当前位置:网站首页>Cookie加密3+RPC解法

Cookie加密3+RPC解法

2022-06-22 17:04:00 【范之度】

参考视频js逆向瑞数5解密讲解与插桩讲解_哔哩哔哩_bilibili,这里涉及fidder的新用法。

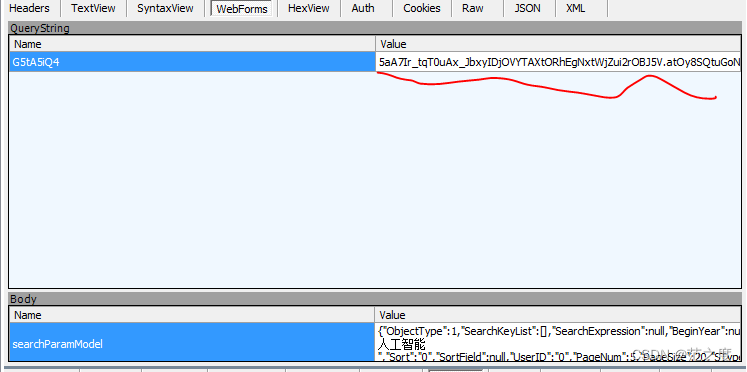

1.在F12刷新可以在Network中发现网也的加载过程,其实也可以在Application中看出cookie字段的加载过程。

2.在验证cookie的时候,第一次访问主页的时候,清空cookie,发现cookie字段的请求其中一个字段不知道哪里加密,不断地刷新,然后发现还是弄不清来源,最后关掉主网页标签,重新清cookie打开,发现cookie那个字段是其中一个异步请求出来的,之前那个异步请求不出现,是因为网站cookie还存在浏览器中没有清除干净,因此,刷新的时候最好关掉标签页,然后重新打开即可。

3.session是会话,基于cookie保密的作用。服务器设置cookie的是setcookie字段,session会话的时间每个网站不一样。浏览器拿到set-Cookie会保存到cookie,直到cookie设置失效位置。

4.fiddler显示中文乱码,直接在工具栏点击decode,如下:

测试cookie是否一直在变动,可以手动构造请求,直接在链接上边点右键,replay=》重新构造需求,然后右边点击重新构造。

fidder确定需要cookie一直在 变化的操作:

然后,相当于补发request,如果所需要的参数是变化的,那么返回就会报错

有些固定的字段很多就是请求返回的,把浏览器设置无痕模式进行访问,fidder全局搜索,就会看见。

很多是第一次请求会返回,以后会一直带着,不变。所以这个直接复制即可。专注于变更的字段。

翻页对比两次请求,cookie中的某个字段在变化

所带的负荷=请求网址在变化

点下一页,打开浏览器自带的抓包xhr选项,选择xhr,点击启动器

jquery.min,js中用open函数来来生成url,某数这个是通过url来变的。在jquery中和上一步函数下断点,追到参数那里,发现函数已经变成send了,jquery.min.js的open中url是目标url。这里可以借鉴。跟到那个生成url的函数,定义一个window.全局变量名,然后导出来。

cook的生成需要在

补充如下:

边栏推荐

- [轻松学会shell编程]-4、单引号和双引号的区别、整形数值的运算、shell中数组定义和sed的详细用法

- @“齐鲁多娇”幸运用户,山东5A景区喊你免费游园啦!

- Jenkins configuration project integration pin notification

- [applet project development -- Jingdong Mall] subcontracting configuration of uni app development

- Grafana 9 正式发布,更易用,更酷炫了!

- 2022年5月中国游戏厂商及应用出海 EMEA 地区收入30强

- docker: Error response from daemon: Conflict. The container name “/mysql“ is already in use by conta

- Pytorch——报错解决:“torch/optim/adamw.py” beta1, UnboundLocalError: local variable ‘beta1‘

- Activity start process sorting

- [small program project development -- Jingdong Mall] rotation chart of uni app development

猜你喜欢

Cloud minimalist deployment svelte3 chat room

详解openGauss多线程架构启动过程

When do project managers particularly want to escape from work?

docker: Error response from daemon: Conflict. The container name “/mysql“ is already in use by conta

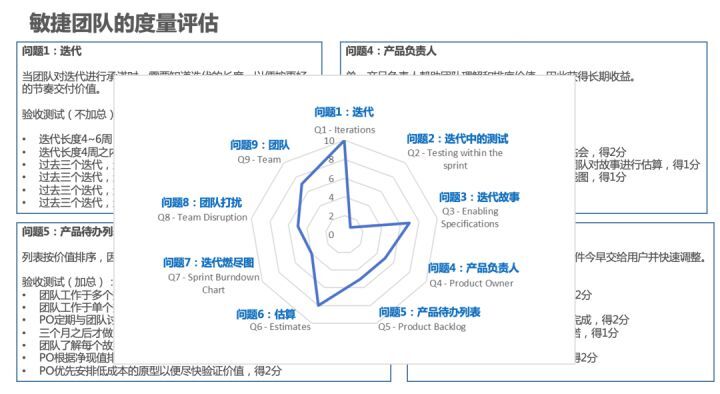

如何做好研发效能度量及指标选取

How can the new generation of HTAP databases be reshaped in the cloud? Tidb V6 online conference will be announced soon!

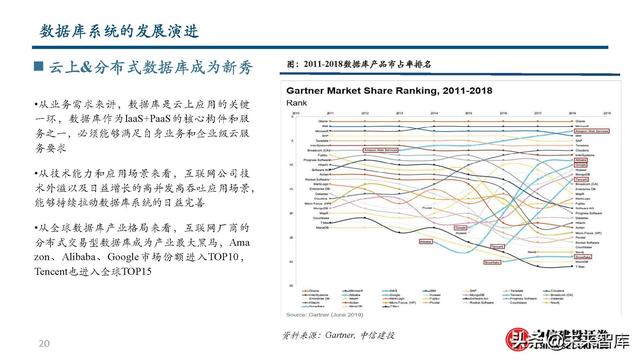

Database industry analysis: from the global IT industry trend to the development of domestic databases

Concepts and solutions of redis' cache penetration, cache avalanche and cache breakdown problems

![[轻松学会shell编程]-4、单引号和双引号的区别、整形数值的运算、shell中数组定义和sed的详细用法](/img/88/5d8800e5723b4e34e832271d139eaa.png)

[轻松学会shell编程]-4、单引号和双引号的区别、整形数值的运算、shell中数组定义和sed的详细用法

云端极简部署Svelte3聊天室

随机推荐

短视频直播源码,EditText输入框的使用

【owt】owt-client-native-p2p-e2e-test vs2017 构建

Stop automatically after MySQL server starts

请问一下,CDC2.0在读取mysql的时候,应该是没有表锁了吧,刚刚报了一个错误,access d

[tools] related use of PIP and CONDA

[win11] right click fix to modify the registry but not create a new one

Jenkins容器安装ruby-runtime插件失败报错解决

Typescript (7) generic

Donghua University - Research on interpretable recommendation micro behavior with enhanced knowledge perception reasoning

Concepts and solutions of redis' cache penetration, cache avalanche and cache breakdown problems

2022年R2移动式压力容器充装试题模拟考试平台操作

【工具】pip和conda的相關使用

缺失值處理

[face recognition] matlab simulation of face recognition based on googlenet deep learning network

Jenkins配置项目集成钉钉通知

How to do well in R & D efficiency measurement and index selection

东华大学|具有强化知识感知推理的可解释推荐微观行为研究

Definition of thinking

[轻松学会shell编程]-4、单引号和双引号的区别、整形数值的运算、shell中数组定义和sed的详细用法

[applet project development -- Jingdong Mall] configuration tabbar & window style for uni app development