当前位置:网站首页>【 sécurité 】 comment devenir ingénieur de sécurité de 0 à 1 contre - attaque pour la Fondation zéro

【 sécurité 】 comment devenir ingénieur de sécurité de 0 à 1 contre - attaque pour la Fondation zéro

2022-06-13 08:52:00 【Grand refuge】

01/ Préface

Qu'est - ce que la cybersécurité?

La sécurité du réseau fait référence au matériel du système réseau.、Les données du logiciel et de ses systèmes sont protégées,Ne pas être endommagé pour des raisons accidentelles ou malveillantes、Changement、Fuite,Fonctionnement continu, fiable et normal du système,Le service réseau n'est pas interrompu.

1.2.3 Types de cybersécurité

(1)Sécurité physique

(2)Sécurité du système

(3)Commerce électronique

(4)Sécurité du Protocole

(5)Sécurité du système d'application

1.3.5 Classification des attaques réseau

(1)Attaque active:Comportement intentionnel contenant l'accès de l'attaquant aux informations dont il a besoin.

(2)Attaque passive:Collecte d'informations plutôt que d'accès,Les utilisateurs légitimes des données ne le remarqueront pas du tout..Les attaques passives comprennent le reniflement、Méthodes d'attaque telles que la collecte d'informations.

1.3.6 Formes communes d'attaque réseau

(1)Bombe logique

(2)SystèmeBug

(3)Ingénierie sociale

(4)Portes arrière et passages cachés

(5)Attaques de déni de service

(6)Virus、Vers et chevaux de Troie

(7)Surveillance du réseau

(8)SQLAttaque par injection

(9)ARPTricher

Poste de sécurité du réseau

Penetrant Test Engineer: 1、ResponsableWEB、APPSystème d'application pour la découverte et la mise à l'essai des vulnérabilités;

2、Capacité d'exploiter et d'analyser les vulnérabilités découvertes,Validation et essais supplémentaires et solutions proposées;

3、Responsable du suivi et de la rechercheAPP、WebTechniques de sécurité、Dernières vulnérabilités en matière de sécurité.

Ingénieur en cybersécurité:

1. Responsable de l'essai de pénétration de tous les systèmes d'affaires de l'entreprise、Exploitation des vulnérabilités et renforcement de la sécurité;

2. Responsable du suivi et de l'analyse de divers problèmes de sécurité , Intervention d'urgence en cas d'incident de sécurité ;

3. Participer à la construction du système de cybersécurité de l'entreprise ;

4. Responsable du suivi des derniers développements dans l'industrie , .Mise à jour de l'étude et du suivi des vulnérabilités en matière de sécurité ;

Ingénieur inverse:

1、Société responsableAndroid Principaux problèmes techniques liés aux produits ;

2、 Hacking Mainstream Web Sites and appMécanisme anti - escalade;

3、 Saisir l'évolution de la technologie des réseaux et des applications des réseaux ;

4、 Selon les exigences spécifiques du produit , Fournir un soutien technique à l'entreprise pour l'analyse des produits concurrentiels .

Vulnérabilité/Analyse du virus****Ingénieur:

1、 Responsable du matériel et des logiciels 、Système d'exploitation、Firmware、Protocole réseau、 Exploitation des vulnérabilités telles que le mécanisme de gestion ;

2、 Rédaction de documents de recherche pertinents ,CompilationPOC;

3、 Suivi des résultats de recherche les plus récents dans le domaine de l'analyse , Approches technologiques innovantes , Application propulsive au sol ;

4、 Recherche et développement de technologies et de systèmes connexes

Security Researcher:

1. Suivre et analyser les dernières vulnérabilités en matière de sécurité dans l'industrie ;

2. Analyse des causes et des méthodes d'exploitation des vulnérabilités ;

3. Préparer un rapport d'analyse de vulnérabilité ;

4. Capacité de détection de sortie .

Sécurité O & M/Safety Service Engineer:

1Familier fréquentWindows&linux、Web Moyens d'attaque des applications et des bases de données ;

Maîtriser ce qui est communWeb Principes et techniques d'exploitation des vulnérabilités en matière de sécurité (SQLInjection、xssScript inter - station、Téléchargement de fichiers、csrfDemande de contrefaçon inter - station、Le fichier contient、Excès de pouvoir、SSRFAttendez.);

Comme le montre la figure ci - dessus,, Selon les exigences du travail et les responsabilités , Chaque poste comporte des tâches essentielles et des compétences essentielles .

Par exemple, Le travail principal de l'ingénieur des essais de pénétration de la sécurité est de WEB、APPSystème d'application pour la découverte et la mise à l'essai des vulnérabilités;Capacité d'exploiter et d'analyser les vulnérabilités découvertes,Validation et essais supplémentaires et solutions proposées;Responsable du suivi et de la rechercheAPP、WebTechniques de sécurité、Dernières vulnérabilités en matière de sécurité.

Encore une fois, le travail principal des experts en matière d'attaque et de défense de la sécurité est l'attaque et la défense de la sécurité , Organiser des activités offensives et défensives de haut niveau , Évaluer le niveau de protection de la sécurité de l'entreprise , Et grâce à l'équipe , Améliorer la force globale d'attaque et de défense en matière de sécurité de l'équipe , Les compétences requises sont principalement la confrontation rouge - bleu et la simulation d'adversaire .

Choisissez un poste d'intérêt pour l'étude , Si vous ne savez pas ce qui vous intéresse et ce qui vous intéresse , Vous pouvez d'abord apprendre le système , Trouver la bonne direction pour travailler .

Une fois que vous connaissez vos objectifs, vous devez trouver du matériel d'apprentissage pour apprendre

1、 Tout d'abord, apprenez les connaissances de base et les éléments du réseau ,Par exemple,:httpAccords, etc..

RecommandationsBÉtudiez debout: Tutoriel sur la sécurité du réseau —p1httpExamen de l'Accord

2、 Installer des logiciels de sécurité communs ,Par exemple,kali,Machine virtuelle

RÉFÉRENCESbStation【kaliConfiguration de l'installationp2】

3、 .Il est plus facile de comprendre l'absorption tout en regardant des vidéos et des livres

4、 Développer l'habitude de prendre des notes . Bien que le combat réel à l'ère de l'Internet soit particulièrement important aujourd'hui , Mais prendre des notes peut permettre un examen complet des connaissances acquises au fil du temps ou un examen rapide lorsque vous oubliez ~

En plus, Un parcours d'apprentissage est nécessaire pour suivre le processus d'apprentissage , Pour éviter un apprentissage désordonné

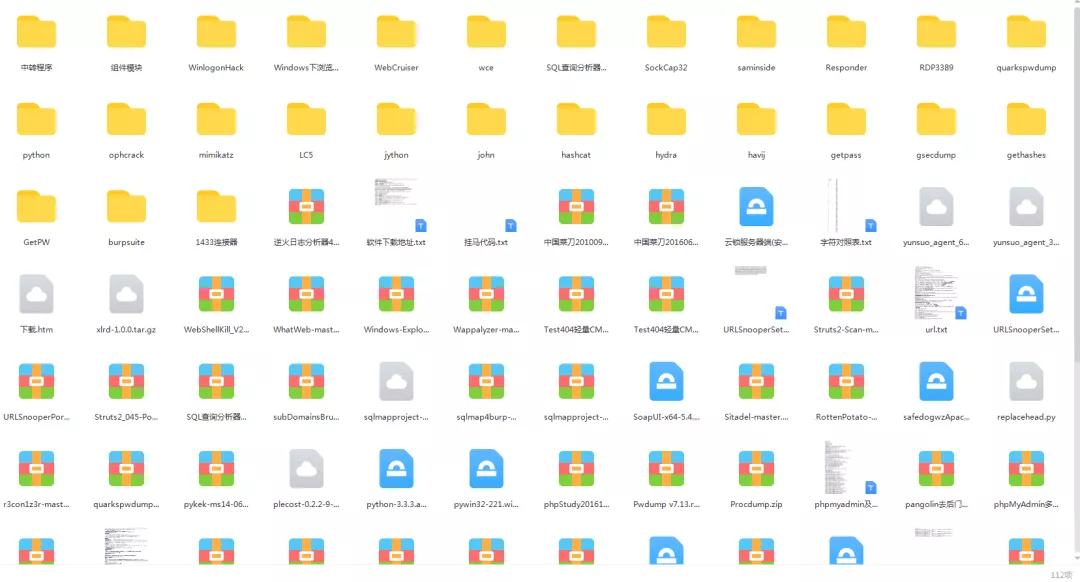

Ce parcours d'apprentissage couvre le marché 99% Contenu des technologies de sécurité ,C'est fini..( Pour montrer tout , La miniaturisation est grave )

De plus, j'ai posté ci - dessous les ressources du cheminement d'apprentissage que j'ai économisées au cours de mes années d'études , Doit être disponible

【 Aider à l'apprentissage de la sécurité , Tous les bureaux d'accès aux ressources 】

①Itinéraire d'apprentissage de la sécurité des réseaux

②20 Copie du livre électronique d'essai de pénétration

③Attaque et défense de sécurité357Notes de page

④50 Guide d'entrevue sur l'attaque et la défense en matière de sécurité

⑤ Trousse d'infiltration de l'équipe rouge de sécurité

⑥Collecte d'informations80 Syntaxe de recherche

⑦100 Cas réels de vulnérabilité

⑧ Ressources vidéo internes de la grande usine de sécurité

⑨Années civilesCTF Analyse de la question du concours du drapeau

Enfin, donnez à tout le monde un bon sens pour se protéger contre les fuites d'information :

Techniques courantes de sécurité par mot de passe réseau

(1)Utiliser des mots de passe complexes(2) Avec un clavier souple

(3) Utiliser un mot de passe dynamique (Mot de passe unique)(4) Prévention de l'hameçonnage

(5)UtiliserSSLPréventionSniffer(6) Essayez de ne pas enregistrer votre mot de passe localement

(7)UtiliserUSB Key(8)Gestion des mots de passe personnels

(9) Classement des mots de passe (10)Identification biométrique

边栏推荐

- 0.一些自己初學Solidworks的疑惑

- 4. Relationship selector (parent-child relationship, ancestor offspring relationship, brother relationship)

- 网上开户安全吗?新手可以开账户吗?

- System analysis - detailed description

- 淘宝商品销量接口/淘宝商品销量监控接口/商品累计销量接口

- ADT Google browser plug-in ad Terminator

- JS - max. of array cases

- How to resolve "the operation cannot be completed successfully because the file contains viruses or potentially junk software

- Basic use of cesium, including loading images, terrain, models, vector data, etc

- Differences and uses among cookies, localstorage, sessionstorage, and application caching

猜你喜欢

Wrap dynamically created child elements in dynamically created structures

Vscode define code block -- define cursor position

Svg text stroke effect

JS - print 99 multiplication table of the for cycle case

How does jupyter notebook directly output the values of multiple variables after running?

A solution to create a new EXCEL workbook on win10 computer and change the suffix to xlsm (normally it should be xlsx)

redis

redis. exceptions. ConnectionError: Error 111 connecting to 172.16.8.128:6379. Connection refused.

d3.js&nvd3. JS - how to set the y-axis range - d3 js & nvd3. js — How to set y-axis range

![[pychart pit stepping record] prompt after configuring remote operation, [errno 2] no such file or directory](/img/71/92c06496a9d982294cac61595e0392.png)

[pychart pit stepping record] prompt after configuring remote operation, [errno 2] no such file or directory

随机推荐

Tensorflow1.14 corresponds to numpy version

Wrap dynamically created child elements in dynamically created structures

Emotion handling skills

Centering problem - the width and height of child elements are known

Gbase 8A disk problems and Solutions

JS - simple ATM of the for cycle case

Judgment of single exclamation point and double exclamation point in JS

VBA format word (page, paragraph, table, picture)

银行理财产品有哪些?清算期是多长?

ADT Google browser plug-in ad Terminator

ES6 use of dynamic attributes

d3.js&nvd3. JS - how to set the y-axis range - d3 js & nvd3. js — How to set y-axis range

淘宝商品销量接口/淘宝商品销量监控接口/商品累计销量接口

1.SolidWorks各模块的学习顺序

网上开户安全吗?新手可以开账户吗?

5、 Constant, variable

Namespace in TS (1)

Vscode double shortcut keys up, down, left and right

ERP outlet

3、 JS notes