当前位置:网站首页>一次偶然的钓鱼文件分析

一次偶然的钓鱼文件分析

2022-08-03 02:03:00 【sec0nd_】

前言

前几天看到一篇关于近期钓鱼邮件的情况统计的文章,挺有意思

https://mp.weixin.qq.com/s/8WIz9-w7xjh8mVaDItYcPw

然后在逛某威胁感知社区的时候,看到了一个恶意url,也挺有意思

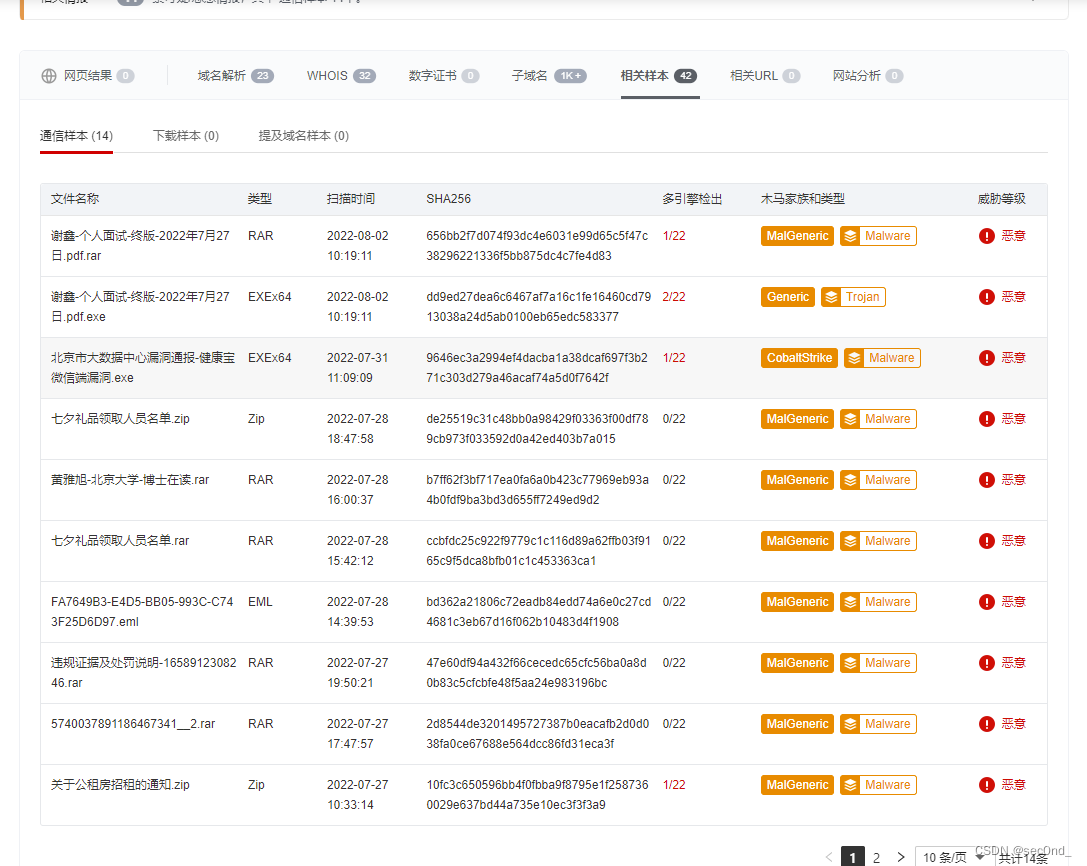

子域名伪装成某安全公司hhh,然后看了下与之有关的通信样本

好家伙全是钓鱼文件,免杀做的还不错,最近几天不知道为什么异常频繁

于是就点进去几个看了看,分析分析这种是怎么实现cs上线的(纯小白,勿喷)

下面所有分析均为在线沙箱进行测试的结果,抱歉没接触过二进制方向,没有相关工具……

简历钓鱼

先看到的是一个北京大学的简历,现在是已经被定义为恶意了,并且被标记为CobaltStrike木马

样本的hash值放下面了,大家也可以自己去看一下

SHA256:

b7ff62f3bf717ea0fa6a0b423c77969eb93a4b0fdf9ba3bd3d655ff7249ed9d2

MD5:

13ac80870f36b12e7e67a433dcb6fb25

SHA1:

5b47e0ca06c4b40ac947e01b5c2cc6af2da2942b

CS场景检测

先看一下沙箱的CS场景检测的结果

在静态检测的结果里面,是匹配到了三条CobaltStrike的Yara规则。

YARA规则是VT发布的,用于样本的批量检索和查杀,目前很多知名软件也使用YARA。

其中YARA规则常以hash(文件的hash或导入表之类的hash)、PE头、pdb、全局字符串、互斥体、特定的函数等信息作为特征。

详细的Yara规则,可以见这篇文章https://blog.csdn.net/qq_36090437/article/details/79911375

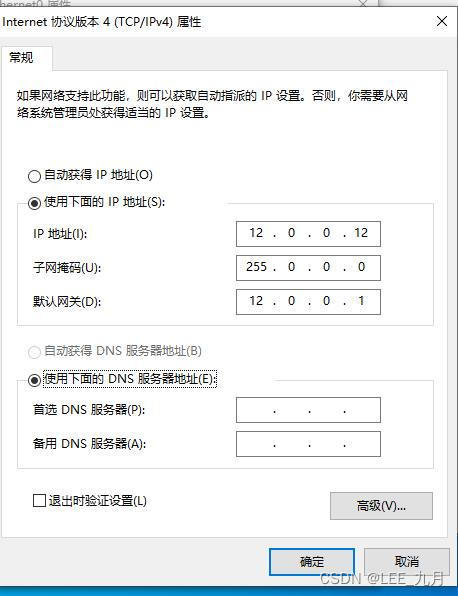

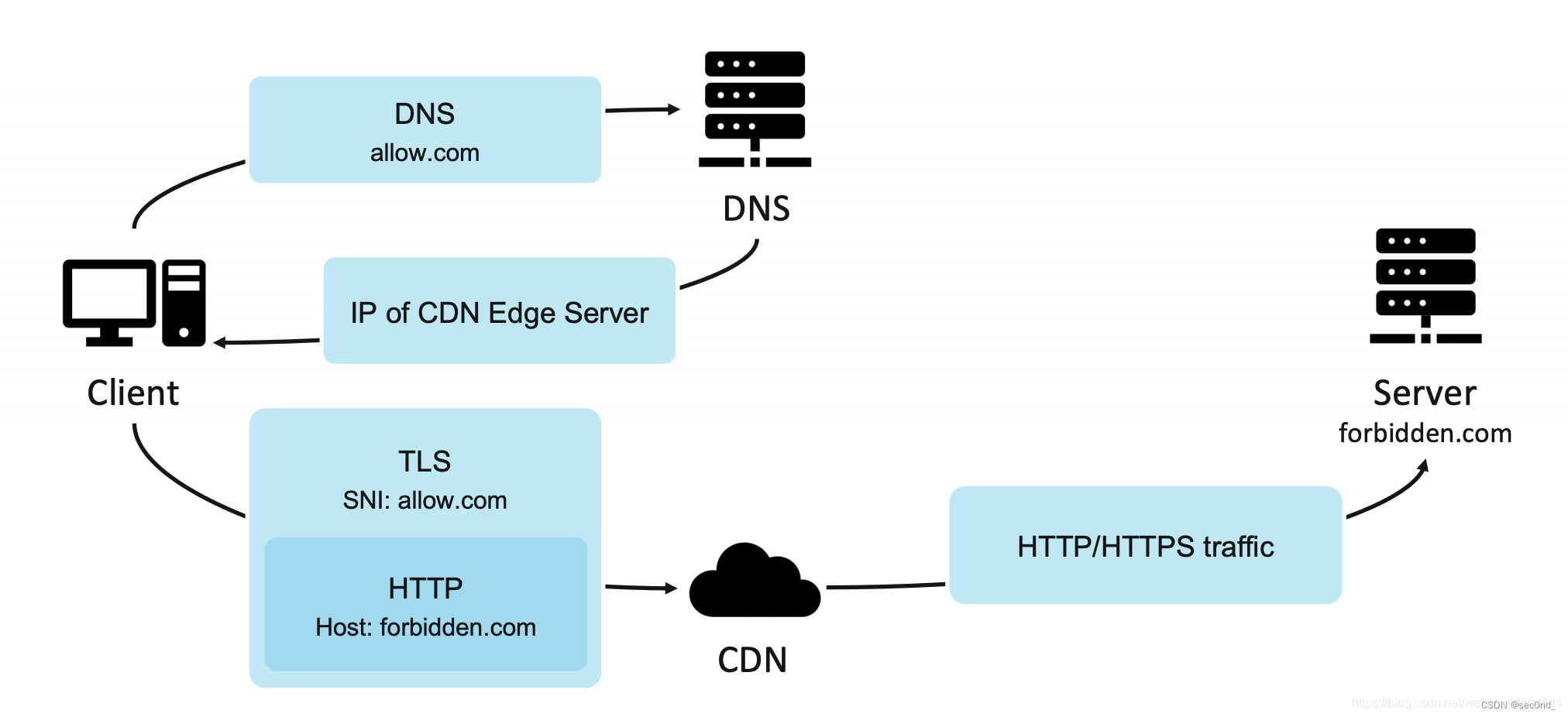

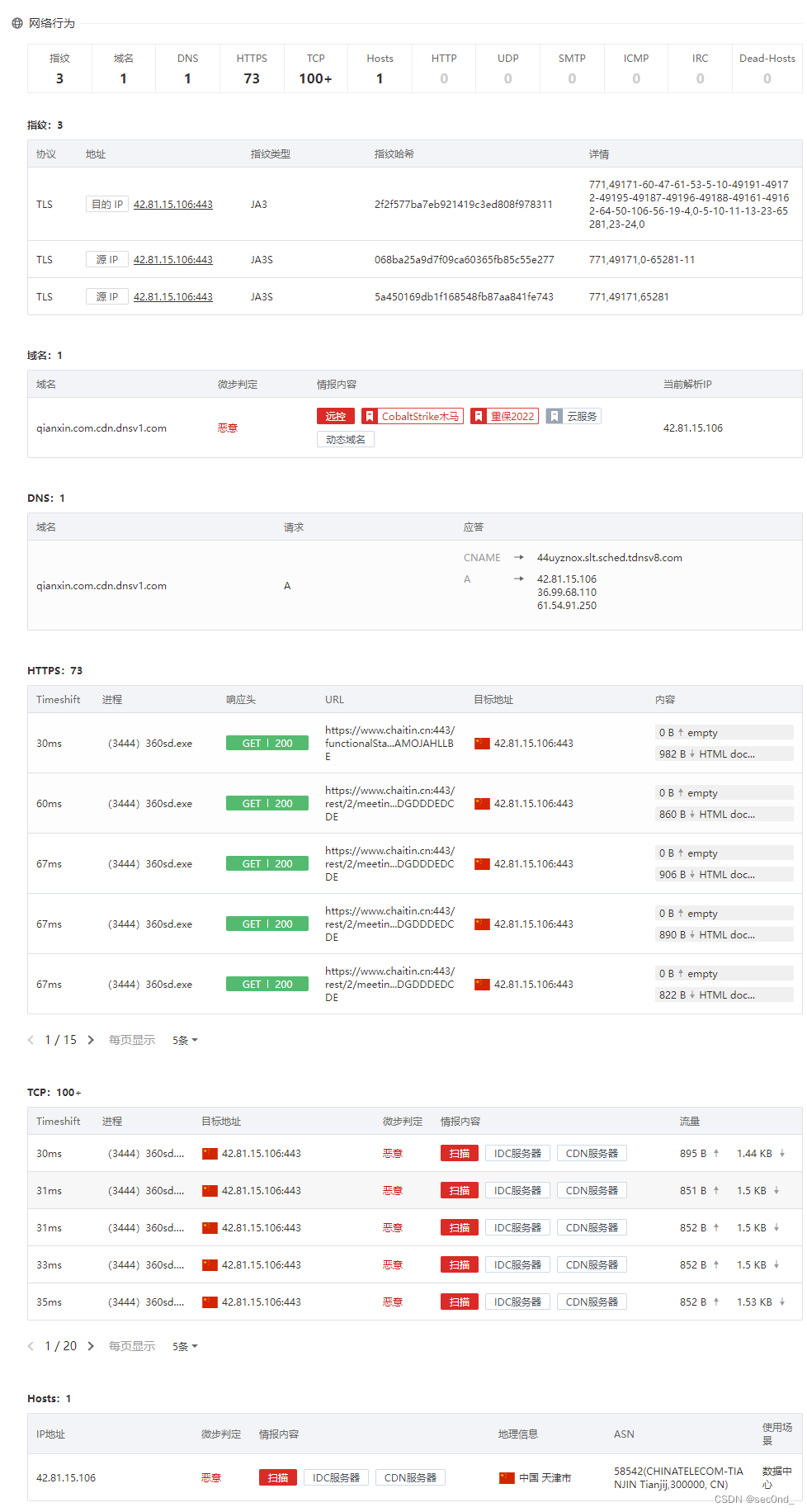

在这个钓鱼邮件的网络行为结果中,是检测到了攻击者使用了域前置方法,来隐藏了自己的真实ip

找到了与隐藏IP通CDN下的一个网站作为host (相关URL)hhh搜了下是某亭

域前置

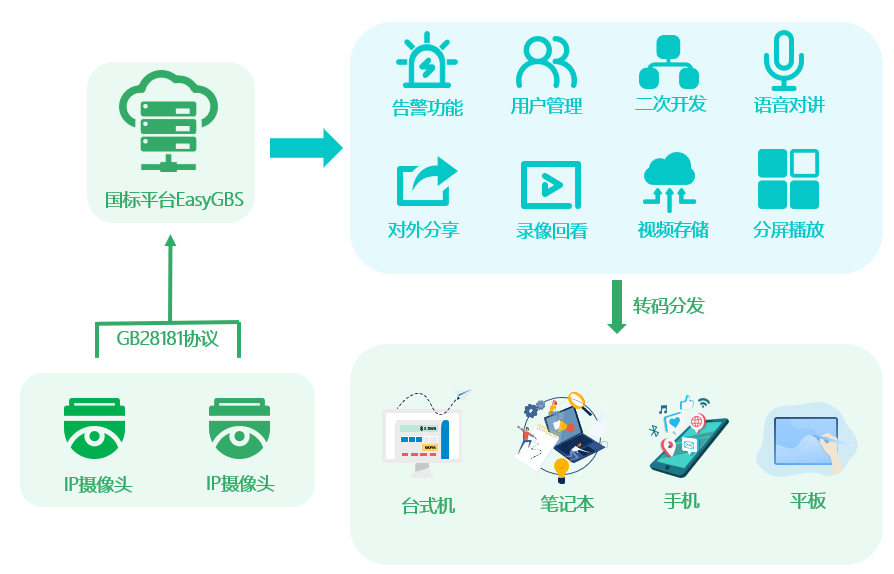

域前置是一个隐藏连接真实断点来逃避追查的方法。

HTTPS协议是由SSL+HTTP协议构建的可进行加密传输

现在在https的协议中,HHTP层里面写A站点,但是在TLS层的SNI主机写B站点,暴露在外面的是B站点。

简单来说,正常请求一个网址的真实ip为,请求A站点,向A站点的CDN请求其IP。

使用了域前置方法的请求流程为,向A站点的CDN服务器请求B站点的ip (B站点写在http层,由tls包裹,请求的目的是A的CDN,在CDN上就是请求B站点的IP)

就是到表面上写的站点的CDN服务器,请求真正的网站的IP

下面一张图片很好的解释了域前置的效果

详细的域前置知识,以及如何实现Cobalt Strike隐藏真实ip上线powershell见这篇文章L:https://blog.csdn.net/weixin_44604541/article/details/118413649

而一开始发现的网站,也正是一个腾讯云的CDN:qianxin.com.cdn.dnsv1.com

搜索该后缀即可发现为腾讯云CDN的后缀

行为检测

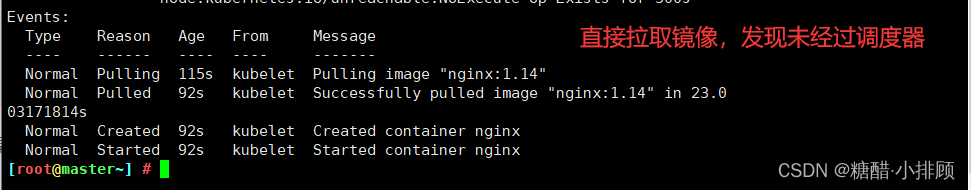

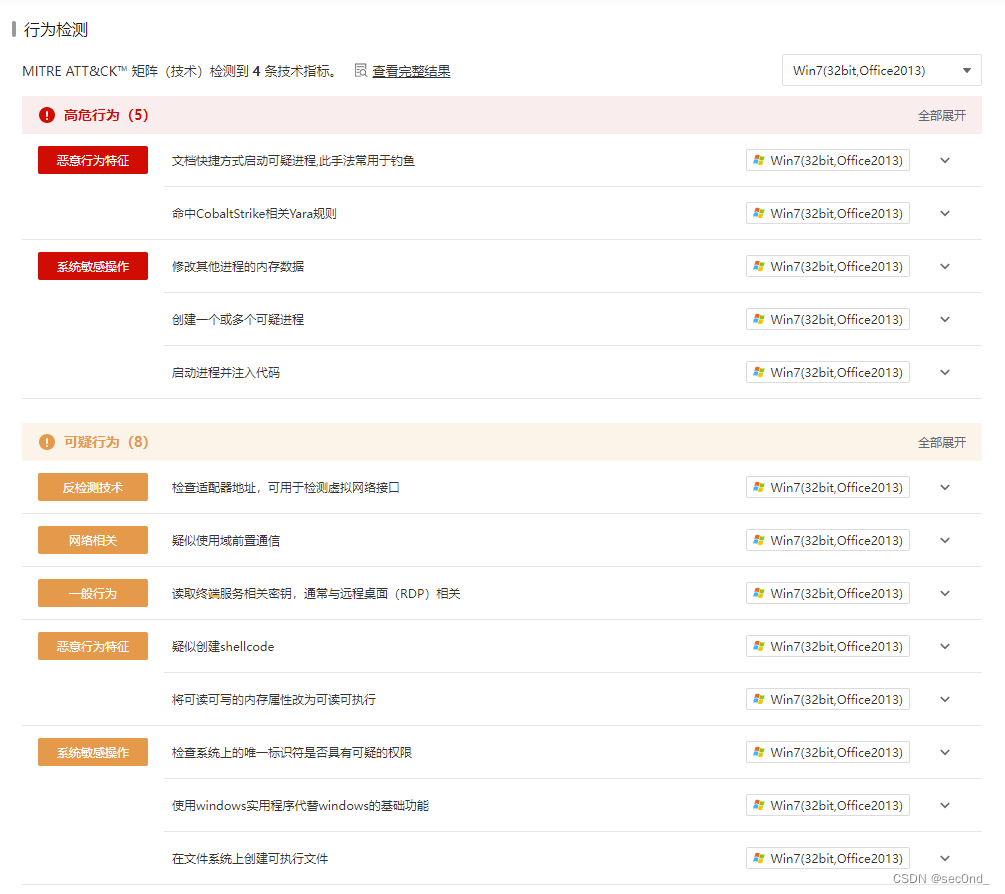

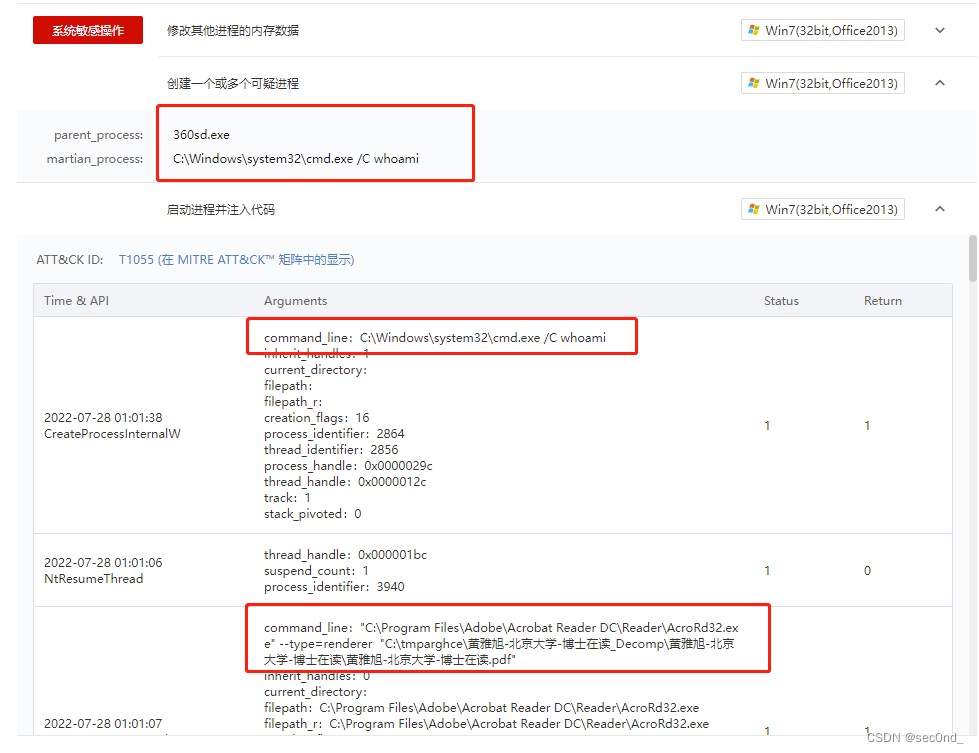

在行为检测分析结果中,主要来看高危和可疑的几个行为

在恶意行为特征中,命中了三条CobaltStrike的相关Yara规则,证实了为CobaltStrike的木马

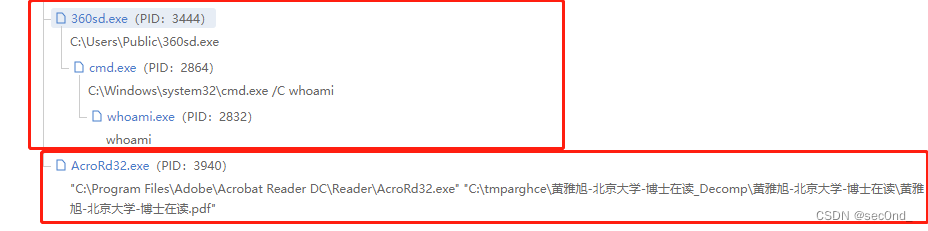

在系统敏感操作中,创建了一个whoami的cmd进程(名字叫360sd.exe)

启动了两个进程,除了创建的360sd.exe,还用微软的PDF阅读器打开了真正的简历文件

acrord32.exe是Adobe Acrobat Reader阅读器的一部分。该进程用于打开和察看PDF文档。

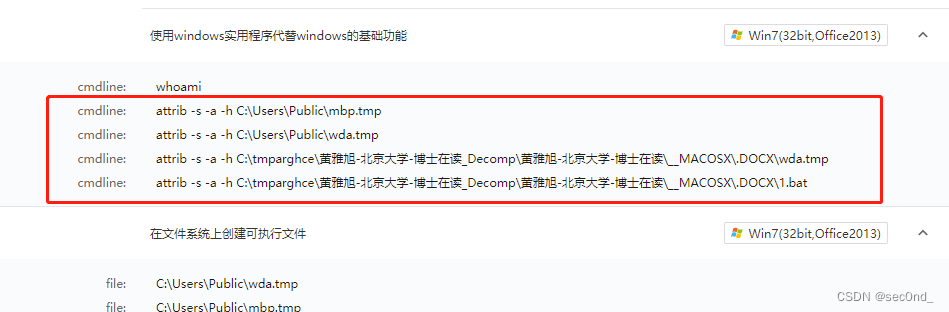

在可疑行为中,可以看到创建了shell,使用域前置通信等等,除了这些,还发现了进行了改变文件属性的操作

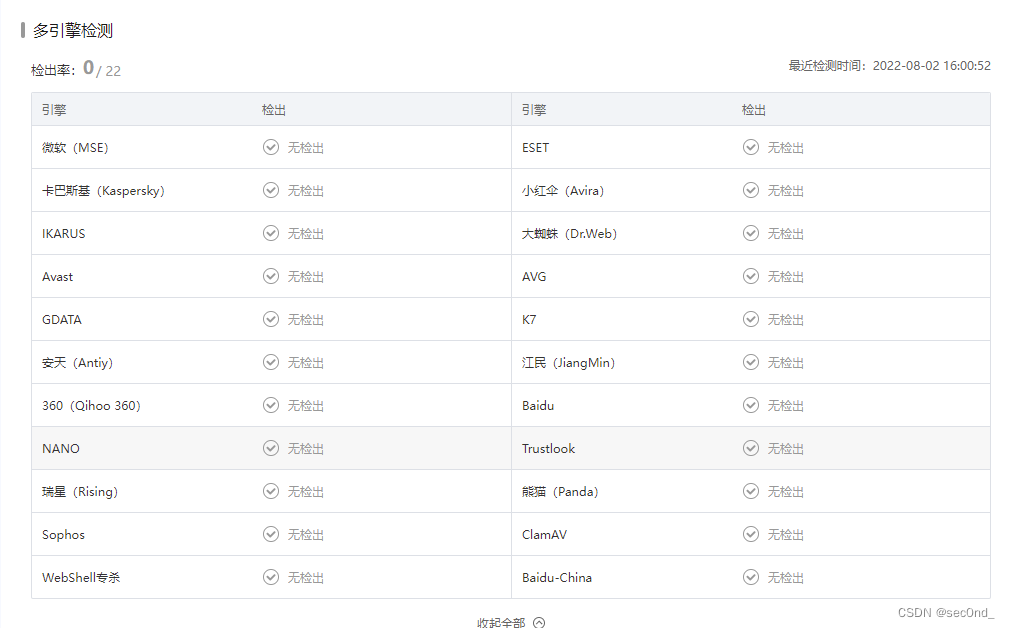

多引擎检测

可以看出这个师傅的免杀做的还是很好的,dlddw

动态分析

下面为在真实环境中运行的动态分析

进程详情

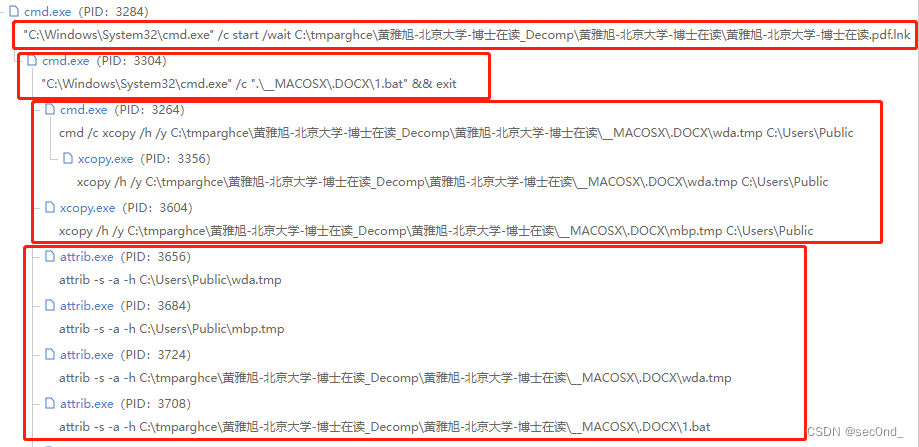

可以看到它一共的13个进程,下面来挨个看一下大致都执行了什么操作

首先第一阶段是启动简历的快捷方式

第二个为执行__MACOSX.DOCX\1.bat文件

第三个阶段为复制文件,将解压文件夹下的wda.tmp、mbp.tmp两个复制至C:\Users\Public目录下\

第四阶段为改变文件的属性 (不明白为什么用-,不应该是+隐藏属性吗?)

第五阶段为释放了一个新进程,并执行了whoami命令

第六阶段为使用系统自带的pdf阅读器打开简历pdf文件

网络行为

捕捉到的域名和IP基本上都是CDN的地址,并不是攻击者的真实ip,还是被他逃掉了,可恶

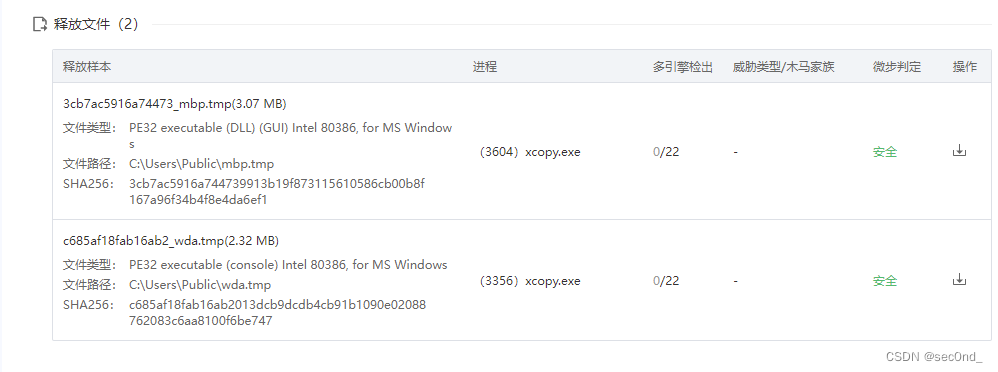

释放文件

在这里是可以看到释放了两个文件,并移动至了C盘下

处置建议

该文件为恶意文件,请您立即删除或隔离此文件。如果已在您的主机运行,建议您进行如下操作:

删除下面两个文件:

C:\Users\Public\wda.tmp

C:\Users\Public\mbp.tmp

边栏推荐

- Summary of some interviews

- 【Objective-C语言中的@property增强】

- openCV第二篇

- Likou second week wrong questions collection

- 370万欧元!西班牙iPronics加速可重构光子芯片商用

- 常用工具链和虚拟环境-Cygwin

- OpenWRT setup ipv6 network

- [@property enhancement in Objective-C language]

- Incorrect datetime value: '2022-01-01' for function str_to_date

- 【社媒营销】Facebook速推帖子如何运作?值得吗?

猜你喜欢

随机推荐

PHICOMM(斐讯)N1盒子 - Armbian5.77(Debian 9)刷入EMMC

超级复杂可贴图布局的初级智能文本提示器

【云原生】阿里云ARMS业务实时监控

PHICOMM(斐讯)N1盒子 - recovery模式救砖卡登录页LOGO卡1%卡4%卡26%

45部署LVS-DR群集

10大领域5大过程47子过程快速记忆

软件定义网络实验之SDN网络简单管理及开发

”QSqlDatabasePrivate::removeDatabase: connection ‘test-connect‘ is still in use“数据库多次打开报错

[Arduino] Reborn Arduino Monk (2)----Arduino Language

Excel 如何比较两列字符串是否相同?

JVM internal structure and various modules operation mechanism

236. The binary tree in recent common ancestor

如何准备考pmp?

易购数码类电商商城网页设计与实现项目源码

QWidget、QPushButton、

力扣第二周错题集

【Arduino】重生之Arduino 学僧(2)----Arduino语言

[Example构造方法增加notNull参数,默认false,允许值为null,值为null的时候不加入到条件中

Brute force recursion to dynamic programming 07 (516. Longest palindrome subsequence)

开发JSP应用的基础知识