当前位置:网站首页>论文阅读 (49):Big Data Security and Privacy Protection (科普文)

论文阅读 (49):Big Data Security and Privacy Protection (科普文)

2022-06-23 16:49:00 【因吉】

文章目录

0 引入

0.1 题目

ICMCS2018:大数据安全与隐私保护 (Big data security and privacy protection)

0.2 背景

大数据时代,人们的日常生活、作息规律、以及思维模式均经历着翻天覆地的变化。大数据已经成为工业界与学术界的一个经久不衰的问题。然而,大数据在带来便利的同时,危险也悄然而至。在数据的收集、存储,以及使用过程中,个人的信息存在泄露风险,数据的欺诈性也引发了辨别性困难。如何保证大数据安全及隐私保护,正成为当今时代的热点话题之一。本文以大数据为伊始,分析其中的安全性问题,从而针对性地提出关于大数据安全与隐私保护的策略。

0.3 Bib

@inproceedings{

Zhang:2018:275278,

author = {

Dong Po Zhang},

title = {

Big data security and privacy protection},

booktitle = {

International Conference on Management and Computer Science},

volume = {

77},

pages = {

275--278},

year = {

2018},

url = {

https://www.atlantis-press.com/article/25904185.pdf}

}

1 引入

大数据时代,人们的便利生活得益于互联网技术的蓬勃发展。数据对于互联网服务供应商而言有着巨大的商业价值。然而数据的分析与应用变得更加复杂且难以管理,人们的隐私保护正受到前所未有的挑战。原因是多方面的,例如每天的互联网访问将留下大量踪迹,这让犯罪分子有机可循,其在互联网上收集信息,然后进行转售欺诈等非法活动。这将带了巨大的经济损失,严重到影响社会稳定,社会破坏和谐向荣的社会局面。如何处理大数据信息安全与隐私问题,已刻不容缓!

2 大数据的来源与特性

大数据广泛来源于互联网,研究者基于所需的商业目标开发多样化模型,根据模型提取有价值信息,找到处理不同角色的人或事的方法。基于大数据的来源,可以将其归为三类:1)人类数据,由人们在互联网上的活动产生,如视频、图像,以及文本;2)机器数据,各种类型的计算机在运行过程中产生,以多媒体、数据库、GPS、智能家居、文档等形式存在;3)对象数据,各类数码设备在运行过程中收集的如摄像头采集的数字信号数据。

3 大数据安全挑战

3.1 隐私风险

人们享受着大数据的便利,同时也面临着诸多风险。如果在用户使用过程中的数据不能被很好的保护,那么用户的隐私与数据安全将受到直接威胁。根据保护内容的不同,可以分为匿名标识、匿名保护和隐私保护。人们的数据安全问题不仅仅是传统的个人隐私问题,更多的是基于对人们数据的分析研究,以及对人们状态和行为的有针对性的预测。例如,零售商可以比较父母于子女的消费习惯,从而发布相应的广告信息。又例如分析用户在互联网上发布数据的信息,从而推断出他们兴趣爱好等。目前,很多企业认为信息经过匿名处理后,信息也将在隐藏标识后发布。然而现实情况是,仅通过匿名保护并不能有效地实现隐私保护。例如,一家公司可能会在3个月内以匿名方式使用其部分搜索历史记录供人们使用。尽管其中包含的识别信息已经过仔细处理,但其中包含的许多记录内容均可准确定位。目前,中国缺乏用户信息的管理章程以及良好的监管系统。如果用户的安全意识不够,信息泄露的风险是无疑的。

3.2 大数据的可信度有待确认

人们似乎有这样的一个想法,尽管数据会带来一些问题,但是其本身是真实的。然而即使对数据进行有效过滤,欺诈性的数据依然是存在的。一是不法分子会有意的对数据进行捏造,精构出谎言,如果分析的是这些数据,后果是难以想象的。如果这样的数据更具有针对性,坏蛋们便可以制造人为的信息壁垒,误导人们做出错误判断。例如,一些网站包含虚假评论,用户在看到这些虚假评论后很容易购买这些劣质商品和服务。因此,在互联网技术大流行的前提下,错误信息的影响是不可估量的,过滤这些信息的安全技术自然面临着巨大挑战。二是数据可能在传播过程中被扭曲。因此,信息的权威性和可靠性是及其重要的。

3.3 隐私保护技术是匮乏的

在信息迅速传递的同时,由于数据信息监管薄弱、缺乏技术支撑、监管体系不完善、信息易丢失等问题,导致数据信息的使用价值不高从而掩盖有用数据。这些问题将同步反应在个体、商业甚至社会层面。

3.4 数据安全面临的威胁

互联网爆炸式增长的大环境使得智能数据终端自身的移动数据安全变得越来越重要。当今中国有着世界上最大的移动终端市场。这些智能终端成为人们生活一部分的同时,也存储着很多的个人隐私数据。因此,人们所面临的不仅仅是大数据安全问题,还包括个人隐私数据的保护。此外,随着诸如智能家居在生活中的普及,一旦这些智能终端被控制或者遗失,啧啧

4 大数据安全与隐私保护

4.1 全面监管社交网络上的数据信息

线上媒体作为人们交流最重要的平台,加强其监管是及其必要的。首先,加权数据监管和匿名社交平台的匿名数据。然后,确保个人信息安全,谨防坏人利用。其次,尽量减少填写个人重要信息,加权自我预防意识。最后,政府加强监管并完善法律。

4.2 提升隐私保护法律机制

目前我国的法律中并没有专门保护隐私信息的法律。因此,为了更好地保护大数据的安全,政府需要制定完善的隐私信息保护法来保护公民的个人信息。

4.3 建立隐私保护机构

有必要成立专业的隐私保护机构进行隐私事务保护,充分发挥其作用,保护公民隐私,有效打击侵犯公民隐私的行为,构建安全和谐的生活。

4.4 提升人们意识和数据质量

随着大数据时代的不断推进,数据信息量显着增加。公民需要适应时代变化,逐步提高数据素养和数据意识。数据素养主要针对科研人员和公务员,要求在接触公民信息时,能够有效管理公民信息,主动承担保护公民隐私的责任,使公民隐私得到有效保护。数据意识主要面向大众,要求公民认识到大数据的重要性,不随意在网上发布涉及自己隐私的信息,也不要随便发布他人的信息,以免被不法分子利用。

边栏推荐

- QT layout manager [qvboxlayout, qhboxlayout, qgridlayout]

- Transaction processing of cloud development database

- This time, thoroughly understand the SparseArray implementation principle

- [Hyperf]Entry “xxxInterface“ cannot be resolved: the class is not instantiable

- mysql-选择使用Repeatable read的原因

- 手机开户流程是什么?现在网上开户安全么?

- 论文阅读 (57):2-hydr_Ensemble: Lysine 2-Hydroxyisobutyrylation Identification with Ensemble Method (任务)

- How to make validity table

- Programmers are very useful ten tool websites, which are worth collecting

- [mae]masked autoencoders mask self encoder

猜你喜欢

![[qsetting and.Ini configuration files] and [create resources.qrc] in QT](/img/67/85a5e7f6ad4220600acd377248ef46.png)

[qsetting and.Ini configuration files] and [create resources.qrc] in QT

论文阅读 (53):Universal Adversarial Perturbations

10分钟后性能测试瓶颈调优!想进大厂这个必须会

README

Performance test bottleneck tuning in 10 minutes! If you want to enter a large factory, you must know

hands-on-data-analysis 第二单元 第四节数据可视化

![[30. concatenate substrings of all words]](/img/e7/453c8524a23fbb7501e85140547ce1.png)

[30. concatenate substrings of all words]

Meituan Sanmian: how do you understand the principle of redis master-slave replication?

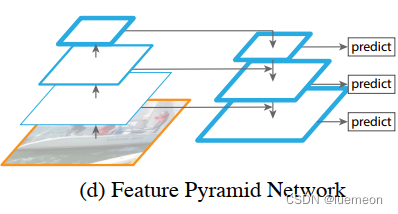

FPN characteristic pyramid network

![QT layout manager [qvboxlayout, qhboxlayout, qgridlayout]](/img/62/a0425a325f123ba91a7a69cf854d2c.png)

QT layout manager [qvboxlayout, qhboxlayout, qgridlayout]

随机推荐

High availability solution practice of mongodb advanced applications (4)

Li Kou daily question - day 25 -495 Timo attack

AMQP protocol

Android kotlin exception handling

Troubleshooting and modification process of easycvr interface dislocation in small screen

MySQL事务及其特性与锁机制

Hands on data analysis unit 2 section 4 data visualization

Answer 01: why can Smith circle "allow left string and right parallel"?

7、VLAN-Trunk

How to open an account through online stock? Is online account opening safe?

解答02:Smith圓為什麼能“上感下容 左串右並”?

AMQP协议

10分钟后性能测试瓶颈调优!想进大厂这个必须会

Petitpotam – NTLM relay to ad CS

Analysis of three battery capacity monitoring schemes

Drawing black technology - easy to build a "real twin" 2D scene

Installation, configuration, désinstallation de MySQL

论文阅读 (55):Dynamic Multi-Robot Task Allocation under Uncertainty and Temporal Constraints

解答02:Smith圆为什么能“上感下容 左串右并”?

January 5, 2022: there are four kinds of rhythms: AABB, ABAB and ABB