当前位置:网站首页>Système d'information sur les menaces à la sécurité des réseaux

Système d'information sur les menaces à la sécurité des réseaux

2022-06-11 18:01:00 【Les requins meurent de faim.】

Introduction au programme

Renseignements sur les menaces,Est orienté vers de nouvelles formes de menaces,L'idée de défense passe d'une approche axée sur la vulnérabilité dans le passé,

Résultat inévitable de l'évolution vers une approche centrée sur la menace,Et l'analyse de la sécurité des mégadonnées、Des idées telles que la défense en profondeur basée sur la chaîne d'attaque forment la pierre angulaire d'une nouvelle génération de systèmes de défense.

Pour l'instant,À mesure que les menaces à la cybersécurité deviennent de plus en plus complexes et omniprésentes,Les moyens de sécurité traditionnels ne permettent plus d'identifier et de résister à toutes les attaques possibles.

Et utiliser l'intelligence de la menace pour se protéger,Peut aider les entreprises et les pays à mettre en place un noyau axé sur les données,Permettre aux entreprises et aux pays“Je vois.”Menaces,Pour établir un système de protection en profondeur.

Jin Xiangyu, chargé de cours(NUKE),- Oui.Sec-UNFondateur du site,Menaces à la sécurité Renseignements promotion Alliance commanditaire,Maintenant Vice - Président d'une société d'investissement.

A entrepris une évaluation de la sécurité、Test de pénétration、Intervention d'urgence、Travaux techniques tels que le renforcement des systèmes,

Posterior,Gestion principalement technique、Architecture d'entreprise、ITPlanification、Gestion des groupes de projets、Travaux dans de nombreux domaines tels que le contrôle des grands projets d'informatisation,

Grâce à l'explication de M. Kim,Vous donne un aperçu de la nouvelle génération de systèmes de renseignement sur les menaces axés sur les menaces.

Objectifs du programme

En étudiant ce cours,Les chercheurs peuvent comprendre la nouvelle génération de systèmes de renseignements sur les menaces axés sur les menaces.

1. Concept

Déséquilibre offensif et défensif

Temps d'attaque libre : Temps écoulé entre le début de l'attaque et la découverte par la défense

Qu'est - ce que le renseignement sur les menaces à la cybersécurité? ?

La menace est une possibilité , L'événement s'est produit

Les renseignements sur les menaces sont des données traitées

2. Construction d'un système d'information sur les menaces

En résumé: Je n'ai même pas fini.

边栏推荐

- 网络安全威胁情报体系

- Install MariaDB 10.5.7 (tar package installation)

- Can 400 fans earn 20W a month? How did you do it?

- sqli-labs通关嘿嘿~

- R语言寻找数据集缺失值位置

- 光纤熔接知识汇总【转载自微信公众号弱电智能化工程2018】

- GB gb28181 protocol video platform easygbs adds or deletes offline channels

- Dynamic: capturing network dynamics using dynamic graph representation learning

- 6-2 多个整数的逆序输出-递归

- Test basis: black box test

猜你喜欢

Chorus翻译

![Spring 2021 daily question [week3 not finished]](/img/a4/72f2235d014613d26be0fc3524d236.jpg)

Spring 2021 daily question [week3 not finished]

ADB command learning notes

合并K个升序链表---2022/02/26

Windows technology - how to view the instruction set, model, attribute and other details supported by the CPU, and how to use the CPU-Z tool to view the processor, memory, graphics card, motherboard,

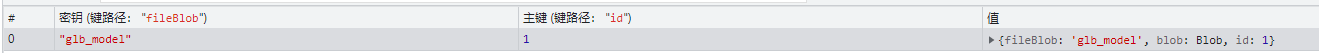

threejs利用indexeddb缓存加载glb模型

![Winter vacation daily question (improvement group) [end of week 4]](/img/67/89b5164712d8c4eb319b9266dd4b91.jpg)

Winter vacation daily question (improvement group) [end of week 4]

聚类方法汇总

【先收藏,早晚用得到】49个Flink高频面试题系列(一)

![[collect first and use it sooner or later] 100 Flink high-frequency interview questions series (III)](/img/cf/44b3983dd5d5f7b92d90d918215908.png)

[collect first and use it sooner or later] 100 Flink high-frequency interview questions series (III)

随机推荐

Tidb CDC synchronization of features not available in MySQL to MySQL

Service学习笔记02-实战 startService 与bindService

Hello go (XI). Go language common standard library I

Tle6389-2g V50's unique pwm/pfm control scheme has a duty cycle of up to 100%, forming a very low differential pressure - keshijin mall

【先收藏,早晚用得到】100个Flink高频面试题系列(二)

Ffmpeg parity field frame interlace progressive command and code processing

After class, I looked at the document and went back to the lab. I picked up the forgotten SQL operators again

Delete the penultimate node of the linked list ---2022/02/22

R language mice package error in terms Formula (TMP, simplify = true): the model formula in extractvars is incorrect

Getting started with Wireshark

Merge K ascending linked lists ---2022/02/26

Why is the UDP stream set to 1316 bytes

mysql8安装,navicat安装,sqli-labs搭建

Service学习笔记03- 前台服务实战

Mathematical foundations of information security Chapter 3 - finite fields (II)

Hash table, inheritance

How ZABBIX can customize MySQL monitoring items and trigger alarms

There are so many open source projects. This time, I'll show you the differences between different versions and understand the meaning of alpha version, beta version and RC version

Can 400 fans earn 20W a month? How did you do it?

tidb-ddl的速度的调整