当前位置:网站首页>Volatility取证工具使用日记

Volatility取证工具使用日记

2022-07-31 05:10:00 【北纬二十七度雨】

Volatility取证工具使用日记

还在学习,记录一下防止找不到!

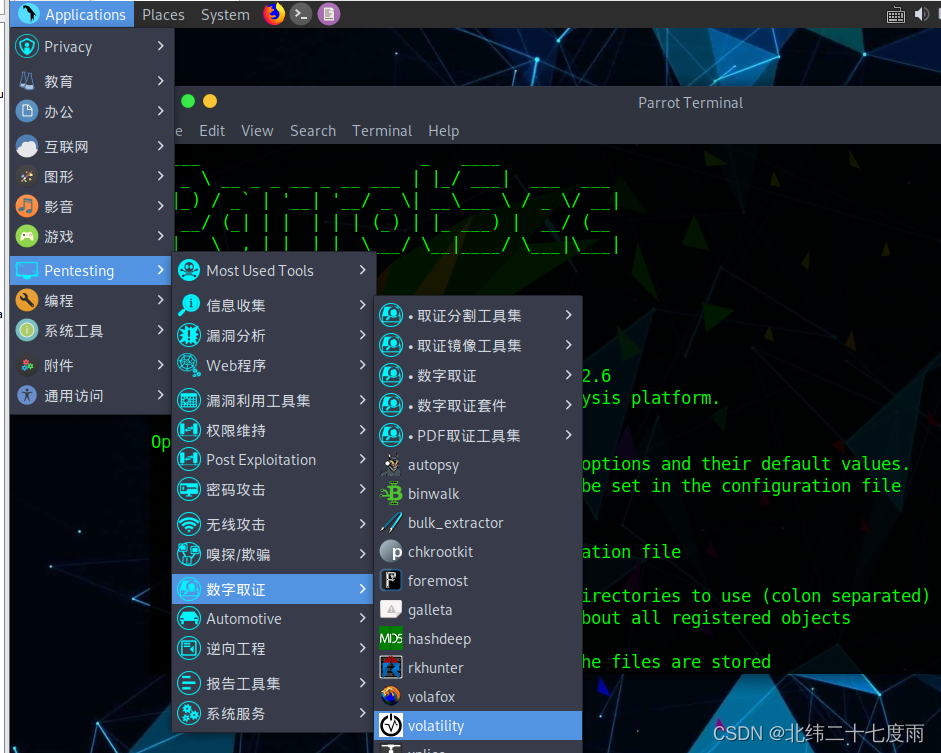

输入volatility -h

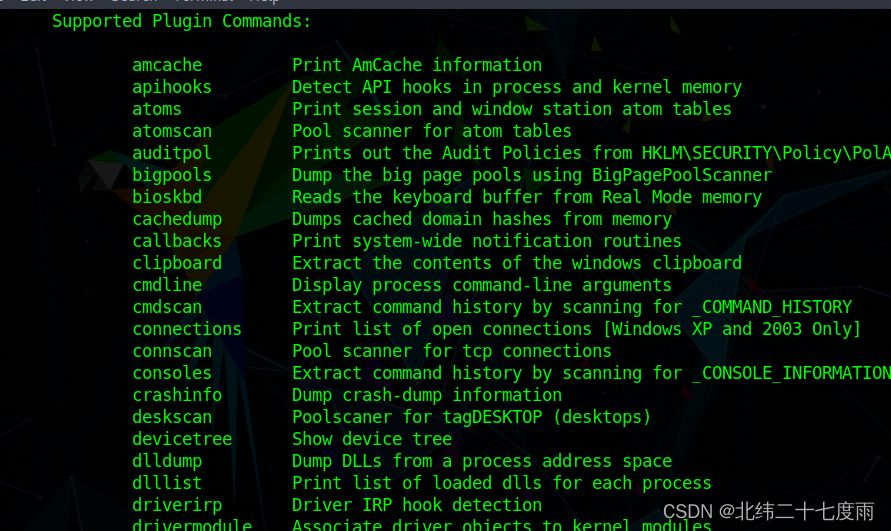

可支持的插件

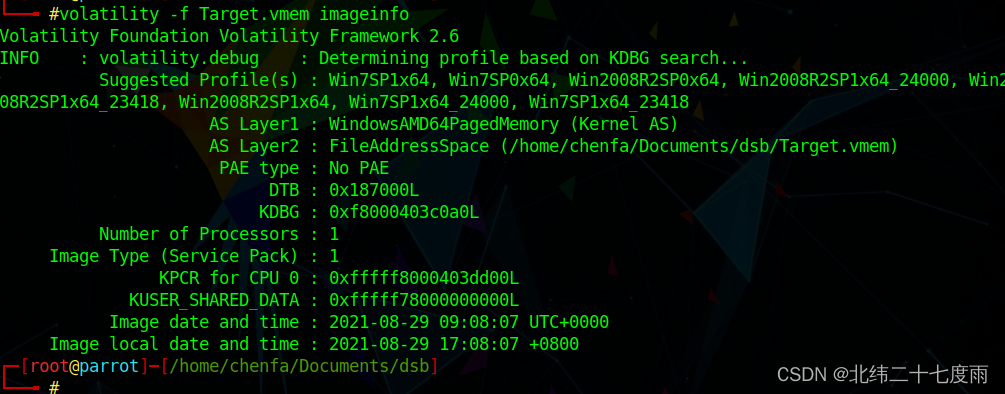

选中镜像分析

将哈希值dump下来

此时可以用mimikatz插件将明文密码下载下来(我没安装)

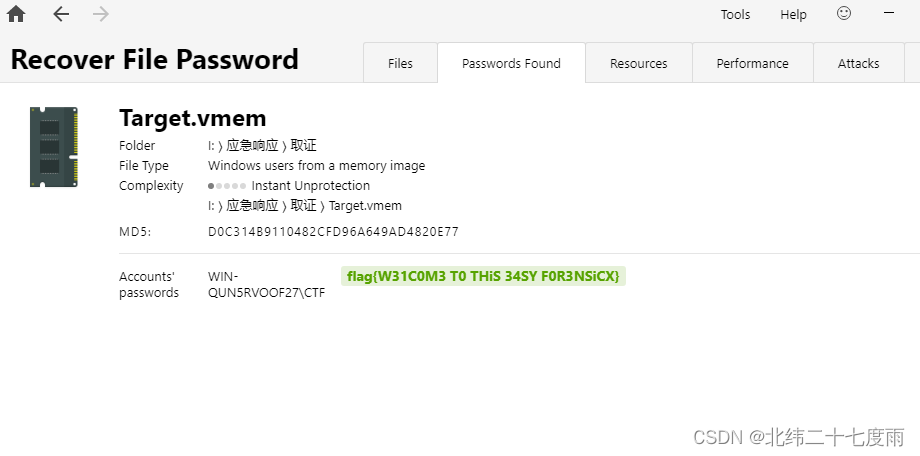

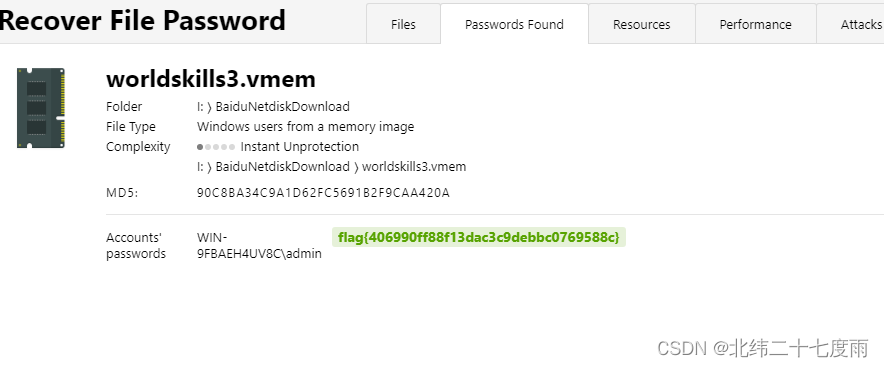

所以使用PTF(专门找密码的软件)

因为vmem属于内存文件,选择memory analysis

直接选windows更快

密码出来了

Pslist----------------列出进程信息

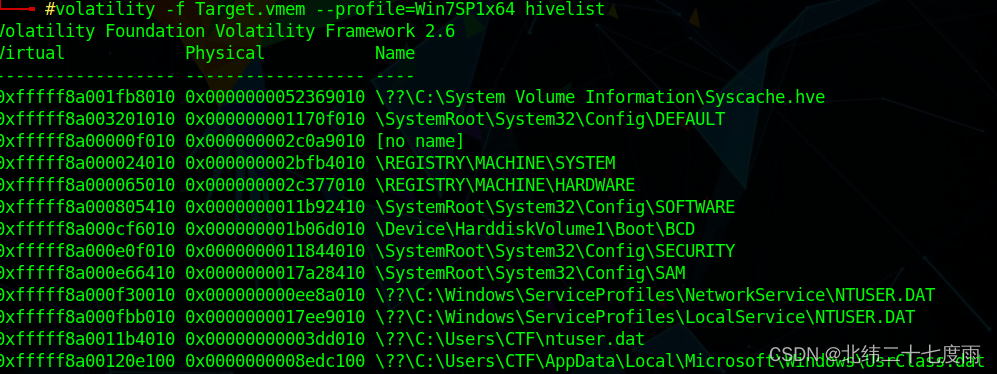

Hivelist--------------列出进程关联文件

选择一个文件下载下来

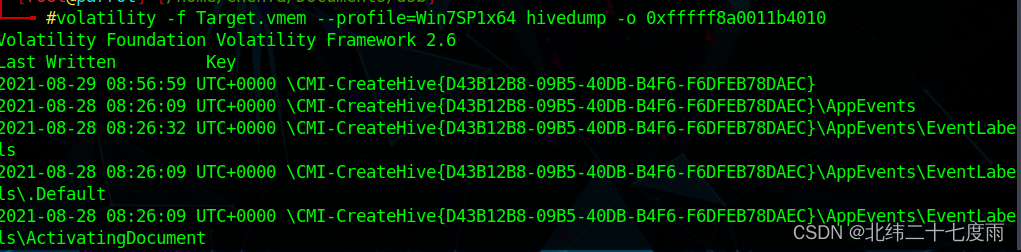

Hivedump -o 虚地址(virtual)

Userassist-------------正在运行的程序

Filescan--------显示已经打开的文件包括隐藏文件

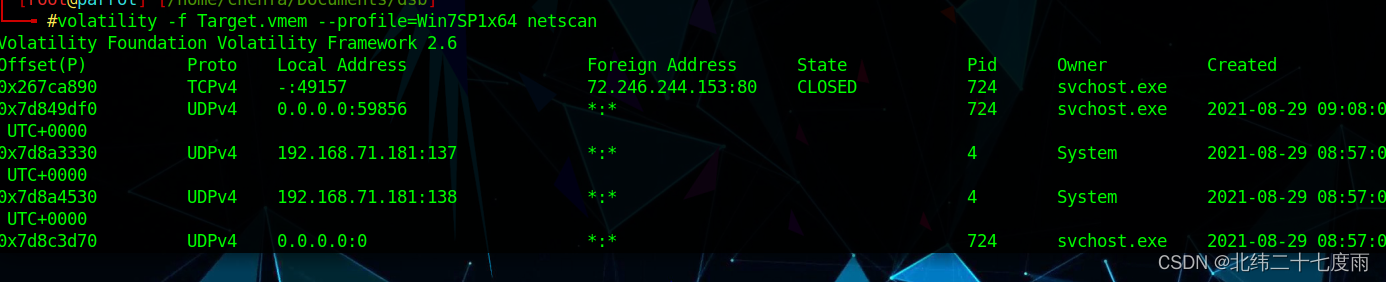

Netscan-------------监听主动连接(谁连接了你的地址)

世界技能大赛湖北省取证比赛

- 获取admin密码

直接跑

对镜像文件分析

Hashdump下载,可用lasdump和mimikatz插件直接获取,我自己用ptf来

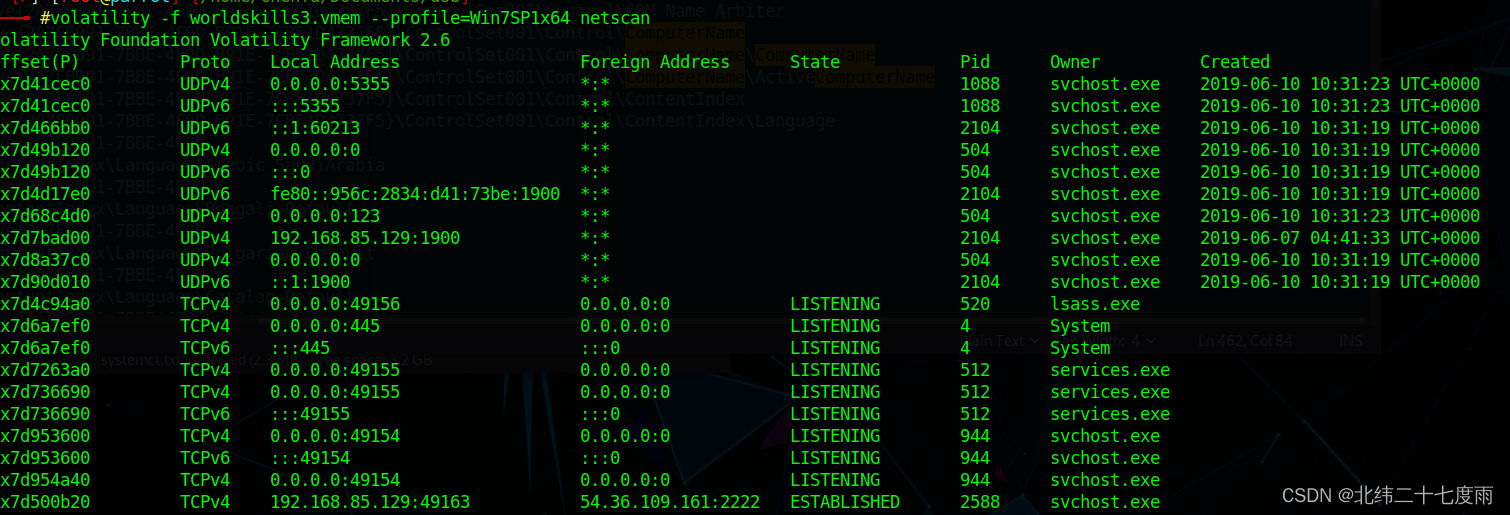

- 获取IP和地址

Ip就是192.168.85.129

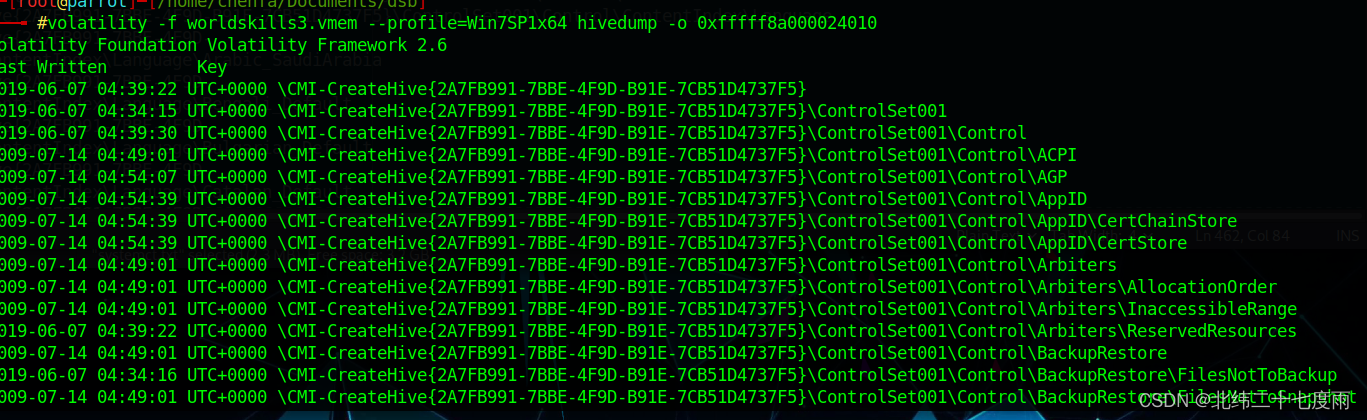

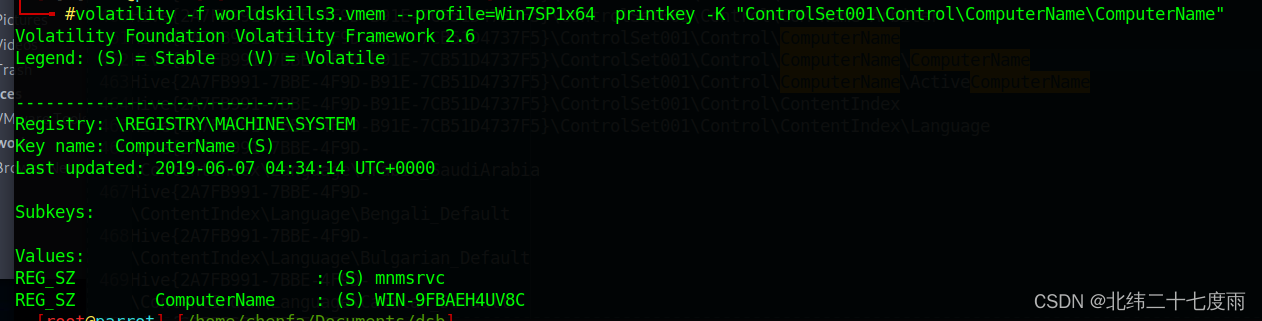

主机名

先扫注册表

Machine\system的虚地址

直接下载

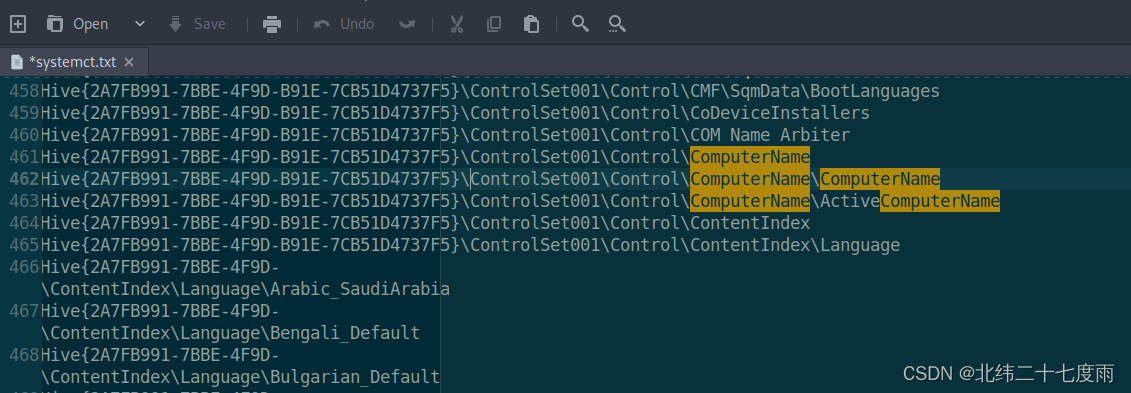

找到主机键值

主机名

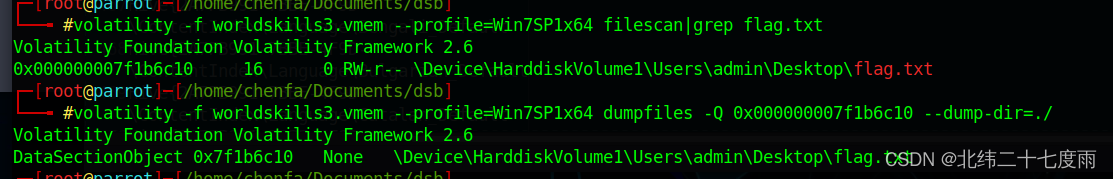

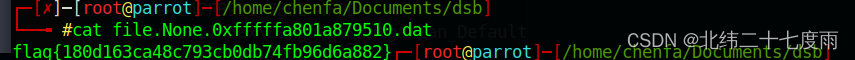

- 获取桌面上的flag.txt

- 原理我也不懂

查看

- 找出挖矿病毒

Established代表连接

这就是挖矿地址

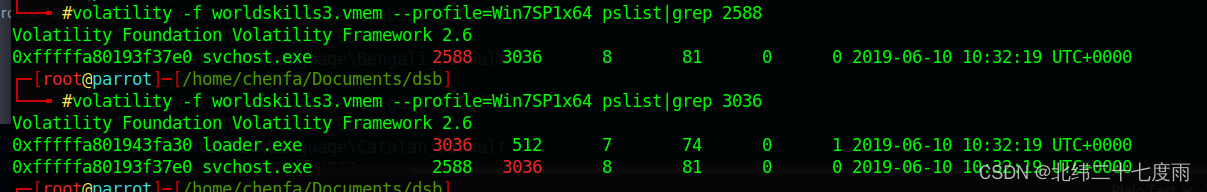

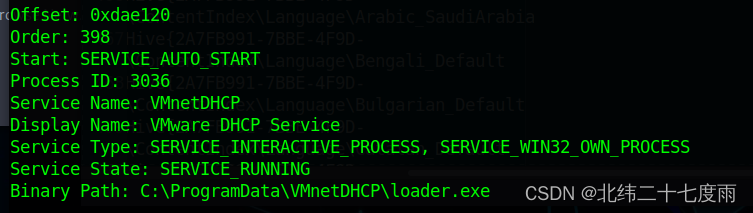

- 病毒服务找出来

父进程3036

使用svcscan扫描

找到3036

Servername为服务名

- 获得恶意进程pid

2588和3036就是恶意进程pid

暂时到这!

边栏推荐

- 11 【组件通信】

- 基于web3.0使用钱包Metamask的三方登陆

- The interviewer asked me how to divide the database and the table?Fortunately, I summed up a set of eight-part essays

- tf.keras.utils.pad_sequences()

- uni-app进阶之模版语法与数据绑定【day7】

- leetcode-每日一题731. 我的日程安排表 II

- 联盟链的真实场景在哪里

- 【JS面试题】面试官:“[1,2,3].map(parseInt)“ 输出结果是什么?答上来就算你通过面试

- 04 【计算属性 侦听属性】

- Swordsman Offer Special Assault Edition ---- Day 6

猜你喜欢

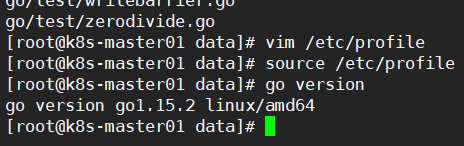

Kubernetes certificate validity period modification

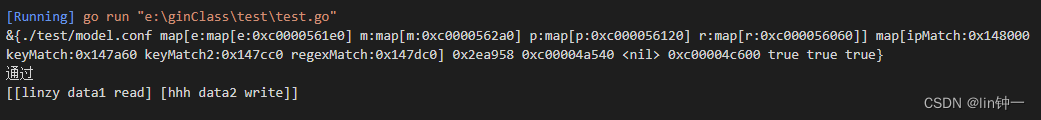

gin框架学习-Casbin入门指南(ACL、RBAC、域内RBAC模型)

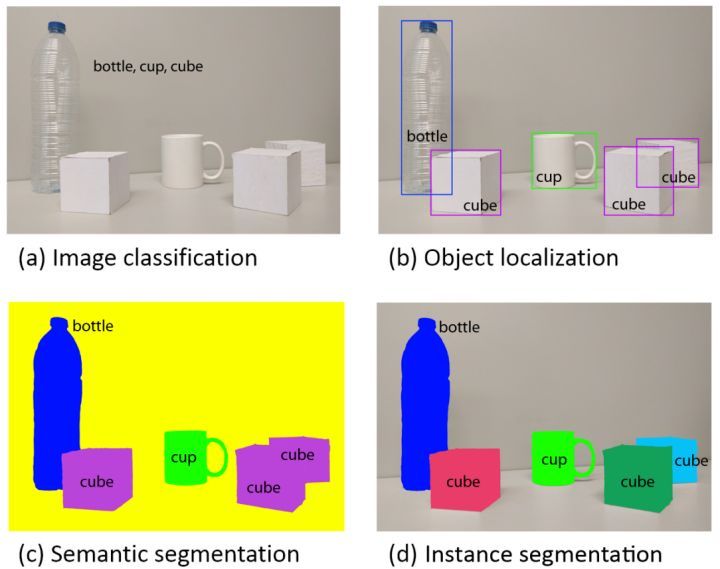

目标检测学习笔记

gin框架学习-Casbin进阶之策略管理API使用方法

剑指offer专项突击版 ---- 第2天

Distributed Transactions - Introduction to Distributed Transactions, Distributed Transaction Framework Seata (AT Mode, Tcc Mode, Tcc Vs AT), Distributed Transactions - MQ

uni-app进阶之生命周期【day8】

02 【el和data的两种写法 MVVM模型】

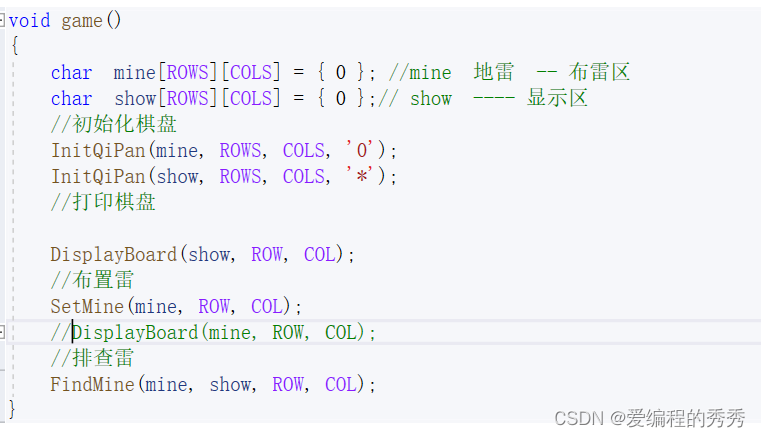

详解扫雷游戏(C语言)

剑指offer基础版 ---- 第26天

随机推荐

目标检测学习笔记

Input length must be multiple of 8 when decrypting with padded cipher

find、filter、map的区别

wpf wrapPanel居中并从左到右排列

docker安装postgresSQL和设置自定义数据目录

gin框架学习-Casbin入门指南(ACL、RBAC、域内RBAC模型)

数据库上机实验5 数据库安全性

关于superset集成到自己的项目中

数据集划分以及交叉验证法

tf.keras.utils.pad_sequences()

Interviewer: If the order is not paid within 30 minutes, it will be automatically canceled. How to do this?

面试Redis 高可靠性|主从模式、哨兵模式、Cluster集群模式

gin框架学习-GORM框架进阶之CRUD接口(数据库增删改查操作)

Redis的初识

12 【网页布局总结 元素的显示与隐藏】

uni-app进阶之创建组件/原生渲染【day9】

Data set partitioning and cross-validation

“档次法”——用于物品体积分布不均匀的01背包问题的求解方法

uni-app进阶之生命周期【day8】

The TOKEN value of Kubernetes joining the cluster expires