当前位置:网站首页>CTF之misc-内存分析(Volatility)

CTF之misc-内存分析(Volatility)

2022-07-30 05:41:00 【[email protected]】

Volatility 简介:

Volatility是一款开源的,基于Python开发的内存取证工具集,可以分析内存 中的各种数据。Volatility支持对32位或64位Wnidows、Linux、Mac、 Android操作系统的RAM数据进行提取与分析。(高等级版本kali现需要自己下载Volatility,依赖于python环境安装)

volatility 使用:

volatility 使用:

开始准备:

volatility -f <文件名>–profile= <配置文件><插件>[插件参数]

获取–profile的参数

使用imageinfo插件来猜测dump文件的profile值:WinXPSP2x8

[email protected]:~/quzhen# volatility -f mem.vmem imageinfo

列举进程:

列举进程:

[email protected]:~/quzhen# volatility -f mem.vmem –profile=WinXPSP2x86 pslist

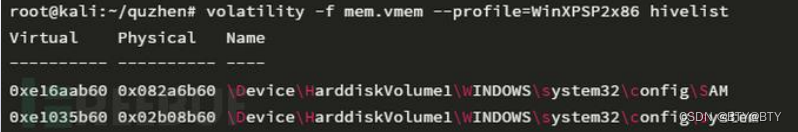

列举缓存在内存的注册表 :

volatility -f mem.vmem –profile=WinXPSP2x86 hivelist

hivedump 打印出注册表中的数据 :

volatility -f mem.vmem –profile=WinXPSP2x86 hivedump -o 注册表的 virtual 地址

获取SAM表中的用户 :

volatility -f mem.vmem –profile=WinXPSP2x86 printkey -K “SAM\Domains\Account\Users\Names”

可以看到下图有四个用户

获取最后登录系统的账户 :

volatility -f mem.vmem – profile=WinXPSP2x86 printkey -K “SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon”

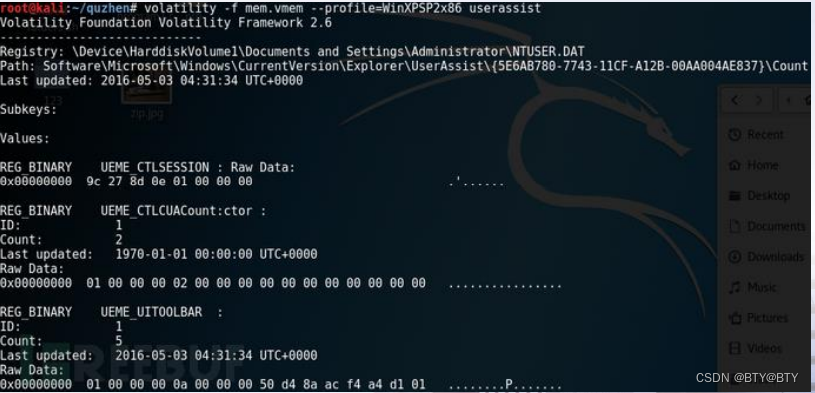

提取出内存中记录的 当时正在运行的程序有 哪些,运行过多少次,最后一次运行的时间等信息。

volatility -f mem.vmem – profile=WinXPSP2x86 userassist

dmp某个进程数据保存:

volatility -f mem.vmem –profile=WinXPSP2x86 -p [PID] -D [dump 出的文件保存的目录]

提取内存中保留的 cmd 命令使用情况:

volatility -f mem.vmem –profile=WinXPSP2x86 cmdscan

获取到当时的网络连接:

volatility -f mem.vmem –profile=WinXPSP2x86 netscan

获取 IE 浏览器的使用情况:

volatility -f mem.vmem –profile=WinXPSP2x86 iehistory

获取内存中的系统密码(使用hashdump提取):

volatility -f mem.vmem –profile=WinXPSP2x86 hashdump -y 0xe1035b60 -s 0xe16aab60

版权声明

本文为[[email protected]]所创,转载请带上原文链接,感谢

https://blog.csdn.net/lkbzhj/article/details/124574349

边栏推荐

猜你喜欢

随机推荐

Qt对动态库(*.dll)的封装以及使用

div设置一个最小高度和最大高度,但是中间可以靠内容撑开

典型线程问题综合演示

MySQL 安装报错的解决方法

攻防世界easy_web

你怎么看待scanf()中%d的“吃空白”行为?

pytorch中的线性代数

使用Context API维护全局状态

【C语言】字符串的比较

【Pytorch】torch.manual_seed()、torch.cuda.manual_seed() 解释

cross_val_score的用法

Pytorch to(device)

复习 redux 总结

C语言:通过函数实现一个整形有序数组的二分查找

453.最小操作数使数组元素相等

934.最短的桥(广度优先搜索)

sqli-labs less3/4打靶笔记

社区版idea 最右侧没有Database怎么办

认识虚拟dom

三子棋游戏——C语言