当前位置:网站首页>威胁猎人必备的六个威胁追踪工具

威胁猎人必备的六个威胁追踪工具

2022-06-26 18:49:00 【qfxietian】

面对千头万绪的情报和数字痕迹,每位威胁猎人都有一套自己熟悉的抽丝剥茧的追踪方法和工具。虽然威胁猎人之间会有一些非正式的渠道分享知识和工具,但是对于新手猎人来说,公共知识依然很重要,以下,我们整理了六种威胁猎人居家旅行必备的重要工具,供大家参考:

Kansa

Kansa是一个对威胁追踪和事件响应都非常有用的工具,是一个“Powershell中的模块化事件响应框架”。该工具有一个非常棒的主要功能:使用PowerShell Remoting“在企业主机中运行用户贡献模块来收集数据,以便在事件响应、攻击溯源或建立环境基线期间使用。”

这使采集大量数据变得更加容易,更重要的是,它还可以更快地建立基线。对于猎人来说,他们面临的最大挑战之一可能是在他们的环境中建立“正常情况”的基线。Kansa可以极大地帮助加快这项任务。

微软Sysinternals套件

微软的工具入围可能让你感到吃惊,但是微软的Sysinternals套件确实不容错过。这套工具有三个对于威胁猎人来说非常重要的功能:

进程资源管理器——将进程资源管理器视为任务管理器的高级版本,它允许猎人不仅可以查看进程,还可以查看进程已加载的DLL,以及已打开的注册表项。这项功能在寻找可疑和恶意行为时非常有用。

进程监视器——进程监视器类似资源管理器,但它更关注文件系统,并且可以帮助猎人发现可能发生的“有趣”的变化。

Autoruns——这个程序可检测启动时运行的可疑应用程序,这对于寻找系统上的驻留痕迹时非常方便。

Kroll Artifact Parser and Extractor (KAPE)

KAPE(或Kroll Artifact Parser and Extractor)是被事件响应专业人士和数字取证人员广泛使用的工具。KAPE允许分析师设置特定的“目标”(基本上是文件系统中的特定位置)并自动解析结果并收集所有证据。但它不仅仅是一个美化的复制粘贴工具。它还解析关联和相关数据(如EvidenceOfExecution、BrowserHistory等)以加快分类和分析。

该工具对于威胁猎人来说非常有价值,尤其是当他们在狩猎期间试图从主机收集相关信息时。

GHIDRA

如果您已经是恶意软件逆向工程领域的老手,就不会对IDA Pro和GHIDRA等工具感到陌生,后者是由美国国家安全局的一个秘密研究局设计。GHIDRA为安全研究人员提供了调试器、十六进制编辑器和反汇编器等工具,而且完全免费。

在威胁搜寻方面,逆向恶意软件了解其内部运作可能非常关键!

Regshot

Regshot就像一个屏幕截图工具和“diff”Linux命令行工具,但用于您的注册表。它可帮助威胁猎人快速轻松地获取注册表的完整“屏幕截图”,然后再拍摄第二张“屏幕截图”并找出其中的差异。

当威胁猎人试图查看基线中发生了何种变化,甚至在系统重新启动之间可能发生了什么变化时,该功能会非常有用。

UACME

最后推荐的这个渗透工具请在专业人士指导下合法使用。UACME(或UAC-ME)可以让任何人使用多种方法轻松绕过Windows用户帐户控制。对于事件调查和数字取证工作人员来说,该工具可以大大简化工作进程。

对于网络安全新手来说,威胁狩猎往往令人生畏,一部分原因是技术门槛和学习曲线陡峭,另一部分原因则是信息分享闭塞,如果不加入社区,就很难学习和分享技巧。希望本文的推荐清单能够抛砖引玉,帮您找到心仪的工具。

在安全分析、威胁搜寻或数字取证调查中,您最喜欢使用哪些工具?不妨在留言区给出您的推荐。

- End -

边栏推荐

- gdb安装

- 自己创建一个时间拦截器

- 成功解决之idea引用Lombok的@Slf4j后无法正常使用log

- Logstash安装及使用

- 图像二值化处理

- (multi threading knowledge points that must be mastered) understand threads, create threads, common methods and properties of using threads, and the meaning of thread state and state transition

- Some basic mistakes

- 元宇宙链游开发案例版 NFT元宇宙链游系统开发技术分析

- JVM entry Door (1)

- CLion断点单步调试

猜你喜欢

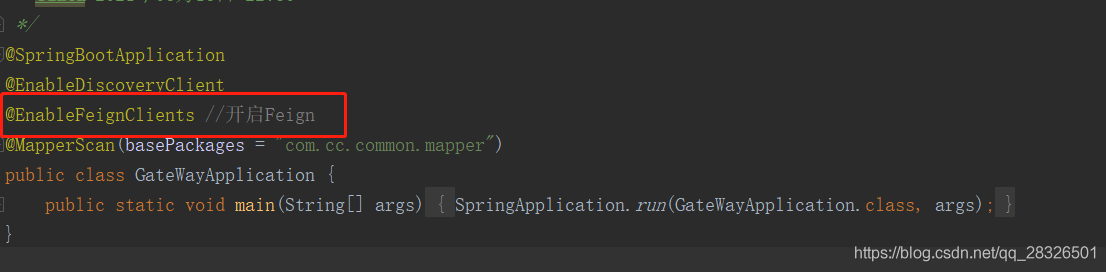

Feign remote call

The successfully resolved idea cannot use the log normally after referencing Lombok's @slf4j

IK word breaker

![[kubernetes] kubernetes principle analysis and practical application (under update)](/img/37/40b8317a4d8b6f9c3acf032cd4350b.jpg)

[kubernetes] kubernetes principle analysis and practical application (under update)

【推荐收藏】这8个常用缺失值填充技巧一定要掌握

Decompilation of zero time technology smart contract security series articles

Vscode 基础必备 常用插件

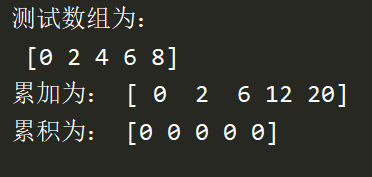

深度学习之Numpy篇

When does the mobile phone video roll off?

Kubernetes 资源拓扑感知调度优化

随机推荐

Vscode 基础必备 常用插件

redis 基础知识

Résumé des points de connaissance

PC end records 515 ground sweeping robot /scan data

基于tensorflow的手写数字识别

转:实事求是

项目实战五:搭建ELk日志收集系统

为什么我不推荐去SAP培训机构参加培训?

DVD digital universal disc

Microservice architecture

预编译处理指令中的条件编译

ISO documents

Union, intersection and difference operations in SQL

Leetcode interview question 29 clockwise print matrix

[kubernetes] kubernetes principle analysis and practical application (under update)

成功解决之Jenkins报错:The goal you specified requires a project to execute but there is no POM

项目实战四:用户登录及token访问验证(reids+jwt)

一些基本错误

JVM entry Door (1)

Redis单点登陆系统+投票系统