当前位置:网站首页>盤點常見的漏洞利用方式

盤點常見的漏洞利用方式

2022-06-21 23:26:00 【InfoQ】

1. SQL注入漏洞

2. 跨站漏洞

3. 文件上傳或下載漏洞

4. 命令執行漏洞

5. 敏感信息泄露漏洞

6. 授權驗證繞過漏洞

7. 權限提昇漏洞

边栏推荐

- 上海交通大学:Kerong Wang | 基于离线强化学习的自举Transformer

- Go service platform project (I) design of database tables and use of gendry Library

- 开发环境和测试环境的发包(及uniapp的request封装)

- 在小程序的 wxml 文件中使用 js 函数

- How to adjust the resolution of the computer screen? Computer screen modification resolution switchresx

- uniapp版本更新 热更新及自然更新

- Uniapp solves the cross domain problem of Google browser and runs in Google browser

- Go服务平台项目(一)数据库表的设计与Gendry库的使用

- Notes on the development of raspberry pie (17): QT multi-user connection operation on raspberry pie 4b+ MySQL database synchronization (pessimistic lock of single data)

- About the solution to the "fatal error: gl/gl.h: no such file or directory" of Qilin system development error

猜你喜欢

有一说一,高并发系统设计其实一点都不难!

关于 安装Qt5.15.2启动QtCreator后“应用程序无法正常启动0xc0000022” 的解决方法

并查集练习题1:朋友圈

What are the trends of cloud computing in 2022?

RK3568开发笔记(三):RK3568虚拟机基础环境搭建之更新源、安装网络工具、串口调试、网络连接、文件传输、安装vscode和samba共享服务

uniapp封装request函数 实现唯一登录,一个账号同时只能登陆一个设备

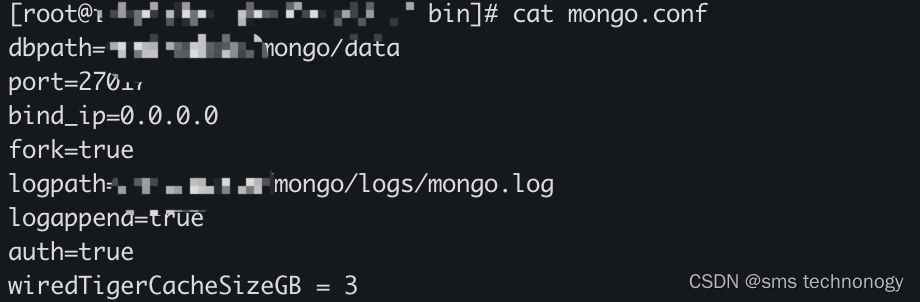

Mongo uses too much memory and is automatically shut down by the system

4. esp8266 displays DHT11 temperature and humidity parameters in real time through OLED

![[WUSTCTF2020]朴实无华-1](/img/b3/3ea7ead040bca84fb9a67d21bf8170.png)

[WUSTCTF2020]朴实无华-1

Professional font design editor glyphs 3

随机推荐

Use of three values of pointer events

2022-06-21:golang选择题,以下golang代码输出什么?A:3;B:4;C:100;D:编译失败。 package main import (

關於 麒麟系統開發錯誤“fatal error: GL/gl.h: No such file or directory“ 的解决方法

Move Protocol Beta测试版再调整,扩大总奖池

What are the trends of cloud computing in 2022?

About the designer of qtcreator the solution to the problem that qtdesigner can't pull and hold controls normally

Qt文档阅读笔记-staticMetaObject解析与实例

硬件开发笔记(五):硬件开发基本流程,制作一个USB转RS232的模块(四):创建CON连接器件封装并关联原理图元器件

Buckle 75: color split

JUnit VS TestNG

mysql中数据格式转换的一个示例

keep-alive的使用注意点

【电子方案设计】酒精测试仪PCBA解决方案

Matplotlib drawing and displaying Chinese

Prediction of enzyme activity parameters by deep learning construction of enzyme binding model

H5 wechat authorized login (wechat authorized login of the uniapp web version)

C# 委托(Delegate)

关于 SecureFx传输远程服务器中文显示乱码 的解决方法

Some users of uniapp wechat authorization cannot be authorized normally

项目变更管理