当前位置:网站首页>【虹科案例】3D数据如何成为可操作的信息?– 对象检测和跟踪

【虹科案例】3D数据如何成为可操作的信息?– 对象检测和跟踪

2022-06-23 22:24:00 【智能感知_hongke】

实施基于激光雷达的应用项目基础是从3D点云数据中提取信息。在大多数情况下,此信息始于对象的检测和跟踪。本文将与您介绍分享其中原理。

激光雷达数据显示为“点云”,这是一种非常直观的表示。它是传感器捕获精确3D环境图像,它的3D特性允许可以让我们从不同的角度观看场景点云。这些数据提供了大量信息,应用的场景非常丰富,从人员流量计数到体积测量再到安防等领域都有相关应用。乍一看,人们并没有在漂亮的点云中发现必要的信息,但算法可以很好地解释它们

一般来说,要使用原始的激光雷达数据,用户必须知道如何处理 3D 数据。为了便于客户进行开发,降低应用的难度,我们开发了一款软件产品,可以从激光雷达生成的数据中提取可操作的信息。这款软件使用简单直观,支持人流量计数分析、安防检测或体积测量领域的应用。

通过对象检测和跟踪记录游客步行路径

想象一个广场,那里正在举行街头狂欢。广场上有各种摊位,用于销售产品、食品和饮料。组织者想知道参观者是如何在广场周围移动的。根据这些信息,他们可以评估哪些地方是销售摊位的好选择,哪些产品特别受欢迎。有助于了解他们的门店外观有多吸引人以及他们是否应该优化它,并且向组织者提供了有关如何根据客流量对展位进行定价的信息。

区分背景和前景以减少数据传输

要记录游客在节日期间的活动路径,需要在点云中检测到他们。点云本身由3D点中的整个扫描环境组成,这意味着需要将游客与其他所有对象区分开来。

由于在我们的示例中要检测的对象是在广场上四处走动的人,因此通过检测移动点将它们与其他对象区分开来。这对于对象检测不是必需的,但它减少了要传输的数据量,因此在许多情况下是一个优势,也可以在完全静态的点云中检测到对象。

通过在测量周期开始时进行参考记录,在点云中检测移动点。此记录中可见且未移动的所有内容都定义为背景。这可以被过滤掉,从而大大减少要传输的数据量。在室内,这个过程通常就足够了,因为可以假设背景不会改变。为了考虑背景的未来变化(例如,一个市场摊位离开),它在操作过程中不断地被识别和更新,并且动态地减去背景。这是通过将在预定义时间段内不移动的对象添加到背景来完成的。

https://v.youku.com/v_show/id_XNTg3OTk4MTI0OA==.html

哪些点属于一个对象?

一旦通过删除背景从点云中减去了对象检测不感兴趣的所有内容,剩下的就是前景,因此也就是对象。它们是通过“聚类”或分割来定义的:检测点云中的移动点,并测量几个点之间的距离。彼此靠近的点聚集成一个对象。此过程在对象不移动的静态点云中完全相同。

对象用边界框标记并显示在对象列表中。这种类型的信息很容易进一步处理,并且可以很容易地集成到现有架构中。对对象的大小和形状设置一定的规则可以识别对象的类型。在我们的示例中,如果检测到人,则仅将特定高度范围内的圆柱形物体计数并标记为人。同样,汽车也可以通过建立特定的参数来检测。

https://v.youku.com/v_show/id_XNTg3OTk4NDU2NA==.html

物体如何移动?

为了捕捉游客的步行路径,基于对象的先前轨迹和概率模型预测对象将在下一帧中定位的位置来跟踪检测到的对象。例如,如果一个人以每秒一米的速度从左到右行走,则预计他或她将以相同的速度沿既定方向继续前进,并将位于下一帧中的特定位置. 然后基于运动预测将在下一帧中检测到的对象分配给对象,从而进行跟踪。

https://v.youku.com/v_show/id_XNTg3OTk4Mjk0NA==.html

热图

通过记录参观者的步行路径,分析各个展位的情况并创建“热图”。它显示了哪些地点吸引了最多的游客,最受欢迎。对于下一次活动,组织者可以考虑使用此信息进行位置分配。

例如,热图在贸易展览中也非常有用。通过在展位记录参观者并分析他们的路线,激光雷达传感器可以清楚地识别出参观者特别感兴趣的展品。在活动期间,这些信息可能会导致人员配置甚至展位设计的变化,可以纳入后续展位规划中。

进一步应用的基础

对象的检测和跟踪是分析点云的进一步应用的基础,支持非常多的场景,例如人流量统计、占用检测或侵入检测。在本系列文章的第二部分中,您将了解这些算法的工作原理、应用示例,下期见。

边栏推荐

- ==What is the difference between and equals?

- 测试 - 用例篇 - 细节狂魔

- 超标量处理器设计 姚永斌 第3章 虚拟存储器 --3.1~3.2 小节摘录

- 【红绿灯识别】基于matlab GUI红绿灯识别【含Matlab源码 1908期】

- Android AIDL:跨进程调用Service (AIDL Service),kotlininvoke函数

- All 32 keyword classifications of C language C89 (C90)

- Total number of combinations ii[each element can only be solved by + once]

- docker 部署redis

- Hackers can gain administrator privileges by invading Microsoft mail server and windows Zero Day vulnerability November 23 global network security hotspot

- Learn PWN from CTF wiki - ret2text

猜你喜欢

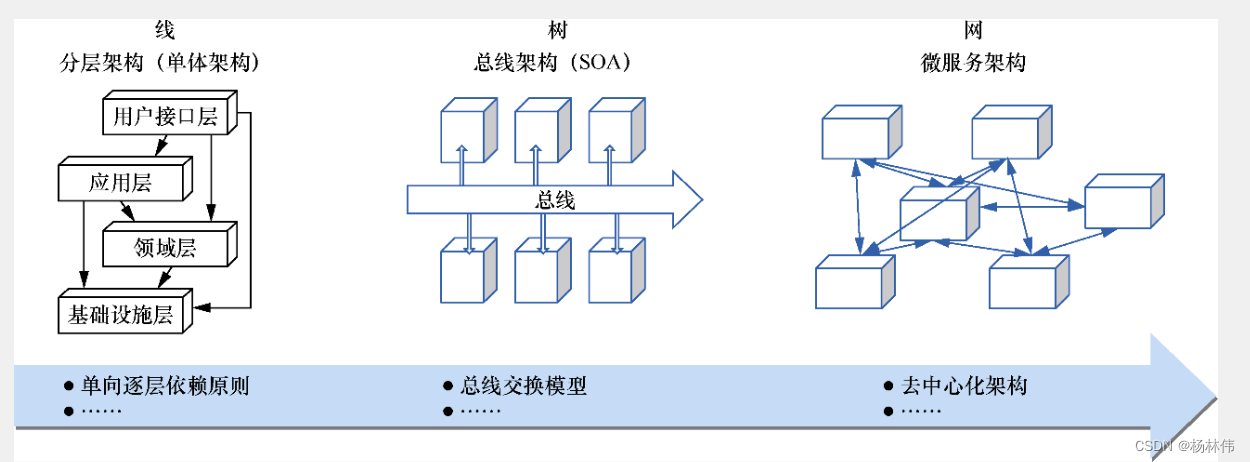

云原生架构(05)-应用架构演进

Docker redis cluster configuration

小猫爪:PMSM之FOC控制15-MRAS法

【图像检测显著图】基于matlab失真提示鱼眼图显著图计算【含Matlab源码 1903期】

国内首款开源MySQL HTAP数据库即将发布,三大看点提前告知 石原子科技重磅推出

【数字信号】基于matlab模拟窗函数频谱细化【含Matlab源码 1906期】

![Restore IP address [standard backtracking + standard pruning]](/img/e6/5f9d2a5af973b6c7051ed434a4b93d.png)

Restore IP address [standard backtracking + standard pruning]

测试 - 用例篇 - 细节狂魔

Dependency Inversion Principle

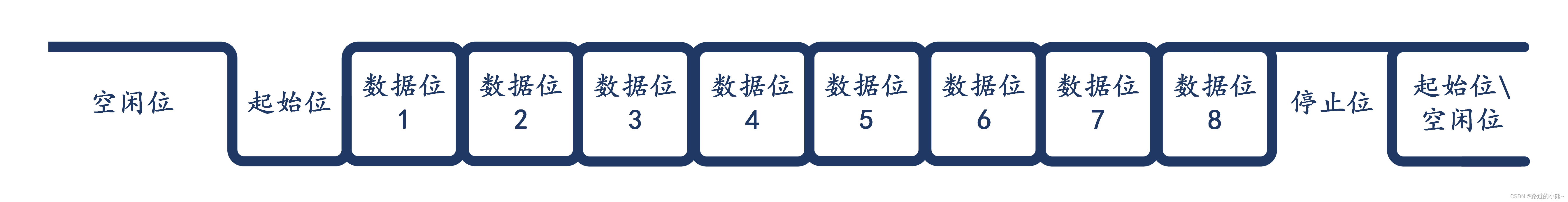

UART协议时序总结

随机推荐

Six necessary open source projects for private activities

[image detection saliency map] calculation of fish eye saliency map based on MATLAB distortion prompt [including Matlab source code 1903]

== 和 equals 的区别是什么?

windows10安全模式进入循环蓝屏修复

Social order in the meta universe

Learn PWN from CTF wiki - ret2text

==What is the difference between and equals?

[technical grass planting] the tail of the "double 11" event. Let's talk about how much discount the message push service package is!

医疗是什么?AI医疗概念解析AI

Usage of go in SQL Server

Synthetic big watermelon games wechat applet source code / wechat game applet source code

Do280openshift access control -- manage projects and accounts

WPF效果之Expander+ListBox

New function of lightweight application server: simple experience of offline business migration by using image sharing

Android App bundle exploration, client development interview questions

Vulnerability recurrence - redis vulnerability summary

. Net

kubernetes之常用核心资源对象

测试 - 用例篇 - 细节狂魔

Leetcode - linked list written test questions