当前位置:网站首页>Weekly CTF 第一周:神奇的磁带

Weekly CTF 第一周:神奇的磁带

2022-06-12 01:01:00 【萌宅鹿同学】

神奇的磁带

Weekly CTF:课程:Weekly CTF(合天网安实验室) (hetianlab.com)

题目

实验:第一周 | 神奇的磁带(合天网安实验室) (hetianlab.com)

背景说明

本实验无writeup,需要同学们发挥自己所学,拿下最终目标。

实验环境

目标机:Centos7 IP地址:10.1.1.147:5001

攻击机:Win7 IP地址:随机分配

要求:获取目标flag

提示:flag格式为Flag{}

注:工具路径:C:\tools\

题解

起步

很多时候 CTF 题目都不是很明确,我一开始都完全不知道要干嘛,所以尽量利用给出的信息,尝试任何你可以想到的事情。

题目给出了目标 IP 地址,首先在浏览器里访问一下吧。

尝试思路

1、使用 SQL 注入:123 or '1'='1',无用

2、使用 XSS 语句:<script>alert('hello,gaga!');</script>,无用

3、查看网页源码:发现底部有一行代码

<html><h1 style='font-size:0px;'>./Flag.txt</h1></html>

尝试访问 http://10.1.1.147:5001/Flag.txt,是假信息!

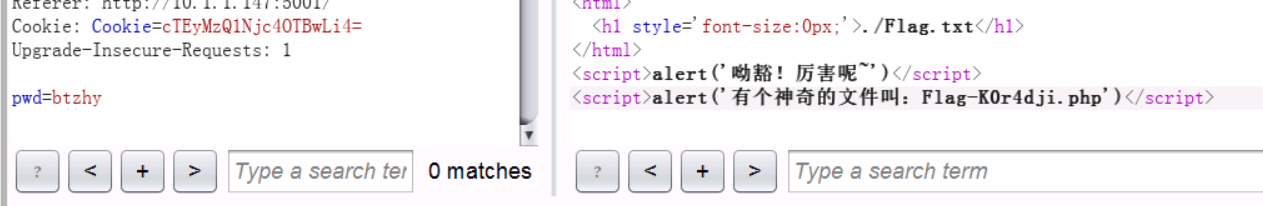

4、尝试在浏览器开发者工具中查看网络请求,发现以下信息:

根据后缀是 = 猜测可能是 base64 编码。

上面是简单的试探,然后下面使用专业工具 burpsuite 正式开始。

Burp Suite

Burp Suite 工具位置在 C:\tools\burpsuite\BurpLoader.jar

使用步骤:

- 给浏览器配置代理 127.0.0.1,端口为 8080

- Burp Suite 工具的 Proxy > HTTP history 会显示抓包记录

当前拦截到的请求会显示在 Proxy > Intercept,每次拦截网页会卡住,需要手动 Forward

使用这个工具抓包也可以得到 Cokkie 信息:

使用该工具对获取到的 Cookie 进行 Base64 Decoder:得到一串数据,输入到表单中

可以直接在网页输入,也可以直接利用该工具的 Repeater 来发送请求:

根据新的提示,猜测应该输入:tape,返回信息:

根据提示访问:10.1.1.147:5001/Flag-Win.txt:

根据提示继续发送请求:btzhy

根据提示访问:10.1.1.147:5001/Flag-K0r4dji.php:

查看页面源代码如下:

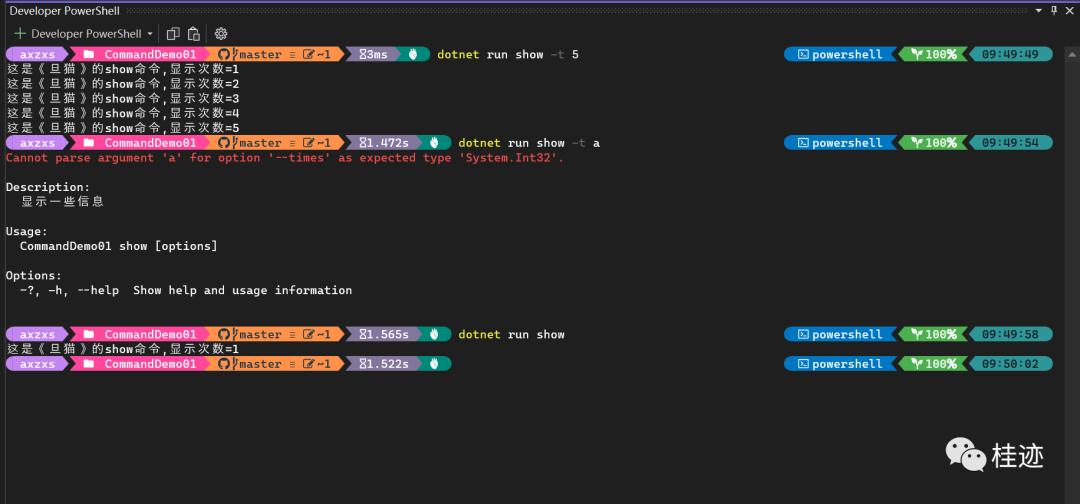

根据提示应该输入一个 2 位数,直接使用 Burp Suite 的 Intruder 进行爆破:

在 Proxy -> HTTP history 中右键点击抓包路径,选择 Send to Intruder

在 Intruder -> Positions 中先 Clear $,再框选中要动态添加参数的地方点 Add $

在 Intruder -> Positions 中设置动态参数属性:

设置完毕以后,点击标题栏的 Intruder -> Start attack 开始进行攻击:

查看攻击结果,发现在参数为 66 时,Length 和其他不一样,发现返回了我们需要的信息

得到结果为:Flag{ctf_victory_SecBug}

边栏推荐

- Explore table component virtualization

- Flutter 使用本地图片

- Codemirror 2 - highlight only (no editor) - codemirror 2 - highlight only (no editor)

- Lambda termination operation foreach

- C language pointer and array - learning 23

- Scope and category of C language variables - learning 20

- Ms-hgat: information diffusion prediction based on memory enhanced sequence hypergraph attention network

- Lambda创建流

- be based on. NETCORE development blog project starblog - (11) access statistics

- How to optimize plantuml flow diagram (sequence diagram)

猜你喜欢

深度学习100例 | 第41天:语音识别 - PyTorch实现

Characteristics of JS logical operators

How can functional tests be quickly advanced in one month? It is not a problem to clarify these two steps

Comparison of OpenCV basic codes of ros2 foxy~galactic~humble

Anfulai embedded weekly report (issue 254): February 21, 2022 to February 27, 2022

2022 Tibet's latest eight members (security officer) simulated test question bank and answers

VsCode - 保存文件自动格式化将单引号 ‘ 变成双引号 “ 的问题

How does Kingview use the wireless host link communication module to remotely collect PLC data?

Alibaba cloud intelligent coding plug-in provides a more cosy development experience

System.CommandLine选项Option

随机推荐

Tencent programmer roast: 1kW real estate +1kw stock +300w cash, ready to retire at the age of 35

LabVIEW Arduino electronic weighing system (project Part-1)

Devops landing practice drip and pit stepping records - (1)

Lambda termination operation foreach

2021 inventory: Top 10 low code development platforms at home and abroad

Learn to crawl steadily 07 - detailed explanation of how to use XPath

One article to show you how to understand the harmonyos application on the shelves

VsCode - 保存文件自动格式化将单引号 ‘ 变成双引号 “ 的问题

Lambda中间操作map

About MySQL password modification failure

【系统分析师之路】系统分析师历年真题大汇总

DevOps落地实践点滴和踩坑记录-(1)

Big sword

Detailed explanation of merge sorting

2022 Tibet latest special worker (construction elevator) simulation test question bank and answers

Dr. wangxiting: understanding interpretable recommendation from the perspective of knowledge map and natural language generation

深度学习100例 | 第41天:语音识别 - PyTorch实现

How to guarantee industrial control safety: system reinforcement

Lambda intermediate operation map

C language pointer and array - learning 23