当前位置:网站首页>Dos et détails de la méthode d'attaque

Dos et détails de la méthode d'attaque

2022-06-26 17:48:00 【Lmn】

DoSEt comment attaquer

0x01 DOSProfil de l'attaque

DoS(Denial of Service)

DoSAussi connu sous le nom de déni de service,CauseDoSL'attaque est appeléeDoSAttaque,L'objectif est de rendre l'ordinateur ou le réseau incapable de fournir un service normal.,Le plus fréquentDoSLes attaques comprennent les attaques à large bande et les attaques de connectivité sur les réseaux informatiques.

DoSUne attaque est une attaque délibérée contre un défaut de mise en œuvre d'un protocole réseau ou l'épuisement brutal des ressources de l'objet attaqué directement par des moyens brutaux.,Arrêter la réponse ou même l'écrasement du système de service du système cible,L'intrusion dans le serveur cible ou le périphérique réseau cible n'est pas incluse dans cette attaque.

Ces ressources de service comprennent la largeur de bande du réseau,Capacité du système de fichiers,Processus ouverts ou connexions autorisées.Si le problème est la largeur de bande du réseau,Une telle attaque peut entraîner une pénurie de ressources,Peu importe la vitesse de traitement de l'ordinateur、Quelle est la capacité de mémoire、La vitesse de la bande passante du réseau ne peut éviter les conséquences d'une telle attaque.

Attaques courantes par inondation

- Attaques de débordement de tampon:Le plus fréquent DoS Attaque,Le concept est d'envoyer beaucoup de trafic aux adresses réseau.

- ICMPInondations:Exploiter un périphérique réseau mal configuré en envoyant des paquets frauduleux,Ces paquets ping Chaque ordinateur du réseau cible,Et pas seulement un ordinateur particulier.Puis déclenchez le Réseau pour augmenter le trafic. Cette attaque est aussi connue sous le nom de mort ping.

- SYN flood: Envoyer une demande de connexion au serveur , Mais la poignée de main n'est pas terminée . Jusqu'à ce que tous les ports ouverts soient saturés .

0x02 Attaques de déni de service distribuéesDDoS

DDoS(Distributed denial of service attack)

DDoS Aussi connu sous le nom d'attaque par déni de service distribué , Peut exposer de nombreux ordinateurs à des attaques en même temps ,Rendre la cible de l'attaque inutilisable,Il y a eu de nombreuses attaques de déni de service distribué,.De nombreux grands sites Web sont devenus inopérants.

Un tout.DDoS Le système d'attaque a été attaqué par un attaquant 、Terminal de contrôle principal、 Le côté Proxy et la cible d'attaque se composent de quatre parties .

Le côté maître et le côté proxy sont utilisés respectivement pour le contrôle et l'attaque réelle , Où le maître ne donne que des ordres et ne participe pas à l'attaque réelle , Envoyé par l'agent DDoS Le paquet d'attaque réel de .

Pour les ordinateurs du côté maître et du côté agent , L'attaquant a le contrôle ou un contrôle partiel , Il utilise toutes sortes de moyens pour se cacher des autres pendant l'attaque . Une fois qu'un véritable attaquant a transmis la commande d'attaque au Maître , Un attaquant peut fermer ou quitter le réseau , Et la commande est publiée par le maître d'œuvre sur chaque hôte mandataire .

Pour que l'attaquant puisse échapper à la piste , Chaque agent d'attaque envoie un grand nombre de paquets de demandes de service à l'hôte cible , Ces paquets sont camouflés , Impossible d'identifier sa source , Et les services demandés par ces paquets consomment souvent beaucoup de ressources du système , Faire en sorte que l'hôte cible ne puisse pas fournir un service normal à l'utilisateur .Il a même causé un crash du système.

DDoSClassification

0x03 DoSProcessus d'attaque

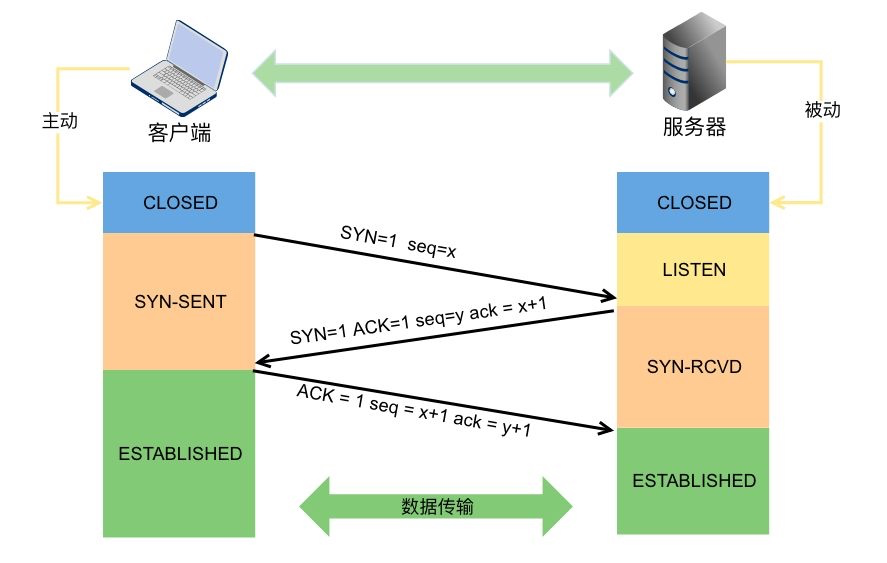

Adresse de l'image:https://hmurl.cn/aHk40hhW

L'expéditeur avant la communication , Envoie d'abord un paquet de synchronisation au destinataire (SYN), Le récepteur renvoie un paquet de synchronisation (SYN), Un paquet de réponses (ACK), Ensuite, l'expéditeur envoie le paquet de réponse (ACK)Répondre

Lorsque l'état de connexion est à “Demi - connexion”Dans l'état,Bien reçu.SYN Le paquet n'a pas encore été reçu ACK Connexion au paquet , C'est - à - dire que trois poignées de main n'ont pas encore été complètement terminées TCPConnexion. Si vous envoyez toujours quelque chose comme “Demi - connexion” Paquets d'état , Cela peut entraîner une utilisation massive des ressources du serveur , Et prend la bande passante du réseau .

0x04 Voies de fait courantes

SYNInondations

En détruisant tout TCP/IP Trois poignées de main pour la session de connexion à attaquer ,Pour plus de détails, voir0x03.

smurfAttaque

smurf Une attaque est une attaque virale , Avec le programme qui a lancé cette attaque “Smurf”Pour nommer,smurfL'attaque appartient aussi àdosAttaque, C'est une inondation. , Utiliser la victime IPAdresse comme sourceIP Adresse fausse diffusion ping,Utilisé en combinaisonIPTricher etICMP La méthode de réponse inonde le système cible d'un grand nombre de transmissions réseau , Provoquer un déni de service du système cible pour le système normal .

smurfDétection des attaques:

- ICMP Détection en réponse à la tempête

- Augmentation du taux de perte et de retransmission des messages

- Une Réinitialisation inattendue de la connexion se produit souvent

fraggleAttaque

fraggleDedosAttaque,fraggleUtiliserUDPPort7Et19Au lieu desmurf Utilisé par l'attaque ICMP,Faux.IPAdresse.

Quand ce n'est pas nécessaire, Désactiver la fonction adresse de diffusion du routeur ou du pare - feu , Et filtrer sur le pare - feu UDPMessage, Et empêche le port de destination ou le numéro de port source de 7Ou19DeUDPLe message passe.

La mortping

(pingofdeath)DengKelen

“PingofDeath”C'est un test qui crée délibérément des malformationsPing(PacketInternetGroper)Sac,Il prétend avoir plus deICMPLimite supérieure, C'est - à - dire l'utilisation d'un très grand pingSac, Les dimensions chargées sont supérieures à 64KBLimite supérieure, Erreur d'allocation de mémoire pour les systèmes réseau non protégés ,CauseTCP/IPLa pile de protocole s'est écrasée,Arrêt final du récepteur, Mort maintenant. ping Les paquets sont rares .

Une attaque larmoyante

L'attaque larmoyante est une attaque de déni de service , C'est l'attaquant qui a utilisé TCP/IP Impossible de restaurer en utilisant dans l'implémentation de la pile de protocole IP L'information contenue dans le fragment pour réaliser sa propre Attaque . C'est - à - dire que les faux envoyés se chevauchent IP Paquets groupés , L'hôte récepteur est difficile à réassembler .

L'attaque peut passer parTCP/IPDans le Code de recombinaison fractionné de la pile de protocolebugPour paralyser les différents systèmes d'exploitation

Land(LandAttack)Attaque

LAND attack

L'agresseur a utilisé la victime IP Adresse comme adresse source et adresse de destination , En envoyant des paquets de spoofing soigneusement construits ,Envoyer un faux

SYN Le paquet pour la victime , Je réponds sans cesse , Paralyser l'équipement cible sans mécanisme de protection approprié .

Reference:

Baidu encyclopedia_ Une encyclopédie chinoise de premier plan au monde

边栏推荐

- Platform management background and merchant menu resource management: merchant registration management design

- 决策树与随机森林

- RSA概念详解及工具推荐大全 - lmn

- 贝叶斯网络详解

- I want to know. I am in Zhaoqing. Where can I open an account? Is it safe to open an account online?

- Ndroid development from introduction to mastery Chapter 2: view and ViewGroup

- Today, I met a "migrant worker" who took out 38K from Tencent, which let me see the ceiling of the foundation

- 我想知道,我在肇庆,到哪里开户比较好?网上开户是否安全么?

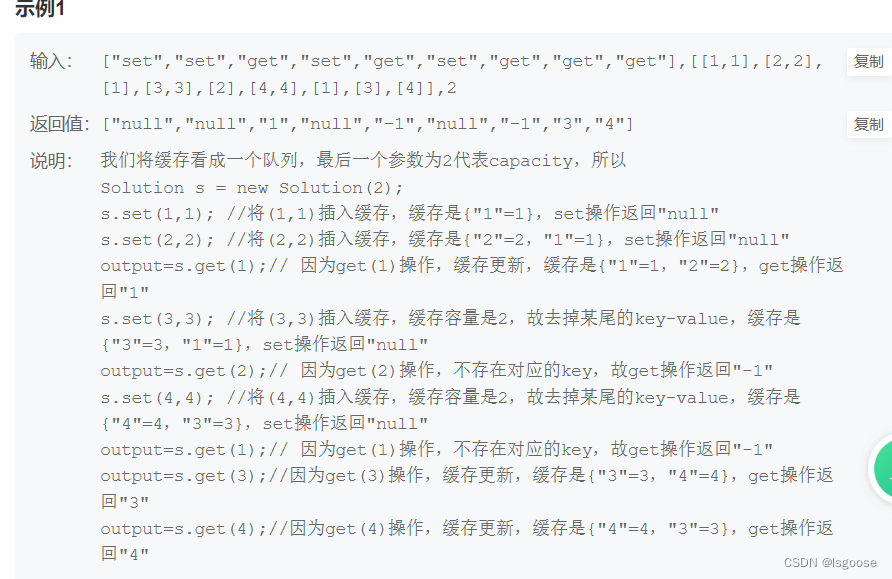

- Niuke network: Design LRU cache structure design LFU cache structure

- Microservice architecture practice: business management background and SSO design: SSO design

猜你喜欢

牛客网:设计LRU缓存结构 设计LFU缓存结构

Platform management background and merchant menu resource management: access control design of platform management background

How sparksql returns a specific day of the week by date -dayofweek function

Microservice architecture practice: business management background and SSO design, SSO client design

Ndroid development from introduction to mastery Chapter 2: view and ViewGroup

She said she was tired! So tired! I want to change my career

Treasure and niche CTA animation material website sharing

分布式架构概述

LeetCode——226. Flip binary tree (BFS)

Synchronized description of concurrency

随机推荐

让torch.cuda.is_available()从false变成true的一点经验

LeetCode——226. Flip binary tree (BFS)

#25class的类继承

国信证券怎么开户?通过链接办理股票开户安全吗

I want to know. I am in Zhaoqing. Where can I open an account? Is it safe to open an account online?

Halcon's region: features of multiple regions (5)

在国金证券开户怎么样?开户安全吗?

Prometeus 2.34.0 新特性

The difference between round and truncate in SQL (round or truncate)

How about opening an account at Guojin securities? Is it safe?

Troubleshooting ideas that can solve 80% of faults!

Use FST JSON to automatically generate faster JSON serialization methods

padding百分比操作

Necessary decorator mode for 3 years' work

【NPOI】C#跨工作薄复制Sheet模板导出Excel

What does the equals method compare? Who told you

LeetCode——226. 翻轉二叉樹(BFS)

When I was in the library, I thought of the yuan sharing mode

She said she was tired! So tired! I want to change my career

MySQL add column failed because there was data before, not null by default