当前位置:网站首页>内网渗透信息收集

内网渗透信息收集

2022-08-03 05:25:00 【许我写余生ღ】

文章目录

内网渗透信息收集

本次实验环境靶场来自于暗月(moonsec)师傅,文中内容全由个人理解编制,若有错处,大佬勿喷,个人学艺不精;本文中提到的任何技术都源自于靶场练习,仅供学习参考,请勿利用文章内的相关技术从事非法测试,如因产生的一切不良后果与文章作者无关。

前言

在我们已经拿下一台主机并且权限足够,进一步对同一个内网内的所有主机进行渗透的过程叫内网渗透。

域渗透思路

通过域成员主机,定位出域控制器 IP 及域管理员账号,利用域成员主机作为跳板,扩大渗透范围,利用域管理员可以登陆域中任何成员主机的特性,定位出域管

理员登陆过的主机 IP,设法从域成员主机内存中 dump 出域管理员密码,进而拿下域控制器、渗透整个内网。

Windows 域信息收集命令

我们拿下主机后一般只有两种情况:

- 主机为Windows

- 主机为Linux

其中为Windows的主机可能存在于域中,我们只要能拿下域控(DC) 就相当于拿下了整个域里面的主机。

下面是一些常用的域信息收集命令:

query user || qwinsta # 查看当前在线用户

net user # 查看本机用户

net user /domain # 查看域用户

net view & net group "domain computers" /domain # 查看当前域计算机列表 第二个查的更多

net view /domain # 查看有几个域

net view \\\\dc # 查看 dc 域内共享文件

net group /domain # 查看域里面的组

net group "domain admins" /domain # 查看域管

net localgroup administrators /domain # 这个也是查域管,是升级为域控时,本地账户也成为域管

net group "domain controllers" /domain 域控

net time /domain

net config workstation # 当前登录域 - 计算机名 - 用户名

net use \\\\域控 password /user:xxx.com\username # 相当于这个帐号登录域内主机,可访问资源

ipconfig

systeminfo

tasklist /svc

tasklist /S ip /U domain\username /P /V # 查看远程计算机 tasklist

net localgroup administrators && whoami # 查看当前是不是属于管理组

netstat -ano

nltest /dclist:xx # 查看域控

whoami /all # 查看 Mandatory Label uac 级别和 sid 号

net sessoin # 查看远程连接 session (需要管理权限)

net share # 共享目录

cmdkey /l # 查看保存登陆凭证

echo %logonserver% # 查看登陆域

spn –l administrator spn # 记录

set # 环境变量

dsquery server # 查找目录中的 AD DC/LDS 实例

dsquery user # 查找目录中的用户

dsquery computer # 查询所有计算机名称 windows 2003

dir /s *.exe # 查找指定目录下及子目录下没隐藏文件

arp -a

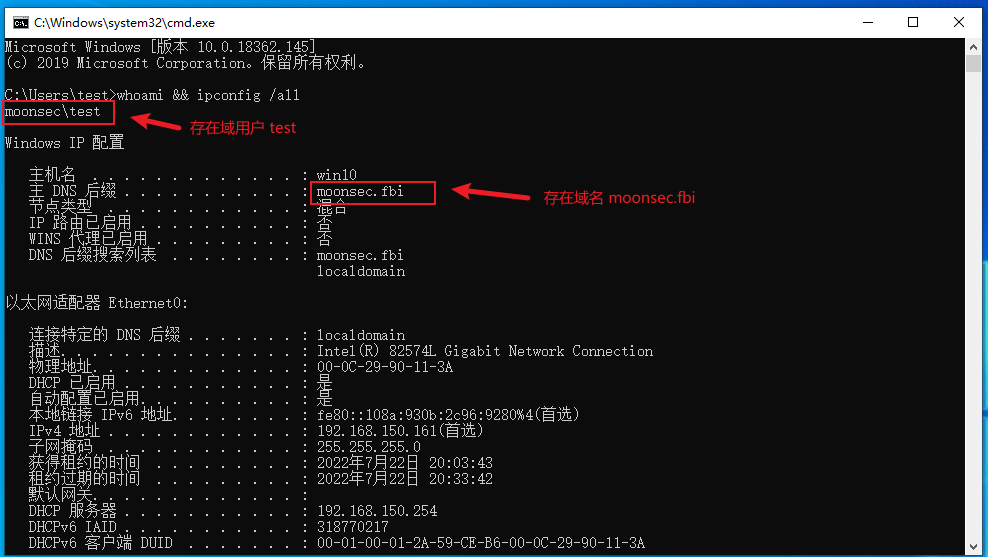

查询当前环境

whoami && ipconfig /all

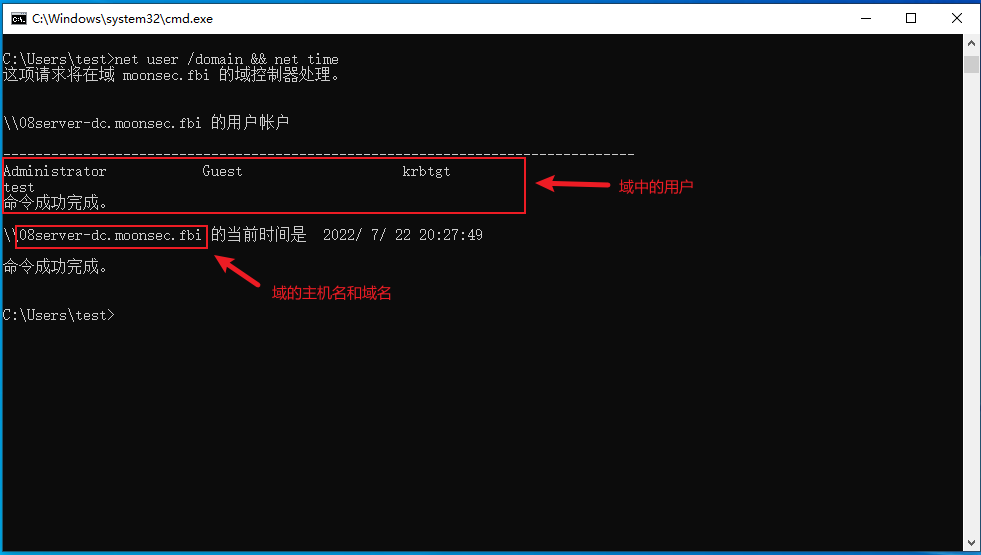

查询当前域用户 以及 查询域控

net user /domain && net time

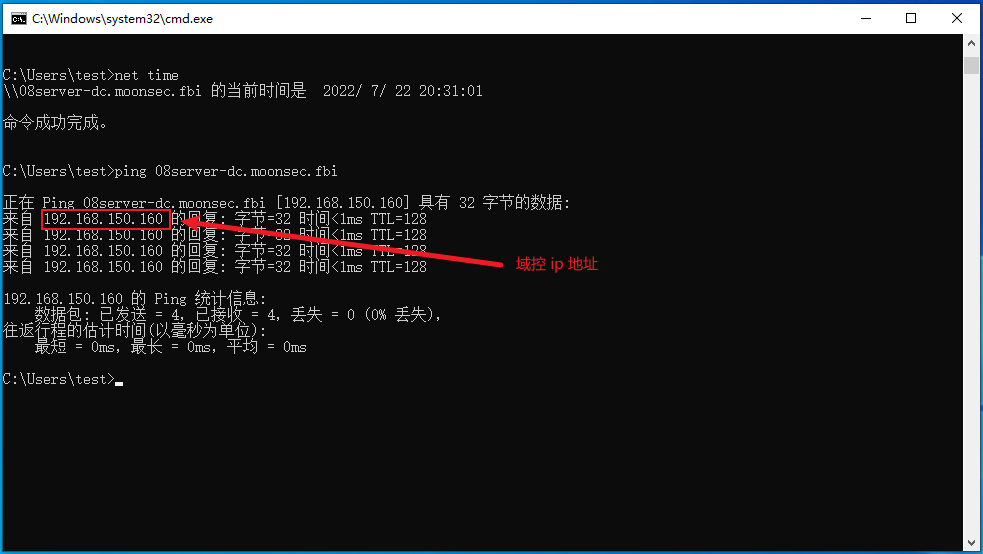

组合命令发现域控地址

net time

ping 08server-dc.moonsec.fbi

其他常用命令

net group /domain # 查询域工作组

net group "domain admins" /domain # 查询域管理用户

net group "Domain controllers" # 查询有几台域控制器(需要域权限)

net config workstation # 查看当前工作环境

nltest /dclist:moonsec # 查询域控

nslookup 08server-dc.moonsec.fbi # 查询域控ip

主机发现

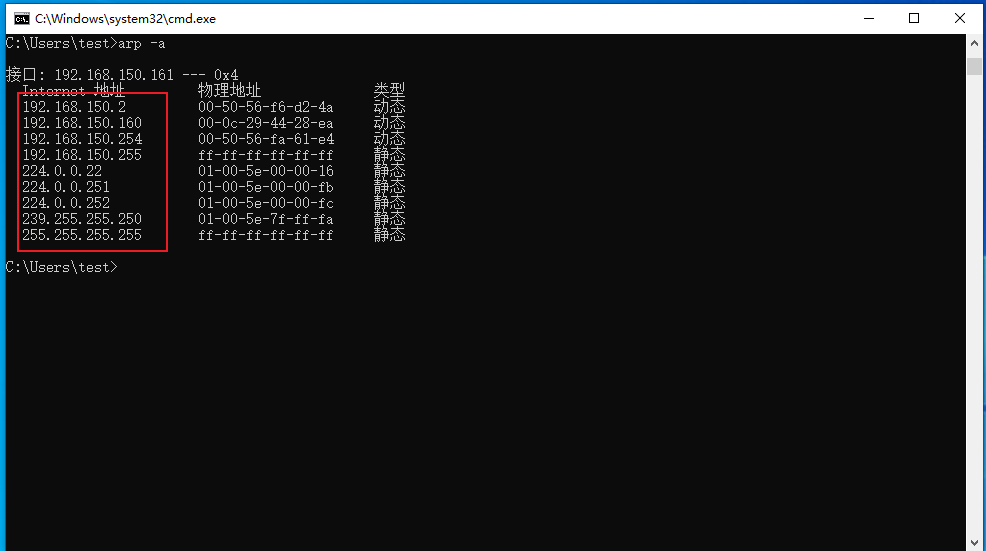

arp查询

arp -a # 查询通信

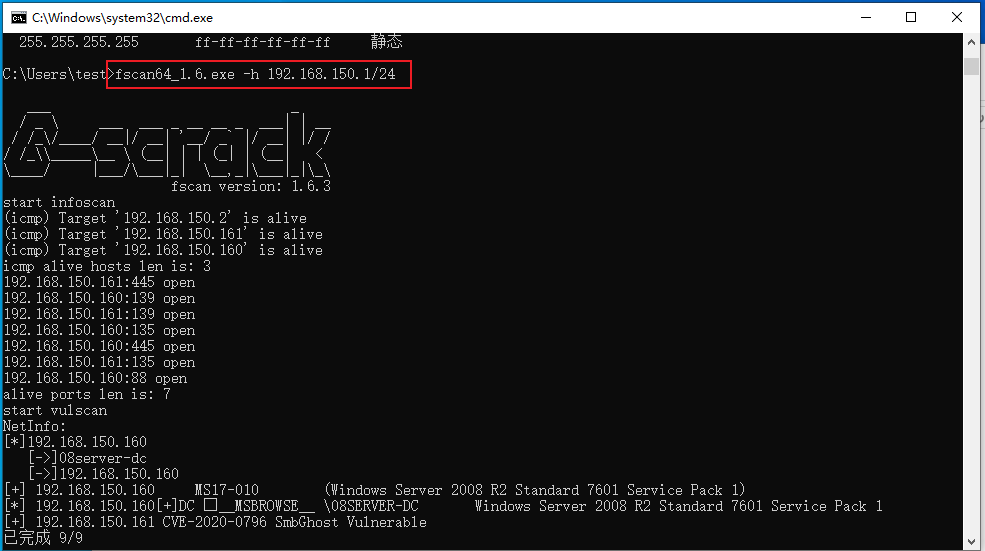

fscan 扫描内网

fscan64_1.6.exe -h 192.168.150.1/24

bat 命令发现主机

for /l %i in (1,1,255) do @ping 192.168.0.%i -w 1 -n 1|find /i "ttl="

有的主机会禁ping,所有这个方法不一定能够探测出全部的主机。

建议多种方法一起使用。

基于 MSF 的内网主机探测

使用 msf 进行反弹 shell 进行内网渗透时,通过 msf 自带的扫描模块进行快速扫描。

主机存活探测:

auxiliary/scanner/discovery/arp_sweep # ARP 扫描

auxiliary/scanner/discovery/udp_sweep # UDP 扫描

auxiliary/scanner/netbios/nbname # NETBIOS 扫描

auxiliary/scanner/snmp/snmp_enum # SNMP 扫描

auxiliary/scanner/smb/smb_version # SMB 扫描

端口扫描:

auxiliary/scanner/portscan/ack # TCP ACK 端口扫描

auxiliary/scanner/portscan/ftpbounce # FTP bounce 端口扫描

auxiliary/scanner/portscan/syn # SYN 端口扫描

auxiliary/scanner/portscan/tcp # TCP 端口扫描

auxiliary/scanner/portscan/xmas # TCP XMas 端口扫描

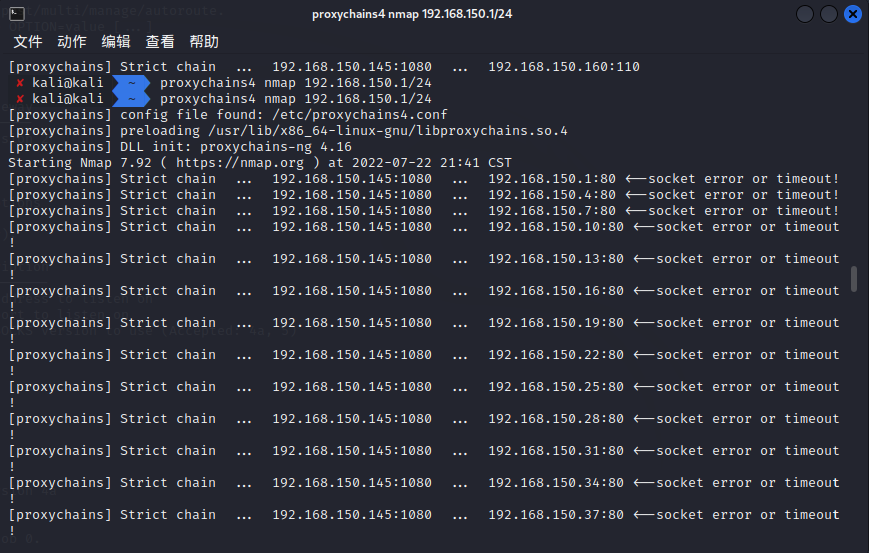

NMAP扫描

Nmap 是一个端口扫描器,可用于主机发现、端口扫描、版本检测、OS 检测等。

使用场景:建立 socks 代理,proxychains4+Nmap 扫描内网。

详细操作:

# msf添加路由

run autoroute -s 192.168.150.0/24

# 查看路由

run autoroute -p

# 会话放在后台

background

# 选择代理模块

use auxiliary/server/socks_proxy

# 设置代理模块为4a

set version 4a

# 启动

run

# 修改proxychains配置文件

sudo vim /etc/proxychains4.conf

# 添加下面内容

socks4 192.168.150.145 1080

# 使用 proxychains4+Nmap 扫描内网

proxychains4 nmap 192.168.150.1/24

这种扫描方式比较慢批量扫描不是很推荐,单个ip服务的探测还是可以的。

支持多种扫描模式:

- -sT: TCP 扫描

- -sS: SYN 扫描

- -sA: ACK 扫描

- -sF:FIN 扫描

- -sU: UDP 扫描

- -sR: RPC 扫描

- -sP: ICMP 扫描

快速扫描所有端口:

nmap -sS -p 1-65535 -v 192.168.150.160

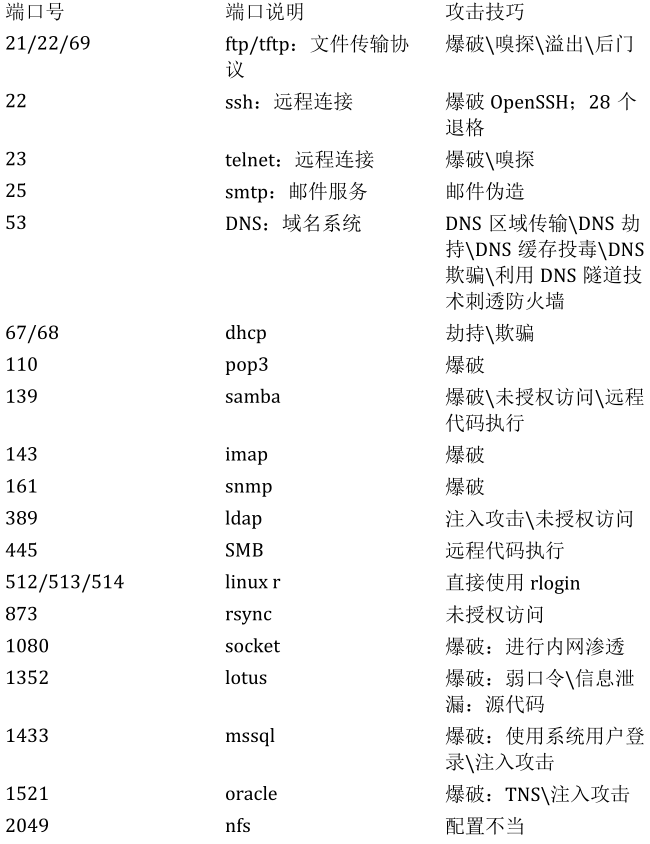

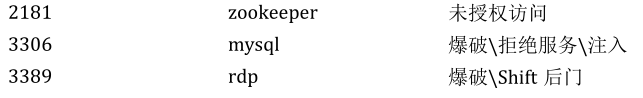

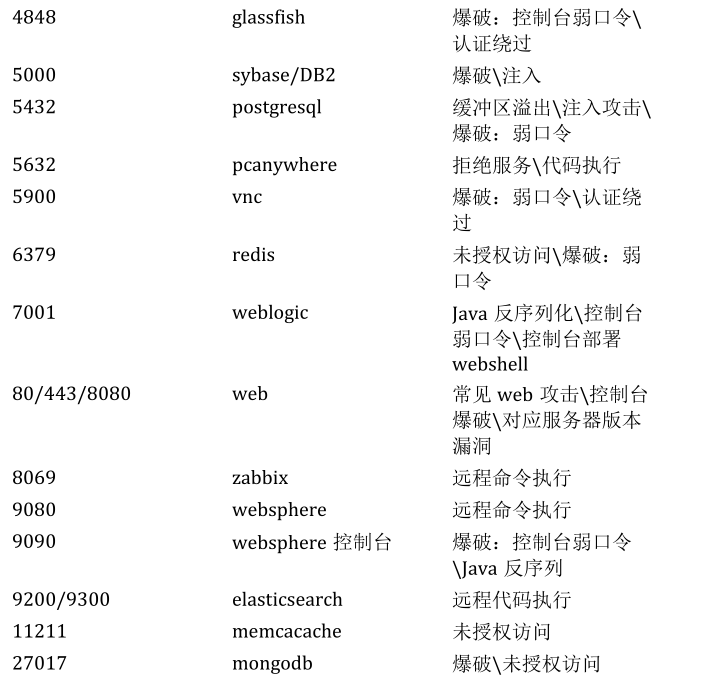

常见的端口与服务

边栏推荐

- 自监督论文阅读笔记 DetCo: Unsupervised Contrastive Learning for Object Detection

- 2021-03-22

- classpath:与classpath*的比较

- 自监督论文阅读笔记 TASK-RELATED SELF-SUPERVISED LEARNING FOR REMOTE SENSING IMAGE CHANGE DETECTION

- 增强光学系统设计 | Zemax 全新 22.2 版本产品现已发布!

- IPC 通信 - IPC

- A.1#【内存管理】——1.1.4 node: 初始化

- 嵌入汇编-1 格式讲解

- 进程间通讯 (IPC 技术) - 信号

- 什么是参数化设计,通过实操了解一下? | SOLIDWORKS 操作视频

猜你喜欢

随机推荐

常见的电容器有哪些?唯样商城

深度学习理论课程第八、九、十章总结

西塞罗 论老年

深度学习理论课程第四、五章总结

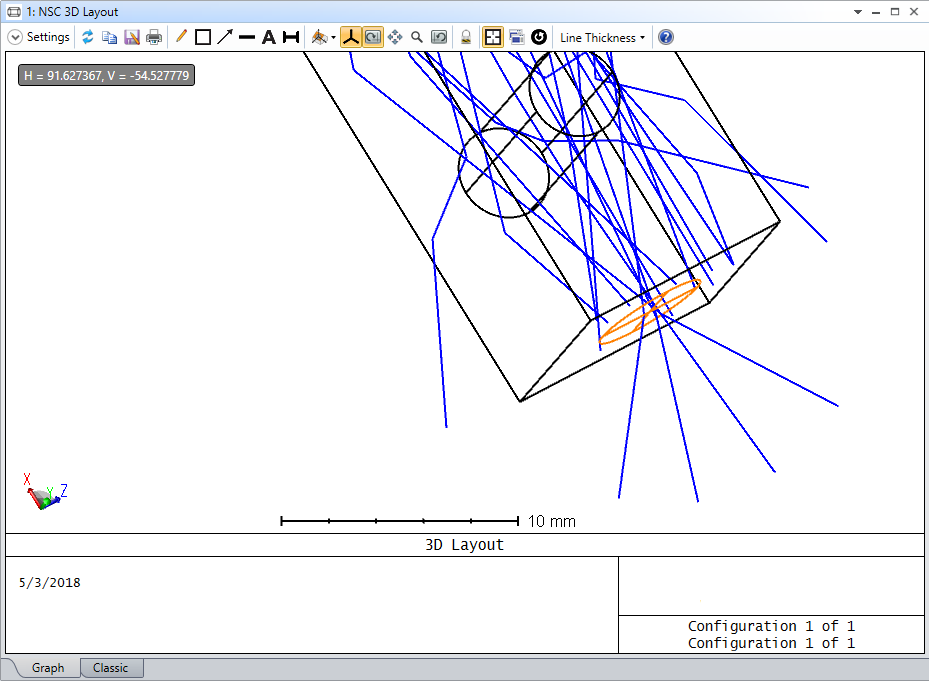

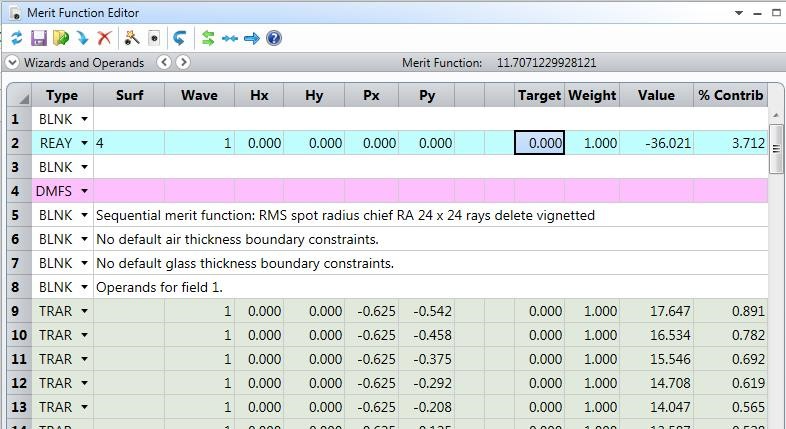

ZEMAX | 绘图分辨率结果对光线追迹的影响

2021-04-30

快速的将结构体各成员清零

观看华为AI技术领域课程--深度学习前三章总结

VCC(电源)和 GND(地)之间电容的作用

IPC 通信 - IPC

ZEMAX | 探究 OpticStudio 偏振分析功能

classpath:与classpath*的比较

opencv

ZEMAX | 如何创建简单的非序列系统

ZEMAX | 在OpticStudio中建立扩增实境(VR)头戴式显示器

关于梯度下降法的一些优化方法

梯度下降、反向传播

八、抽象类的接口的区别

ASP.NET MVC3的伪静态实现

电子元器件之电子变压器可分为哪几类?