当前位置:网站首页>TCP 复位攻击原理

TCP 复位攻击原理

2022-06-26 14:38:00 【华为云】

TCP 复位攻击原理

TCP

TCP是面向连接的运输层协议,应用程序在使用TCP协议之前,必须先建立TCP连接。在传送数据完毕后,必须释放建立的TCP连接。TCP是点对点的通信,提供可靠交付,通过TCP连接传送的数据,无差错,不丢失,不重复,并且按序到达。TCP提供全双工通信,TCP连接的两端都设有发送缓存和接收缓存,用来临时存放双向通信的数据,这样TCP在适合的时候把数据发送出去,应用进程在适合的时候读取缓存中的数据。TCP是面向字节流的,TCP把应用程序给的数据看成一连串无结构的字节流,但是TCP传送的数据单元是报文段。

TCP报文

一个TCP报文段分为首部和数据两部分,首部中有个复位RST(ReSet)字段,它是重置位,当RST=1时表明TCP连接中出现严重差错,必须释放连接,然后再重新建立运输连接。RST设置为1用来拒绝一个非法的报文段或拒绝打开一个连接。

复位攻击

RST攻击就是服务器A和B建立了TCP连接,C伪造了一个TCP包发给B,使B异常的断开与A之间的TCP连接。

当服务器C伪装成A的包,发送RST包,B就会丢弃与A的缓冲区的数据,强制关掉连接。

当服务器C伪装成A的包,发送SYN包,服务器B在正常连接时又来新建连接,B主动向A发送RST包,并在服务器强制关掉连接。

这就是复位攻击的具体实现方法。

总结

要成功实现攻击,需要正确设置源和目的的IP地址、端口号和序列号,把攻击者和受害者放在同一个网络中可以降低猜测序列号的难度。

️ 感谢大家

如果你觉得这篇内容对你挺有有帮助的话:

- 欢迎关注我️,点赞,评论,转发

- 关注

盼盼小课堂,定期为你推送好文,还有群聊不定期抽奖活动,可以畅所欲言,与大神们一起交流,一起学习。

边栏推荐

- Complimentary Book Cognitive Control: how does our brain accomplish tasks?

- Deploy the flask environment using the pagoda panel

- Introduction to basic knowledge of C language (Daquan) [suggestions collection]

- Solution to the upper limit of TeamViewer display devices

- Naacl2022: (code practice) good visual guidance promotes better feature extraction, multimodal named entity recognition (with source code download)

- Leaflet load day map

- Numpy基本使用

- 备战数学建模32-相关性分析2

- Complete diagram / Euler loop

- Electron

猜你喜欢

Get the intersection union difference set of two dataframes

Talk about the RPA direction planning: stick to simple and valuable things for a long time

聊聊 RPA 方向的规划:简单有价值的事情长期坚持做

Electron

Matplotlib common operations

GDAL multiband synthesis tool

【使用yarn运行报错】The engine “node“ is incompatible with this module.

Notes on writing questions in C language -- table tennis competition

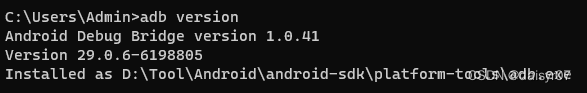

【soloπ】adb连接单个多个手机

Attention meets Geometry:几何引导的时空注意一致性自监督单目深度估计

随机推荐

NAACL2022:(代码实践)好的视觉引导促进更好的特征提取,多模态命名实体识别(附源代码下载)...

K gold Chef (two conditions, two points and difference)

710. 黑名单中的随机数

How to mount cloud disks in ECS

年薪50万是一条线,年薪100万又是一条线…...

wptx64能卸载吗_win10自带的软件哪些可以卸载

Talk about the RPA direction planning: stick to simple and valuable things for a long time

ArcGIS secondary development -- arcpy batch automatic map publishing service

挖财注册开户安全吗,有没有什么风险?

备战数学建模30-回归分析2

【雲原生】 ”人人皆可“ 編程的無代碼 iVX 編輯器

在云服务器中云磁盘如何挂载

The JVM outputs GC logs, causing the JVM to get stuck. I am stupid

通俗语言说BM3D

[solo π] ADB connects multiple mobile phones

Unity uses skybox panoramic shader to make panorama preview. There is a gap. Solution

网上找客户经理办理股票开户安全吗??

一篇抄十篇,CVPR Oral被指大量抄袭,大会最后一天曝光!

R语言glm函数逻辑回归模型、使用epiDisplay包logistic.display函数获取模型汇总统计信息(自变量初始和调整后的优势比及置信区间,回归系数的Wald检验的p值)、结果保存到csv

TS常用数据类型总结