当前位置:网站首页>【计算机三级信息安全】信息安全保障概述

【计算机三级信息安全】信息安全保障概述

2022-07-28 05:07:00 【开心星人】

1、信息技术的产生与发展,大致经历了如下三个阶段:第一阶段,电讯技术的发明(电报电话、收音机、电视机)第二阶段,计算机技术的发展 (图灵机理论、冯诺依曼体系结构、集成电路、大规模集成电路计算机)第三阶段,互联网的使用(ARPAnet、TCP/IP协议、因特网)

2、信息技术的消极影响:

信息泛滥、信息污染、信息犯罪

3、信息安全发展阶段:

通信保密阶段

当代信息安全学起源于20世纪40年代的通信保密。这一时期,人们主要关注信息在通信过程中的安全性问题,即“机密性”。

1949年香农发表的《保密系统的通信理论》,首先用信息论的观点对信息保密问题作了全面论述。计算机安全阶段

20世纪60年代和70年代,计算机安全的概念开始逐步得到推行。

1965年美国率先提出了计算机安全(COMPUSEC)。此时计算机主要用于军方,1969年的Ware报告初步地提出了计算机安全及其评估问题。

20世纪70年代是计算机安全的奠基时代。

20世纪80年代的一个标志性特征是计算机安全的标准化工作。信息安全保障阶段

20世纪90年代以后

主要关注“预警、保护、检测、响应、恢复、反击”整个过程

4、现代信息安全主要包含:

(一)运行系统的安全,包括严格而科学的管理,如对信息网络系统的组织管理、监督检查;规章制度的建立、落实与完善;管理人员的责任心、预见性、警惕性等;法律、政策的保护,如用户是否有合法权利,政策是否允许等;物理控制安全,如机房加锁、线路安全、环境适宜等;硬件运行安全;操作系统安全,如数据文件是否保护等;灾害、故障恢复;死锁的避免和解除;防止电磁信息泄漏等。

(二)系统信息的安全,包括用户口令鉴别;用户存取权限控制;数据存取权限、方式控制;审计跟踪;数据加密等。

5、信息安全的基本属性:

完整性、机密性、可用性、可控制性、 不可否认性(不可抵赖性)

6、信息安全技术

(1)核心基础安全技术(主要包括密码技术);

(2)安全基础设施技术(标识与认证技术、授权与访问控制技术等);

(3)基础设施安全技术(主机系统安全技术、网络系统安全技术等);

(4)应用安全技术(网络与系统安全攻击技术、网络与系统安全防护与响应技术、安全审计与责任认定技术、恶意代码检测与防范技术等);

(5)支撑安全技术(信息安全测评技术、信息安全管理技术等)

7、P2DR安全模型:

P2DR模型是美国ISS公司提出的动态网络安全体系的代表模型,其包括四个主要部分:策略(Policy)、防护(Protection)、检测(Detection)和响应(Response)。

8、 信息保障技术框架IAFT

IATF提出的信息保障的核心思想是纵深防御战略。纵深防御战略就是采用一个多层次的、纵深的安全措施来保障用户信息及信息系统的安全。在纵深防御战略中,人员、技术和操作是三个主要核心因素

纵深防御战略使能够攻破一层或一类保护的攻击行为无法破坏整个信息基础设施。

IATF的四个技术框架焦点域:

①保护本地计算环境;

②保护区域边界;

③保护网络及基础设施;

④保护支撑性基础设施;

9、信息安全保障工作的内容

①确定安全需求;

②设计和实施安全方案;

③信息安全评测;

④信息安全监控与维护。

边栏推荐

- Handling of web page image loading errors

- 【内功心法】——函数栈帧的创建和销毁(C实现)

- FreeRTOS个人笔记-任务通知

- Test report don't step on the pit

- Redis配置文件详解/参数详解及淘汰策略

- Visual studio 2019 new OpenGL project does not need to reconfigure the environment

- Leetcode 18. sum of four numbers

- 基于MPLS构建虚拟专网的配置实验

- Know etcd

- After a year of unemployment, I learned to do cross-border e-commerce and earned 520000. Only then did I know that going to work really delayed making money!

猜你喜欢

go-zero单体服务使用泛型简化注册Handler路由

Table image extraction based on traditional intersection method and Tesseract OCR

MySQL(5)

Inspire domestic students to learn robot programming education for children

【CPU占用高】software_reporter_tool.exe

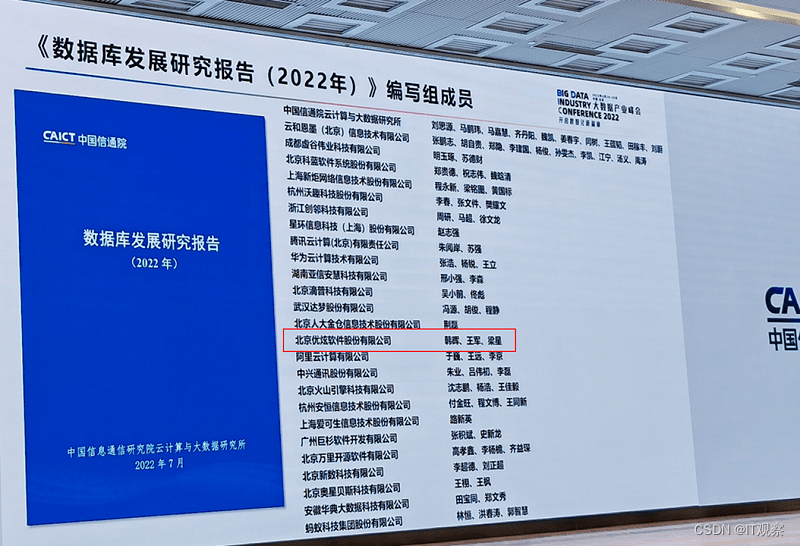

Youxuan database participated in the compilation of the Research Report on database development (2022) of the China Academy of communications and communications

Do you know several assertion methods commonly used by JMeter?

RT_ Use of thread message queue

![[daily question 1] 735. Planetary collision](/img/ba/0ef08ff874f1ddad3fa79b01dba61f.png)

[daily question 1] 735. Planetary collision

【CVPR2022】Multi-Scale High-Resolution Vision Transformer for Semantic Segmentation

随机推荐

Comprehensively analyze the differences between steam and maker Education

FreeRTOS startup process, coding style and debugging method

How to quickly turn function test to automatic test

Special topic of APP performance design and Optimization - poor implementation affecting performance

Know etcd

Dcgan:deep volume general adaptive networks -- paper analysis

Youxuan database participated in the compilation of the Research Report on database development (2022) of the China Academy of communications and communications

FreeRTOS个人笔记-任务通知

flink思维导图

【ARXIV2203】Efficient Long-Range Attention Network for Image Super-resolution

Online sql to XML tool

HDU 3666 the matrix problemdifferential constraint + stack optimization SPFA negative ring

Observable time series data downsampling practice in Prometheus

Activation functions sigmoid, tanh, relu in convolutional neural networks

Anaconda common instructions

MySQL(5)

HDU 1530 maximum clique

Simulink automatically generates STM32 code details

Analysis of the reason why easycvr service can't be started and tips for dealing with easy disk space filling

Data security is gradually implemented, and we must pay close attention to the source of leakage