当前位置:网站首页>文件上传漏洞相关

文件上传漏洞相关

2022-07-27 09:56:00 【不会就跑路的小白】

文件上传

常见的中间件的解析漏洞?

IIS6.0

文件夹目录解析 /xx.asp/xx.jpg "xx.asp"是文件夹名,这样只要在 xx.asp 目录下面的任意文件都会当脚本解析。

xx.asp;.jpg 通过上传功能传到网站目录,直接会当作 asp 脚本执行。

IIS 7.0 IIS7.5

默认 Fast-CGI 开启,直接在 url 中图片地址后面输入/1.php,会把正常图片当成 php 解析

Nginx

版本小于等于 0.8.37,利用方法和 IIS 7.0/7.5 一样,Fast-CGI 关闭情况下也可利用。空字节代码 xxx.jpg.php

Apache

上传的文件命名为:test.php.x1.x2.x3,Apache 是从右往左判断后缀。

lighttpd

xx.jpg/xx.php 与上面一样

特殊文件 .htaccess

限制文件不全把特殊文件 .htaccess写入

php%00截断

二次渲染图片

条件时间竞争

php+iss7.5的通用上传漏洞?

特性一:在php+window+iis环境下:

双引号("“") <==> 点号(".")';

大于符号(">") <==> 问号("?")';

小于符号("<") <==> 星号("*")';

我们都知道在文件上传时,我们往往会考虑到文件名截断,如%00 等…对!有的人可能还会用冒号(“:”)去截断,如:bypass.php:jpg但是你知道吗?冒号截断产生的文件是空白的,里面并不会有任何的内容。

通过burpsuit将文件后缀改为:1.php:jpg。

在将文件名改为:1.<<<,既可以覆盖1.php文件。

特性二:shell.php::$DATA 即可成功上传。

保护方法:

白名单过滤

文件上传目录的权限

上传的文件可以放在临时文件夹中

具体内容查看下一篇链接http://t.csdn.cn/OUNZP:

边栏推荐

- 二叉树习题总结

- Shell read read console input, use of read

- Qt 学习(二) —— Qt Creator简单介绍

- Is Damon partgroupdef a custom object?

- Huawei switch dual uplink networking smart Link Configuration Guide

- Introduction to regular expressions of shell, general matching, special characters: ^, $,., * Character range (brackets): [], special characters: \, matching mobile phone number

- Summary of engineering material knowledge points (full)

- 直播倒计时 3 天|SOFAChannel#29 基于 P2P 的文件和镜像加速系统 Dragonfly

- [SCM]源码管理 - perforce 分支的锁定

- Fsm onehot 答题记录

猜你喜欢

Shell integrated application cases, archiving files, sending messages

![Text processing tool in shell, cut [option parameter] filename Description: the default separator is the built-in variable of tab, awk [option parameter] '/pattern1/{action1}filename and awk](/img/ed/941276a15d1c4ab67d397fb3286022.png)

Text processing tool in shell, cut [option parameter] filename Description: the default separator is the built-in variable of tab, awk [option parameter] '/pattern1/{action1}filename and awk

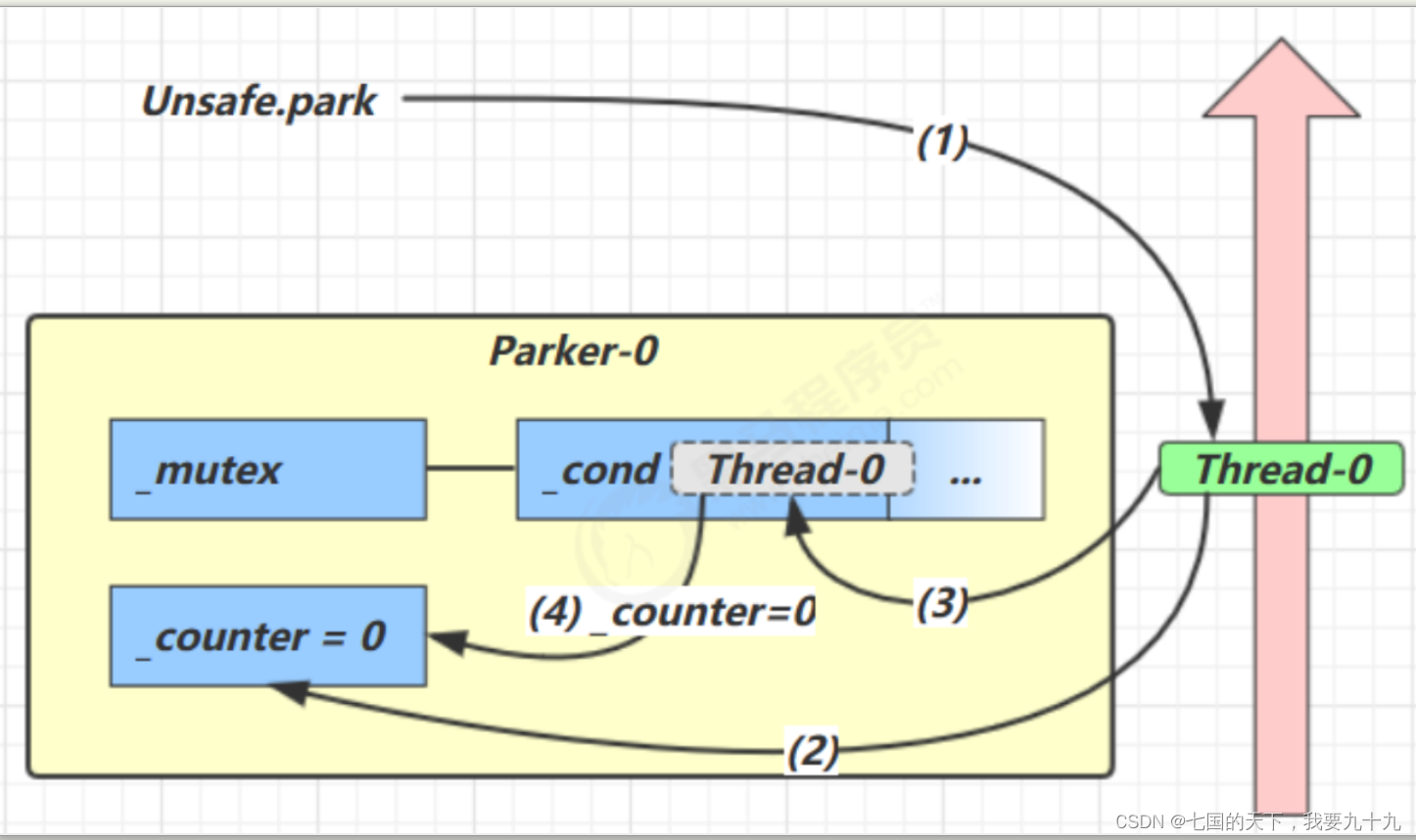

并发之park与unpark说明

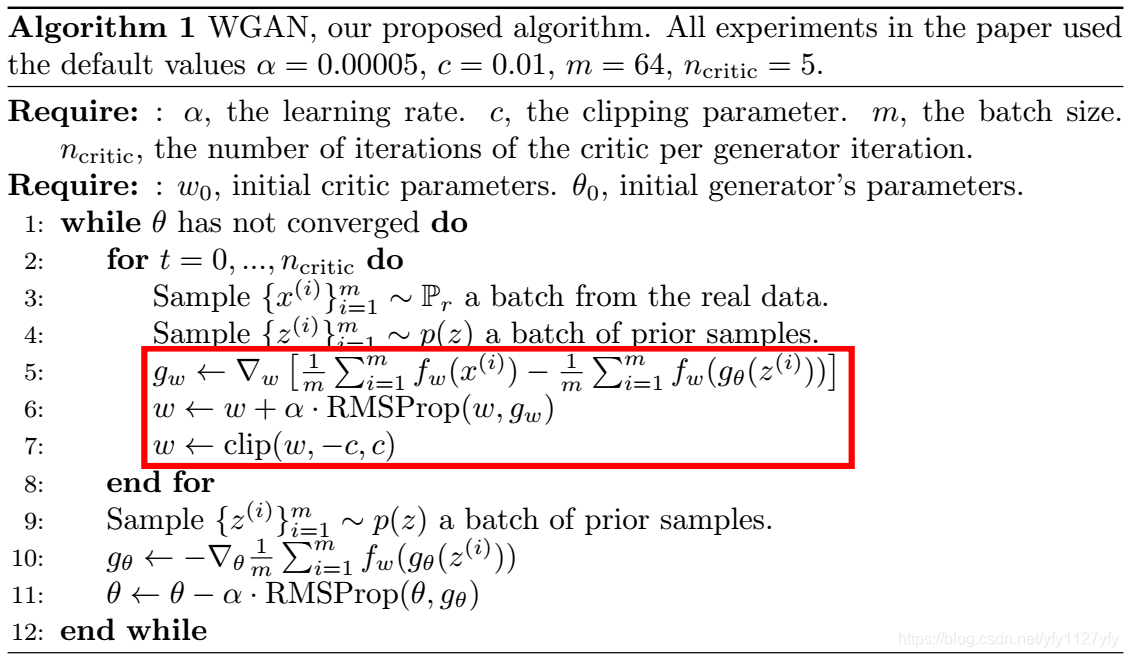

WGAN、WGAN-GP、BigGAN

Leetcode.814. binary tree pruning____ DFS

![[SCM]源码管理 - perforce 分支的锁定](/img/c6/daead474a64a9a3c86dd140c097be0.jpg)

[SCM]源码管理 - perforce 分支的锁定

吃透Chisel语言.24.Chisel时序电路(四)——Chisel内存(Memory)详解

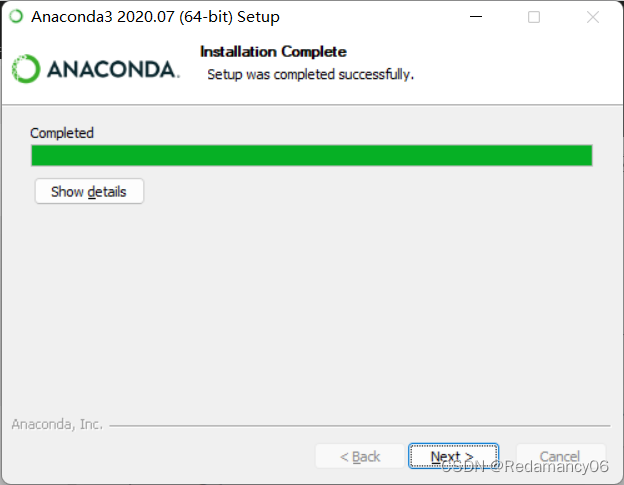

Anaconda安装(非常详细)

Switch port mirroring Configuration Guide

Understand chisel language. 23. Chisel sequential circuit (III) -- detailed explanation of chisel shift register

随机推荐

Snowflake vs. databricks who is better? The latest war report in 2022

Leetcode.1260. 2D grid migration____ In situ violence / dimensionality reduction + direct positioning of circular array

Reason for pilot importerror: cannot import name 'pilot_ Version 'from' PIL ', how to install pilot < 7.0.0

安装CUDA失败的情况nsight visual studio edition失败

食品安全 | 垃圾食品越吃越想吃?这份常见食品热量表请收好

XML overview

Live countdown 3 days sofachannel 29 P2P based file and image acceleration system Dragonfly

Leetcode.565. array nesting____ Violent dfs- > pruning dfs- > in situ modification

Robotframework+eclispe environment installation

华为交换机双上行组网Smart-link配置指南

VS2019+CUDA11.1新建项目里没有CUDA选项

How to restore the original version after installing Hal Library

Shell的read 读取控制台输入、read的使用

圆环工件毛刺(凸起)缺口(凹陷)检测案例

超赞的卡尔曼滤波详解文章

C # set different text watermarks for each page of word

找工作 4 个月, 面试 15 家,拿到 3 个 offer

LeetCode.1260. 二维网格迁移____原地暴力 / 降维+循环数组直接定位

It's great to write code for 32 inch curved screen display! Send another one!

Practice and exploration of overseas site Seata of ant group