当前位置:网站首页>JWT 认证

JWT 认证

2022-07-07 01:54:00 【凌逸轩】

JWT

1. JWT是什么?

JSON Web Token (JWT) is an open standard (RFC 7519 ) that defines a compact and self-contained way for securelytransmitting information between parties as a JSON object. This information can be verified and trusted because it is digitllysigned.JWTs can be signed using a secret (with the HMAC algorithm) or a public/private key pair using RSA orECDSA.

官网地址: https://jwt.io/introduction/

翻译: jsonwebtoken (JWT)是一个开放标准(rfc7519),它定义了一种紧凑的、自包含的方式,用于在各方之间以JSON对象安全地传输信息。此信息可以验证和信任,因为它是数字签名的。jwt可以使用秘密(使用HNAC算法)或使用RSA或ECDSA的公钥/私钥对进行签名

通俗解释

JWT简称.JSON Web Token ,也就是通过.JSON形式作为Web应用中的令牌,用于在各方之间安全地将信息作为JSON对象传输。在数据传输过程中还可以完成数据加密、签名等相关处理。

2. JWT能做什么

1.授权

这是使用JWT的最常见方案。一旦用户登录,每个后续请求都将包括JWT,从而允许用户访问该令牌允许的路由,服务和资源。单点登录是当今广泛使用JWT的一项功能,因为它的开销很小并且可以在不同的域中轻松使用。

2.信息交换

JSON Web Token是在各方之间安全地传输信息的好方法。因为可以对JWT进行签名《例如,使用公钥/私钥对),所以您可以确保发件人是他们所说的人。此外,由于签名是使用标头和有效负载计算的,因此您还可以验证内容是否遭到篡改。

3.为什么是JWT

基于传统的session认证

- 1.认证方式

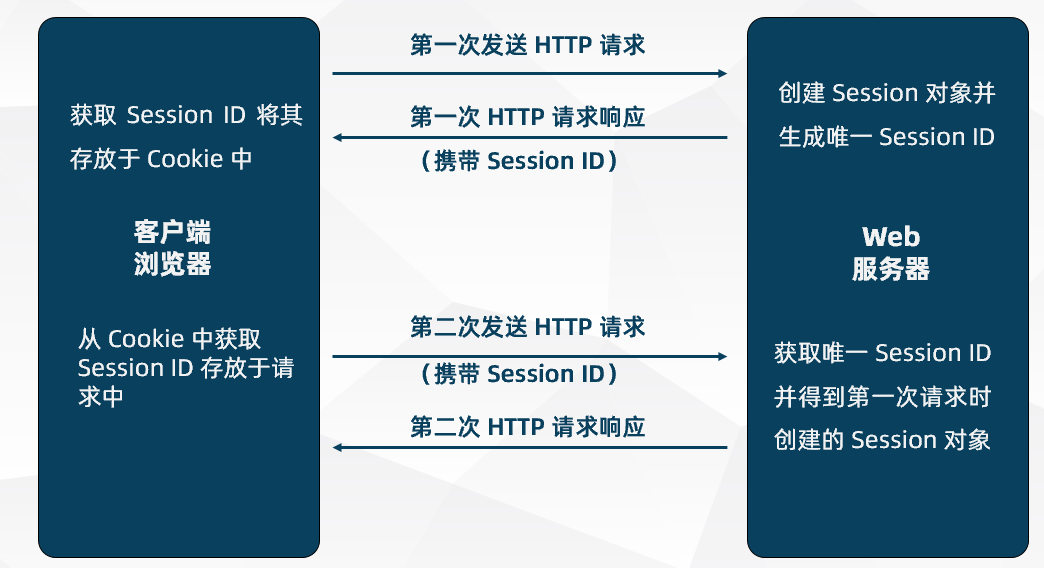

我们知道,http协议本身是一种无状态的协议,而这就意味着如果用户向我们的应用提供了用户名和密码来进行用户认证,那么下一次请求时,用户还要再一次进行用户认证才行,因为根据http协议,我们并不能知道是哪个用户发出的请求,所以为了让我们的应用能识别是哪个用户发出的请求,我们只能在服务器存储一份用户登录的信息,这份登录信息会在响应时传递给浏览器,告诉其保存为cookie,以便下次请求时发送给我们的应用,这样我们的应用就能识别请求来自嗟个用户了,这就是传统的基于session认证。

- 2.认证流程

3.暴露问题

1. 每个用户经过我们的应用认证之后,我们的应用都要在服务端值一次记录,以方便用户下次请求的鉴别,通常而言 session 都是保存在内存中,而随着认证用户的增多,服务端的开销会明显增大 2. 用户认证之后,服务端做认证记录,如果认证的记录被保存在内存中的话,这意味着用户下次请求还必须要请求在这台服务器上.这样才能拿到授权的资源,这样在分布式的应用上,相应的限制了负载均衡器的能力。这也意味着限制了应用的扩展能力。 3. 因为是基于cookie来进行用户识别的,cookie 如果被截获。用户就会很容易受到跨站请求伪造的攻击。 4. 在前后端分离系统中就更加痛苦: 前后端分离在应用解耦后增加了部署的复杂性。通常用户一次请求就要转发多次。如果用session每次携带sessionid到服务器,服务器还要查询用户信息。同时如果用户很多。这些信息存储在服务器内存中,给服务器增加负担。还有就是CSRF(跨站伪造请求攻击)攻击,session是基于cookie进行用户识别的,cookie如果被藏获,用户就会很容易受到跨站请求伪造的攻击。还有就是sessionid就是一个特征值。表达的信息不够丰富。不容易扩展。而且如果你后媸应用是多节点部署。那么就需要实现session共享机制。不方便集群应用。

4. JWT的结构是什么?

令牌组成

token string ====> header.payload.signature token

1. 标头(Header)

2. 有效载荷(Payload)

3. 签名(Signature)

+ 因此,JWT通常如下所示:xxxxx.yyyyy.zzzzz Header.Payload.Signature

2.Header

标头通常由两部分组成:令牌的类型(即JWT)和所使用的签名算法,例如HINAC SHA256或RSA。它会使用Base64编码组成JWT结构的第一部分。

- 注意:Base64是一种编码,也就是说,它是可以被翻译回原来的样子来的。它并不是一种加密过程。

{

"alg" : "HS256",

"typ" : "JWT"

}

3.Payload

令牌的第二部分是有效负载,其中包含声明。声明是有关实体(通常是用户)和其他数据的声明。同样的,它会使用Base64编码组成JWT结构的第二部分

{

"sub" : "1234567890",

"name" : "John Doe",

"admin" : true

}

4.Signature

- 前面两部分都是使用Base64进行编码的,即前端可以解开知道里面的信息。Signature需要使用编码后的 header 和 payload 以及我们提供的一个密钥,然后使用 header 中指定的签名算法(HS256)进行签名。签名的作用是保证JWT没有被篡改过

- 如:

HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload) ,secret);

#签名目的

- 最后一步签名的过程,实际上是对头部以及负载内容进行签名。防止内容被窜改。如果有人对头部以及负载的内容解码之后进行修改再进行编码,最后加上之前的签名组合形成新的JWT的话,那么服务器端会判断出新的头部和负载形成的签名和JWT附带上的签名是不一样的。如果要对新的头部和负载进行签名,在不知道服务器加密时用的密钥的话,得出来的签名也是不一样的。

#信息安全问题

- 在这里大家一定会问一个问题:Base64是一种编码,是可逆的,那么我的信息不就被暴露了吗?

- 是的。所以,在JWT中,不应该在负载里面加入任何敏感的数据。在上面的例子中,我们传输的是用户的User ID。这个值实际上不是什么敏感内容,一般情况下被知道也是安全的。但是像密码这样的内容就不能被放在JWT中了。如果将用户的密码放在了JWT中,那么怀有恶意的第三方通过Base64解码就能很快地知道你的密码了。因此JWT适合用于向Web应用传递一些非敏感信息。JWT还经常用于设计用户认证和授权系统,甚至实现Web应用的单点登录。

#5.放在一起

- 输出是三个由点分隔的Base64-URL字符串,可以在HTML和HTTP环境中轻松传递这些字符串,与基于XMNL的标准(例如SAML)相比,它更紧凑。

- 简洁(Compact) 可以通过URL,POST参数或者在 HTTP header发送,因为数据量小,传输速度快

- 自包含(Self-contained)

负载中包含了所有用户所需要的信息,避免了多次查询数据库

eyJhbGci0iJIUzI1NiIsInR5cCI6IkpXVc.xp.

eyJzdWI:OiIxMjMGNTY30DkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaXNTb2NpYWwiOnRydwv9.

4pcPyMD09olPSyxnrXCjTwXyr4BsezdI1AVTmud2fU4

5. 使用 JWT

# 第一步:引入依赖

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.4.1</version>

</dependency>

<!--引入 jar-->

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.4.1</version>

</dependency>

<!--引入 Mybatis-->

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>2.1.4</version>

</dependency>

<!--引入 lombok-->

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

</dependency>

<!--引入 druid-->

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>druid</artifactId>

<version>1.2.8</version>

</dependency>

<!--引入 mysql-->

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

</dependency>

简单测试案例:

@SpringBootTest

class SpringBootJWtApplicationTests {

public static final String SIGNATURE = "tiofjdifjaihu899#(*U(*#@";

private String token;

@Test

public void contextLoads() {

Calendar instance = Calendar.getInstance();

instance.add(Calendar.SECOND, 90);

# 第二步: 生成 token

String token = JWT.create()

.withClaim("username", "Zhang San")

.withClaim("password", "Java")

.withExpiresAt(instance.getTime()) // 过期时间

.sign(Algorithm.HMAC256(SIGNATURE));

this.token = token;

System.out.println("令牌 = " + token);

# 根据令牌和签名解析数据

JWTVerifier jwtVerifier = JWT.require(Algorithm.HMAC256(SIGNATURE)).build();

DecodedJWT decodedJWT = jwtVerifier.verify(token);

System.out.println("用户名 : " + decodedJWT.getClaim("username").asString());

System.out.println("密 码 : " + decodedJWT.getClaim("password").asString());

System.out.println("过期时间 : " + decodedJWT.getExpiresAt());

}

}

#4.常见异常信息

- SignatureVerificationException: 签名不一致异常

- TokenExpiredException: 令牌过期异常

- AlgorithmMismatchException: 算法不匹配异常

- InvalidClaimException: 失效的payload异常

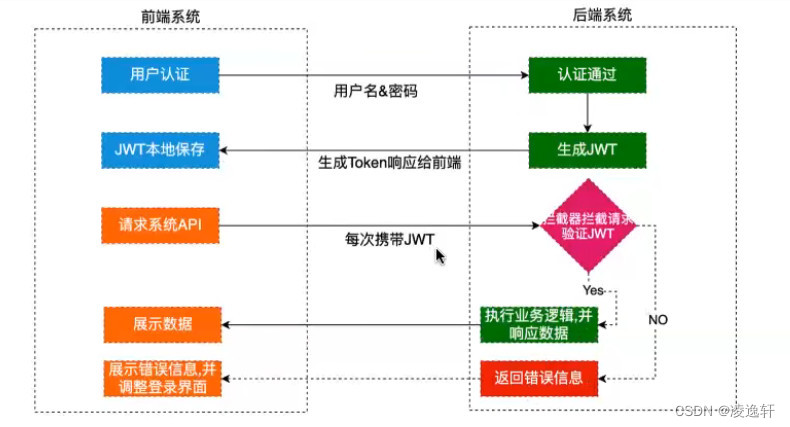

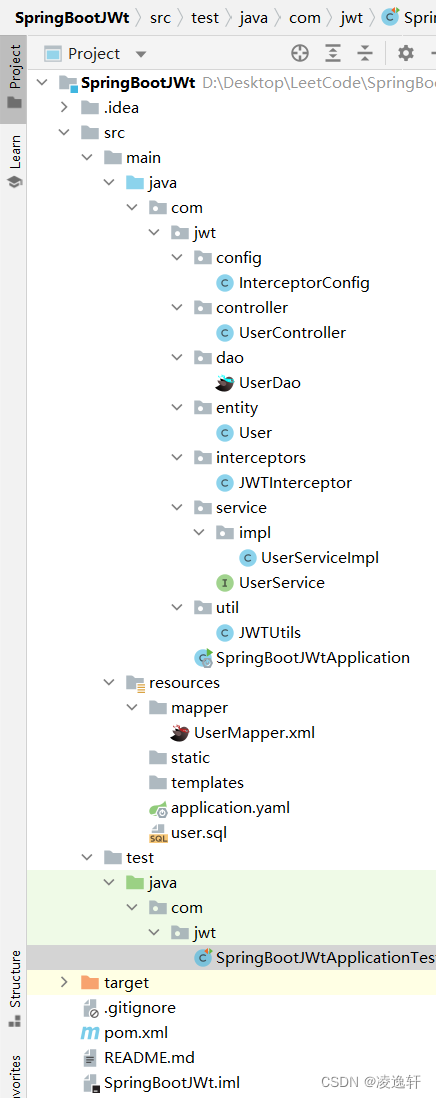

6. 实际的案例

数据库

CREATE DATABASE jwt;

USE jwt;

CREATE TABLE `user` (

`id` INT ( 11 ) NOT NULL AUTO_INCREMENT COMMENT '主键',

`name` VARCHAR ( 40 ) DEFAULT NULL COMMENT '用户名',

`password` VARCHAR ( 40 ) DEFAULT NULL COMMENT '密 码',

PRIMARY KEY ( `id` )

) ENGINE = INNODB AUTO_INCREMENT = 2 CHARSET = utf8;

添加一条数据到数据库中去

INSERT INTO user(name, password) VALUE('zhangsan', '123');

项目结构图

applicatoin.yaml 配置文件内容

server:

port: 8081

spring:

application:

name: SpringBootJWt

datasource:

username: 数据库用户名

password: 数据库密码

driver-class-name: com.mysql.cj.jdbc.Driver

url: jdbc:mysql://服务器IP地址:端口/jwt?characterEncoding=utf8&useSSL=false&serverTimezone=UTC&rewriteBatchedStatements=true&allowPublicKeyRetrieval=true

mybatis:

type-aliases-package: com.jwt.entity

mapper-locations: mapper/UserMapper.xml

logging:

level:

com.jwt.dao: debug

User 实体类

@Data

public class User {

private String id;

private String name;

private String password;

}

UserDao

@Mapper

public interface UserDao {

User login(@Param("user") User user);

}

项目结构图

UserMapper

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE mapper

PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN"

"http://mybatis.org/dtd/mybatis-3-mapper.dtd">

<mapper namespace="com.jwt.dao.UserDao">

<select id="login" resultType="com.jwt.entity.User">

select * from user where name=#{

user.name} and password=#{

user.password}

</select>

</mapper>

UserService

public interface UserService {

User login(User user);

}

UserServiceImpl

@Service

@Transactional

public class UserServiceImpl implements UserService {

@Autowired

private UserDao userDao;

@Override

public User login(User user) {

User login = userDao.login(user);

if(login != null)

return login;

throw new RuntimeException("登录失败");

}

}

JWTUtils

public class JWTUtils {

public static final String SIGNATURE = "fudsifu98ewqurw90ur&^*()#(JI()WEPJBVDS";

// 生成 token

public static String getToken(Map<String, String> map){

JWTCreator.Builder builder = JWT.create();

map.forEach((key, value)->{

builder.withClaim(key, value);

});

Calendar instance = Calendar.getInstance();

instance.add(Calendar.MINUTE, 7);

builder.withExpiresAt(instance.getTime());

return builder.sign(Algorithm.HMAC256(SIGNATURE));

}

/** * 验证 token 的合法性 * @param token */

public static void verify(String token){

JWT.require(Algorithm.HMAC256(SIGNATURE)).build().verify(token);

}

/** * 获取 token 信息方法 * @param token * @return */

public static DecodedJWT getToken(String token){

return JWT.require(Algorithm.HMAC256(SIGNATURE)).build().verify(token);

}

}

JWTInterceptor

public class JWTInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

String token = request.getHeader("token");

Map<String, Object> map = new HashMap<>();

try {

JWTUtils.verify(token);

return true;

}catch (SignatureVerificationException e) {

map.put("msg", "签名不一致");

e.printStackTrace();

}catch (TokenExpiredException e){

map.put("msg", "令牌过期");

e.printStackTrace();

} catch (AlgorithmMismatchException e){

map.put("msg", "算法不匹配");

e.printStackTrace();

}catch (InvalidClaimException e){

map.put("msg", "负载异常");

e.printStackTrace();

}

map.put("state", false);

String json = new ObjectMapper().writeValueAsString(map);

response.setContentType("application/json;charset=utf8");

response.getWriter().println(json);

return false;

}

}

InterceptorConfig

@Component

public class InterceptorConfig implements WebMvcConfigurer {

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(new JWTInterceptor())

.addPathPatterns("/user/test")

.excludePathPatterns("/user/login"); // 对于登录全都方向,其他的 token 验证

}

}

UserController

@RestController

@Slf4j

public class UserController {

@Autowired

private UserService userService;

@GetMapping("/user/login")

public Map<String, Object> login(User user) {

log.info("用户名称 : [{}]", user.getName());

log.info("用户密码 : [{}]", user.getPassword());

HashMap<String, Object> hashMap = new HashMap<>();

try {

User login = userService.login(user);

HashMap<String, String> payload = new HashMap<>();

payload.put("id", login.getId());

payload.put("name", login.getName());

payload.put("password", login.getPassword());

String token = JWTUtils.getToken(payload);

hashMap.put("state", true);

hashMap.put("msg", "认证成功");

hashMap.put("token", token);

} catch (Exception e) {

hashMap.put("state", false);

hashMap.put("msg", e.getMessage());

}

return hashMap;

}

// 第一版,直接在登录的时候进行验证

//@PostMapping("/user/test")

//public Map<String, Object> test(String token) {

// Map<String, Object> map = new HashMap<>();

// log.info("当前 token 为 {}", token);

//

// try {

// DecodedJWT verify = JWTUtils.getToken(token);

// map.put("state", true);

// map.put("msg", "请求成功!");

// return map;

// } catch (SignatureVerificationException e) {

// map.put("msg", "签名不一致");

// e.printStackTrace();

// }catch (TokenExpiredException e){

// map.put("msg", "令牌过期");

// e.printStackTrace();

// } catch (AlgorithmMismatchException e){

// map.put("msg", "算法不匹配");

// e.printStackTrace();

// }catch (InvalidClaimException e){

// map.put("msg", "负载异常");

// e.printStackTrace();

// }

//

// map.put("state", false);

// return map;

//}

// 第二版,在登录完成之后,无需验证,但是每次请求的时候都会带着 token, token 在拦截器中进行处理

// 在注册完成之后,前端携带token 时要放在 token 中,后端从 request 中的请求头中获取

@PostMapping("/user/test")

public Map<String, Object> test(HttpServletRequest request) {

Map<String, Object> map = new HashMap<>();

String token = request.getHeader("token");

DecodedJWT verify = JWTUtils.getToken(token);

log.info("用户 id : " + verify.getClaim("id").asString());

log.info("用户 name : " + verify.getClaim("name").asString());

log.info("用户 password : " + verify.getClaim("password").asString());

log.info("过期时间 : " + verify.getExpiresAt());

map.put("msg", "认证成功");

map.put("state", true);

return map;

}

}

边栏推荐

- ML's shap: Based on the adult census income binary prediction data set (whether the predicted annual income exceeds 50K), use the shap decision diagram combined with the lightgbm model to realize the

- Vscode for code completion

- From "running distractor" to data platform, Master Lu started the road of evolution

- Ha Qu projection dark horse posture, only half a year to break through the 1000 yuan projector market!

- K8s running Oracle

- Rk3399 platform development series explanation (interruption) 13.10, workqueue work queue

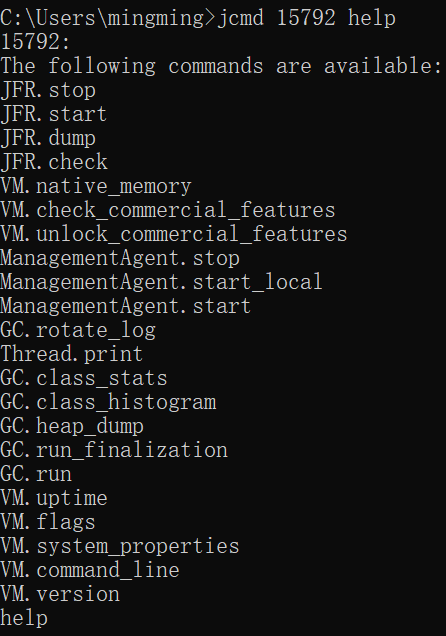

- Jcmd of JVM command: multifunctional command line

- Change the original style of UI components

- 港科大&MSRA新研究:关于图像到图像转换,Fine-tuning is all you need

- 博士申请 | 上海交通大学自然科学研究院洪亮教授招收深度学习方向博士生

猜你喜欢

2022Android面试必备知识点,一文全面总结

A very good JVM interview question article (74 questions and answers)

![[FPGA tutorial case 13] design and implementation of CIC filter based on vivado core](/img/19/1a6d43c39f2cf810ba754ea9674426.png)

[FPGA tutorial case 13] design and implementation of CIC filter based on vivado core

Jcmd of JVM command: multifunctional command line

你不知道的互联网公司招聘黑话大全

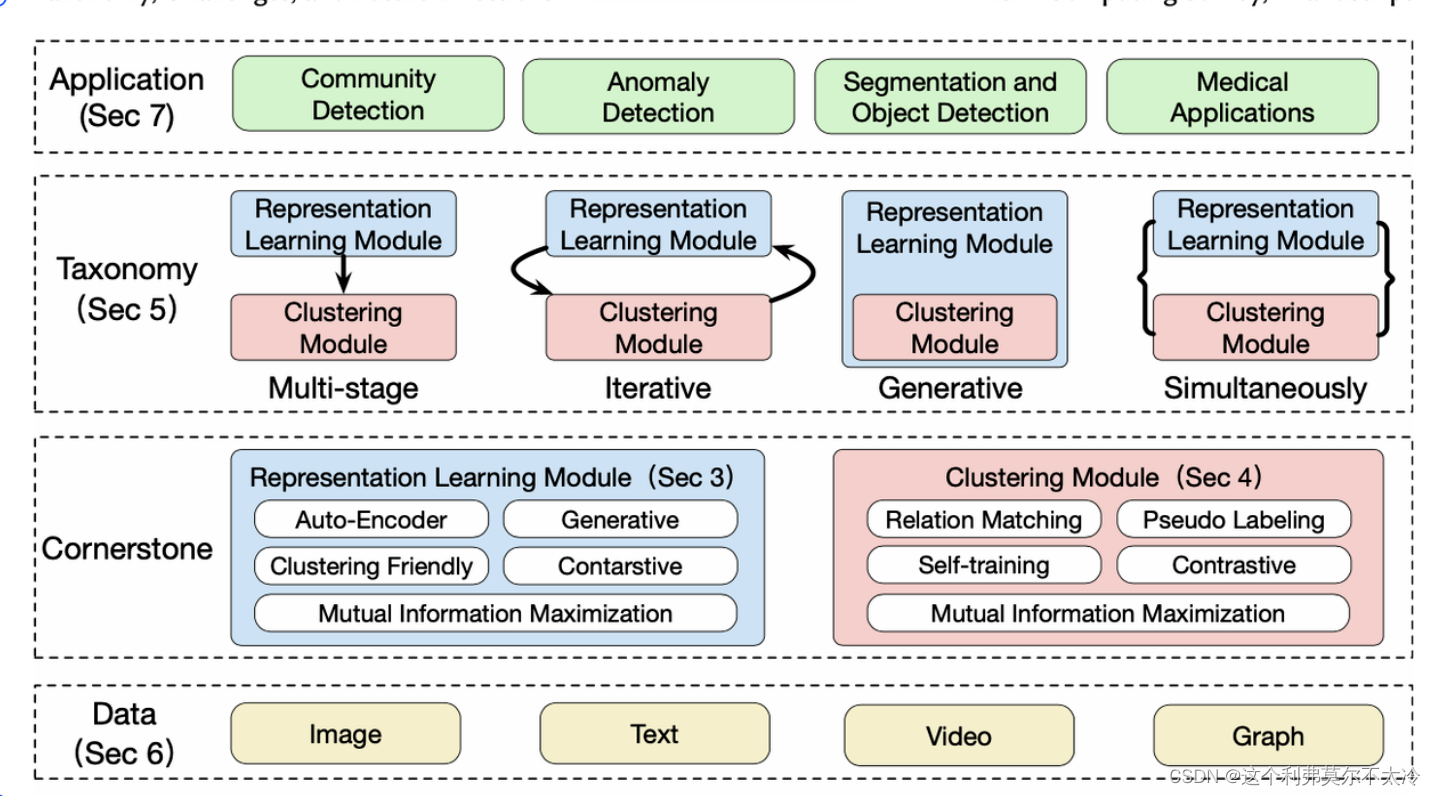

Deep clustering: joint optimization of depth representation learning and clustering

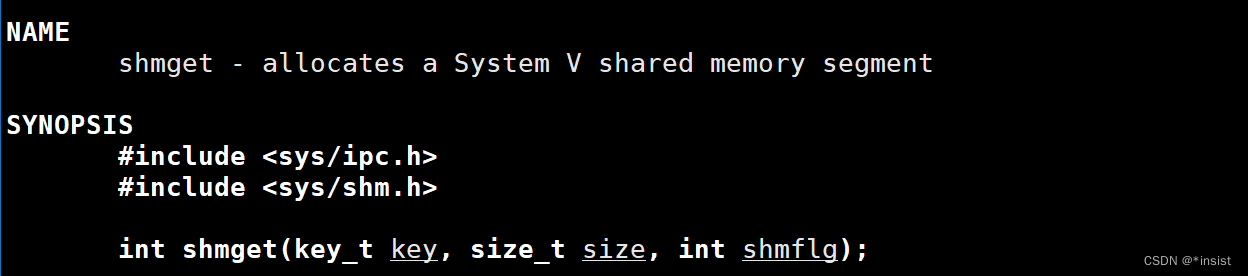

Shared memory for interprocess communication

当我们谈论不可变基础设施时,我们在谈论什么

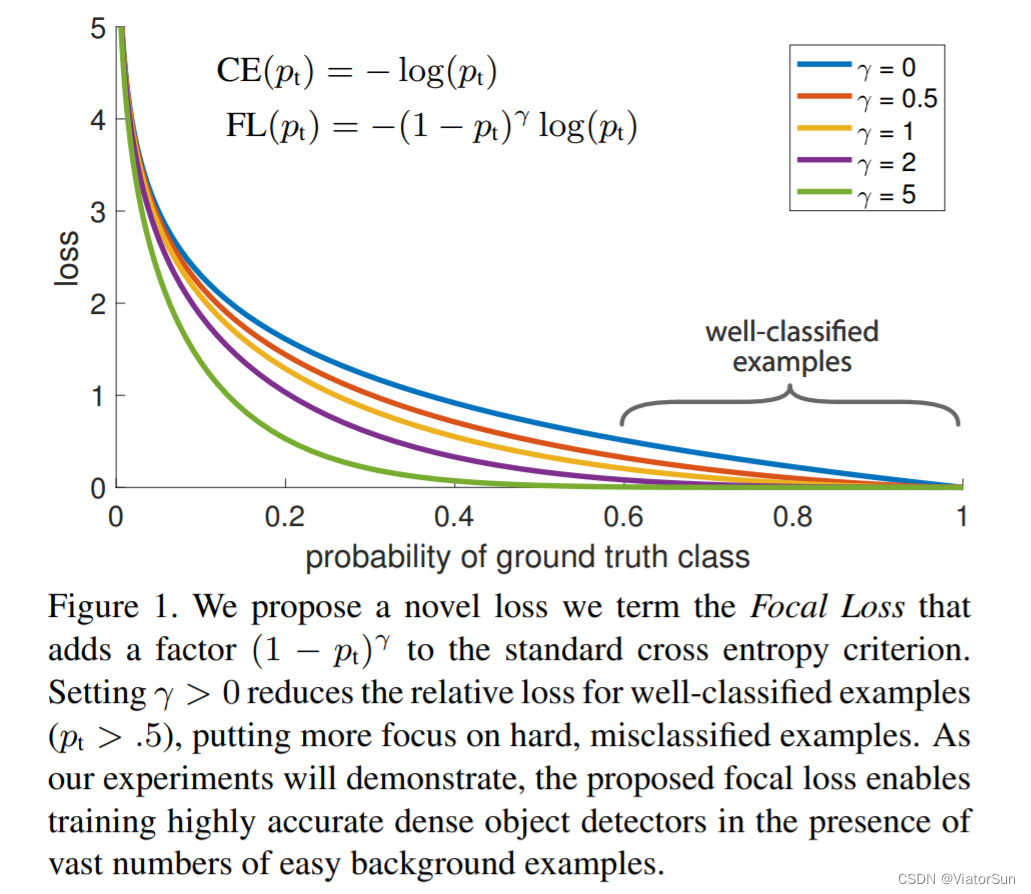

「解析」FocalLoss 解决数据不平衡问题

JVM monitoring and diagnostic tools - command line

随机推荐

ST表预处理时的数组证明

jvm命令之 jcmd:多功能命令行

JVM命令之 jstat:查看JVM統計信息

[shell] summary of common shell commands and test judgment statements

线性代数(一)

DC-7靶机

New Year Fireworks code plus copy, are you sure you don't want to have a look

直击2022ECDC萤石云开发者大会:携手千百行业加速智能升级

[FPGA] EEPROM based on I2C

Talking about reading excel with POI

VMware安装后打开就蓝屏

Qt多线程的多种方法之一 QThread

Redis(二)—Redis通用命令

Doctoral application | Professor Hong Liang, Academy of natural sciences, Shanghai Jiaotong University, enrolls doctoral students in deep learning

Niuke Xiaobai monthly race 52 E. sum logarithms in groups (two points & inclusion and exclusion)

693. Travel sequencing

Qtthread, one of many methods of QT multithreading

Deep clustering: joint optimization of depth representation learning and clustering

Shared memory for interprocess communication

QT console output in GUI applications- Console output in a Qt GUI app?