当前位置:网站首页>WEB 渗透之SSRF

WEB 渗透之SSRF

2022-08-03 18:13:00 【weixin_53150482】

SSRF

文章目录

1. 介绍

- 定义: SSRF 是服务器端请求构造是一中

由攻击者构造形成由服务器端发起请求的一个安全漏洞,一般情况下, SSRF 攻击的目标是从外网无法访问的内部系统

2. 形成原因

SSRF 的形成原因大都是由于服务器端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制,比如: 从指定 URL 地址获取网页文本内容,加载指定地址的图片、下载等等

3. 漏洞危害

SSRF可以对外网、服务器所在内网、本地进行端口扫描,攻击运行在内网或本地的应用,或者利用File协议读取本地文件。

内网服务防御相对外网服务来说一般会较弱,甚至部分内网服务为了运维方便并没有对内网的访问设置权限验证,所以存在SSRF时,通常会造成较大的危害。

4 . 利用协议

file/local_file : 利用 file 文件直接读取本地文件内容

file:///etc/passwd local_file:///etc/passwddict 协议是一个字典服务器协议,通常用于让客户端使用过程中能够访问更多的字典源,通过使用 dict 协议可以获取目标服务器端口上运行的服务版本信息:

dict://192.168.163.1:3306/infoGopher 是基于 TCP 经典的 SSRF 跳板协议:

gopher://IP:port/_ + TCP/IP数据(URLENCODE)举例:

GET /?test=123 HTTP/1.1 Host: 127.0.0.1:2222 Pragma: no-cache Cache-Control: no-cache DNT: 1 Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.61 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7 Connection: close 上述请求 URL 编码后: %47%45%54%20%2f%3f%74%65%73%74%3d%31%32%33%20%48%54%54%50%2f%31%2e%31%0d%0a%48%6f%73%74%3a%20%31%32%37%2e%30%2e%30%2e%31%3a%32%32%32%32%0d%0a%50%72%61%67%6d%61%3a%20%6e%6f%2d%63%61%63%68%65%0d%0a%43%61%63%68%65%2d%43%6f%6e%74%72%6f%6c%3a%20%6e%6f%2d%63%61%63%68%65%0d%0a%44%4e%54%3a%20%31%0d%0a%55%70%67%72%61%64%65%2d%49%6e%73%65%63%75%72%65%2d%52%65%71%75%65%73%74%73%3a%20%31%0d%0a%55%73%65%72%2d%41%67%65%6e%74%3a%20%4d%6f%7a%69%6c%6c%61%2f%35%2e%30%20%28%57%69%6e%64%6f%77%73%20%4e%54%20%31%30%2e%30%3b%20%57%69%6e%36%34%3b%20%78%36%34%29%20%41%70%70%6c%65%57%65%62%4b%69%74%2f%35%33%37%2e%33%36%20%28%4b%48%54%4d%4c%2c%20%6c%69%6b%65%20%47%65%63%6b%6f%29%20%43%68%72%6f%6d%65%2f%38%33%2e%30%2e%34%31%30%33%2e%36%31%20%53%61%66%61%72%69%2f%35%33%37%2e%33%36%0d%0a%41%63%63%65%70%74%3a%20%74%65%78%74%2f%68%74%6d%6c%2c%61%70%70%6c%69%63%61%74%69%6f%6e%2f%78%68%74%6d%6c%2b%78%6d%6c%2c%61%70%70%6c%69%63%61%74%69%6f%6e%2f%78%6d%6c%3b%71%3d%30%2e%39%2c%69%6d%61%67%65%2f%77%65%62%70%2c%69%6d%61%67%65%2f%61%70%6e%67%2c%2a%2f%2a%3b%71%3d%30%2e%38%2c%61%70%70%6c%69%63%61%74%69%6f%6e%2f%73%69%67%6e%65%64%2d%65%78%63%68%61%6e%67%65%3b%76%3d%62%33%3b%71%3d%30%2e%39%0d%0a%41%63%63%65%70%74%2d%45%6e%63%6f%64%69%6e%67%3a%20%67%7a%69%70%2c%20%64%65%66%6c%61%74%65%0d%0a%41%63%63%65%70%74%2d%4c%61%6e%67%75%61%67%65%3a%20%7a%68%2d%43%4e%2c%7a%68%3b%71%3d%30%2e%39%2c%65%6e%2d%55%53%3b%71%3d%30%2e%38%2c%65%6e%3b%71%3d%30%2e%37%0d%0a%43%6f%6e%6e%65%63%74%69%6f%6e%3a%20%63%6c%6f%73%65%0d%0a%0d%0a 测试: curl gopher://127.0.0.1:2222/_%47%45%54%20%2f%3f%74%65%73%74%3d%31%32%33%20%48%54%54%50%2f%31%2e%31%0d%0a%48%6f%73%74%3a%20%31%32%37%2e%30%2e%30%2e%31%3a%32%32%32%32%0d%0a%50%72%61%67%6d%61%3a%20%6e%6f%2d%63%61%63%68%65%0d%0a%43%61%63%68%65%2d%43%6f%6e%74%72%6f%6c%3a%20%6e%6f%2d%63%61%63%68%65%0d%0a%44%4e%54%3a%20%31%0d%0a%55%70%67%72%61%64%65%2d%49%6e%73%65%63%75%72%65%2d%52%65%71%75%65%73%74%73%3a%20%31%0d%0a%55%73%65%72%2d%41%67%65%6e%74%3a%20%4d%6f%7a%69%6c%6c%61%2f%35%2e%30%20%28%57%69%6e%64%6f%77%73%20%4e%54%20%31%30%2e%30%3b%20%57%69%6e%36%34%3b%20%78%36%34%29%20%41%70%70%6c%65%57%65%62%4b%69%74%2f%35%33%37%2e%33%36%20%28%4b%48%54%4d%4c%2c%20%6c%69%6b%65%20%47%65%63%6b%6f%29%20%43%68%72%6f%6d%65%2f%38%33%2e%30%2e%34%31%30%33%2e%36%31%20%53%61%66%61%72%69%2f%35%33%37%2e%33%36%0d%0a%41%63%63%65%70%74%3a%20%74%65%78%74%2f%68%74%6d%6c%2c%61%70%70%6c%69%63%61%74%69%6f%6e%2f%78%68%74%6d%6c%2b%78%6d%6c%2c%61%70%70%6c%69%63%61%74%69%6f%6e%2f%78%6d%6c%3b%71%3d%30%2e%39%2c%69%6d%61%67%65%2f%77%65%62%70%2c%69%6d%61%67%65%2f%61%70%6e%67%2c%2a%2f%2a%3b%71%3d%30%2e%38%2c%61%70%70%6c%69%63%61%74%69%6f%6e%2f%73%69%67%6e%65%64%2d%65%78%63%68%61%6e%67%65%3b%76%3d%62%33%3b%71%3d%30%2e%39%0d%0a%41%63%63%65%70%74%2d%45%6e%63%6f%64%69%6e%67%3a%20%67%7a%69%70%2c%20%64%65%66%6c%61%74%65%0d%0a%41%63%63%65%70%74%2d%4c%61%6e%67%75%61%67%65%3a%20%7a%68%2d%43%4e%2c%7a%68%3b%71%3d%30%2e%39%2c%65%6e%2d%55%53%3b%71%3d%30%2e%38%2c%65%6e%3b%71%3d%30%2e%37%0d%0a%43%6f%6e%6e%65%63%74%69%6f%6e%3a%20%63%6c%6f%73%65%0d%0a%0d%0a -> HTTP/1.1 200 OK Host: 127.0.0.1:2222 Date: Tue, 26 May 2020 03:53:05 GMT Connection: close X-Powered-By: PHP/7.3.15-3 Content-type: text/html; charset=UTF-8 123PHP 中利用 Soap Client 原生类:

SOAP (简单对象访问协议) 是连接或 Web 服务或客户端和 Web 服务之间的接口,其采用 HTTP 作为底层通讯协议,XML作为数据传送的格式,在 PHP 中该类的构造函数如下:public SoapClient :: SoapClient (mixed $wsdl [,array $options ]) 第一个参数是用来指明是否是 wsdl 模式 第二个参数为一个数组,如果在 wsdl 模式下,此参数可选;如果在非 wsdl 模式下,则必须设置 location 和 url 选项,其中 location 是要将请求发送到 SAOP 服务器的 URL,而 uri 是 SAOP 服务的目标命名空间,具体可以设置的参数可见

5. 绕过

1. 更改 IP 地址写法

一些开发者会通过传过来的 URL 参数进行正则匹配的方式来过滤掉内网 IP ,所以我们可以使用如下方法进行绕过:

- 8进制格式:0300.0250.0.1

- 16进制格式:0xC0.0xA8.0.1

- 10进制整数格式:3232235521

- 16进制整数格式:0xC0A80001

- 合并后两位:1.1.278 / 1.1.755

- 合并后三位:1.278 / 1.755 / 3.14159267

2. 使用解析到内网的域名

如果服务端没有先解析IP再过滤内网地址,我们就可以使用localhost等解析到内网的域名。

另外 xip.io 提供了一个方便的服务,这个网站的子域名会解析到对应的IP,例如192.168.0.1.xip.io,解析到192.168.0.1。

3. 利用解析 URL 所出现的问题

在某些情况下,后端程序可能会对访问的URL进行解析,对解析出来的host地址进行过滤。这时候可能会出现对URL参数解析不当,导致可以绕过过滤。

比如 http://[email protected]/ 当后端程序通过不正确的正则表达式(比如将http之后到com为止的字符内容,也就是www.baidu.com,认为是访问请求的host地址时)对上述URL的内容进行解析的时候,很有可能会认为访问URL的host为www.baidu.com,而实际上这个URL所请求的内容都是192.168.0.1上的内容。

4. 利用跳转

如果后端服务器在接收到参数后,正确的解析了URL的host,并且进行了过滤,我们这个时候可以使用跳转的方式来进行绕过。

可以使用如 http://httpbin.org/redirect-to?url=http://192.168.0.1 等服务跳转,但是由于URL中包含了192.168.0.1这种内网IP地址,可能会被正则表达式过滤掉,可以通过短地址的方式来绕过。

常用的跳转有302跳转和307跳转,区别在于307跳转会转发POST请求中的数据等,但是302跳转不会。

5. 通过各种非 HTTP 协议

如果服务器端程序对访问URL所采用的协议进行验证的话,可以通过非HTTP协议来进行利用。

比如通过gopher

6. DNS Rebinding

一个常用的防护思路是:对于用户请求的URL参数,首先服务器端会对其进行DNS解析,然后对于DNS服务器返回的IP地址进行判断,如果在黑名单中,就禁止该次请求。

但是在整个过程中,第一次去请求DNS服务进行域名解析到第二次服务端去请求URL之间存在一个时间差,利用这个时间差,可以进行DNS重绑定攻击。

要完成DNS重绑定攻击,我们需要一个域名,并且将这个域名的解析指定到我们自己的DNS Server,在我们的可控的DNS Server上编写解析服务,设置TTL时间为0。这样就可以进行攻击了,完整的攻击流程为:

- 服务器端获得URL参数,进行第一次DNS解析,获得了一个非内网的IP

- 对于获得的IP进行判断,发现为非黑名单IP,则通过验证

- 服务器端对于URL进行访问,由于DNS服务器设置的TTL为0,所以再次进行DNS解析,这一次DNS服务器返回的是内网地址。

- 由于已经绕过验证,所以服务器端返回访问内网资源的结果。

7. 利用 IPV6

有些服务没有考虑IPv6的情况,但是内网又支持IPv6,则可以使用IPv6的本地IP如 [::]0000::1 或IPv6的内网域名来绕过过滤

8. 利用 IDN

一些网络访问工具如Curl等是支持国际化域名(Internationalized Domain Name,IDN)的,国际化域名又称特殊字符域名,是指部分或完全使用特殊的文字或字母组成的互联网域名。

在这些字符中,部分字符会在访问时做一个等价转换,例如 ⓔⓧⓐⓜⓟⓛⓔ.ⓒⓞⓜ 和 example.com 等同。利用这种方式,可以用 ① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨ ⑩ 等字符绕过内网限制。

6. 漏洞利用点

1. 内网服务

Apache Hadoop远程命令执行

axis2-admin部署Server命令执行

Confluence SSRF

counchdb WEB API远程命令执行

dict

docker API远程命令执行

Elasticsearch引擎Groovy脚本命令执行

ftp / ftps(FTP爆破)

glassfish任意文件读取和war文件部署间接命令执行

gopher

HFS远程命令执行

http、https

imap/imaps/pop3/pop3s/smtp/smtps(爆破邮件用户名密码)

Java调试接口命令执行

JBOSS远程Invoker war命令执行

Jenkins Scripts接口命令执行

ldap

mongodb

php_fpm/fastcgi 命令执行

rtsp - smb/smbs(连接SMB)

sftp

ShellShock 命令执行

Struts2 命令执行

telnet

tftp(UDP协议扩展)

tomcat命令执行

WebDav PUT上传任意文件

WebSphere Admin可部署war间接命令执行

zentoPMS远程命令执行

2. Redis 利用

写ssh公钥

写crontab

写WebShell

Windows写启动项

主从复制加载 .so 文件

主从复制写无损文件

3. 云主机

在AWS、Google等云环境下,通过访问云环境的元数据API或管理API,在部分情况下可以实现敏感信息等效果。

4. 防御模式

过滤返回的信息

统一错误信息

限制请求的端口

禁止不常用的协议

对DNS Rebinding,考虑使用DNS缓存或者Host白名单

复制加载 .so 文件

主从复制写无损文件

### 3. 云主机

在AWS、Google等云环境下,通过访问云环境的元数据API或管理API,在部分情况下可以实现敏感信息等效果。

### 4. 防御模式

```txt

过滤返回的信息

统一错误信息

限制请求的端口

禁止不常用的协议

对DNS Rebinding,考虑使用DNS缓存或者Host白名单

边栏推荐

猜你喜欢

Mock模拟数据,并发起get,post请求(保姆级教程,一定能成功)

87. (Home of cesium) cesium heat map (topography)

Crack: WebKitX ActiveX and WebKitX VHX

87.(cesium之家)cesium热力图(贴地形)

我们为何看好投资 DAO?

多商户商城系统功能拆解21讲-平台端分销订单

每周推荐短视频:为了填补学习资源的空缺,作者专门写了本书?

Chrome浏览器开发新截图工具,安全浏览器截图方法

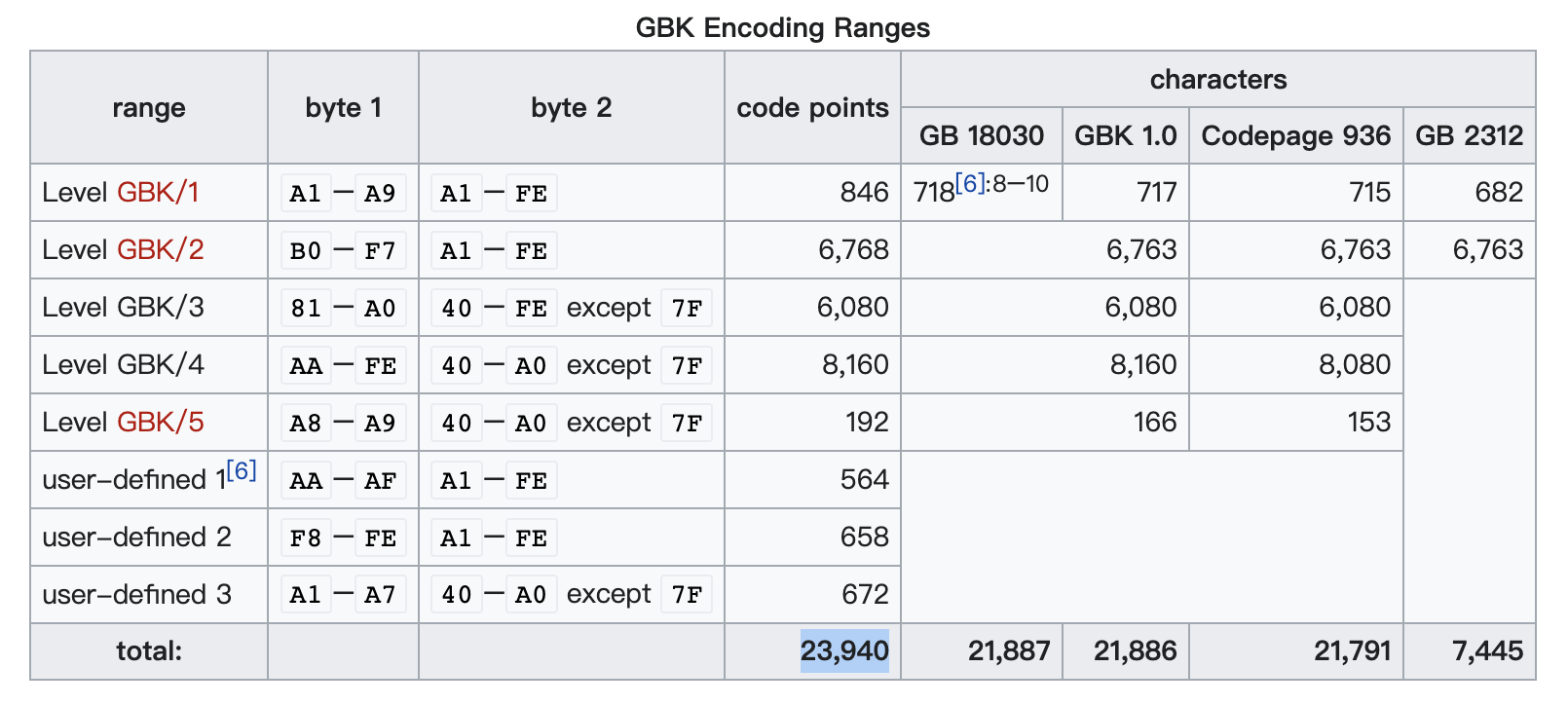

JS string to GBK encoding ultra-reduced implementation

opencv 直方图比较

随机推荐

高等数学---第十章无穷级数---常数项级数

Crack: WebKitX ActiveX and WebKitX VHX

341. Flatten Nested List Iterator

使用range-based for循环的注意事项

大佬,谁有空帮忙看下这个什么问题呢,我就读取MySQLsource print下,刚接触flink,

基于PHP7.2+MySQL5.7的回收租凭系统

LeetCode - 102. 二叉树的层序遍历;110. 平衡二叉树;098. 验证二叉搜索树

87. (Home of cesium) cesium heat map (topography)

动态接口比例性能测试实践

超T动力 焕“芯”出发 | 中国重汽专属定制版WP14T产品闪耀登场

云图说丨初识华为云微服务引擎CSE

USD 能统一元宇宙吗?

oracle 分组合并字段,每组行显示

ImportError: /lib/libgdal.so.26: undefined symbol: sqlite3_column_table_name

揭秘deepin 23,从这里开始!

China Hashpower Conference Ascension Kunpeng Ecological Forum was held; Kuaishou established an independent to B business department…

Higher mathematics - chapter ten infinite series - constant term series

理想L9旗舰级的安全性有多强?守护一家人安全出行“底线”

一文带你弄懂 CDN 技术的原理

2022/08/02------Ugly number