当前位置:网站首页>漫画:有趣的【海盗】问题

漫画:有趣的【海盗】问题

2022-07-05 16:50:00 【小灰】

————— 第二天 —————

海盗分金币问题:

有5个海盗,获得了100枚金币,于是他们要商量一个方法来分配金币。商议方式如下:

1. 由5个海盗轮流提出分配方案。

2. 如果超过半数海盗(包括提出者)同意该方案,则按照该方案分配。

3. 如果同意该方案的人数(包括提出者)小于等于半数,则提出者要被扔到海里喂鱼,剩下的海盗继续商议分配。

4. 海盗们都是绝对理性的,以自己尽可能多获得金币为目的。但是在收益相等的情况下,会倾向把提出者扔到海里。

问:第一个海盗应该提出怎样的分配方案,才能保证自己既不被扔到海里,又能使自己利益最大化?

举一个栗子:

此时第一个海盗来提议分配方案,他说:

我要100枚金币,你们其他人一个金币也没有!

显然,其他小伙伴一致反对,结果第一个提出者被扔到了海里。

接下来轮到第二个海盗提出分配方案,他说:

我只要1个金币,剩下3个小伙伴每人33个金币!

第三个海盗反对,剩下两个小伙伴同意,同意者超过了半数(4 : 1),于是按照这个方法执行了分配。

————————————

如何利用递归思想来简化问题呢?让我们来详细分析一下,后文把五个海盗简称为老一、老二、老三、老四、老五。

老一在提出分配方案的时候,不妨这样思考:

如果我被扔到海里了,剩下4个海盗,此时老二的最优分配方案是什么呢?

我只要在老二的分配方案上稍微增加一点,就能赢得更多的支持。

老二在提出分配方案的时候,也会这样思考:

如果我被扔到海里了,剩下3个海盗,此时老三的最优分配方案是什么呢?

我只要在老三的分配方案上稍微增加一点,就能赢得更多的支持。

老三在提出分配方案的时候,还是会这样思考:

如果我被扔到海里了,剩下2个海盗,此时老四的最优分配方案是什么呢?

我只要在老四的分配方案上稍微增加一点,就能赢得更多的支持。

整个递归过程,就像下图一样:

这个递归过程到什么时候截止呢?剩下两个人为止。

想想看,当剩下两个人的时候,是什么情形?

此时老四没有任何选择!无论他如何分配,哪怕把100枚金币都给老五,老五仍然可以反对,导致老四被扔到海里,金币全归老五所有。

由此,老三心想:老四没有最优决策,所以无论我提出什么要求,老四都一定会同意,而老五一定不同意。

由于只要超过半数同意就可以执行分配,所以老三的最优策略如下:

接下来,老二暗自寻思:如果没有我,老三能获得100枚金币,所以无论如何不会同意我。但我可以设法“笼络”老四和老五,形成 3 : 1 的局面。

在老三的“淫威”下,他们原本一个金币都得不到。我给他们一人一枚金币,好过由老三来分配,所以他们肯定会同意。

因此,老二的最优策略如下:

终于轮到老一了,老一心里琢磨:如果没有我,老二能获得98枚金币,我总不能分给他多于98枚,索性放弃他,只要剩下三人中笼络到两人,形成 3 : 2 的局面即可。

要笼络谁呢?以老二的策略,老三得不到金币,所以老三最好“伺候”。我给老三1枚,老三一定同意。

至于老四和老五,本来可以得到1枚,所以我必须比老二给的多,才能赢得支持。但我又没必要同时笼络他俩,要么给老四两枚金币,放弃老五,要么给老五两枚金币,放弃老四。

因此,老一的最优策略如下:

边栏推荐

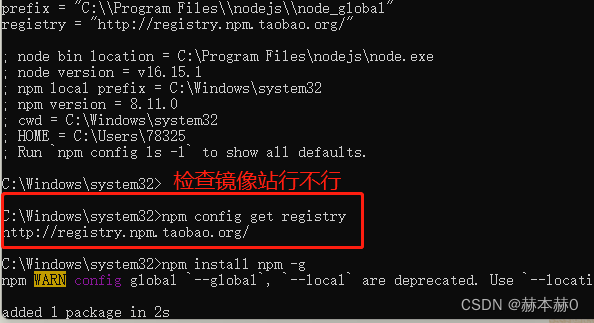

- NPM installation

- 激动人心!2022开放原子全球开源峰会报名火热开启!

- 齐宣王典故

- Example tutorial of SQL deduplication

- 关于mysql中的json解析函数JSON_EXTRACT

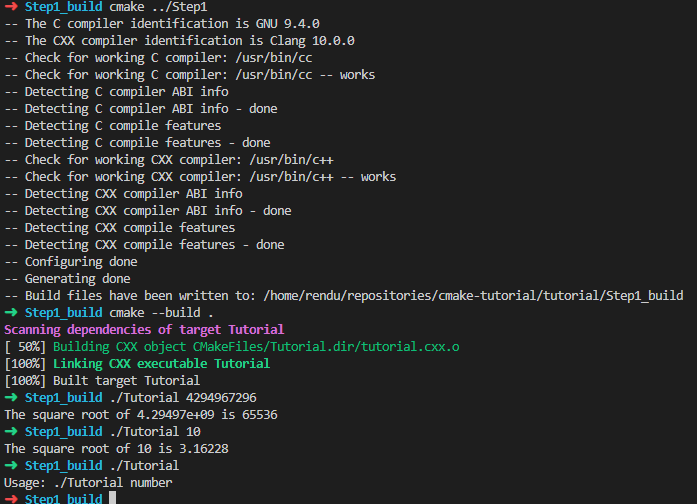

- CMake教程Step4(安装和测试)

- Mysql5.6 parsing JSON strings (supporting complex nested formats)

- Tips for extracting JSON fields from MySQL

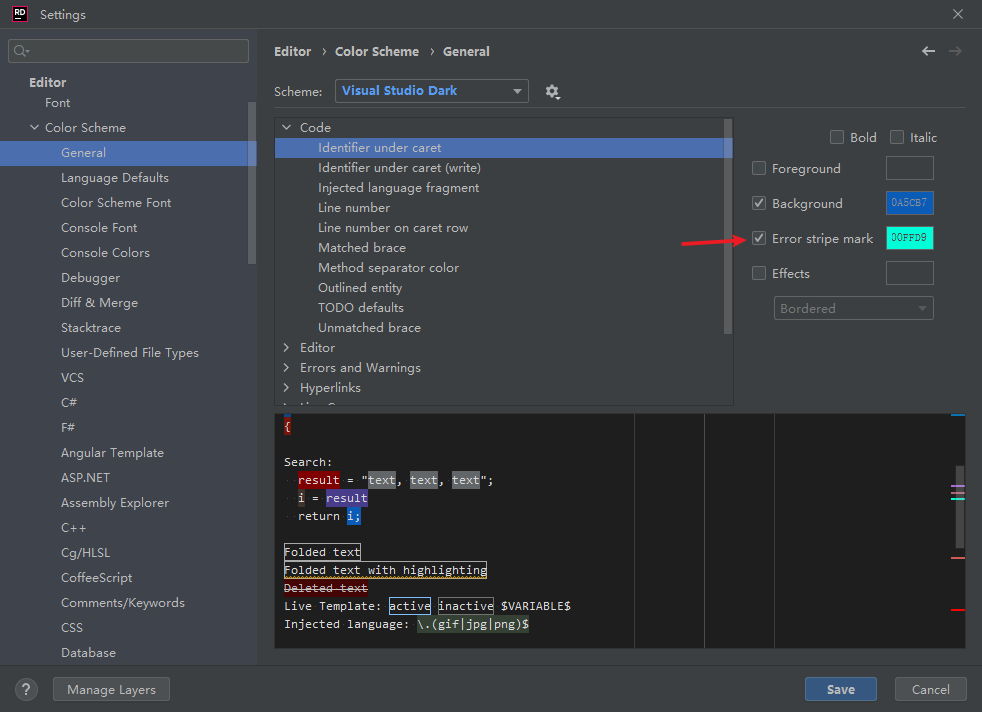

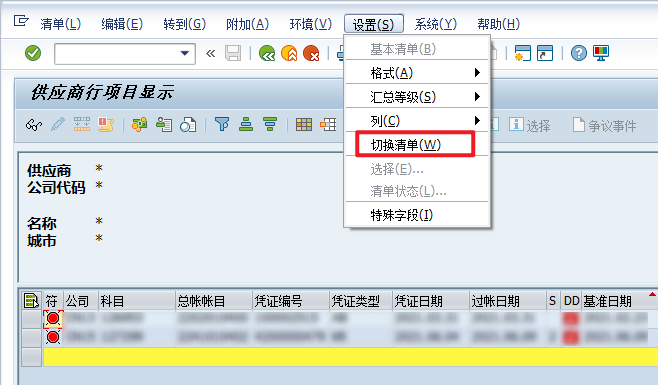

- Rider 设置选中单词侧边高亮,去除警告建议高亮

- Flow characteristics of kitchen knife, ant sword, ice scorpion and Godzilla

猜你喜欢

WR | Jufeng group of West Lake University revealed the impact of microplastics pollution on the flora and denitrification function of constructed wetlands

Rider 设置选中单词侧边高亮,去除警告建议高亮

VBA驱动SAP GUI实现办公自动化(二):判断元素是否存在

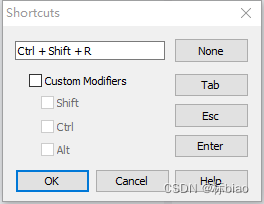

winedt常用快捷键 修改快捷键latex编译按钮

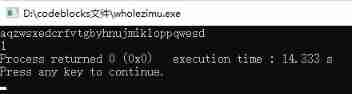

Judge whether a string is a full letter sentence

NPM installation

![[Jianzhi offer] 63 Maximum profit of stock](/img/b6/c1dec97a23ac13aa53d1d202b83ef5.png)

[Jianzhi offer] 63 Maximum profit of stock

ECU简介

CMake教程Step1(基本起点)

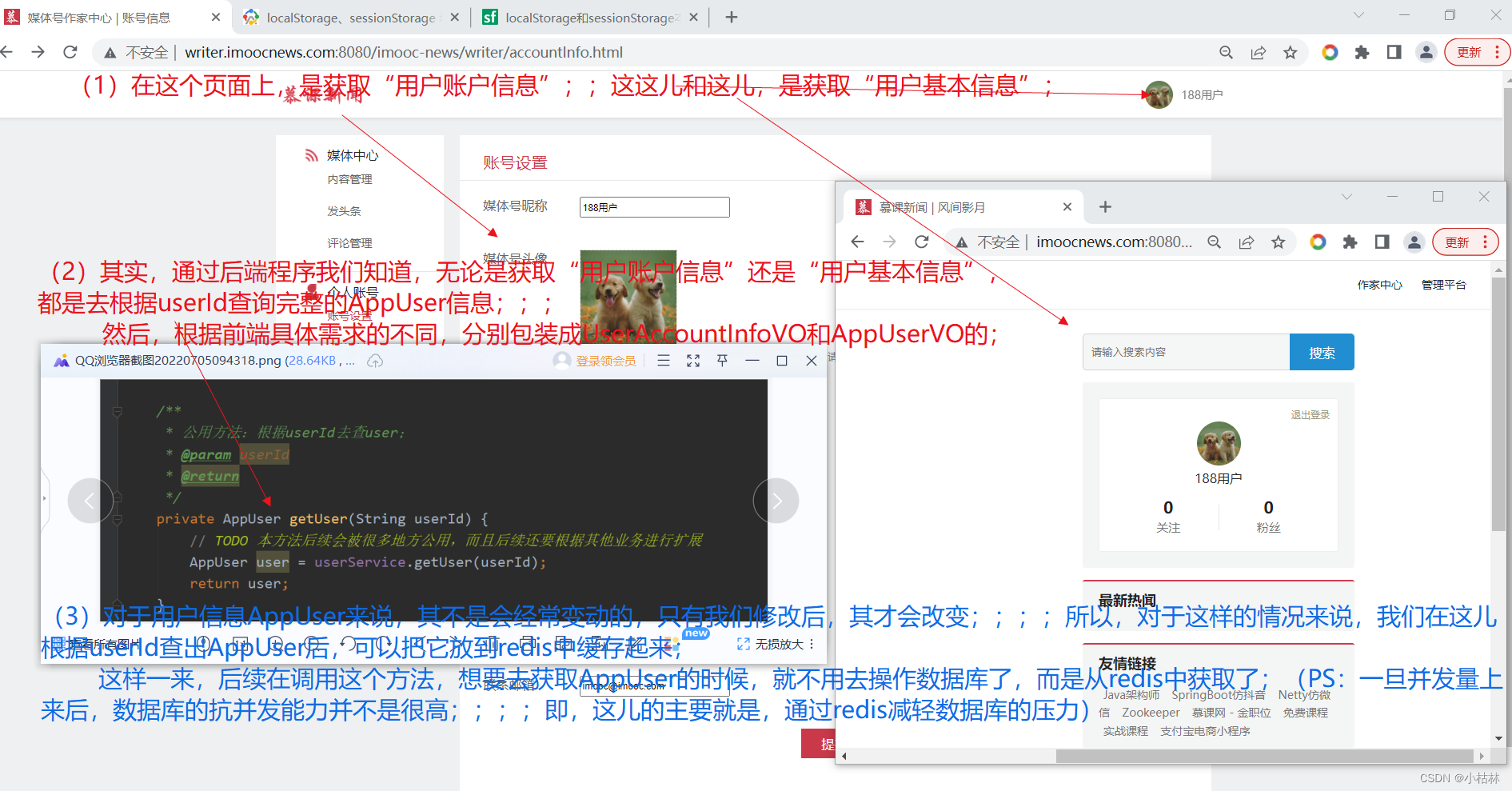

33:第三章:开发通行证服务:16:使用Redis缓存用户信息;(以减轻数据库的压力)

随机推荐

MYSQL group by 有哪些注意事项

mysql中取出json字段的小技巧

C#(Winform) 当前线程不在单线程单元中,因此无法实例化 ActiveX 控件

叩富网开期货账户安全可靠吗?怎么分辨平台是否安全?

基于Redis实现延时队列的优化方案小结

The second day of learning C language for Asian people

Embedded-c Language-2

Wsl2.0 installation

[wechat applet] read the life cycle and route jump of the applet

Timestamp strtotime the day before or after the date

[Jianzhi offer] 61 Shunzi in playing cards

Flow characteristics of kitchen knife, ant sword, ice scorpion and Godzilla

高数 | 旋转体体积计算方法汇总、二重积分计算旋转体体积

easyNmon使用汇总

7. Scala class

thinkphp3.2.3

Excuse me, is the redis syntax used in DMS based on the commands of the redis community version of the cloud database

What is ROM

【剑指 Offer】66. 构建乘积数组

Embedded UC (UNIX System Advanced Programming) -1