当前位置:网站首页>ISCC2021———MISC部分复现(练武)

ISCC2021———MISC部分复现(练武)

2022-08-04 05:27:00 【Ki10Moc】

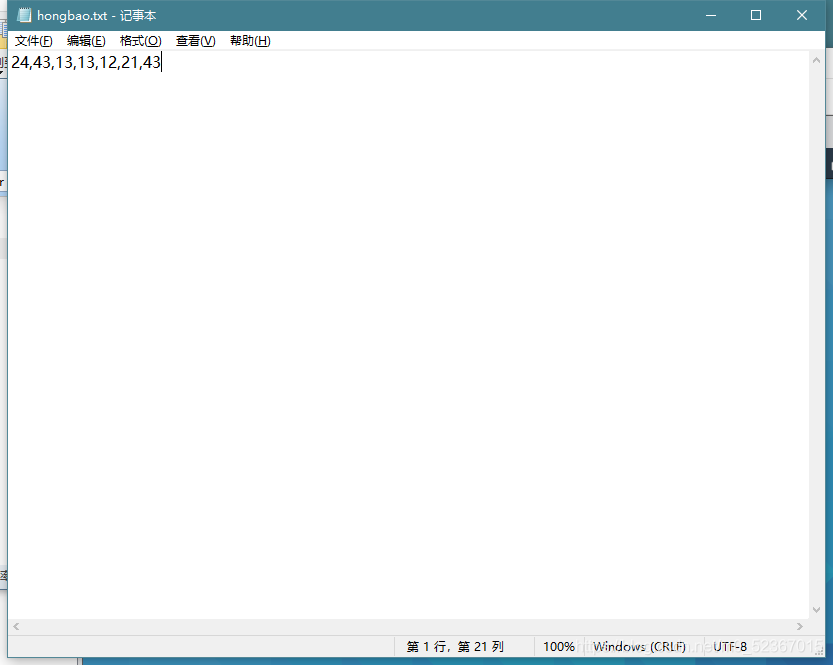

李华的红包

一张图片,下载下来

binwalk

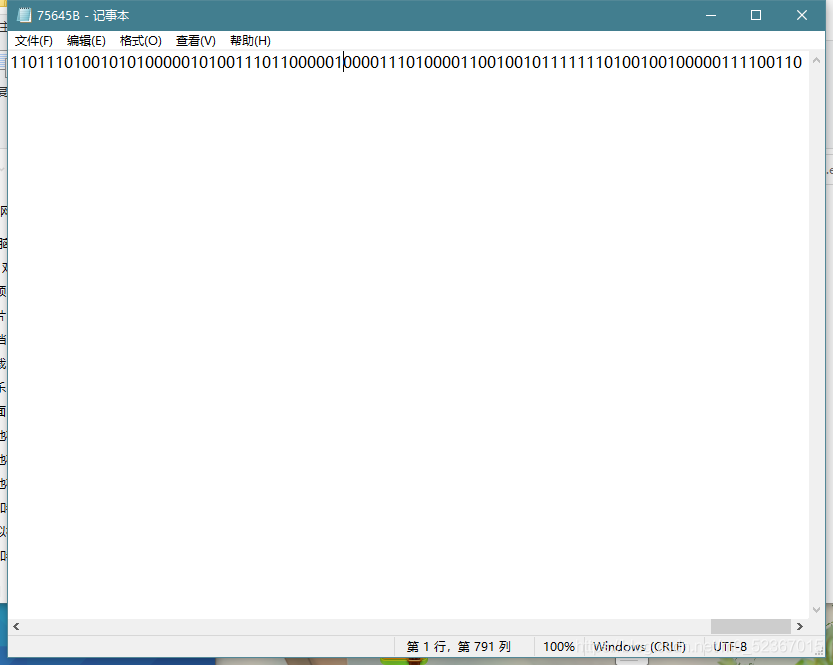

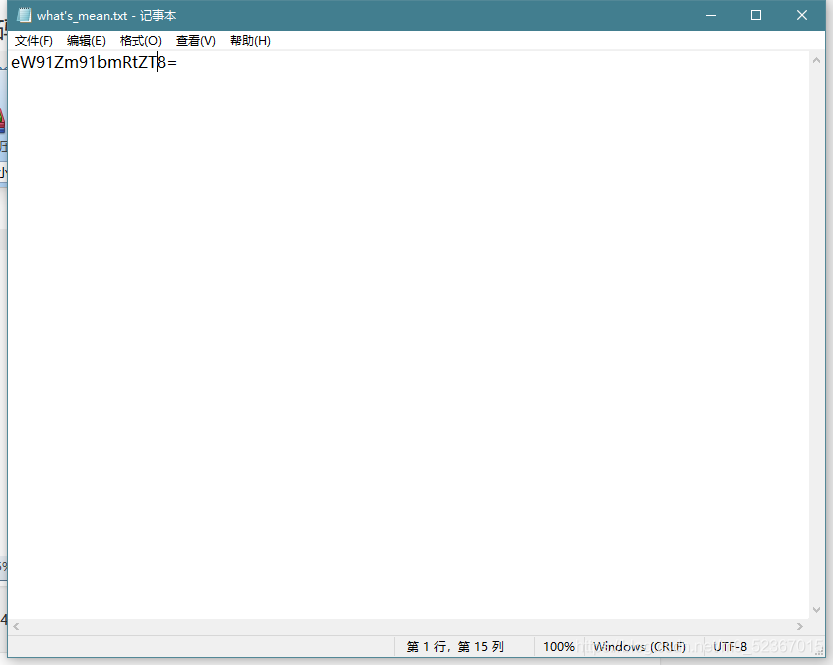

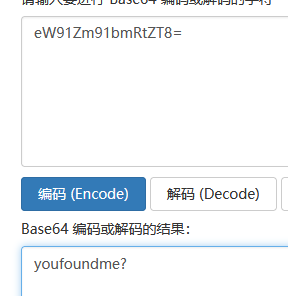

得到一个文本

得到flag

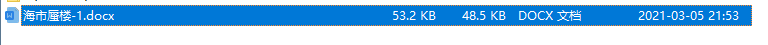

海市蜃楼-1

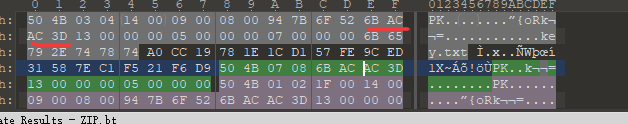

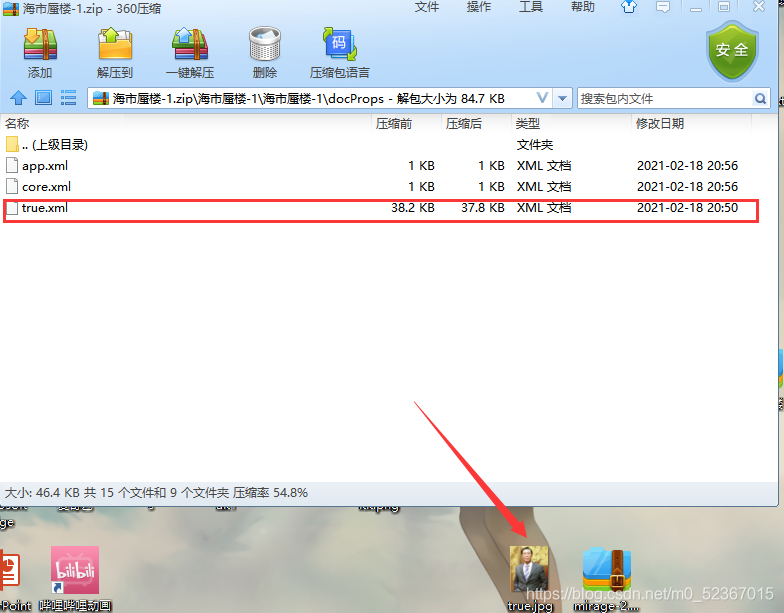

下载附件得到docx文件 拉到010发现有压缩包

拉到010发现有压缩包

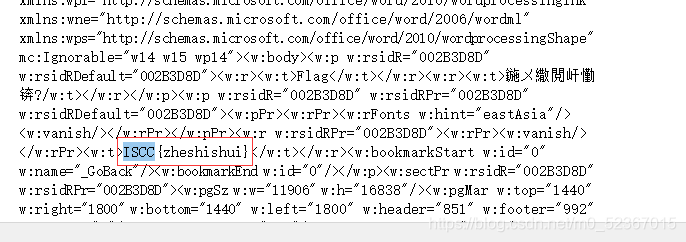

最后在在document中发现

检查一下

得到

Wow…Awecome

所以你的华生呢?

huin:你真的了解png吗

好像是这个,毕竟没环境了

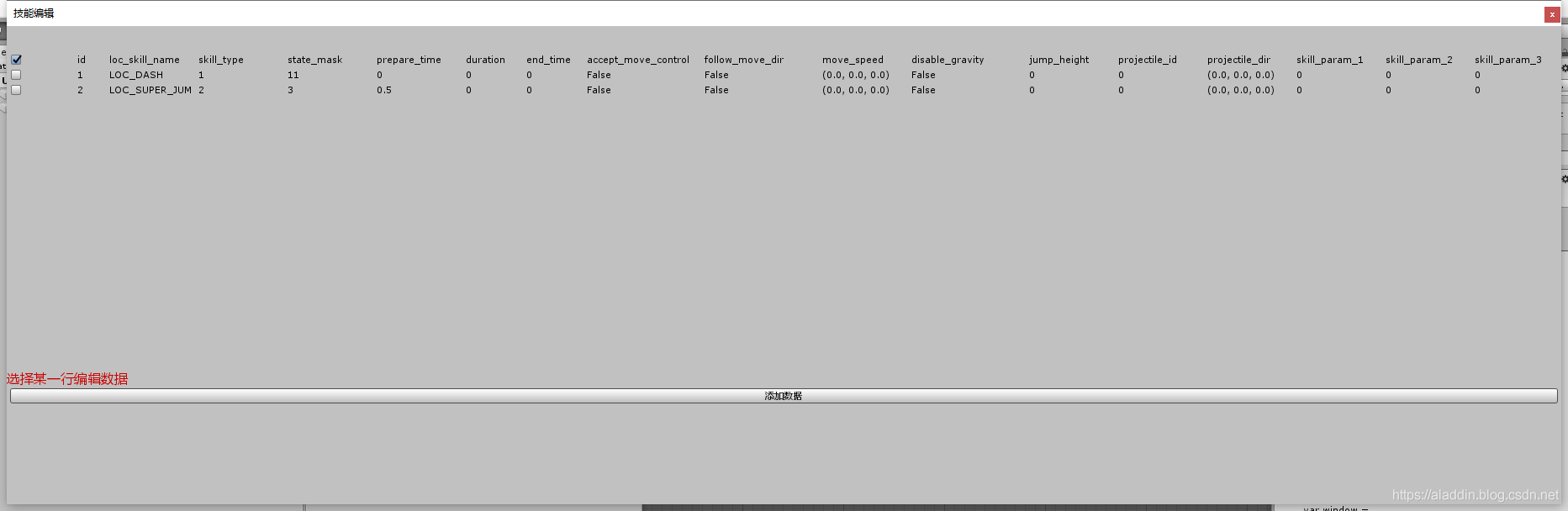

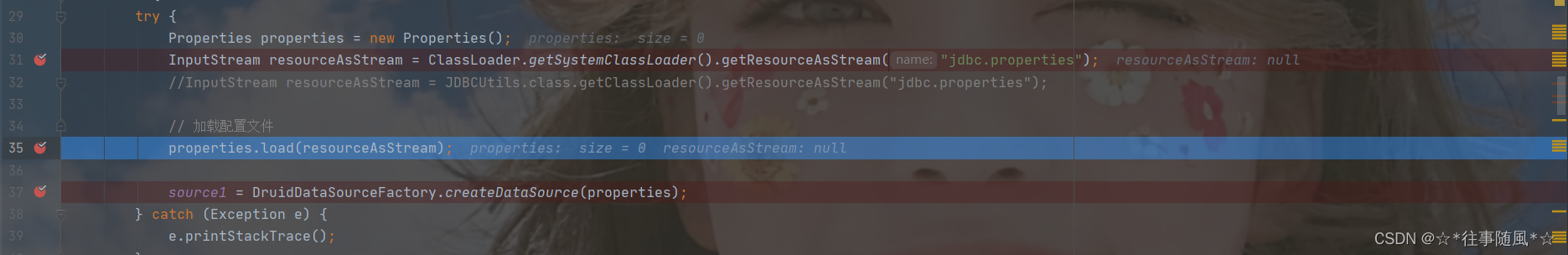

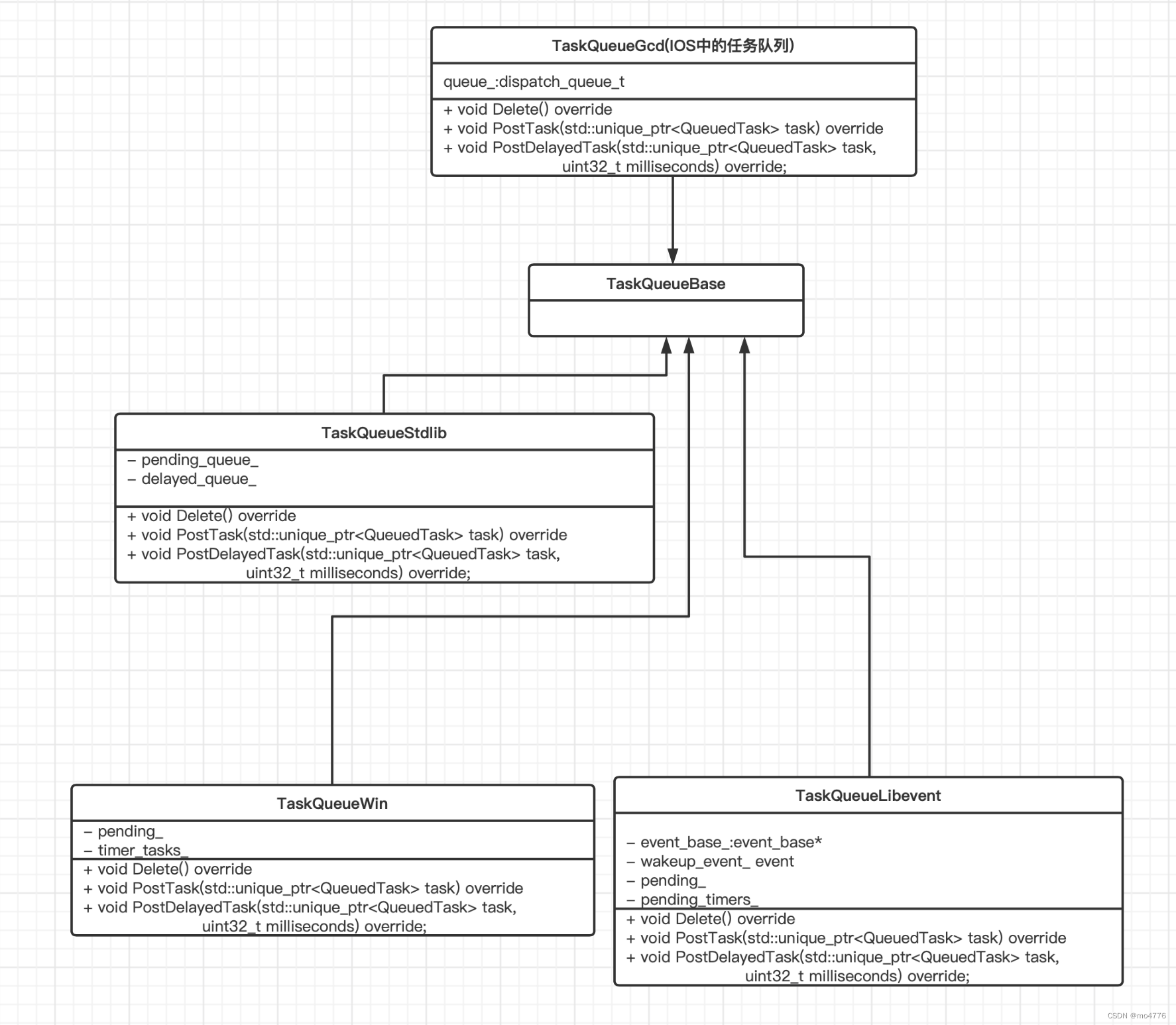

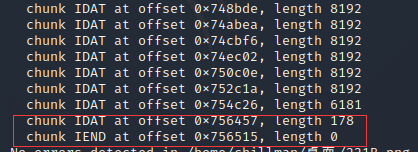

检查一下IDEA模块

最后有异常

分出来看

四个文件

只有一个文件有东西

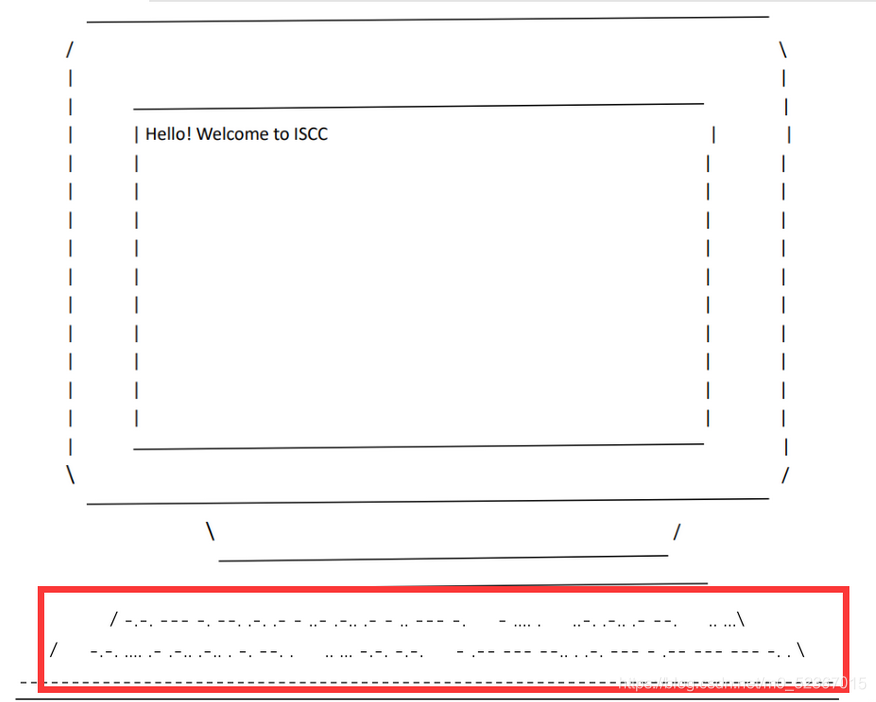

刚开始试了试摩斯电码

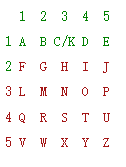

后来发现类似的

从杰佬那偷了个脚本

杰佬单身,长得贼帅

0=黑,1=白

import PIL.Image

MAX = 25

pic = PIL.Image.new("RGB",(MAX,MAX))

str = "1111111000100100110000111111110000010011011110010101000001101110100111010011010010111011011101000000111011110101110110111010010111101110001011101100000101110111000010010000011111111010101010101010111111100000000011100100110100000000100101101110000101010101000001101000011101011011011100101000001110010010001111011110010001100000101101100111111001010110101101110000100011110100110001001100010010101110000111111111110010100110101001111110010110001100110111110111000110011110010001111001110000100011010000110100100000001011001010101101110100011011010011100011101001111011111000101001101101101100101010001111101000000000011101101101010001011011111110000011110000101011010100000101011110010101000101101011101001010011001011111001010111010110101111000001101001101110100101010000010100111011000001000011101000011001001011111110100100100000111100110"

i = 0

for y in range (0,MAX):

for x in range (0,MAX):

if(str[i] == '1'):

pic.putpixel([x,y],(0,0,0))

else:

pic.putpixel([x,y],(255,255,255))

i = i+1

pic.show()

pic.save("flag.png")

跑出来一张二维码

扫码加V 扫码得到flag

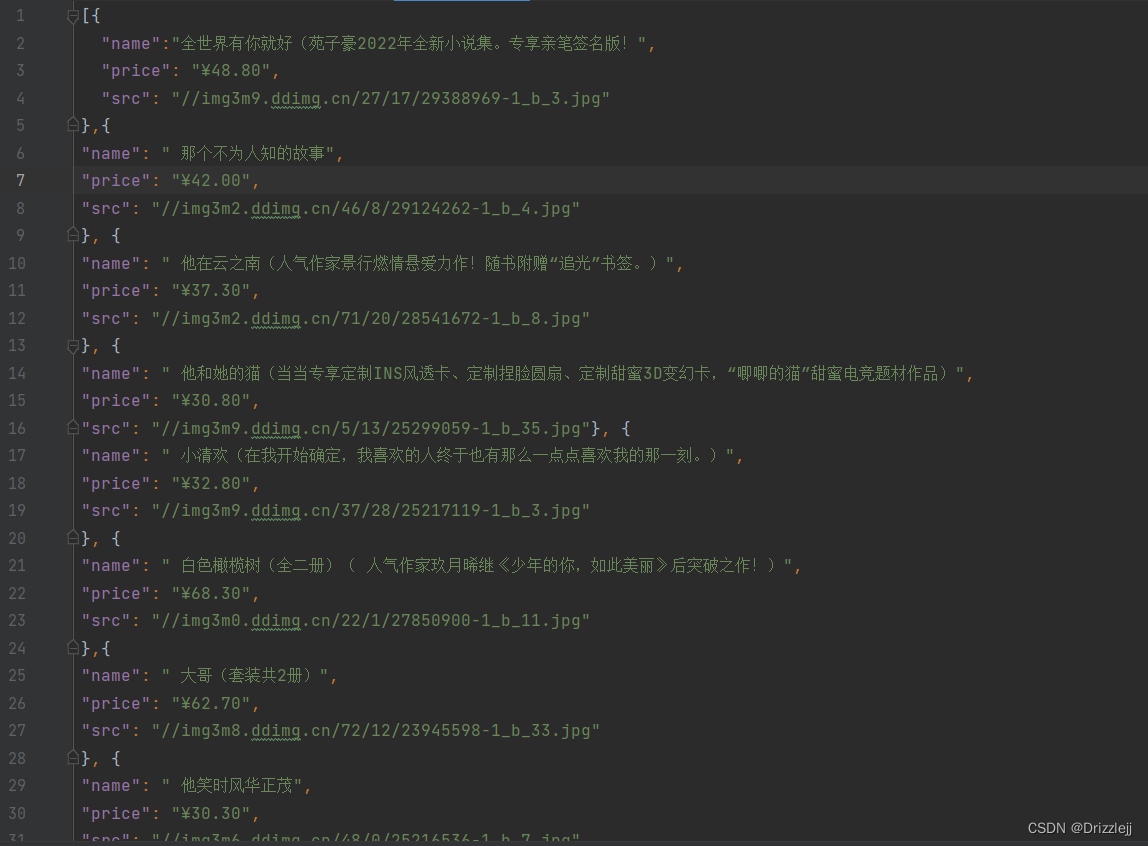

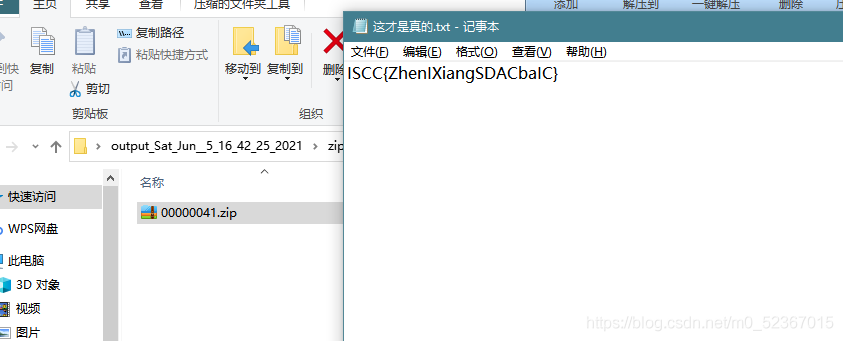

我的折扣是多少

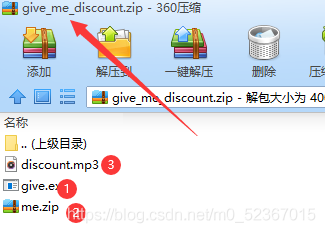

根据压缩包的名字

解题的大致顺序应该是这样的

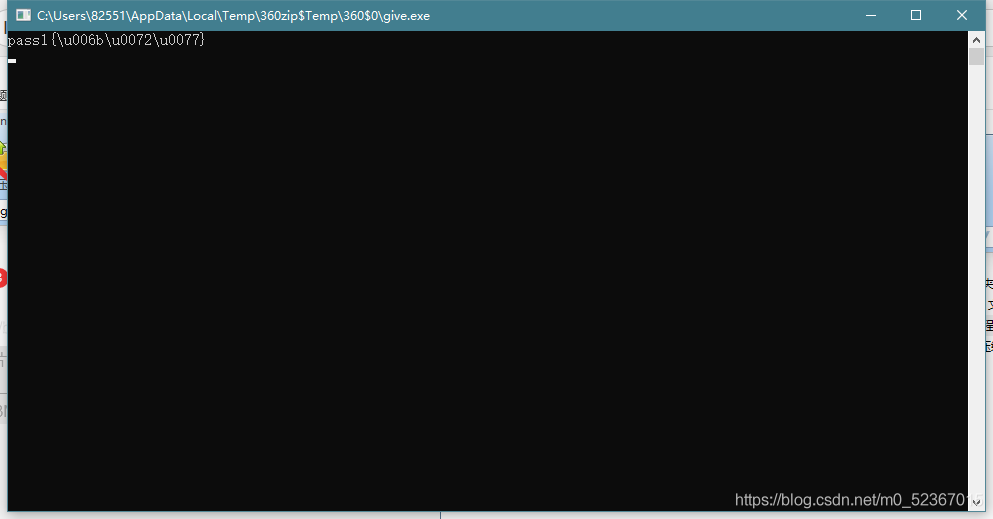

打开give

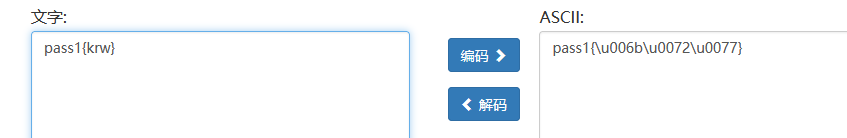

Ascill解密

再打开第三个压缩包

可惜不是这个密码

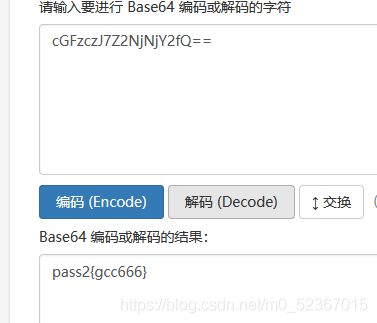

看到有pass1,应该还有pass2

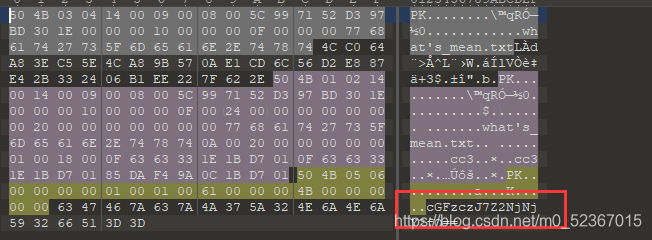

把压缩包拖进010

很明确了

把pass1,2合在一起打开压缩包得到

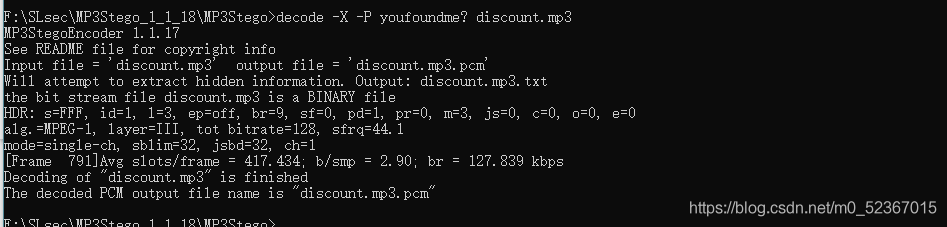

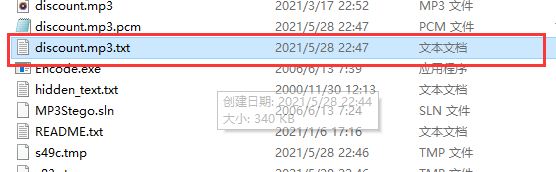

最后就是第一个mp3文件

密码就是上面的解密结果

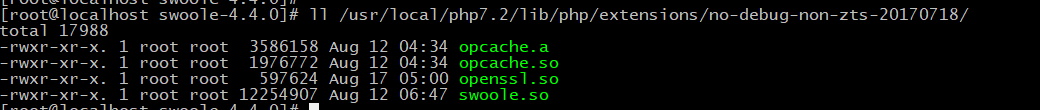

decode -X -P 密码 文件名.mp3

-X 获取隐藏的内容

-p 输入密码

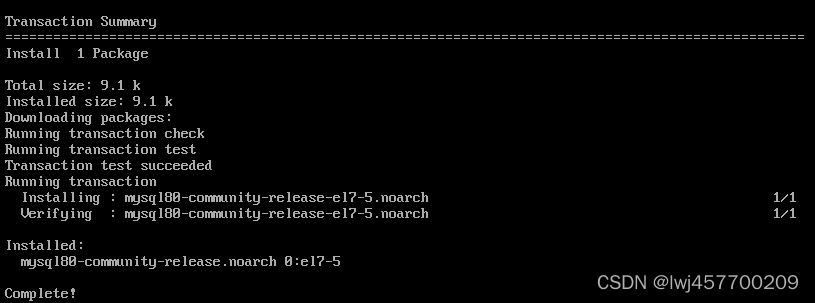

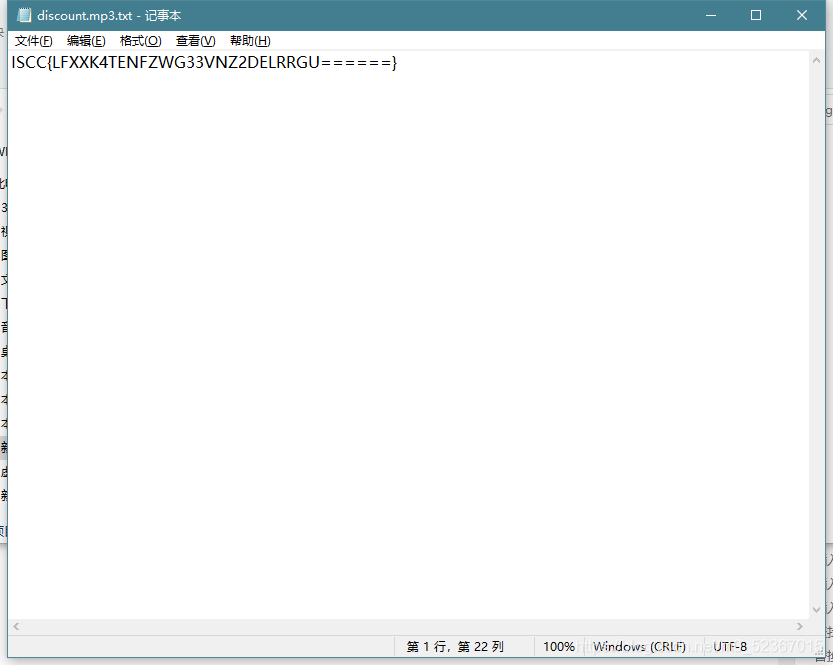

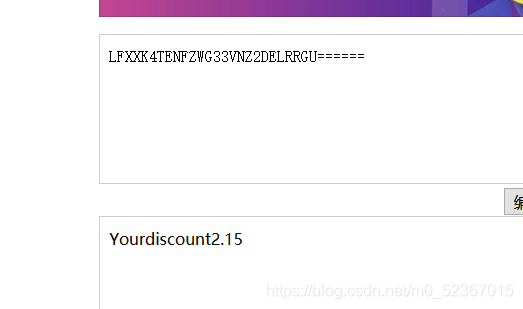

解密(全部大写,可能是base32)

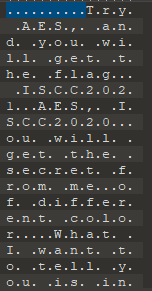

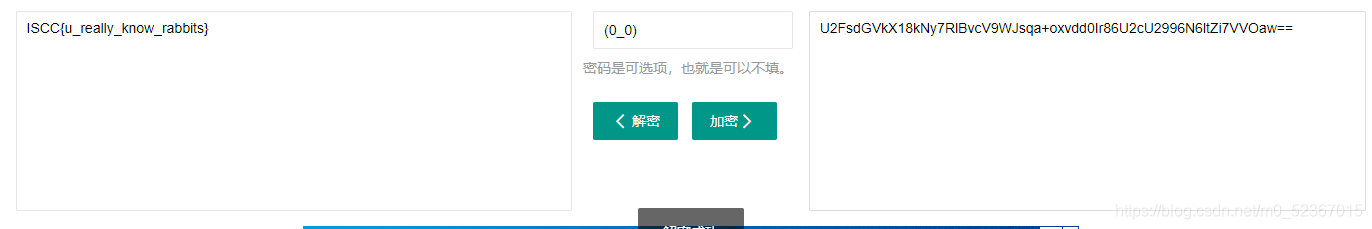

美人计

docx文件拉近010发现有压缩包,更改后缀为zip

再把小姐姐拉进去

发现有段话

但题目的hint说没人的话不能全信(如果没记错)

那我们就不去AES解密了

但秘钥应该是ISCC2021

第二个压缩包打开后发现两张二维码

扫码得到两串字符串

最后尝试出来是DES解密

第二串字符串解不出来是啥,这道题目写的很懵

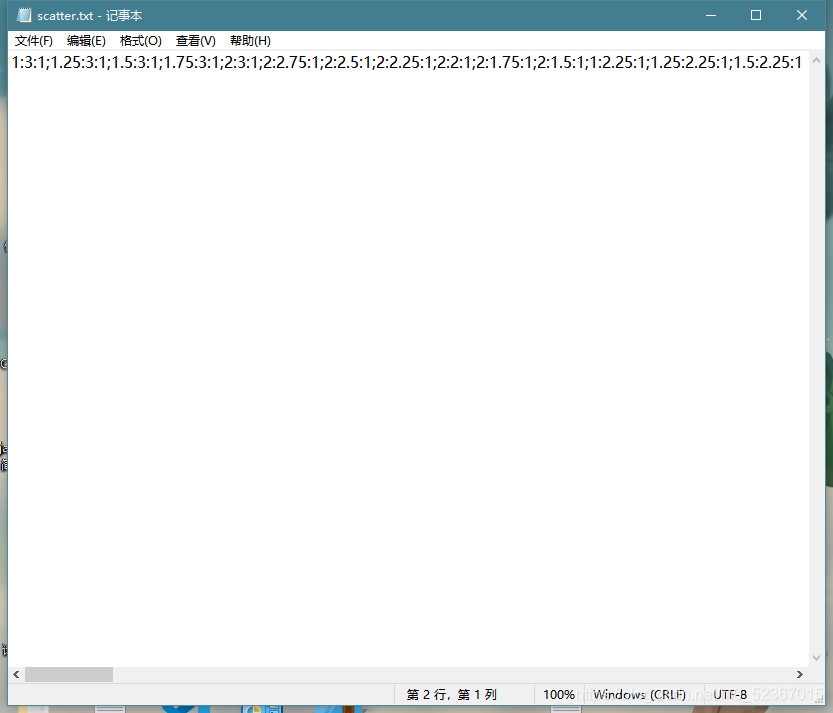

Retrieve the passcode

根据题目hint

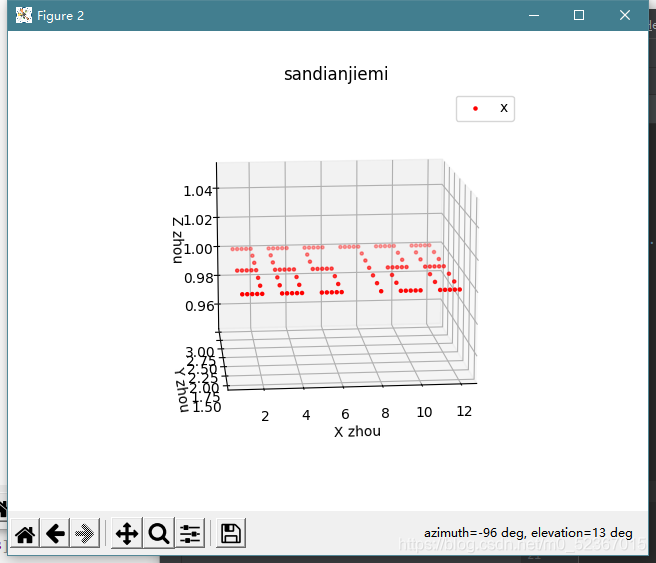

百度一下scatter

https://www.jb51.net/article/127806.htm

应该从这里下手

发现是每三个数字为一组

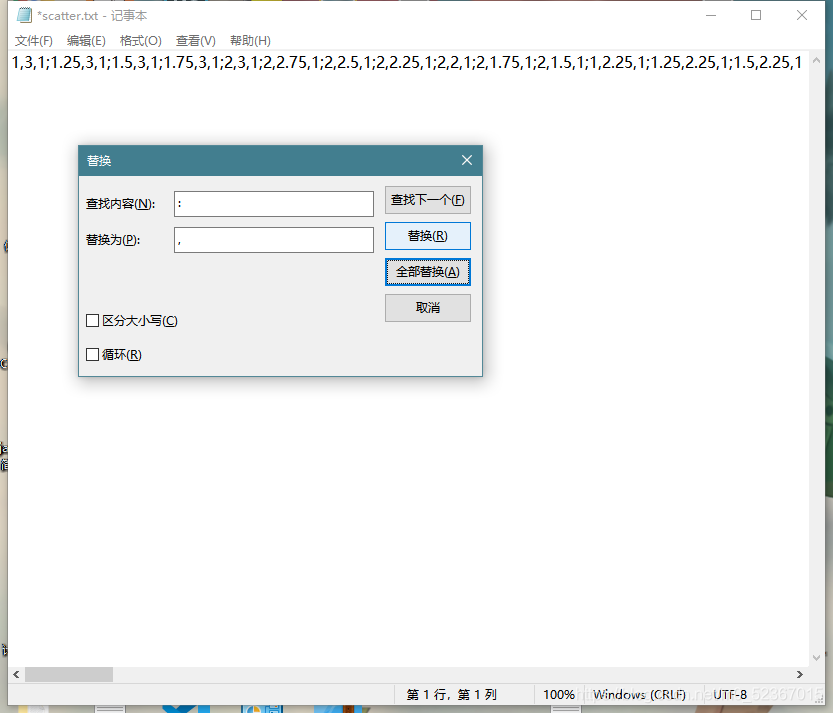

替换一下

import numpy as np

import matplotlib.pyplot as plt

from mpl_toolkits.mplot3d import Axes3D

lis = [1,3,1,1.25,3,1,1.5,3,1,1.75,3,1,2,3,1,2,2.75,1,2,2.5,1,2,2.25,1,2,2,1,2,1.75,1,2,1.5,1,1,2.25,1,1.25,2.25,1,1.5,2.25,1,1.75,2.25,1,1,1.5,1,1.25,1.5,1,1.5,1.5,1,1.75,1.5,1,3,3,1,3.25,3,1,3.5,3,1,3.75,3,1,4,3,1,3.25,2.25,1,3.5,2.25,1,3.75,2.25,1,4,2.25,1,4,2,1,4,1.75,1,4,1.5,1,3,1.5,1,3.25,1.5,1,3.5,1.5,1,3.75,1.5,1,3,1.75,1,3,2,1,3,2.25,1,3,2.5,1,3,2.75,1,5,3,1,5.25,3,1,5.5,3,1,5.75,3,1,6,3,1,6,2.25,1,6,2,1,6,1.75,1,6,1.5,1,5.75,1.5,1,5.5,1.5,1,5.25,1.5,1,5,1.5,1,5,2.25,1,5.25,2.25,1,5.5,2.25,1,5.75,2.25,1,5,2.5,1,5,2.75,1,7,3,1,7.25,3,1,7.5,3,1,7.75,3,1,8,3,1,8,2.75,1,8,2.5,1,8,2.25,1,8,2,1,8,1.75,1,8,1.5,1,9,3,1,9.25,3,1,9.5,3,1,9.75,3,1,10,3,1,10,2.75,1,10,2.5,1,10,2.25,1,9.75,2.25,1,9.5,2.25,1,9.25,2.25,1,9,2.25,1,9,2,1,9,1.75,1,9,1.5,1,9.25,1.5,1,9.5,1.5,1,9.75,1.5,1,10,1.5,1,11,3,1,11.25,3,1,11.5,3,1,11.75,3,1,12,3,1,12,2.75,1,12,2.5,1,12,2.25,1,12,2,1,12,1.75,1,12,1.5,1,11.75,1.5,1,11.5,1.5,1,11.25,1.5,1,11,1.5,1,11,1.75,1,11,2,1,11,2.25,1,11,2.5,1,11,2.75,1,11.25,2.25,1,11.5,2.25,1,11.75,2.25,1]

x = lis[0::3]

y = lis[1::3]

z = lis[2::3] #把题目里的坐标分别列表里,遍历给x,y,z。

fig = plt.figure()

ax = plt.figure().add_subplot(111, projection = '3d') #111图中画3D图

ax.set_title('sandianjiemi') #题目

ax.set_xlabel('X zhou') #轴

ax.set_ylabel('Y zhou')

ax.set_zlabel('Z zhou')

ax.scatter(x,y,z,c = 'r',marker = '.') #坐标 颜色 图形

plt.legend('x1') # 设置图标

plt.show() # 将排列好的显示出来

run

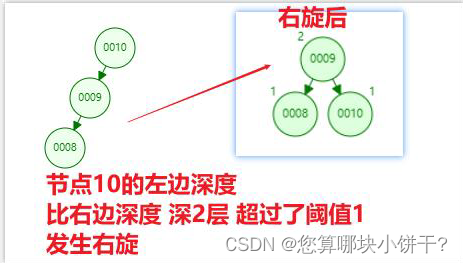

是吧,你看不出来这是365728对吧

摩斯解密

CONGRATULATIONTHEFLAGICHALLENGEISCCTWOZEROTWOONE

借鉴的博客

https://blog.csdn.net/YPP0229/article/details/94766969

这位师傅写的很详细

https://www.jb51.net/article/127806.htm

小明的宠物兔

bin或者fore分离出来一个压缩包和flag.txt

结合题目应该是Rabbit解密

但还需要秘钥

碰撞=>crc32碰撞

师傅脚本:

import binascii

import string

dic = string.printable

crc = 0x3DACAC6B

for i in dic:

for j in dic:

for p in dic:

for q in dic:

for a in dic:

s = i+j+p+q+a

if crc == (binascii.crc32(s.encode())):

print(s)

关于0x3DACAC6B

师傅描述,把压缩包拖进十六进制编辑器

倒着看

这道题目

还有疑惑

大致的步骤就是这样

下面还要找师傅们畅聊

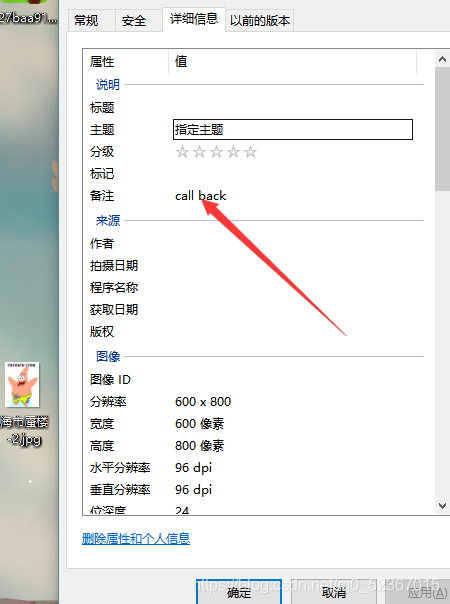

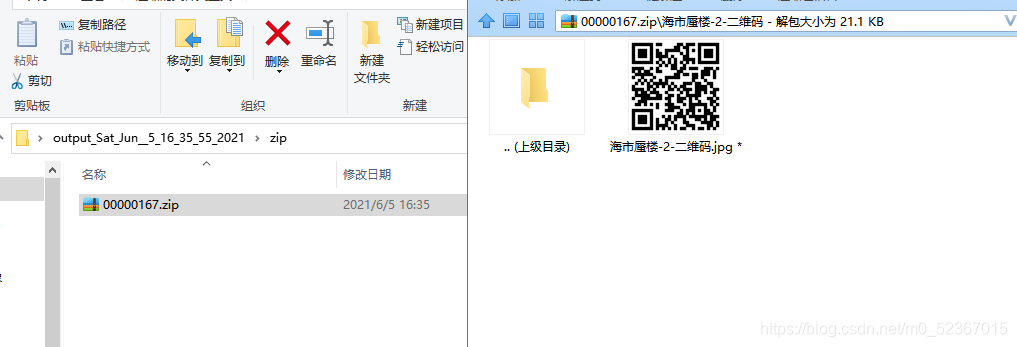

海市蜃楼-2

查看属性

应该是和海市蜃楼1有联动

看了师傅的WP

在1的压缩包里面有个true.xml

是个jpg图片

尝试密码

zhongnanshan

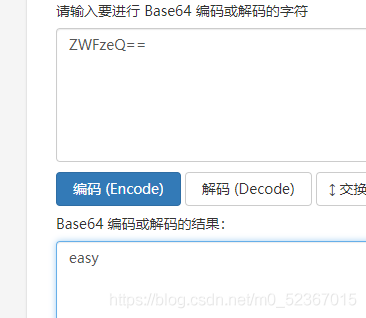

扫码得到

ZWFzeQ==

和网站

https://ctewm.com/aTvQcE/kva11w

对二维码继续foremost

密码为easy

边栏推荐

猜你喜欢

随机推荐

登录页面js手写

(Kettle) pdi-ce-8.2 连接MySQL8.x数据库时驱动问题之终极探讨及解决方法分析

原型对象及原型链的理解

Summary of MySQL database interview questions (2022 latest version)

Shell(2)数值运算与判断

The string class introduction

js 基础学习笔记

iptables防火墙

自动化运维工具Ansible(4)变量

梳理CamStyle、PTGAN、SPGAN、StarGAN

页面刷新没有执行watch?

MediaCodec支持的类型

IP地址查询

12. Paging plugin

JS实现上一个、下一个、置顶、置底操作

Unity动画生成工具

浏览器中的同源策略

Can 't connect to MySQL server on' localhost3306 '(10061) simple solutions

Can‘t connect to MySQL server on ‘localhost3306‘ (10061) 简洁明了的解决方法

TensorRTx-YOLOv5工程解读(二)