当前位置:网站首页>渗透——信息收集

渗透——信息收集

2022-08-04 09:04:00 【隐身的菜鸟】

信息收集的意义

信息收集分为:主动信息收集和被动信息收集

主动:主动的去收集目标的信息,通过直接扫描目标主机或者网站,主动方式能获取更

多的信息,目标系统可能会记录操作信息。

被动:在测试过程中收集到目标的信息或者目标遗留保存在公网的信息

利用第三方的服务对目标进行访问:Google搜索、Shodan搜索、其他综合工

具,被动信息收集是指京可能多低收集与目标相关的信息

(总之,就是把收集到的信息,进行归纳和整理,最终确定进攻思路和制定方案)

提示:工具扫描靠的是谁的字典强大/指纹特征强大,而不是换一个工具,如果有特定需

求,就根据需求换一个工具/制作一个工具

黑盒渗透,前期信息收集,就是为了逐渐去还原对方真实的网络画像

公司网站是谁建的?电话、邮箱、号码是多少?

目标公司有多少站点,哪些是A级业务,哪些是B级业务,哪些是C级业务

目标域名是多少

目标子域名是多少

通过邮箱反查

通过电话反查

查出来的同IP域名有多少

在客户端和服务端通信的过程当中,又有哪些WAF进行拦截

这些WAF哪些是做流量分析的,哪些是做自我主动处置的

又都是哪些厂商的产品?当前版本号是多少?

历史漏洞有哪些?

。。。。。。

白盒渗透,是不需要信息收集的。

代码审计,审计的是程序本身存在的漏洞。

注意:内网渗透的时候也可以借助代码审计,是为了寻找程序的漏洞进行利用和扩大危害,但是我们通常讲的内网渗透是指:横向与纵向移动

需要收集哪些信息

网站架构层面

1.网站——操作系统:Windows:2003 2008 2012 2016...... Linux:centos Ubuntu......

2.网站——脚本语言:php asp/aspx jsp java python go .net

3.网站——中间件:iis nginx apache tomcat webloginc jboos webshere jetty

4.网站——数据库:MySQL MSSQL/SQL Server Acess Oracle DB2

5.网站——第三方软件/企业应用:xshell findshell VNC ELK FTP系列 phpmyadmin CDN WAF CDN绕过信息表 WAF识别信息收集 OA

6.网站——域名:子域名信息收集 相似域名信息收集

7.网站——服务端口/站点:端口信息收集

8.网站——CMS/源码:CMS信息收集 敏感信息收集

9.网站——IP:真实IP信息收集

10.网站——功能点:模拟用户使用信息收集(登录 注册 支付 购买 搜索 评论 留言 邮箱)

11.网站——业务往来:供应链供应商信息收集 -二级资产信息收集

12.网站——真实路径/敏感路径:敏感信息收集

13.网站——APP:二级资产信息收集

14.网站——C段:

公司层面

1.公司类型判定:科技公司 金融公司 保险公司 学校 能源 医药公司

2.公司组织架构:通过公司组织架构梳理,从而挑选下手的目标,确认相关领导和岗位职责

3.公司关键人员-在职领导:

4.公司场地分布图

5.公司人员组织架构:

6.公司各个部门岗位职责

7.社工一类

8.公司网络拓扑图

9.公司上线了哪些业务网站:二级资产信息收集 子域名信息收集 股权穿透

10.公司上线了哪些APP:二级资产信息收集 关键词搜索 官网下载/手机下载

11.公司上线了哪些公众号:二级资产信息收集 关键词搜索

12.公司上线了哪些小程序:二级资产信息收集 关键词搜索

13.公司使用了哪些WIFI:近源渗透 社工钓鱼

14.其他领域

IP资源

真实IP获取(判断服务器上是否有CND)

1. 站长工具:http://ping.chinaz.com/

2. 爱站网:网站测速工具_超级ping _多地点ping检测 - 爱站网

3.国外ping探测:https://asm.ca.com/en/ping.php

注:响应多个IP,那说明可能存在CDN。

绕过CDN获取真实IP

1.子域名可能跟主站在同一个服务器或者同一个C段,通过查询子域名的IP信息来辅助

判断主站的真实IP信息

2.微步在线查询域名的历史DNS解析信息,分析哪些IP不在现在的CDN解析IP里面,就

可能是之前没有加CDN加速时的真实IP。

3.国外的主机直接进行探测,或者利用公开的多地ping服务,多地ping服务有国外的探

测节点。

旁站信息收集(旁站是与目标在同一服务器上的不同网站)

1.NMAP探测目标主机所开放的端口

2.用第三方网站,比如站长工具,可以选择同IP网站查询模块进行查询。

C段主机信息收集

1.NMAP进行C段扫描,使用命令[nmap -sn IP/24],,对目标IP的C段主机存活扫描,

判断目标IP的C段还有哪些主机存活,然后对存活的主机进行渗透,拿到最高权限后

进行内网渗透。

域名发现

1.Layer子域名挖掘机

2.OneForAll,GitHub - shmilylty/OneForAll: OneForAll是一款功能强大的子域收集工具

针对单目标:python3 oneforall.py --target 域名 run

针对多目标:python3 oneforall.py --target ./域名列表.txt run

保存路径:results文件夹下 OneForAll-master\results

保存的文件名:目标域名

3.搜索引擎发现子域:例如:site:baidu.com ......

服务器信息与人力资源情报收集

1.NMAP

Nmap可以检测目标主机是否在线、端口开放情况、侦测运行的服务类型及版本信息、

侦测操作系统与设备类型等信息。服务器版本识别-sV,操作系统识别-O

2.Whois

用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域

名注册商)[http://tool.chinaz.com/ipwhois] [https://who.is/]

3.社会工程学

4.利用客服进行信息收集

利用文件传输的功能进行社工钓鱼直接发送给客服一个木马文件,客服的办公电脑可能

会存储大量的敏感信息,攻击者通过信息收集和信息分析进一步进行渗透攻击 。

5.官方联系方式

一般公司都会将官方的联系方式放在官网上面,可以通过相关的联系方式进行邮箱

信息、电话信息的收集 。

6.招聘信息收集

招聘信息中涉及招聘公司招聘人员相关的电子邮箱、手机号等相关信息,如果招聘网站

存在安全漏洞,求职人员的简历就有可能造成泄漏。

网站关键信息识别

1.指纹识别(常见的指纹识别对象)

2.指纹识别工具

Wappalyzer Blog Tool, Publishing Platform, and CMS | WordPress.org

3.互联网资产收集

互联网资产,包括历史漏洞信息、GitHub源代码信息泄漏、SVN源代码信息

泄漏网盘文件信息等。

ZoomEye给出各大组件、服务器系统等存在的历史性漏洞的描述文档。

GitHub,很多人把自己的代码上传到平台托管。攻击者通过关键词进行搜索,可以找到

关于目标站点的敏感信息,甚至可以下载网站源码。

边栏推荐

- TCP的四次挥手

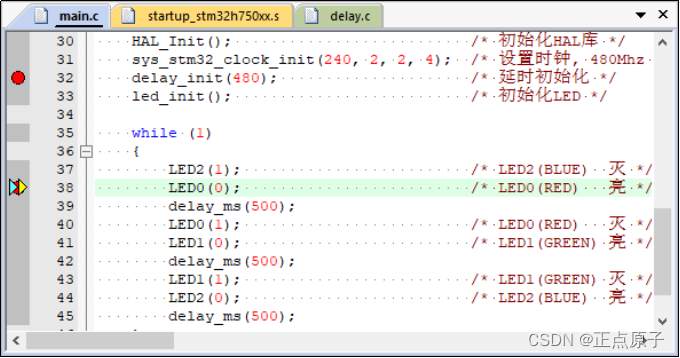

- [Punctuality Atom STM32 Serial] Chapter 3 Development Environment Construction Excerpted from [Punctual Atom] MiniPro STM32H750 Development Guide_V1.1

- ZbxTable 2.0 重磅发布!6大主要优化功能!

- C Language Lectures from Scratch Part 6: Structure

- Post-94 Byte P7 posted the salary slip: It's really good to make up for this...

- binder通信实现

- After four years of outsourcing, the autumn recruits finally landed

- yuv420sp转jpg

- Could you please talk about how the website is accessed?[Interview questions in the web field]

- Shared_preload_libraries cause many syntaxes not supported

猜你喜欢

Anton Paar安东帕密度计比重计维修DMA35性能参数

After four years of outsourcing, the autumn recruits finally landed

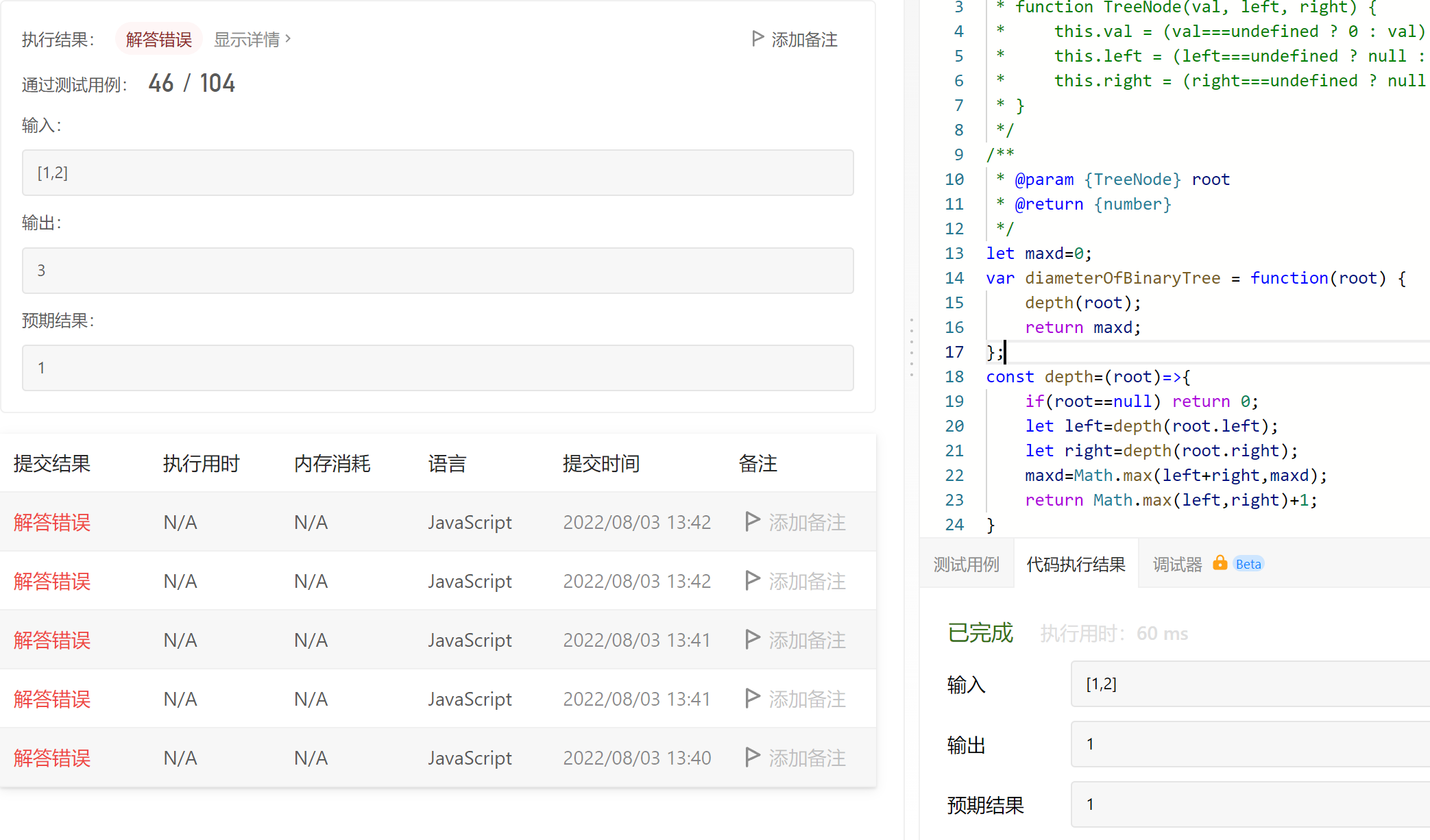

leetcode每天5题-Day06

命里有时终须有--记与TiDB的一次次擦肩而过

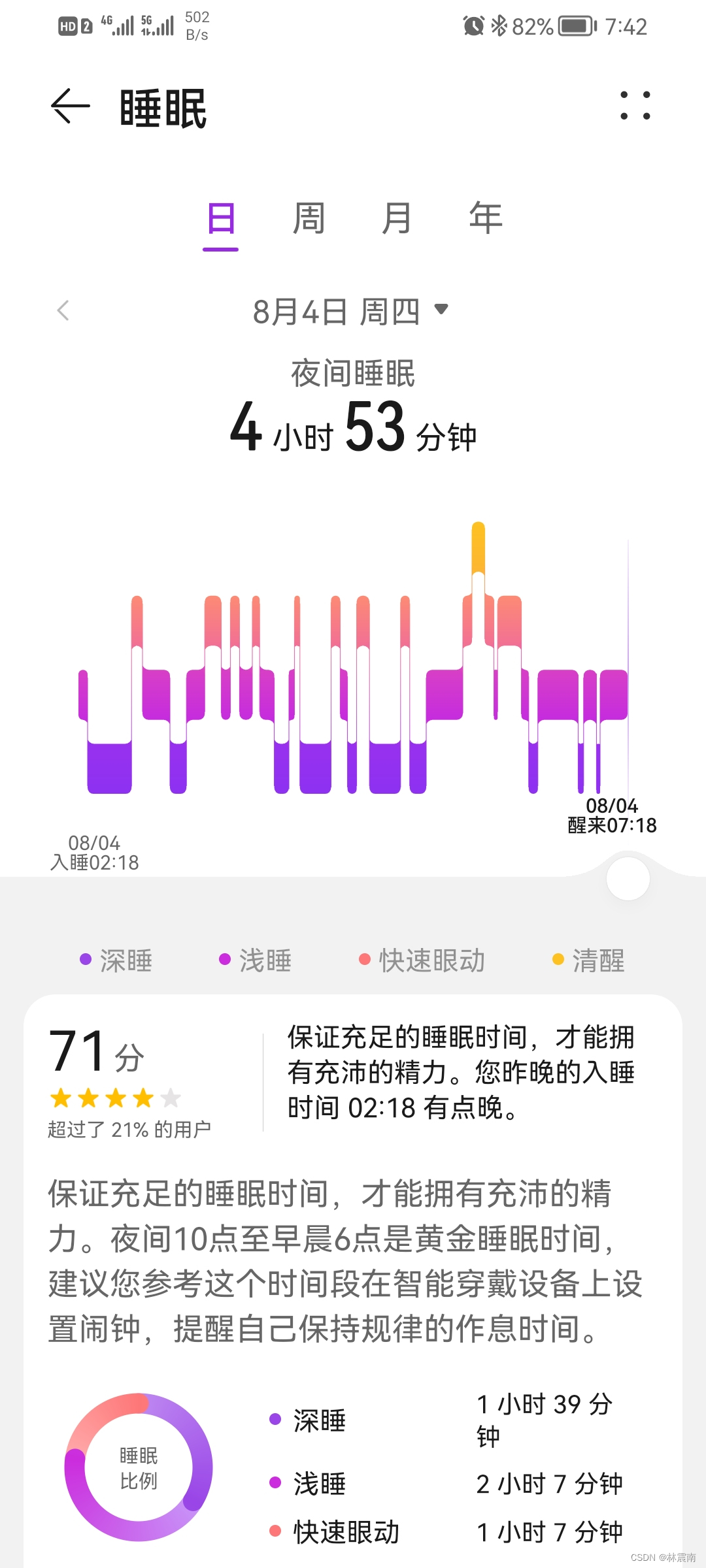

今日睡眠质量记录71分

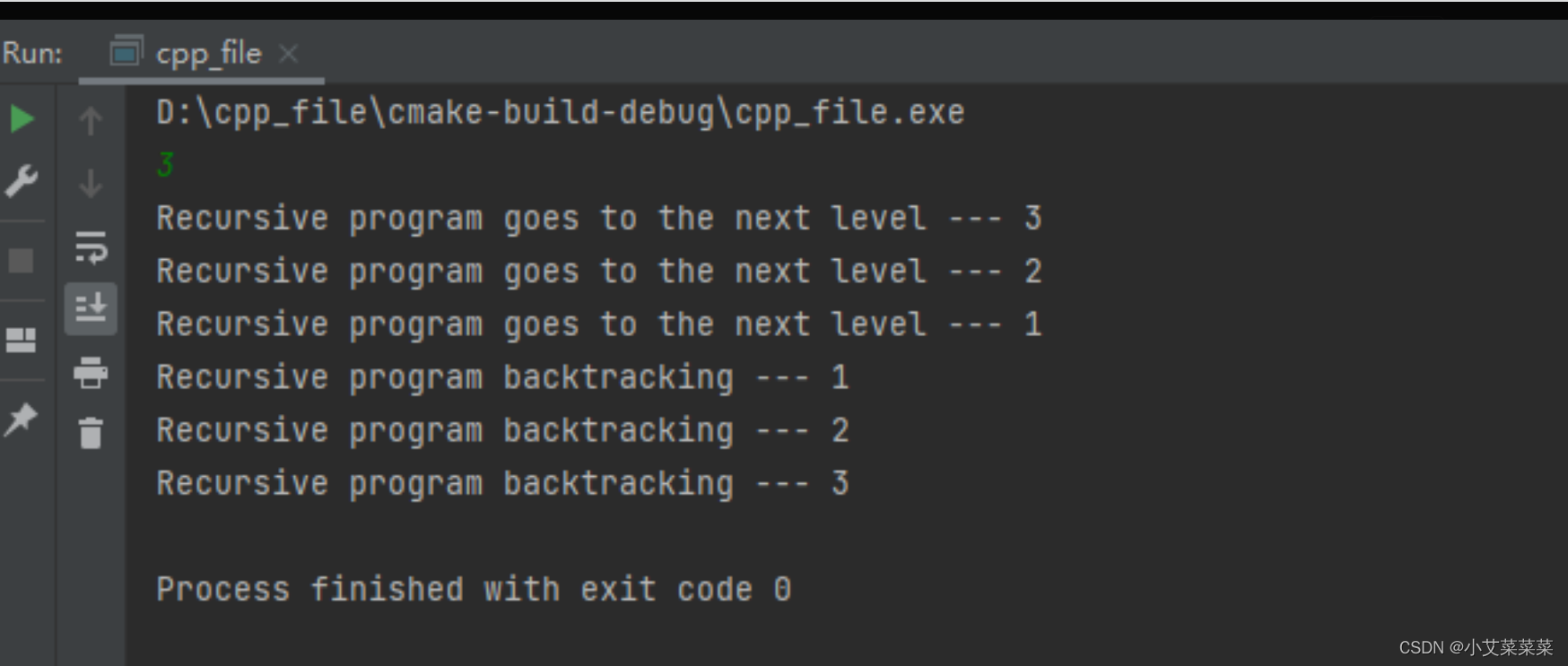

recursive thinking

【正点原子STM32连载】第四章 STM32初体验 摘自【正点原子】MiniPro STM32H750 开发指南_V1.1

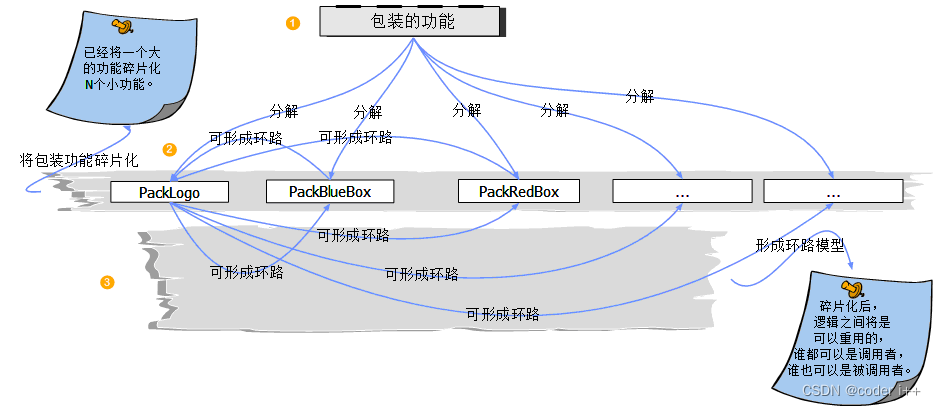

.NET深入解析LINQ框架(五:IQueryable、IQueryProvider接口详解)

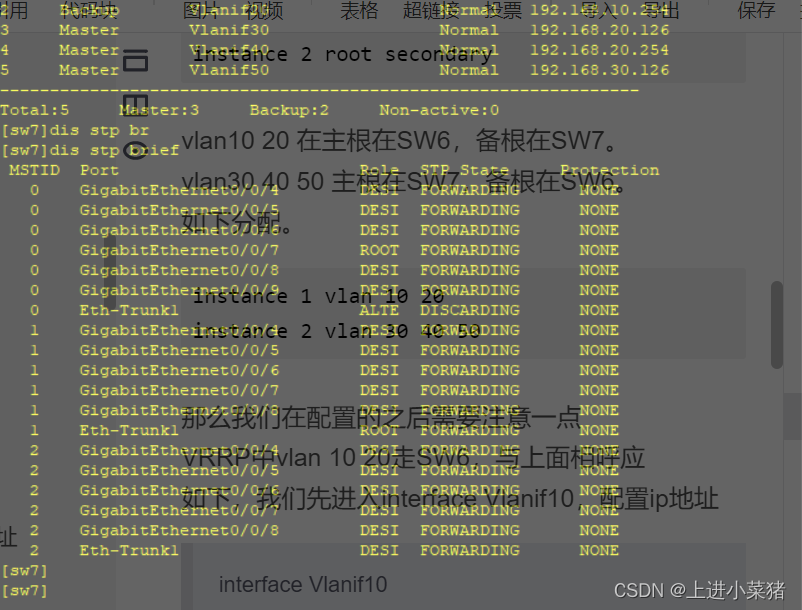

VRRP + MSTP configuration, huawei eNSP experiment 】 【

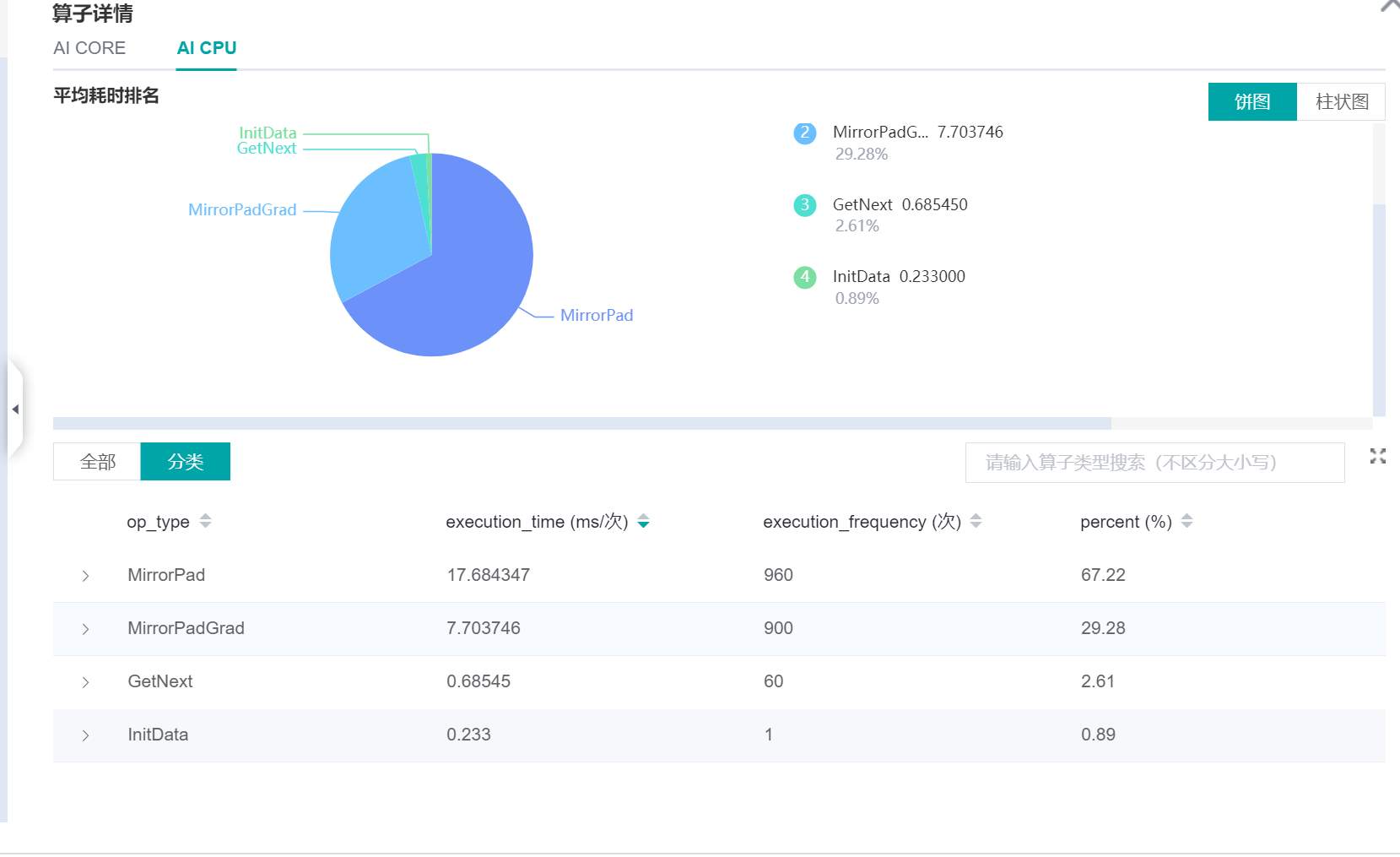

MindSpore:mirrorpad算子速度过慢的问题

随机推荐

leetcode单调栈经典例题——最大矩形

leetcode动态规划经典例题——53.最大子数组和

发现WRH几个表被锁了,怎么办?

Libpq 是否支持读写分离配置

Since his 97, I roll but he...

MindSpore:【model_zoo】【resnet】尝试用THOR优化器运行时报cannot import name ‘THOR‘

leetcode动态规划系列(求路径篇)

TiCDC同步延迟问题处理

Detailed explanation of switch link aggregation [Huawei eNSP]

【论文笔记】Dynamic Convolution: Attention over Convolution Kernels

Get the number of cpu cores

抬升市场投资情绪,若羽臣是否还需“自身硬”?

我和 TiDB 的故事 | 缘份在,那就终是能相遇的

云函数实现网站自动化签到配置详解【Web函数/Nodejs/cookie】

我和 TiDB 的故事 | TiDB 对我不离不弃,我亦如此

今日睡眠质量记录71分

命里有时终须有--记与TiDB的一次次擦肩而过

B站回应HR称“核心用户都是Loser”、求职者是“白嫖党”:已被劝退

记录十条工作中便利的API小技巧

Linux Redis cache avalanche, breakdown, penetration