当前位置:网站首页>优秀测试工程师必备的4项安全测试方法!

优秀测试工程师必备的4项安全测试方法!

2022-06-11 09:25:00 【软件测试网】

一.安全性测试

1、安全性测试方法

测试手段可以进行安全性测试,目前主要安全测试方法有:

1)静态的代码安全测试

主要通过对源代码进行安全扫描,根据程序中数据流、控制流、语义等信息与其特有软件安全规则库进行匹对,从中找出代码中潜在的安全漏洞。

静态的源代码安全测试是非常有用的方法,它可以在编码阶段找出所有可能存在安全风险的代码,这样开发人员可以在早期解决潜在的安全问题。而正因为如此,静态代码测试比较适用于早期的代码开发阶段,而不是测试阶段。

2)动态的渗透测试

渗透测试也是常用的安全测试方法。是使用自动化工具或者人工的方法模拟黑客的输入,对应用系统进行攻击性测试,从中找出运行时刻所存在的安全漏洞。

这种测试的特点就是真实有效,一般找出来的问题都是正确的,也是较为严重的。但渗透测试一个致命的缺点是模拟的测试数据只能到达有限的测试点,覆盖率很低。

3)程序数据扫描

一个有高安全性需求的软件,在运行过程中数据是不能遭到破坏的,否则就会导致缓冲区溢出类型的攻击。数据扫描的手段通常是进行内存测试,内存测试可以发现许多诸如缓冲区溢出之类的漏洞,而这类漏洞使用除此之外的测试手段都难以发现。

例如,对软件运行时的内存信息进行扫描,看是否存在一些导致隐患的信息,当然这需要专门的工具来进行验证,手工做是比较困难的。

2、反向安全性测试过程

大部分软件的安全测试都是依据缺陷空间反向设计原则来进行的,即事先检查哪些地方可能存在安全隐患,然后针对这些可能的隐患进行测试。

因此,反向测试过程是从缺陷空间出发,建立缺陷威胁模型,通过威胁模型来寻找入侵点,对入侵点进行已知漏洞的扫描测试。好处是可以对已知的缺陷进行分析,避免软件里存在已知类型的缺陷,但是对未知的攻击手段和方法通常会无能为力。

1)建立缺陷威胁模型

建立缺陷威胁模型主要是从已知的安全漏洞入手,检查软件中是否存在已知的漏洞。建立威胁模型时,需要先确定软件牵涉到哪些专业领域,再根据各个专业领域所遇到的攻击手段来进行建模。

2)寻找和扫描入侵点

检查威胁模型里的哪些缺陷可能在本软件中发生,再将可能发生的威胁纳入入侵点矩阵进行管理。如果有成熟的漏洞扫描工具,那么直接使用漏洞扫描工具进行扫描,然后将发现的可疑问题纳入入侵点矩阵进行管理。

3)入侵矩阵的验证测试

创建好入侵矩阵后,就可以针对入侵矩阵的具体条目设计对应的测试用例,然后进行测试验证。

3、正向安全性测试过程

为了规避反向设计原则所带来的测试不完备性,需要一种正向的测试方法来对软件进行比较完备的测试,使测试过的软件能够预防未知的攻击手段和方法。

1)先标识测试空间

对测试空间的所有的可变数据进行标识,由于进行安全性测试的代价高昂,其中要重点对外部输入层进行标识。

例如,需求分析、概要设计、详细设计、编码这几个阶段都要对测试空间进行标识,并建立测试空间跟踪矩阵。

2)精确定义设计空间

重点审查需求中对设计空间是否有明确定义,和需求牵涉到的数据是否都标识出了它的合法取值范围。

在这个步骤中,最需要注意的是精确二字,要严格按照安全性原则来对设计空间做精确的定义。

3)标识安全隐患

根据找出的测试空间和设计空间以及它们之间的转换规则,标识出哪些测试空间和哪些转换规则可能存在安全隐患。

例如,测试空间愈复杂,即测试空间划分越复杂或可变数据组合关系越多也越不安全。还有转换规则愈复杂,则出问题的可能性也愈大,这些都属于安全隐患。

4)建立和验证入侵矩阵

安全隐患标识完成后,就可以根据标识出来的安全隐患建立入侵矩阵。列出潜在安全隐患,标识出存在潜在安全隐患的可变数据,和标识出安全隐患的等级。其中对于那些安全隐患等级高的可变数据,必须进行详尽的测试用例设计。

4、正向和反向测试的区别

正向测试过程是以测试空间为依据寻找缺陷和漏洞.

反向测试过程则是以已知的缺陷空间为依据去寻找软件中是否会发生同样的缺陷和漏洞,两者各有其优缺点。

1)正向测试

过程的优点是测试比较充分,但工作量相对来说较大。因此,对安全性要求较低的软件,一般按反向测试过程来测试即可,对于安全性要求较高的软件,应以正向测试过程为主,反向测试过程为辅。

2)反向测试

过程主要的一个优点是成本较低,只要验证已知的可能发生的缺陷即可,但缺点是测试不完善,无法将测试空间覆盖完整,无法发现未知的攻击手段。

边栏推荐

- The ins-30131 installer failed to verify the required initial settings

- Rebuilding Oracle XdB components

- Development of PCBA circuit board for small oxygen generator

- 考研数学 【数列极限证明题】题型方法总结

- JS foundation -- Date object

- 2022 must have Chrome extension - browser plug-in to double your Internet efficiency

- Image quality evaluation including Matlab source code

- [ROS] noedic moveit installation and UR5 model import

- oracle 11g rac 磁盘组有空间无法增加数据文件?

- POJ3250「Bad Hair Day」

猜你喜欢

我们是如何连上WiFi的?

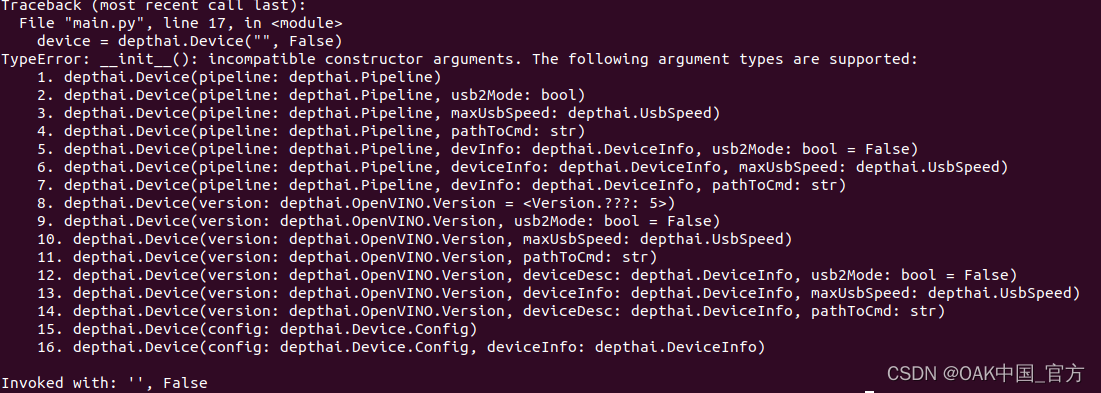

报错device = depthai.Device(““, False) TypeError: _init_(): incompatible constructor arguments.

Rebuilding Oracle XdB components

Product list display

A summary of the problem type and method for proving the limit of sequence in postgraduate entrance examination

The ins-30131 installer failed to verify the required initial settings

Set up redis highly available cluster environment

oracle 11g rac 磁盘组有空间无法增加数据文件?

Exclusive interview - dialogue on open source Zhai Jia: excellent open source projects should be seen by more people. I am honored to participate in them

Openstack explanation (XXIII) -- other configurations, database initialization and service startup of neutron

随机推荐

报错[DetectionNetwork(1)][warning]Network compiled for 6 shaves,maximum available 10,compiling for 5 s

1400. construct K palindrome strings

赛灵思引脚约束文件 .xdc

Flask (III) -- variable rules

js基础--运算符

JS foundation -- Date object

Oracle 11g RAC disk group has space and cannot add data files?

面试常问:rem布局,flex布局等

Flask (IV) -- URL construction

oracle 11g rac 磁盘组有空间无法增加数据文件?

Day45 storage engine data type integer floating point character type date type enumeration and set type constraints table to table relationships

ES6新增特性--箭头函数

How to determine whether two time periods overlap?

Flask (II) - route

Day39 content summary

ESP8266_ SmartConfig

报错device = depthai.Device(““, False) TypeError: _init_(): incompatible constructor arguments.

1854. the most populous year

Detailed explanation of the difference between construction method and method

Tap and longtap encapsulation of touch events -- from Ono