当前位置:网站首页>CVE-2020-27986(Sonarqube敏感信息泄漏) 漏洞修复

CVE-2020-27986(Sonarqube敏感信息泄漏) 漏洞修复

2022-08-02 13:32:00 【架构艺术AA】

一、漏洞修复说明

针对sonarqube的漏洞CVE-2020-27986修复方案。

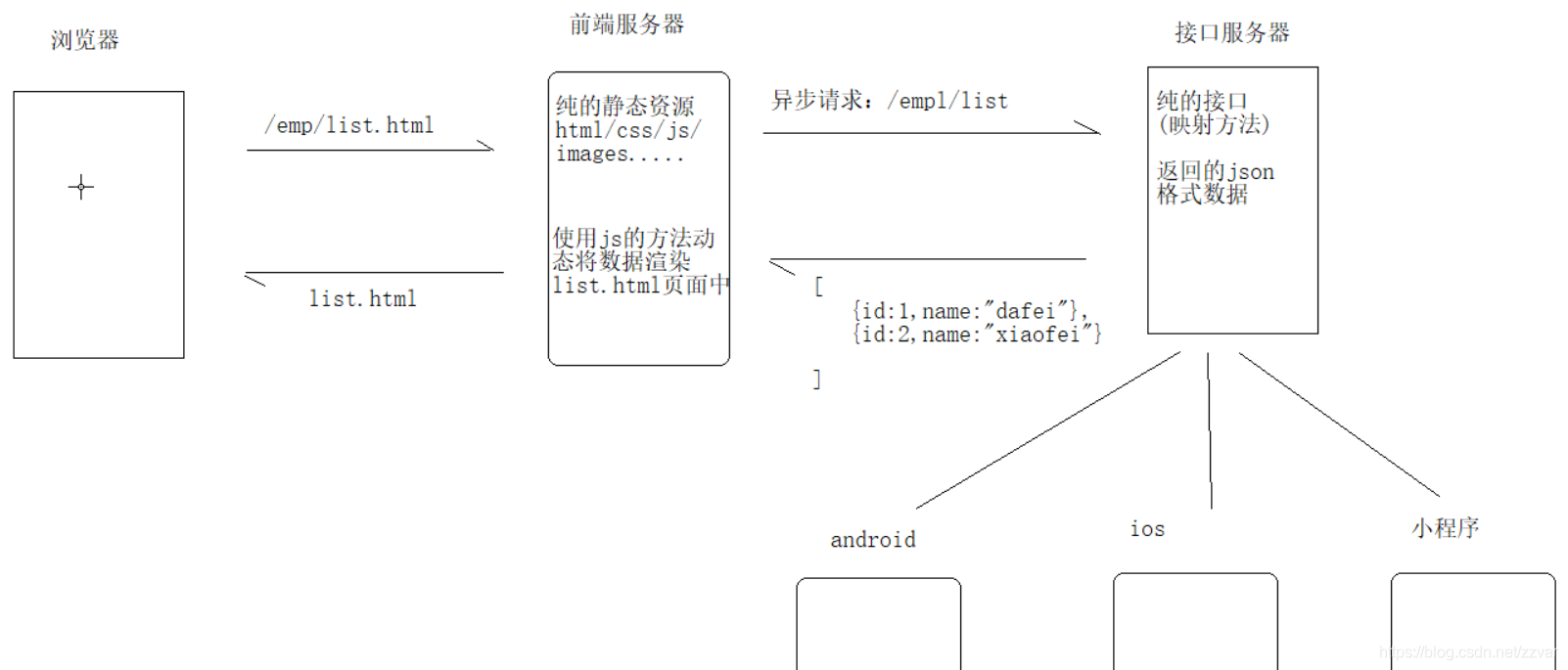

SonarQube 8.4.2.36762 允许远程攻击者通过 api/settings/values URI 发现明文 SMTP、SVN 和 GitLab 凭据。注意:据报道,供应商对 SMTP 和 SVN 的立场是“配置它是管理员的责任”。

该漏洞为2020年10月披露,近期发现较多境外媒体爆料多起源代码泄露事件,涉及我国多个机构和企业的SonarQube代码审计平台。

二、漏洞攻击复现

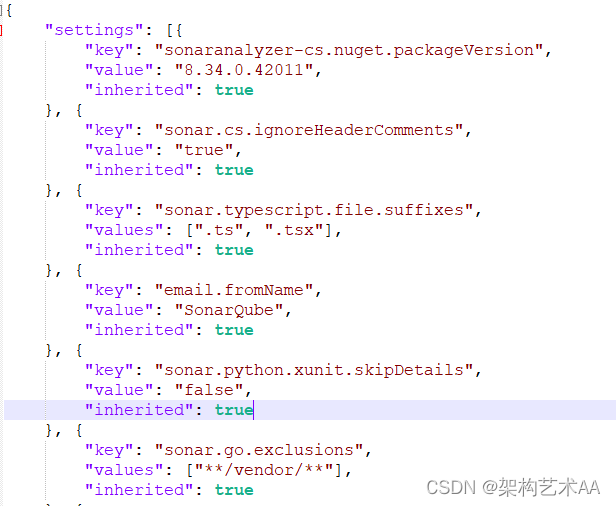

直接访问可以看到很多未授权的api信息

http://192.168.11.100:9000/api/settings/values

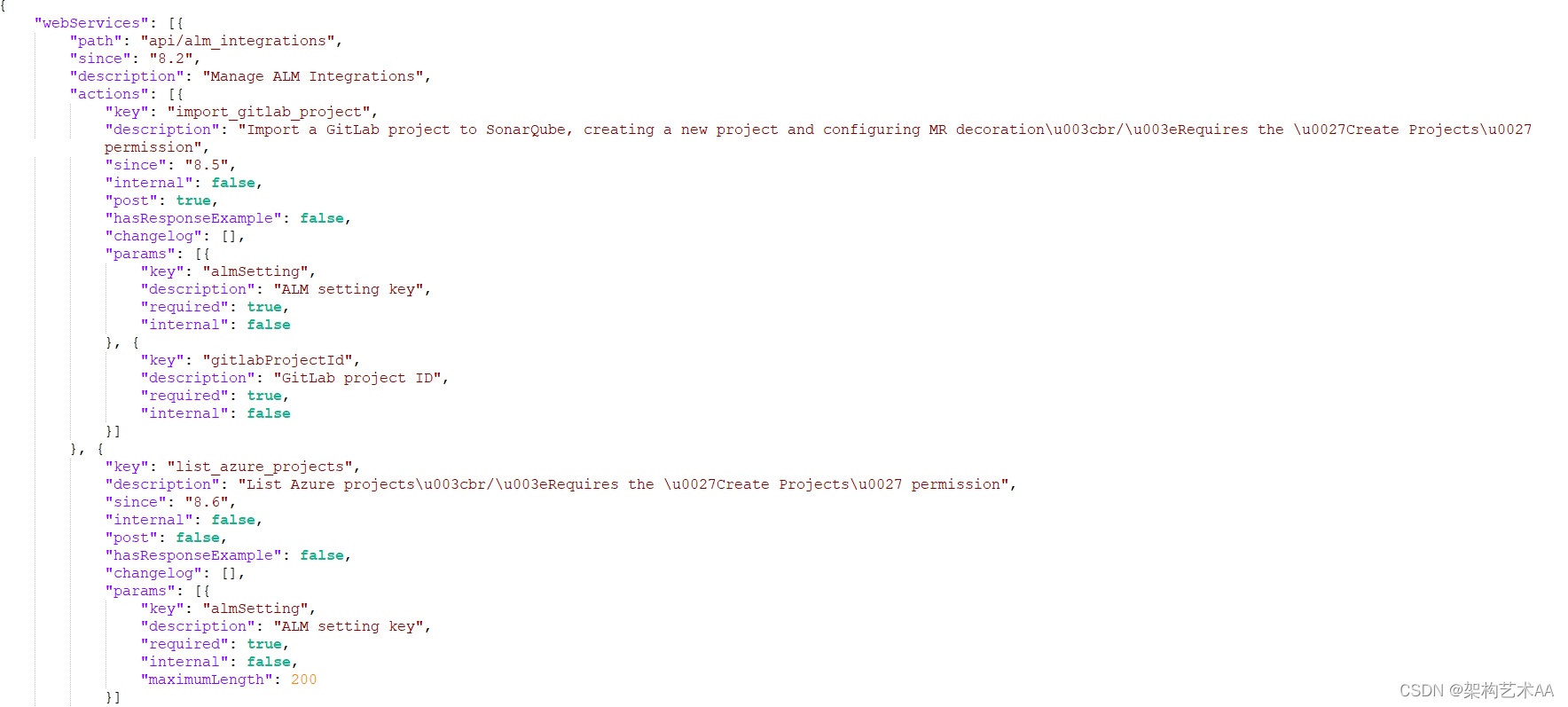

也可以获取接口信息

http://192.168.11.100:9000/api/webservices/list

三、漏洞修复

该漏洞受影响的版本

SonarQube < 8.6

安全的版本

SonarQube >=8.6

修复方案1:如果sonarqube版本低于8.6,请升级版本

实际我们的环境的sonarqube为9.3,也被扫描出漏洞

考虑是我们sonarqube设置的问题

在sonarqube官网的安全设置页找到答案

https://docs.sonarqube.org/latest/instance-administration/security/

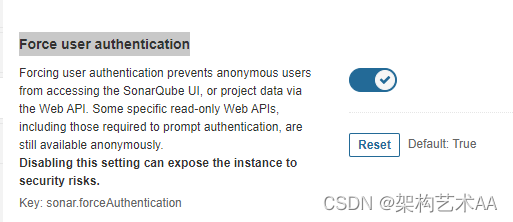

原来是为了方便研发访问,sonarqube关闭了Force user authentication功能

看上面的描述,如果关闭的话,会允许匿名用户访问sonarqube UI或者通过web api获取项目数据。

开启Sonarqube的Force user authentication功能,禁止未授权的用户访问SQ。

边栏推荐

- [typescript] Use the RangePicker component in antd to implement time limit the previous year (365 days) of the current time

- 使用Amazon SageMaker 构建基于自然语言处理的文本摘要应用

- How to improve the originality of self-media creation and create popular works?

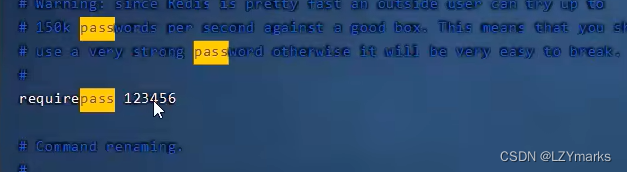

- k8s之KubeSphere部署有状态数据库中间件服务 mysql、redis、mongo

- FreeBSD bnxt以太网驱动源码阅读记录三:

- Redis all

- [b01lers2020]Welcome to Earth-1

- wait() ,notify(),notifyAll()以及wait()与sleep()比较

- 【C语言】明解数组(1)

- 腾讯安全发布Tencent Cloud EdgeOne,为企业出海打造安全加速一体化服务

猜你喜欢

随机推荐

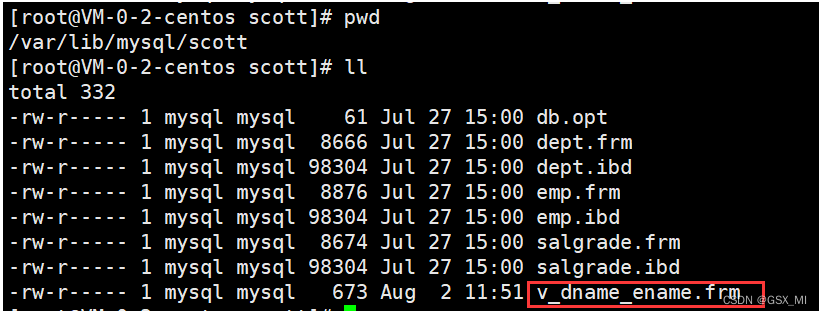

面试SQL语句,学会这些就够了!!!

基于flask商城的管理员功能

leetcode 504. Base 7 七进制数 (简单)

js array recursively use

吾爱第三课-修改版权和资源

requestparam注解接的收的是什么格式(玄机赋注解)

【C语言】剖析函数递归(3)

[typescript] Use the RangePicker component in antd to implement time limit the previous year (365 days) of the current time

国产 GPU 创业潮 喧嚣下的资本游戏

图论之Floyd,多源图最短路如何暴力美学?

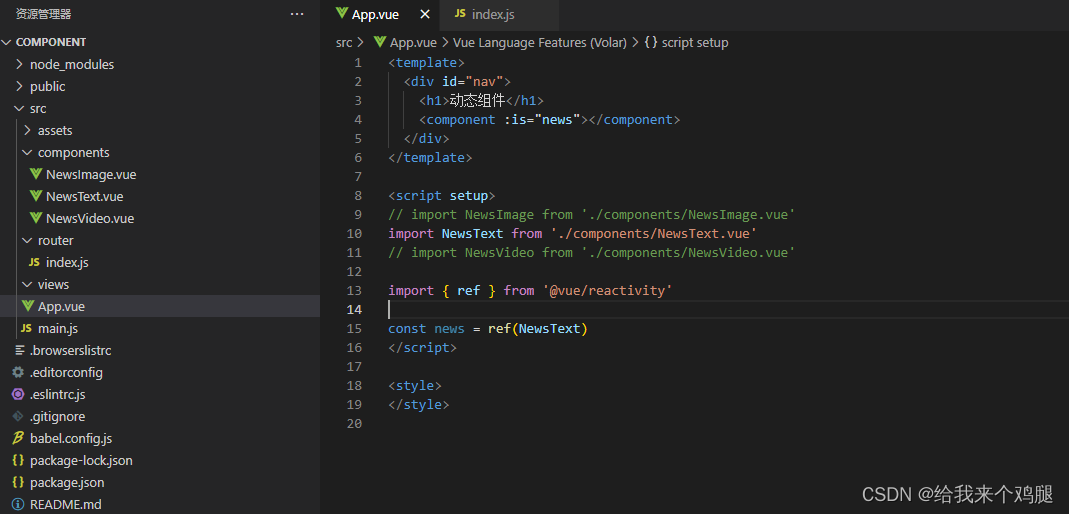

动态组件-component

[C language] Explicit array solution (1)

目前想通过提取本地excel文件创建数据表,在sql语句这出了一些问题

Automatically generate code generator recommendation-code-gen

static修饰的函数有什么特点(static可以修饰所有的变量吗)

selenium chrome driver运行时的cannot determine loading status from target frame detached问题

你知道图论的Dijkstra吗?

Redis全部

为什么IDEA连接mysql Unable to resolve table 编译报错但是可以运行

JS中的闭包

![[C language] Analysis of function recursion (1)](/img/9c/298c347ad87dedf55e020f5d8321c7.png)

![PHP+MYSQL [Student Information Management System] (Minimalist Edition)](/img/86/d5d39eef0600acabbf3ac16c255c18.png)