当前位置:网站首页>Basic protocol explanation

Basic protocol explanation

2022-08-02 12:19:00 【Mu Chenchenxi】

第一章、LAN&WAN 技术

一、交换机端口特性

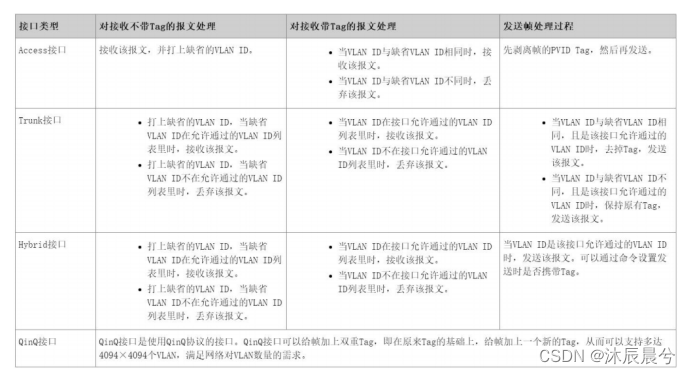

1、交换机的端口类型存在哪几种,有什么特点?***

在802.1Q中定义VLAN帧后,设备的有些接口可以识别VLAN帧,Some interface

不能识别VLAN帧.根据对VLAN帧的识别情况,将接口分为4类,特点如下:

(1)Access接口:Access接口是交换机上用来连接用户主机的接口,它只能连

接接入链路.仅仅允许唯一的VLAN ID通过本接口,这个VLAN ID与接口的

缺省VLAN ID相同(PVID),AccessInterface to the end equipment of Ethernet frames is not forever

Frame with labels.

(

2)Trunk接口:Trunk接口是交换机上用来和其他交换机连接的接口,它只能

Connect trunk road link,允许多个VLAN的帧(带Tag标记)通过.换而言之,除了与

pvid一致的vlan帧从trunk接口发送出去剥离tag外,其他帧全带tag.

(3)Hybrid接口:Hybrid接口是交换机上既可以连接用户主机,Can connect it again

He switch interface.Hybrid接口既可以连接接入链路又可以Connect trunk road link.

Hybrid接口允许多个VLAN的帧通过,并可以在出接口方向将某些VLAN帧的

Tag剥离.换而言之,就是可以在接口进行配置,Make out the interface frame can

Part to playtag,部分不打tag,可以做到灵活控制

(

4)QinQ接口:QinQ(

802.1Q-in-802.1Q)接口是使用QinQ协议的接口.QinQ

接口可以给帧加上双重Tag,即在原来Tag的基础上,给帧加上一个新的Tag,

从而可以支持多达4094×4094个VLAN(不同的产品支持不同的规格),满

Sufficient network forVLAN数量的需求.外层的标签通常被称作公网Tag,Used to store the public

的VLAN ID.内层标签通常被称作私网Tag,用来存放私网的VLAN ID.

2、交换机的不同端口类型对数据帧的处理方式?***

为了提高处理效率,交换机内部的数据帧一律都带有VLAN Tag,In a unified party

式处理.当一个数据帧进入交换机接口时,如果没有带VLAN Tag,And on the interface

配置了PVID(Port Default VLAN ID),那么该数据帧就会被标记上接口的PVID.

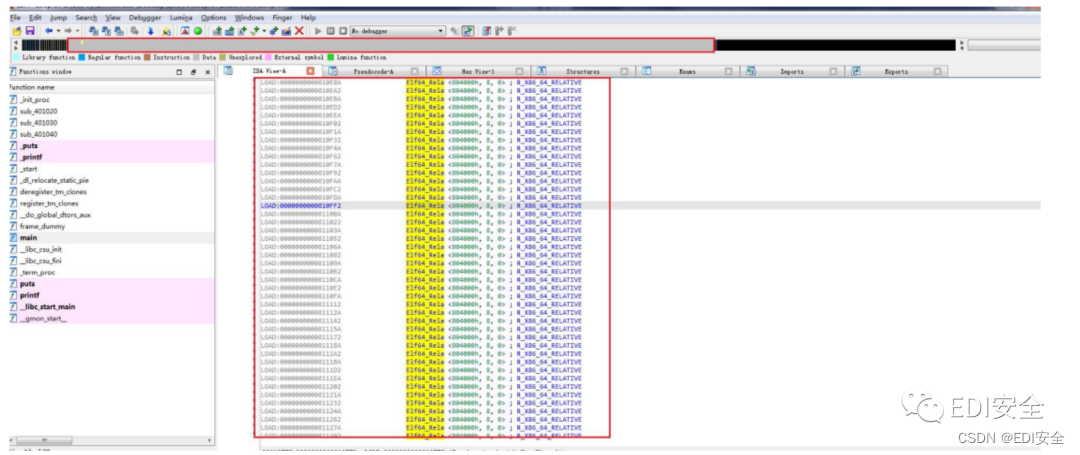

各种类型接口对数据帧的处理方式如下图所示:

拓展问题1:什么情况下一定要用Hybrid端口?

当接口需要允许多个VLAN的数据帧不带TAG发出时,如:

(1)使用灵活QINQ时;

(

2)使用基于MAC、子网、协议(

type)、策略的划分方式VLAN时;

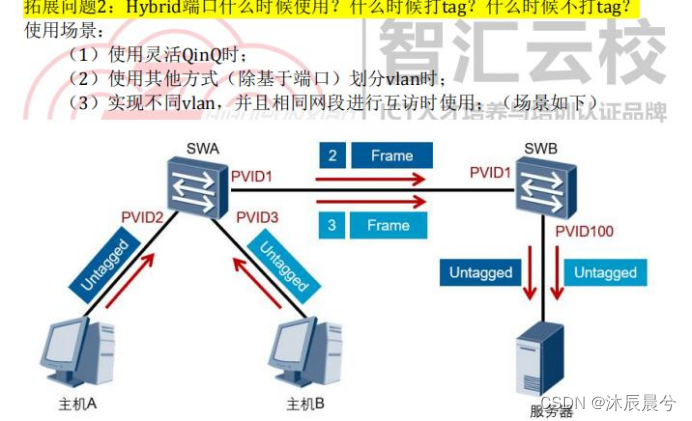

拓展问题2:Hybrid端口什么时候使用?什么时候打tag?什么时候不打tag?

使用场景:

(1)使用灵活QinQ时;

(

2)使用其他方式(除基于端口)划分vlan时;

(3)实现不同vlan,并且相同网段进行互访时使用;(场景如下)

二、ARP

1.ARP 基础

****

(1)作用:

根据目的的IPAddress resolution purposeMAC地址.(Provide the basis for data encapsulation on the second floor)主机或

Three layer network equipment maintenance will be aARP表,用于存储IP地址和MAC地址的关系.

(

2)触发条件:

当需要访问目的IP地址在ARP缓存表不存在对应表项时;

(3)ARP报文:

①arp request(一般为广播发送):

a)当访问的目的IP地址为同一网段时,请求的访问目的IP地址对应的

MAC地址;

b)当访问的目的IP地址不在同一网段时,请求网关IP对应的MAC地址;

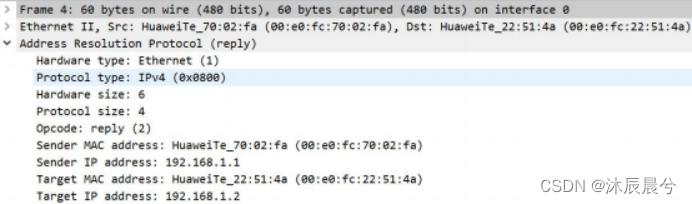

②arp reply(单播回复)

a)当收到请求报文,目的IP地址与接收接口的IP地址一致时,回复arp

reply,包含自己接口IP地址与MAC地址的对应关系;

b)当收到请求报文,目的IP地址与接收接口的IP地址不一致时,如果没有

开启ARP proxy功能,不会回复任何报文;

c)如果开启ARP proxy功能,满足一定的条件之后回复arp reply,Contains please

For the purpose ofIP地址与自己接口MAC地址的对应关系;

(

4)ARP表项:一般ARPList items include动态ARP表项和静态ARP表项.

:

动态ARP表项由ARP协议通过ARP报文自动生成和维护,可以被老化,可12

To be a newARP报文更新,可以被静态ARP表项覆盖.

动态ARP老化机制:

动态ARP表项的老化参数有:老化超时时间、Aging detection frequency and aging

模式;

①缺省情况下,动态ARPTable of aging timeout for1200秒,即20分钟;

②缺省情况下,动态ARPTable item number of aging detection for3次.

③缺省情况下,In the last time send interfaceARPAging detection message is broadcast mode,

The rest are send unicast way.

②静态ARP

静态ARP表项是由网络管理员手工建立的IP地址和MACBetween fixed address

映射关系.

静态ARP表项不会被老化,不会被动态ARP表项覆盖.

应用场景:

当网络中存在ARP攻击时,设备中动态ARP表项可能会被更新成错误的ARP

表项,或者被老化,造成合法用户通信异常.静态ARP表项不会被老化,也不会

被动态ARP表项覆盖,可以保证网络通信的安全性.

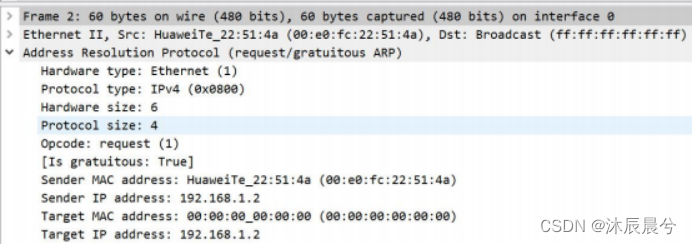

(5)免费ARP:设备主动使用自己的IP地址作为目的IP地址发送ARP请求,此种

Called the freeARP.(

arpBelong to the layer 2 protocol ,此时的目的ip是指arp报文中的target ip)

作用如下:

①IP地址冲突检测:当设备接口的协议状态变为Up时,Active foreign send free

费ARP报文.正常情况下不会收到ARP应答,如果收到,Indicates the network in

With their ownIP地址重复的地址.如果检测到IP地址冲突,设备(收到免费ARP

Request packet equipment)Periodically broadcast freeARP应答报文,直到冲突解除.

②用于通告一个新的MAC地址:发送方更换了网卡,MAC地址变化了,为了

In dynamicARP表项老化前通告网络中其他设备,发送方可以发送一个免费

ARP.

③在VRRP备份组中用来通告主备发生变换:发生主备变换后,MASTER设备

Will broadcast a freeARP报文来通告发生了主备变换,Will flow switch to the right

路径.(主要作用:Refresh switchesmac地址表项)

2.Proxy ARP Role and scene *

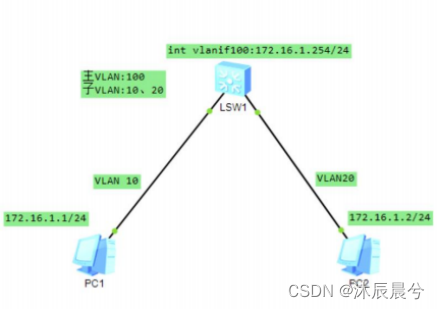

(1)作用:In the same network segment,But not in the same physical network can host visits.(

2)实现方式:

①路由式Proxy ARP:需要互通的主机(主机上没有配置缺省网关)In the phase

With the network segment but not in the same physical network(即不在同一广播域)的场景

当PC1需要与PC2通信时,由于目的IP地址与本机的IP地址为同一网段,

因此PC1以广播形式发送ARP请求报文.

Router启用路由式Proxy ARP后,Router收到ARP请求报文后,Router会

查找路由表.由于PC2与Router直连,因此Router上存在到PC2的路由表

项.

Router使用自己的MAC地址给PC1发送ARP应答报文.PC1将以Router的

MAC地址进行数据转发.

②VLAN内Proxy ARP:需要互通的主机In the phase同网段,并且属于相同VLAN,

但是VLAN内配置了端口隔离的场景

由于在Router上配置了VLAN内不同接口彼此隔离,因此PC1和PC2不能

On the second floor directly to each other.

若Router的接口使能了VLAN内Proxy ARP功能,可以使PC1和PC2实现三

层互通.Router的接口在接收到目的地址不是自己的ARP请求报文后,

13Router并不立即丢弃该报文,而是查找该接口的ARP表项.

如果存在PC2的ARP表项,则将自己的MAC地址通过ARPReply message to send to

PC1,并将PC1发送给PC2的报文代为转发.

③VLAN间Proxy ARP:需要互通的主机In the phase同网段,但属于不同VLAN的,场景.

3.ARP 攻击与防范 ***

ARP协议有简单、易用的优点,但是也因为其没有任何安全机制,Easy to attack

Witnesses use.在网络中,常见的ARPAttacks mainly include:

(1)ARP泛洪攻击,Refers to the attacker sends a large number ofARP报文,也叫拒绝服务攻击DoS

(Denial of Service),Mainly from the following two effects:

○

1 ARP表项溢出:设备处理ARP报文和维护ARP表项都需要消耗系统资源,

同时为了满足ARP表项查询效率的要求,一般设备都会对ARPTable item size of

Specification limits.An attacker to take advantage of this,通过伪造大量源IP地址变化的ARP报文,

使得设备ARP表资源被无效的ARP条目耗尽,合法用户的ARP报文不能继

续生成ARP条目,导致正常通信中断.

防范:

a)ARP表项严格学习:In the gateway equipment deploymentARP表项严格学习功能,

ARPList items strictly learning refers to only the device active sendARPRequest message reply

Message to trigger the device to learnARP,Other equipment take the initiative to send this equipmentARP报

14Wen can't trigger the device to learnARP,Can refuse to most of theARP报文攻击.

b)ARP表项限制:ARPTable limit function applied in gateway device,可以限制

An interface to study the dynamic equipmentARPThe number of list items.默认状态下,Interface can learn

Acquisition of the dynamicARPTable item number specification and globalARPTable item specifications consistent.当部署

完ARPTable limit function after,If the specified interface under dynamicARPTable to allow

To study the maximum number of,Will no longer allow the interface to continue to study the dynamicARP表项,以保证

When an interface a user access by hostARPAttack does not lead to the whole set

备的ARPTable resources have been exhausted.

○

2ARP MISS:The attacker using tool to scan this section of the host or across a network segment scanning,

会向设备发送大量目标IP地址不能解析的IP报文(即路由表中存在该IP报文

的目的IP对应的路由表项,但设备上没有该路由表项中下一跳对应的ARP表

项),导致设备触发大量ARP Miss消息,生成并下发大量临时ARP表项,并

广播大量ARP请求报文以对目标IP地址进行解析,从而造成CPU负荷过重.

防范:

a)根据源IP地址进行ARP Miss消息限速:当设备检测到某一源IP地

址的IP报文在1秒内触发的ARP Miss消息数量超过了ARP Miss消息

限速值,就认为此源IP地址存在攻击.

b)针对全局的ARP Miss消息限速:Equipment support for global processingARP Miss

消息数量,According to the speed limit value for the speed limit.

(2)ARP欺骗攻击,Refers to the attacker by sending a fakeARP报文,Malicious modification equipment or net

15Network of other users within the hostARP表项,造成用户或网络的报文通信异常.Mainly there are

两种场景:

○

1 欺骗网关攻击:Attacker仿冒UserA向Gateway发送伪造的ARP报文,导致

Gateway的ARPIn the table records the wrongUserA地址映射关系,造成UserAReceiving less than normal

的数据报文.

防范:

a)ARP表项固化:Gateway device in the first study toARP以后,No longer allowed to use

Update the familyARPList items or only allows you to update thisARPPart of the table item information,或者通过

发送单播ARPRequest message way to updateARPEntry is the validity of message

认.

○

2 仿冒网关攻击 :攻击者BTo forge the gatewayARP报文发送给用户A,使用户A误以为

The attacker is the gateway.用户A的ARP表中会记录错误的网关地址映射关系,使得用户A

With the normal data gateway communication interrupt

防范:

a )ARPGateway conflict prevention function:当设备收到的ARP报文,发现ARP报文的源

IP地址与报文入接口对应的VLANIF接口的IP地址相同.Equipment is considered

该ARP报文是与网关地址冲突的ARP报文,设备将生成ARPThe attack on table

项,And in the subsequent periodDiscard the interface received withVLAN以及同源MAC

地址的ARP报文,This will prevent conflict with the gateway addressARP报文在VLAN

内广播.(The gateway is layer 3 switches at this timeVLANIF接口)

16b)发送免费ARP报文功能:Regularly send broadcast right freeARPA message to the

有用户,Quickly record has attacked the user error gateway address mapping relationship repair

改正确.

○

3 中间人攻击:The attacker toPC1发送伪造PC3的ARP报文,导致PC1的ARP表中

记录了错误的PC3地址映射关系,An attacker can easily get toPC1Meant to send toPC3的数

据;同样,The attacker can easily get toPC3Meant to send toPC1的数据.这样,PC1与PC3

The information between the safety.

防范:

a)动态ARP检测(DAI):动态ARPDetection is to use the binding table to middlemen defense

攻击的.当设备收到ARP报文时,将此ARP报文对应的源IP、源MAC、

VLANAnd interface information and to compare the binding list of information,如果信息匹配,说明

发送该ARP报文的用户是合法用户,允许此用户的ARP报文通过,否

Is considered to be against,丢弃该ARP报文.

说明:动态ARPDetection applies only toDHCP Snooping场景.设备使能

DHCP Snooping功能后,当DHCP用户上线时,设备会自动生成DHCP

Snooping绑定表;对于静态配置IP地址的用户,设备不会生成DHCP

Snooping绑定表,所以需要手动添加静态绑定表,Otherwise can't normal communication

信.

ARP NDP

2.The destination address is different

广播(二层广播)、组播(The requested node multicast group address)

3.工作环境不同

二层 三层

三、MAC 地址

1.MAC 基础 ****

(1)定义: MAC(Media Access Control)地址用来定义网络设备的位置.

(

2)组成:MAC地址由48比特长、12位的16进制数字组成,其中从左到右开始,

0到23bit是厂商向IETF等机构申请用来标识厂商的代码,24到47bit由厂商

1920

自行分派,是各个厂商制造的所有网卡的一个唯一编号.

(3) MAC地址分类:

①单播(物理)MAC地址:MAC地址的第8 bit为0为单播MAC地址,这种

类型的MAC地址唯一的标识了以太网上的一个终端,The address is the world's only

硬件地址.

②广播MAC地址:全1的MAC地址(

FF-FF-FF-FF-FF-FF),用来表示LAN

上的所有终端设备.

③组播MAC地址:除广播地址外,第8 bit为1的MAC地址为组播MAC地址

(例如01-00-00-00-00-00),用来代表LAN上的一组终端.

(

4)MAC地址表:记录了相连设备的MAC地址、接口号以及所属的VLAN ID之

间的对应关系.在转发数据时,路由设备根据报文中的目的MAC地址和VLAN

ID查询MAC地址表,快速定位出接口,从而减少广播.

MAC地址表的分类:

①动态表项:由接口通过接收到报文中的源MAC地址学习获得,表项有

老化时间.

②静态表项:由用户手工配置,并下发到各接口板,表项不老化.

③黑洞表项:用于指示丢弃含有特定源MAC地址或目的MAC地址的数据

帧,由用户手工配置,并下发到各接口板,表项不老化.

(5)MAC地址表项的生成方式:自动生成、手工配置.

2.MAC 地址漂移 ***

(1)定义:即设备上一个接口学习到的MAC地址在同一VLANAlso on another interface

学习到,后学习到的MAC地址表项覆盖原来的表项.

(

2)产生原因:

①网络中产生环路:正常情况下,网络中不会在短时间内出现大量MAC地址

The situation of the drift.出现这种现象一般都意味着网络中出现环路,形成广播风暴.

处于风暴影响中的每个交换机节点都有MAC地址漂移的现象.②Illegal users for network attack:

(3)影响:

①导致数据帧无法正常转发到目的,出现大量的丢包;

②消耗设备的性能;

(

4)MAC地址漂移检测:

①基于VLAN的MAC地址漂移检测:

可以检测指定VLAN下的所有的MACAddress is happening漂移.

当系统检测到VLAN内有MAC地址发生漂移时,可以进行以下处理动作:

①接Block or mouthMAC地址阻断.当检测到MACAddress to drift is executed by

Block or mouthMAC地址阻断动作.

②发送告警.当检测到MAC地址发生漂移时只给网管发送告警.

②全局MAC地址漂移检测:可以检测到设备上所有的MACAddress is happening

The drift.(默认开启)

21缺省情况下,MAC地址漂移检测的安全级别为middle,即MAC地址

发生10次迁移后,系统认为发生了MAC地址漂移.

当系统统检测到是该接口学习的MAC发生漂移,You can configure the drift after the place

Manager and action for the interface is shut down or quitVLAN,默认情况下可以发出告警.

某些特定场景下,如交换机连接双网卡的负载分担服务器时,可能

There will be a serverMAC地址在两个接口上学习到,It does not need to

作为MAC地址漂移被检测出来.可以将服务器所在的VLAN加入MAC

地址漂移检测白名单,不对该VLAN进行检测.

③MAC地址防漂移:

a)配置接口MAC地址学习优先级:

不同接口学到相同的MAC地址表项,那么高优先级接口学到的

MAC地址表项可以覆盖低优先级接口学到的MAC地址表项.

默认情况下接口MAC地址学习优先级0,优先级可调整范围0-3.

b)配置不允许相同优先级接口MAC地址覆盖.

c)配置MAC-spoofing-defend功能:

将网络侧接口配置为信任接口,该接口学习到的MACAddress in other

Interface will never learn,可以防止用户侧仿冒网络侧服务器MAC

地址发送报文.

d)配置STP、Smart-Link等二层破环协议.

e)配置IPSG功能:

Based on the binding table(DHCP 动态和静态绑定表)对 IP Message and sourceMAC地

Address matching.当设备在转发 IP 报文时,将此 IP 报文中的

源 IP、源 MAC、接口、 VLAN 信息和绑定表的信息进行比较,

如果信息匹配,表明是合法用户,则允许此报文正常转发,否则

Considered to be against a message,并丢弃该 IP 报文.

四、STP

1.STP/RSTP 区别? ****

(1)端Mouth role: 通过端Mouth role的增补,Simplify the understanding of spanning tree protocol and deployment

保留STP的RP、DP端口,将STP中的blocking port(BP Blocking the end

口)进行细分,分为backup por(t BP 备份端口)和 alternate port

(

AP 交替端口).

AP 以及 BP 的特点:

①AP: 阻塞状态,不转发 BPDU,存储 BPDU,做为 RP 的备份,当 RP

故障,AP 转化为 RP 时,无需等待 30S 的转发延迟,直接进入

转发.

②BP:阻塞状态,不转发 BPDU,存储 BPDU,作为 DP 的备份,BP 在

In a network segment as the backup path to the root bridge,当 DP 故障之后,BP 需要

Waiting for the aging time will be DP,成为 DP When you need to wait for forwarding delay after

To enter between forward.

从配置 BPDU 报文发送角度来看:

①Alternate Port is sent to other bridge configuration with learning BPDU Message and resistance

Plug the port.

②Backup 端口就是由于学习到自己发送的配置 BPDU Message and resistance塞的

端口

(

2)端口状态

RSTP 的状态规范把原来的 5 种状态缩减为 3 种.

根据端口是否转发用户流量和学习 MAC 地址来划分:

①如果不转发用户流量也不学习 MAC 地址,那么端口状态就是

Discarding 状态.

②如果不转发用户流量但是学习 MAC 地址,那么端口状态就是

Learning 状态.

③ 如 果 既 转 发 用 户 流 量 又 学 习 MAC 地 址 , 那 么 端 口 状 态 就 是

Forwarding 状态.

24说明:No link ports status and role is,Chart shows the various ports role can provide

Some port state.

(3)BPDU 不同

①类型不同:There is only a kind of BPDU,RSTP BPDU,相当于 STP 配置 BPDU.

②配置 BPDU 格式的改变,充分利用了 STP 协议报文中的 Flag 字段.

Flags 字段,Make full use of the original retained in the middle of the 6 位,如图所示:

③配置 BPDU 的处理发生变化

a)拓扑稳定后,配置 BPDU 报文的发送方式:

STP Other than the root bridge in the equipment was sent after receipt of the upstream equipment configuration BPDU 后,才会触发

发出配置 BPDU,此方式使得 STP 协议计算复杂且缓慢.RSTP 对此进行了

改进,即在拓扑稳定后,无论非根桥设备是否接收到根桥传来的配置 BPDU

2526

报文,非根桥设备仍然按照 Hello Timer 规定的时间间隔发送配置 BPDU,

该行为完全由每台设备自主进行.

b)更短的 BPDU 超时计时

如果一个端口在超时时间(超时时间=Hello Time × 3 × Timer Factor)

Not received within the upstream equipment send to come over to the configuration of the BPDU,The equipment that the neighbors

的协商失败.而不像 STP 那样需要先等待一个 Max Age.

c)The sub-optimal BPDU 的处理方式

当一个端口收到上游的指定桥发来的 RST BPDU 报文时,The port will store itself

储的 RST BPDU 与收到的 RST BPDU 进行比较.

If the port storage RST BPDU The priority of the received higher than RST BPDU,So the port

Will be received directly discarded RST BPDU,Immediately respond to its own storage RST BPDU.When the upstream set

Prepare receive response of the downstream equipment RST BPDU 后,The upstream equipment will according to receive RST BPDU 报

In this paper, the corresponding field immediately update their storage RST BPDU.

由此,RSTP 处理次等 BPDU Solve topology through timeout message no longer rely on any timer

收敛,从而加快了拓扑收敛.

(

4)加速收敛

STP In the case of any port from blocking to forward at least need to 30S.RSTP 在以下的场景下,端

Mouth from blocking to forward forward don't need to delay:

①根端口快速切换机制

如果网络中一个根端口失效,那么网络中最优的 Alternate Port will become the root end

口,直接进入 Forwarding 状态,Forward without any delay.

②边缘端口机制

边缘端口不参与 RSTP 运算,可以由 Disable 直接转到 Forwarding 状态,且

No delay.

③Proposal/Agreement 机制

当一个端口被选举成为指定端口之后,在 STP 中,该端口至少要等待一个

Forward Delay(

Learning)时间才会迁移到 Forwarding 状态.而在 RSTP 中,

此端口会先进入 Discarding 状态,再通过 Proposal/Agreement Mechanism fast into

入 Forwarding 状态.这种机制必须在点到点全双工链路上使用.

(5)Topology changes in processing in a different way

在标准 STP Whether detection topology changes in the standard for the port of down/Up,而在 RSTP 中

Detect whether the topology change only a standard:一个非边缘端口迁移到 Forwarding 状态.

标准 STP 一旦检测到拓扑发生变化,The root bridge switches to trigger the first TCN To switch to the root bridge,

Switch triggered by the root bridge TC,This mechanism is too cumbersome and inefficient.而 RSTP 一旦检测到

拓扑发生变化,将进行如下处理:

①For all the edge of this exchange equipment specified port start a TC While Timer,The timer value isHello Time 的两倍(4s).在这个时间内,Empty from Discarding 到

Forwarding On the port of learned MAC 地址.

②同时,由这些端口向外发送 RST BPDU,其中 TC 置位.一旦 TC While Timer

超时,则停止发送 RST BPDU.

③Other switching equipment to receive RST BPDU 后,Clear all ports to study MAC 地址,除了收

到 RST BPDU 的端口.As well as all the edges of specified port and root port start

TC While Timer,重复上述过程.

(

6)保护功能

RSTP Provide protection function is:

①BPDU 保护

使用场景:正常情况下,边缘端口不会收到 RST BPDU.如果有人伪造 RST

BPDU 恶意攻击Exchange set备,当边缘端口接收到 RST BPDU 时,Switching equipment from

Move the edge ports set to the edge,并重新进行生成树计算,Causing earthquake network

荡.

保护动作:Exchange set备上启动了 BPDU 保护功能后,如果边缘端口收到 RST

BPDU,边缘端口将被 error-down,但是边缘端口属性不变,同时通知网管

系统.

说明:BPDU Protection function in the system view configuration,But only to the edge of the port to take effect.

②根保护

使用场景:由于维护人员的错误配置或网络中的恶意攻击,In the network legal root bridge

Is likely to receive a higher priority RST BPDU,使得合法根桥失去根地位,从而引

The network topology error changes.这种不合法的拓扑变化,Will lead to the original should be

High-speed link traffic was traction to low-speed link,造成网络拥塞.

保护动作:对于启用 Root 保护功能的指定端口,The port role can only keep for refers to

定端口.一旦启用 Root 保护功能的指定端口收到优先级更高的 RST BPDU

时,端口状态将进入 Discarding 状态,不再转发报文.在经过一段时间(通

Often for twice Forward Delay),如果端口一直没有再收到优先级较高的 RST

BPDU,端口会自动恢复到正常的 Forwarding 状态.

说明:Root 保护功能只能在指定端口上配置生效.

③环路保护

使用场景:在运行 RSTP 协议的网络中,The root port and other blocked ports state is to rely on

Continuously receives from upstream exchange equipment RST BPDU 维持.When because of link congestion or one-way chain

Road fault lead to these ports not receive from upstream exchange equipment RST BPDU 时,Exchange set at this time

Prepare to select the root port.原先的根端口会转变为指定端口,And the original blocked ports

Migrate to the forwarding state,从而造成交换网络中可能产生环路.

27如图所示,当 BP2-CP1 之间的链路发生拥塞时,DeviceC 由于根端口 CP1 在

Timeout time not receive from the upstream equipment BPDU 报文,Alternate 端口 CP2 Let go

Into the root port,根端口 CP1 转变成指定端口,从而形成了环路.

保护动作:在启动了环路保护功能后,如果根端口或 Alternate Port for a long time

Don't get from the upstream equipment BPDU 报 文时,则向网管发出通知信息(The root end at this time

Mouth will enter Discarding 状态,角色切换为指定端口),而 Alternate Port will be

Keep in the blocking state(角色也会切换为指定端口),不转发报文,从而不会

In the network to form the loop.直到链路不再拥塞或单向链路故障恢复,端口重新收到

BPDU 报文进行协商,并恢复到链路拥塞或者单向链路故障前的角色和状态.

说明:环路保护功能只能在根端口或 Alternate 端口(存储 BPDU To maintain the end

Mouth role)上配置生效.

○

4 防 TC-BPDU 攻击

使用场景:Exchange set备在接收到 TC BPDU 报文后,会执行 MAC 地址表项和 ARP

表项的删除操作.如果有人伪造 TC BPDU 报文恶意攻击Exchange set备时,Exchange set

For a short period of time will receive a lot of TC BPDU 报文,Frequent delete operation will give equipment caused great

负担,给网络的稳定带来很大隐患.

保护动作:启用防 TC-BPDU 报文攻击功能后,在单位时间内,Switching equipment

理 TC BPDU 报文的次数可配置.如果在单位时间内,Exchange set备在收到 TC

BPDU 报文数量大于配置的阈值,那么设备只会处理阈值指定的次数.对于

Other than the threshold TC BPDU 报文,定时器到期后设备只对其统一处理一次.这

The sample can avoid frequent delete MAC 地址表项和 ARP 表项,So as to protect equipment orders

的

边栏推荐

- #夏日挑战赛#【FFH】OpenHarmony设备开发基础(三)编译依赖

- 使用mosquitto过程中的问题解决

- 数据湖(一):数据湖概念

- 如何在 UE4 中制作一扇自动开启的大门

- DTG-SSOD: The latest semi-supervised detection framework, Dense Teacher (with paper download)

- Free Chinese-English Translation Software - Automatic Batch Chinese-English Translation Software Recommended Daquan

- 企业级数据治理工作怎么开展?Datahub这样做

- 太厉害了,终于有人能把TCP/IP 协议讲的明明白白了

- 面积曲线AUC(area under curve)

- simulink PID自动整定

猜你喜欢

随机推荐

[kali-information collection] (1.9) Metasploit + search engine tool Shodan

SuperSlide系列之轮播图

Crack detection technology based on deep learning

学习经验分享之七:YOLOv5代码中文注释

MD5详解(校验文件完整性)

运行yum报错Error: Cannot retrieve metalink for reposit

AQS-AbstractQueuedSynchronizer

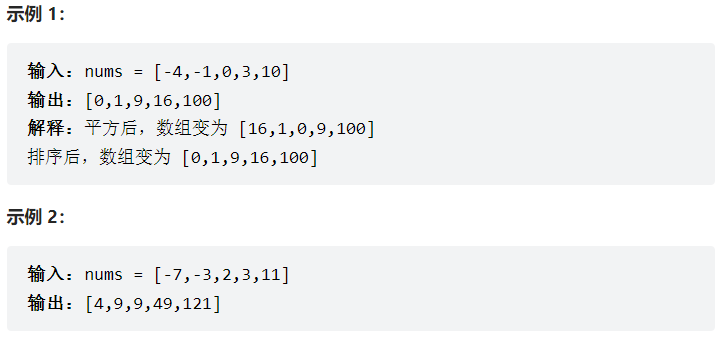

力扣977-有序数组的平方——暴力法&双指针法

ASP.NET Core 6框架揭秘实例演示[31]:路由“高阶”用法

如何搭建威纶通触摸屏与S7-200smart之间无线PPI通信?

doc2vec和word2vec(zigbee简介及应用)

【Acunetix-忘记密码】

Leek 151 - Reverse words in a string

免费文档翻译-免费批量文档翻译软件推荐

Likou 977-Squaring of ordered arrays - brute force method & double pointer method

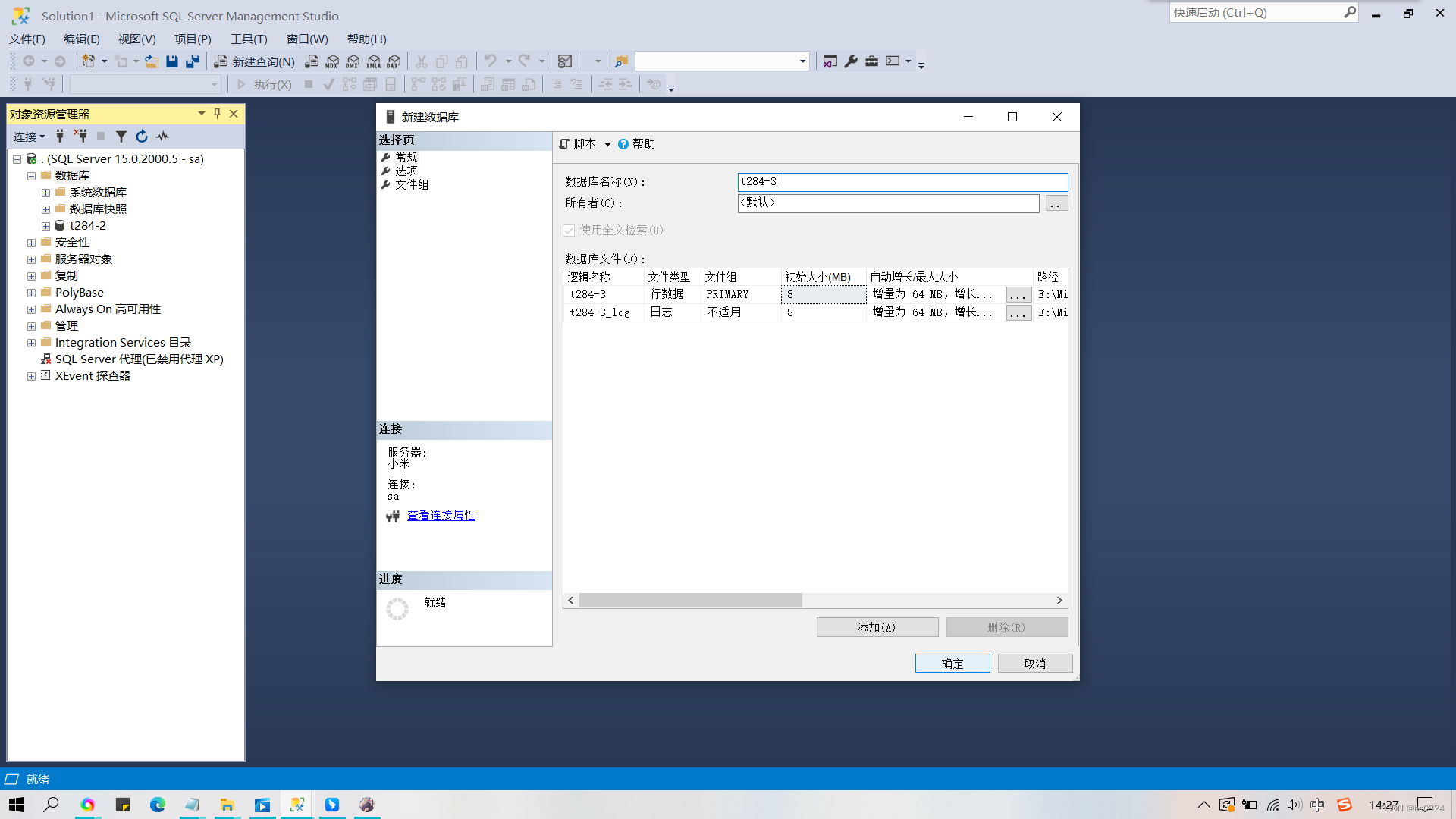

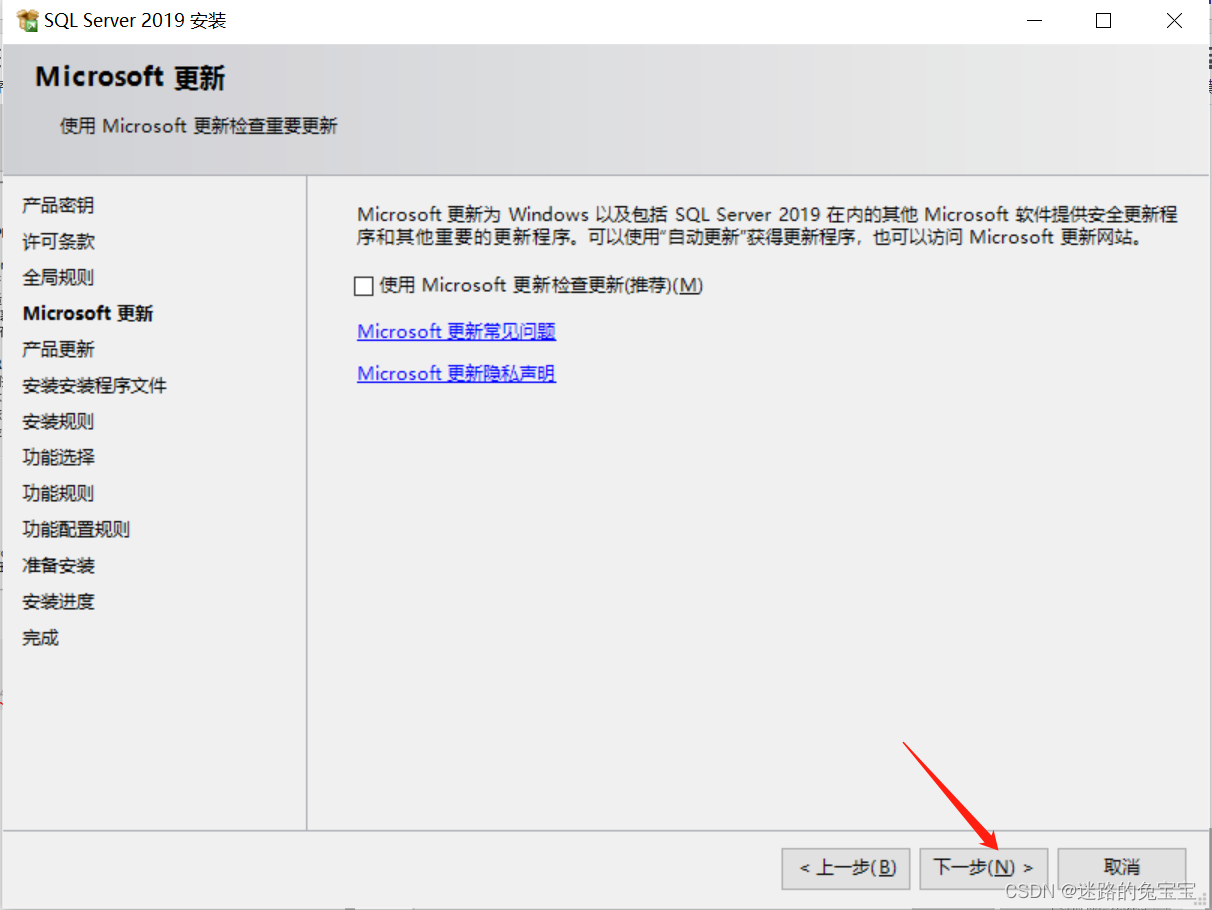

SQL Server2019安装步骤及脱机安装Microsoft机器学习组件下一步不能继续的问题

unique in numpy & pandas

力扣58-左旋转字符串

SQL Server修改数据

半夜赶工制作简报的我好想说 : 确定了,最终稿就是这样