当前位置:网站首页>附件三:防守方评分标准.docx

附件三:防守方评分标准.docx

2022-07-04 03:54:00 【星球守护者】

一、加分现则

1、防守方的扣分是多支攻击队从该防守方获取的成果总分。

2、防守方加分包括:基础得分与附加分。

3、基础得分走根据防守方提交的成果报告逐一打分后累加的总得分,每个报告时应一起攻击事件的处里,分别从监测发现、分析研列、应急处置、通报预警、协同联动、追踪溯源6方面打分,具体父式为:该起攻击事件被扣分数 X各评分点实际得分(百分比)x80% 。注:基础得分的上限是攻击方战果得分的80% .

4、防守方提交的每一份报告围晓一起攻击事件编写,只有属于演习范畴的安全事件(属于已认定的攻击方战果)方可得分,同一起事件不允许出现在多份报告中。

5、附加分上限为 3000 分,所有防守方单位都可从提交。

6、防守方提交的报告数量上限为 50 个。

7、报告要有逻辑性,要徒供确蓄证据的文字描述和日志、设备界面截图等.

8、本次演习设计了“防护值”公式:

(1)防守方被扣分情况下:防护值=(基础得分扣分+附加分 300O*O.2) x10000 ;

(2)防守方未扣分情况下:防护值=( 0 . 8 +附加分 3000x0.2) x10000

| 序号 | 评分点 | 具体评分点 | 评价具体指标 |

|---|---|---|---|

| 1 | 监测发现(25%) | 及时性(防守方自证,5%) | 提交攻击时间、发现时间等 |

| 2 | 采用工具或手段(3%) | 提交监测发现使用的工具或手段包括但不限于:安全设备、态势感知平台、流量分析等 | |

| 覆盖率(结束的时候算总的覆盖率,9%) | 防守方发现的被控IP(填写被控IP地址、URL、被攻击单位名称等),占各攻击队控制其IP的总数 | ||

| 监测发现(25%) | 有效性(是否能够发现攻击方有效攻击手段,8%) | 18种攻击方有效攻击手段:①互联网侧信息收集②涉“重点人’敏感信息收集③供应链信息收集④应用层漏洞利用⑤系统层漏洞利用⑥钓鱼邮件攻击⑦社工欺骗利用攻击⑧弱口令攻击⑨网站木马攻击⑩内核/内存木马攻击1无线网络攻击3物理接触攻击③3权限提升④授权、认证机制绕过⒂搭建隐蔽通道⑩内网敏感信息搜集利用1⒄供应链打击18内存口令提取 | |

| 分析研判(15%) | 锁定涉事单位及关联单位(3%) | 确定该起事件涉及的资产范围、资产所属单位、运营单位等 | |

| 锁定主要责任人及相关责任人(3%) | 确定该起事件的主要责任人、直接责任人、其他具体负责人员等人员及其相关责任 | ||

| 分析研判(15%) | 明确事件性质从及应采取的措施(3%) | 按照涉事件单位网络安全分级分类管理办法和应急处置预案确定事件性质及应有的处置方案 | |

| 研判攻击的影响范围(3%) | 确定攻击事件对业务连续性、稳定性、数据安全性等带来的影响,并明确影响范围 | ||

| 分析研判采用的工具或手段(3%) | 在分析研判过程中采用的工具或手段,例如日志提取工具、关联分析工具及方法、情报提取工具及方法等及发挥的具体作用 | ||

| 应急处置(25%) | 抑制攻击的能力(9%) | 阻断有效攻击源(如IP、物理接口、服务等)(6%);处置社会工程学攻击的方式与效果(如何处置)(3%) | |

| 根除攻击的能力(8%) | 漏洞定位与修复能力(定位漏洞位置,快速修复漏洞)(小时级)(4%);清除或处理攻击工具、异常账号等攻击载体(4%) | ||

| 恢复能力(8%) | |||

| 通报预警(15%) | 准确性(5%) | 是否能将涉及该事件的时间、影响范围、危害以及对策措施等情况,详实准确的通过文字、图表等形式表达出来 | |

| 穿透性(5%) | 能否将通报预警信息及时传递到一线实战部门和具体责任人 | ||

| 有效性(5%) | 针对该起事件,相关方在接到通报后已在开展隐患消除工作 | ||

| 协同联动(10%) | 单位内部各部门之间的联动(2%) | 针对该起事件单位内部安全部门、业务部门、管理部门等相关部门在处置事件过程中的联动机制、责任分工及产生的实际效果 | |

| 行业内部的各单位的联动(3%) | 针对该起事件单位行业内部相关单位在处置事件过程中的联动机制、责任分工及产生的实际效果 | ||

| 与公安机关、主管部门联动(3%) | 针对该起事件与属地公安机关、主管部门的联动机制、联动防御体系、联动效率及产生的实际效果 | ||

| 与下属单位的联动(2%) | 针对该起事件单位与下属单位在处置事件过程中的联动机制、责任分工及产生的实际效果 | ||

| 追踪溯源(10%) | 溯源到场内攻击队设备信息(4%) | 根据路径长度、路径还原完整度和复杂度酌情给分 | |

| 溯源到场外攻击队设备信息(2%) | 根据路径长度、路径还原完整度和复杂度酌情给分 | ||

| 溯源到攻击队员虚拟身份(2%) | 根据路径长度、路径还原宠整度和复杂度酌情给分 | ||

| 追踪溯源攻击主机或攻击控制主机(2%) | 根据攻击主机或控制主机的可信度、路径长度、路径还原完整度和复杂度酌情给分 | ||

| 附加分项 | 零日漏洞的发现和处置(上限1500分) | 在演习期间发现零日漏洞攻击事件(提交漏洞特征原理、利用方法等说明文档以及POC程序),处置和采取应对措施及时有效 | |

| 上报涉及本单位非法攻击线索(在演习期间发生,在演习范畴之外),并对攻击者画像(上限1500分) | 例如木马、后门、逻辑炸弹等,并尝试对攻击者画像,提交攻击者组织属性或个人属性、所使用的攻击工具、所拥有的攻击设施、网络活动规律、攻击手法及特点等 |

二、减分规则

(一)非正常防守

| 序号 | 类型 | 扣分规则 | 备注 |

|---|---|---|---|

| 1 | 发现防守方对任意系统非正常防守,包括封C段,网站不可用,网站首页被改为图片,被发现并提交确切证据 | 每30分钟减10分,5个小时仍未整改的,每30分钟减20分 | 指挥部研发专门的系统,由攻击队提交防守方非正常防守的线索证据,系统核验并通知防守方,并给予2个小时处置时间,2小时后开始扣分,采用滴血式扣分方式,直到防守方改正行为 |

(二)系统或网络被控:攻击方获得系统权限或突破网络边界,防守方相应扣分

1、权限被控

| 序号 | 类型 | 扣分规则 | 备注 |

|---|---|---|---|

| 2 | 被获取参演单位的域名控制权限 | 一级域名100分、二级域名50分 | 影响特别重大成果的由指挥部研判后评分 |

| 3 | 被获取PC终端、移动终端权限(手机、Pad) | PC终端20分,移动终端50分 | PC终端为system权限或root权限 |

| 4 | 被获取邮箱权限 | 邮箱账号口令:20分 | 被攻击方使用黙认密码猜解账户成功的只扣一次分 |

| 系统管理员权限:500分-1000分 | 特别重大情况由指挥部研判后评分 | ||

| 5 | 被获取办公自动化系统权限 | 200分-500分 | 获取全局性自建、在用的OA、即时通讯、项目管理、财务等系统管理员权限 |

| 6 | 被获取身份、账户管理平台权限(sso,4A) | 系统管理权限300分,能登入的系统100分/个。 | 特别重大情况由指挥部研判后评分 |

| 7 | 被获取域控系统权限 | 管理员权限200分,域内可控服务器10分/台。 | 特别重大情况由指挥部研判后评分 |

| 8 | 被获取堡垒机、运维机权限 | 管理员权限200分,托管的服务器10分/台。 | 特别重大情况由指挥部研判后评分 |

| 9 | 被获取云管理平台控制权 | 管理员权限200分,云上主机10分/台。 | 特别重大情况由指挥部研判后评分 |

| 10 | 被获取大数据系统权限 | / | 按数据量和重要程度评分,特别重大情况由指挥部研判后评分 |

| 11 | 被获取数据库连接账号密码(含SQL注入) | 普通用户权限50分,管理员权限100分。 | 同一系统的同等权限(包括管理员)只扣一次分 |

| 12 | 被获取网络设备权限 | 依据最终成果倒溯减分,如和核心目标同网段,300分。以路由器为例,小型50分,中型150分,大型300分。 | 括防火墙路由器、交换机、网闸、光闸、摆渡机、VPN等,特别重大情况由指挥部研判后评分 |

| 13 | 被获取工业互联网系统权限 | / | 包括车联网、智能制造、远程诊断、智能交通等,根据系统重要程度由指挥部研判后评分 |

| 14 | 被获取物联网设备管控平台 | 带控制功能的物联网平台200分,按照平台上连接点数计算5分/台。 | 特别重大战果由指挥部研判后减分 |

| 15 | 被获取安全设备权限 | 普通用户权限50分,管理员权限200分 | 包括lDS、审计设备、WAF等安全设备控制权限(含分布式部署系统的管理后台),特别重大情况由指挥部研判后评分 |

| 16 | 被获取一般web应用系统、FTP等应用权限 | 普通用户权限50分,系统管理员权限100分。 | 同一系统的同等权限(包括管理员)只得一次分。如果服务器主机权限同时被控,只扣一次分。 |

| 17 | 被获取服务器主机权限(含webshell权限) | 普通用户权限50分,管理员权限100分。 | 与其他扣分项不叠加扣分。特别重大情况由指挥部研判后评分 |

| 18 | 被获取其他重要业务系统、生产系统、数据系统等权限 | / | 由指挥部参照演习目标系统评分 |

| 19 | 被获取其他系统、服务器、设备等权限 | / | 由指挥部核定评分 |

2、网络边界被突破

| 序号 | 类型 | 扣分规则 | 备注 |

|---|---|---|---|

| 20 | 被攻击者进入逻辑隔离业务内网 | -1000分 | / |

| 21 | 被攻击者进入逻辑强隔离业务内网 | -2000分 | / |

| 22 | 被攻击者进入核心生产网(如铁路调度专网、银行核心账务网、电力生产控制大区、运营商信令网、能源生产物联网等) | -5000分 | |

| 23 | 其他情况 | / | / |

3、目标系统被控

| 序号 | 类型 | 扣分规则 | 备注 |

|---|---|---|---|

| 24 | 互联网区 | -5000分 | 如果互联网区目标系统外的其他重要业务系统权限被控,能够影响全行业或某一地区重大业务开展,视同目标系统失分,最高减4000分 |

下载连接

https://download.csdn.net/download/qq_41901122/85865296?spm=1001.2014.3001.5503

摘抄

有人问:“你是如何熬过低谷的?”有个高赞回答说:“坚不可摧,放长线,钓大鱼。”目光短浅的人,常常万念俱灰,寸步难行;而目光长远的人,总能雄心壮志,步步是路。走上坡路虽然很吃力,很容易筋疲力尽,但却能看到最美的景色。世间没有不可逾越的鸿沟,也没有突破不了的障碍,心宽则路宽,风物长宜放眼量。长期的乐观主义者,他们不仅能接受自己的不完美,还不会因局部的失败而气馁。在通往成功的路上,他们深知留得青山在,不怕没柴烧。把目光放长远一点,人生才能豁然开朗、馥郁传香。很喜欢一句话:蛇在蜕皮中长大,金在沙砾中淘出,按摩是疼痛后的舒服,春天是走过冬天的繁荣。成长路上,险滩暗礁遍布,我们难免会经历人生的至暗时刻。但人生也犹如一口锅,当你在锅底的时候,无论往哪个方向前行,都是上行。挫败时,不怨天怨地,把精力放在解决难题上,总能冲破迷雾;落魄时,不怕失败,生活才能渐入佳境;失意时,不灰心,用乐观的心态,放眼未来,终能登顶。别怕,那些低迷的时光,终会化作照亮你前路的光。

《拥有乐观和长远的目光》

边栏推荐

- Talking about JVM

- Architecture practice camp - graduation project of module 9 of phase 6

- NFT new opportunity, multimedia NFT aggregation platform okaleido will be launched soon

- 6-4漏洞利用-SSH Banner信息获取

- The five pictures tell you: why is there such a big gap between people in the workplace?

- Dry goods | detailed explanation of webshell Foundation

- MySQL JDBC programming

- Cmake compilation option setting in ros2

- Rhcsa 03 - Basic permissions for documents

- [wechat applet] good looking carousel map component

猜你喜欢

旭化成首次参展第五届中国国际进口博览会(5th CIIE)

微信脑力比拼答题小程序_支持流量主带最新题库文件

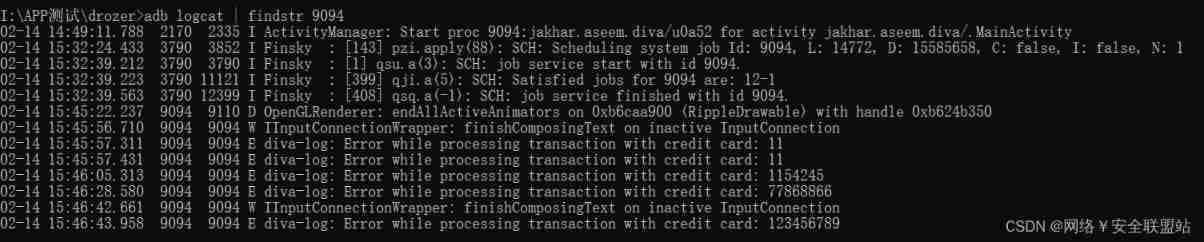

ADB tools

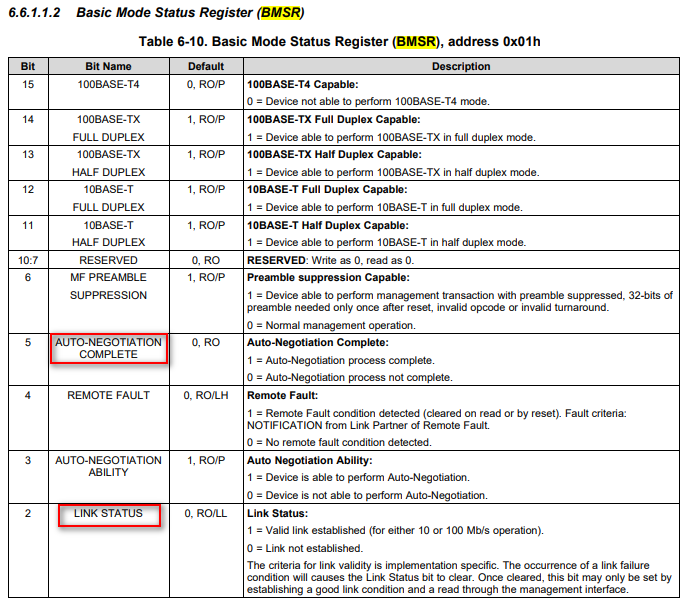

Dp83848+ network cable hot plug

微信公众号无限回调授权系统源码

RPC技术

Boutique website navigation theme whole station source code WordPress template adaptive mobile terminal

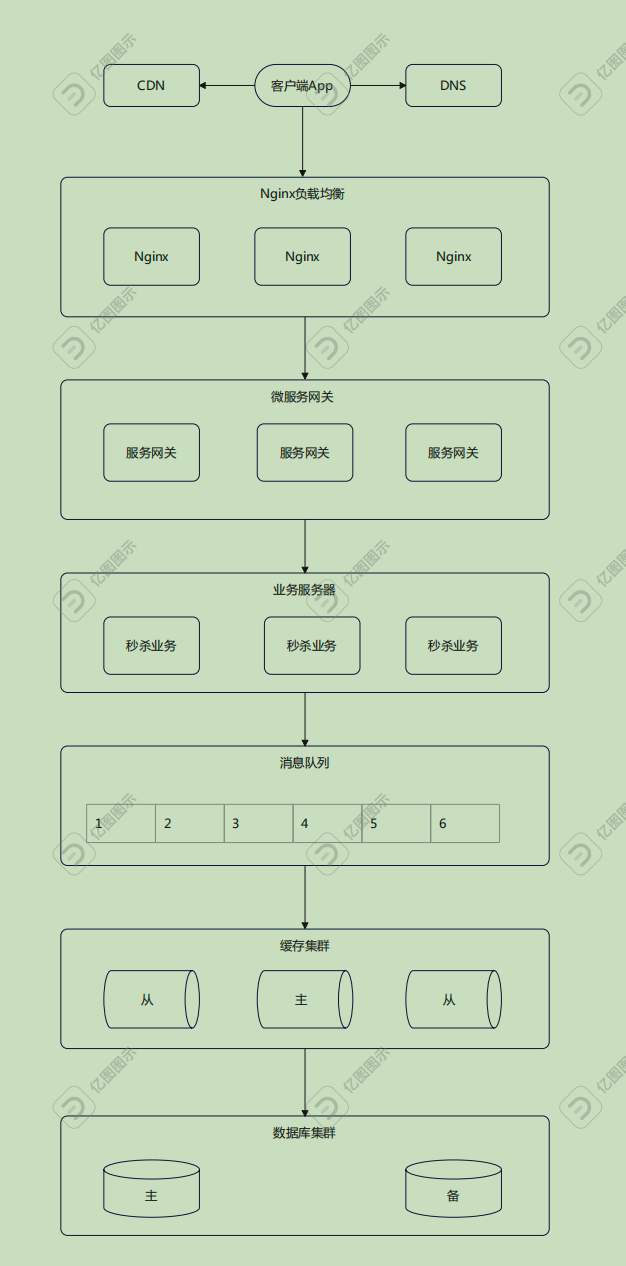

架构实战营 - 第 6 期 模块九之毕业设计

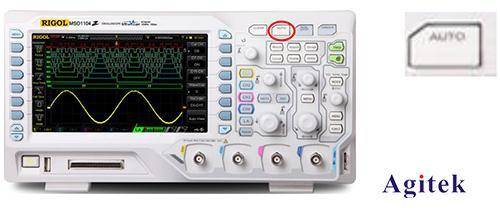

Application scheme of Puyuan ds1000z series digital oscilloscope in communication principle experiment

Emlog用户注册插件 价值80元

随机推荐

什么是上下文?

Statistical genetics: Chapter 3, population genetics

仿《游戏鸟》源码 手游发号评测开服开测合集专区游戏下载网站模板

y55.第三章 Kubernetes从入门到精通 -- HPA控制器及metrics-server(二八)

Correct the classpath of your application so that it contains a single, compatible version of com. go

Kivy tutorial custom fonts (tutorial with source code)

Boutique website navigation theme whole station source code WordPress template adaptive mobile terminal

两万字带你掌握多线程

Y55. Chapter III kubernetes from entry to proficiency -- HPA controller and metrics server (28)

Leader: who uses redis expired monitoring to close orders and get out of here!

Cmake compilation option setting in ros2

B. All Distinct

虚拟商品帐号交易平台源码_支持个人二维码收款

DCDC电源电流定义

关闭的数据能用dbca删除吗? 能

Kivy教程之 07 组件和属性绑定实现按钮button点击修改label组件(教程含源码)

Main applications of TDK lambda power supply

"Don't care too much about salary when looking for a job", this is the biggest lie I've ever heard

Pytest基础自学系列(一)

Talking about JVM