当前位置:网站首页>使用OneDNS完美解决办公网络优化问题

使用OneDNS完美解决办公网络优化问题

2022-07-07 15:40:00 【林小鹿@】

前言

企业办公中,你是不是经常遇到下列问题:

- 自己的电脑上被安装上一些莫名其妙的应用程序,拖慢电脑速度,影响办公效率;

- 电脑桌面上总是会不定时出现一些广告弹窗,让人烦不胜烦;

- 有其他人总是在上班时间打开公司命令禁止访问的网站,比如网页游戏、赌博网站等;

- 公司服务器半夜总是莫名重启,怀疑被“恶意挖矿”,但又找不到具体被感染的文件……

一般遇到这种问题,很可能是DNS劫持或者遭遇了CSRF 攻击。

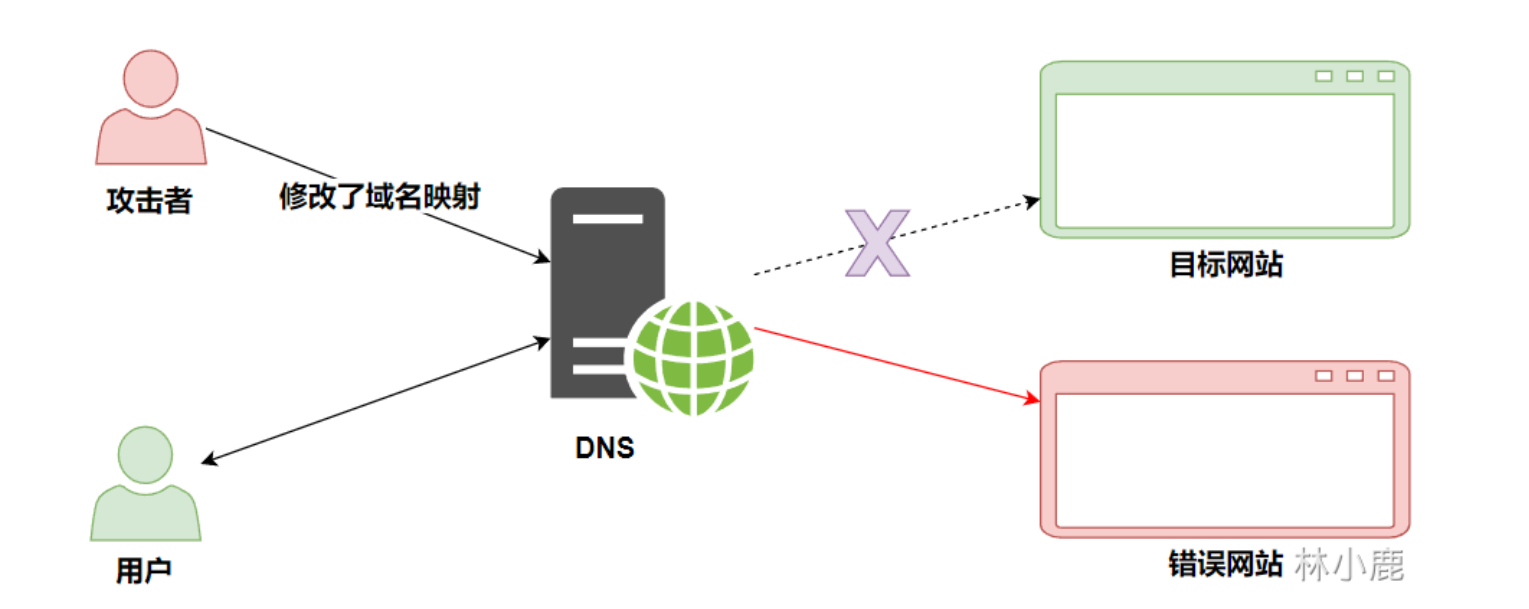

DNS劫持

DNS劫持即域名劫持,是通过将原域名对应的IP地址进行替换,从而使用户访问到错误的网站,或者使用户无法正常访问网站的一种攻击方式。

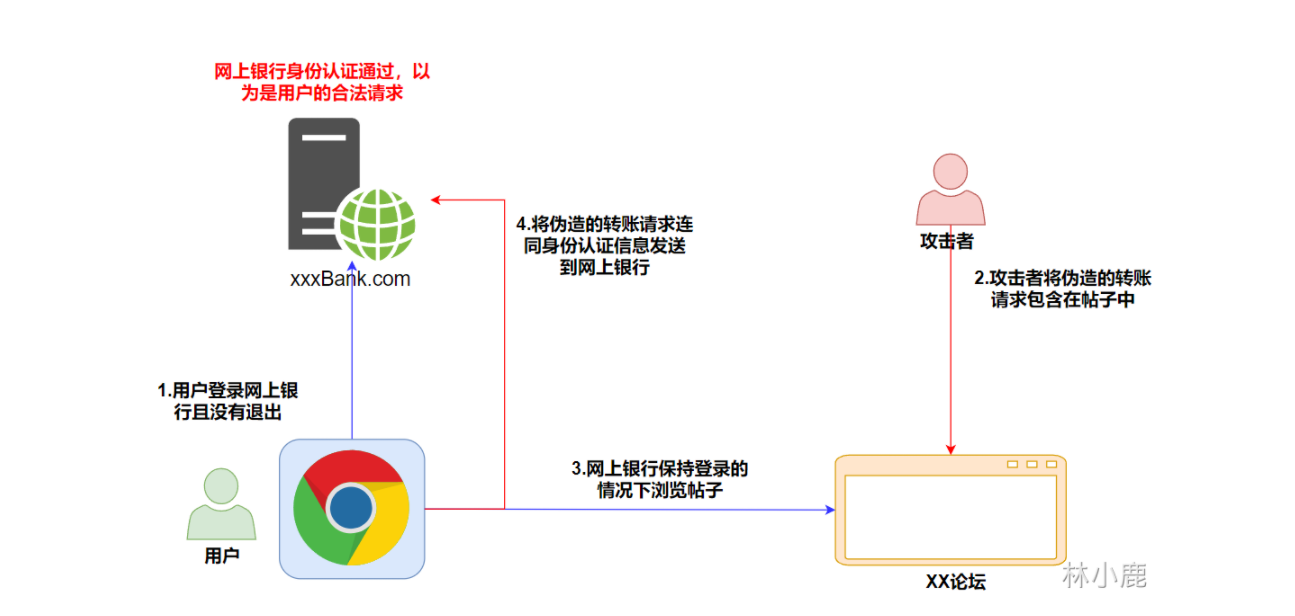

CSRF 攻击

CSRF,跨站请求伪造(英文全称是 Cross-site request forgery),是一种挟持用户在当前已登录的 Web 应用程序上执行非本意的操作的攻击方法。

例子:

- 用户登陆银行,没有退出,浏览器包含了用户在银行的身份认证信息。

- 攻击者将伪造的转账请求,包含在帖子中。

- 用户在银行网站保持登陆的情况下,浏览帖子。

- 将伪造的转账请求连同身份认证信息,发送到银行网站。

- 银行网站看到身份认证信息,以为就是用户的合法操作,最后造成用户资金损失。

如何解决DNS劫持和避免CSRF 攻击?

方法一

解决DNS劫持:

直接通过IP地址访问网站,避开DNS劫持

由于域名劫持往往只能在特定的网络范围内进行,因此一些高级用户可以通过网络设置让DNS指向正常的域名服务器以实现对目标网址的正常访问,例如计算机首选DNS服务器的地址固定为8.8.8.8。

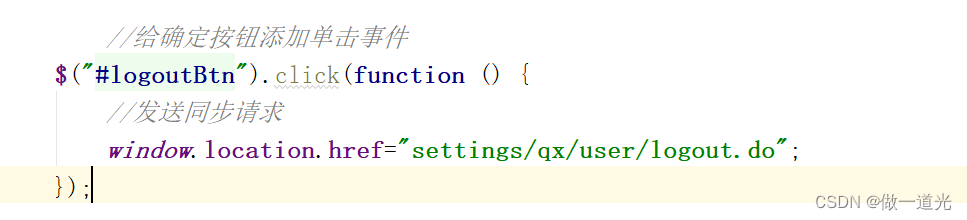

避免CSRF 攻击

- 检查 Referer 字段:HTTP头中的Referer字段记录了该 HTTP 请求的来源地址。在通常情况下,访问一个安全受限页面的请求来自于同一个网站,而如果黑客要对其实施 CSRF攻击,他一般只能在他自己的网站构造请求。因此,可以通过验证Referer值来防御CSRF 攻击。

- 添加校验 token:在 HTTP 请求中以参数的形式加入一个随机产生的 token,并在服务器端建立一个拦截器来验证这个 token,如果请求中没有token或者 token 内容不正确,则认为可能是 CSRF 攻击而拒绝该请求。

- 敏感操作多重校验:对一些敏感的操作,除了需要校验用户的认证信息,还可以通过邮箱确认、验证码确认这样的方式多重校验。

方法二

安装OneDNS

OneDNS防护原理

OneDNS拿到请求域名,与云端情报库实时碰撞,安全域名稳定高效解析,返回解析IP给用户进行访问; 检测到恶意域名不做解析,直接拦截,返回拦截页面,实现安全防护。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kuQywXzY-1656981370210)(使用OneDNS完美解决办公网络优化问题.assets/image-20220704220827948.png)]](/img/38/c6645343037a28a0ff4274da254473.png)

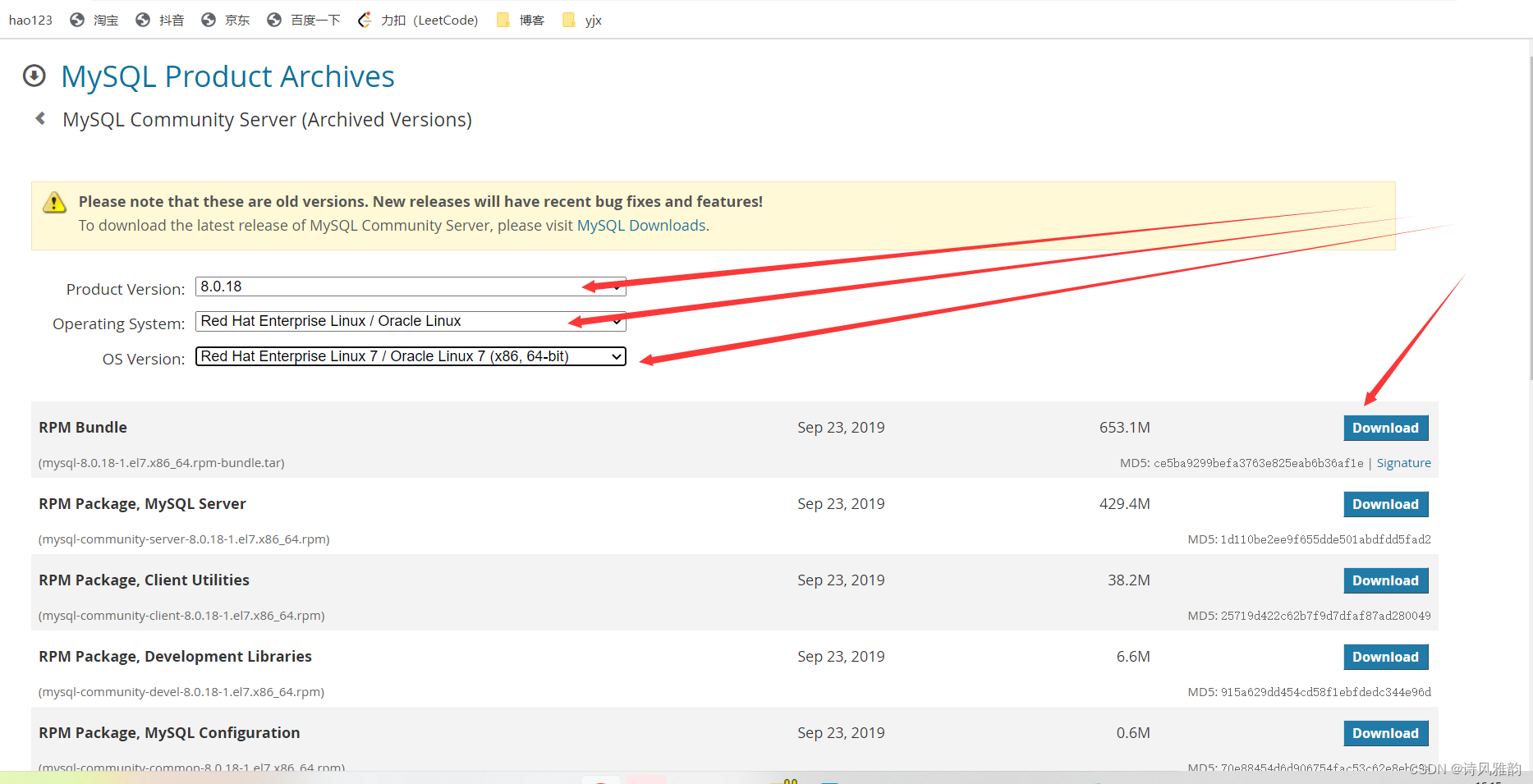

OneDNS 安装

安装也很简单,直接将DNS地址指向OneDNS的IP地址即可,接入即拦截。

边栏推荐

- 【深度学习】3分钟入门

- 本周小贴士131:特殊成员函数和`= default`

- 本周小贴士#136:无序容器

- 赋能智慧电力建设 | 麒麟信安高可用集群管理系统,保障用户关键业务连续性

- Please insert the disk into "U disk (H)" & unable to access the disk structure is damaged and cannot be read

- viewflipper的功能和用法

- [re understand the communication model] the application of reactor mode in redis and Kafka

- 状态模式 - Unity(有限状态机)

- ViewSwitcher的功能和用法

- Dateticket and timeticket, functions and usage of date and time selectors

猜你喜欢

随机推荐

【TPM2.0原理及应用指南】 1-3章

深入浅出图解CNN-卷积神经网络

DevOps 的运营和商业利益指南

麒麟信安中标国网新一代调度项目!

数值 - number(Lua)

Is AI more fair than people in the distribution of wealth? Research on multiplayer game from deepmind

目标管理【管理学之十四】

yolo训练过程中批量导入requirments.txt中所需要的包

2021-06-28

状态模式 - Unity(有限状态机)

第1章CRM核心业务介绍

策略模式 - Unity

使用 xml资源文件定义菜单

如何在软件研发阶段落地安全实践

基于PyTorch利用CNN对自己的数据集进行分类

With the latest Alibaba P7 technology system, mom doesn't have to worry about me looking for a job anymore

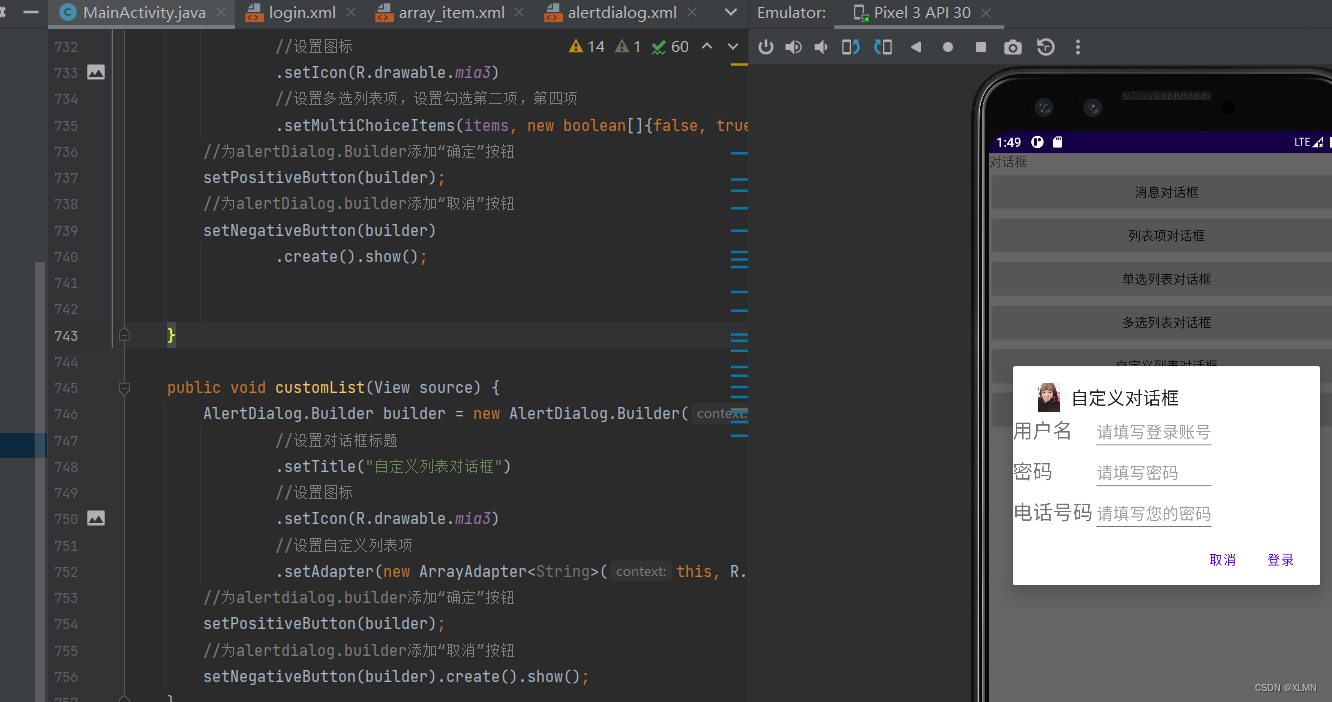

Create dialog style windows with popupwindow

Define menus using XML resource files

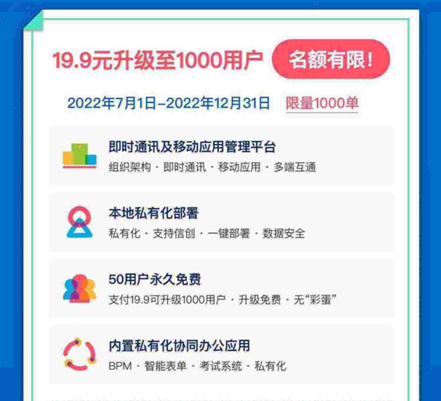

企业即时通讯软件是什么?它有哪些优势呢?

Notes on installing MySQL in centos7