当前位置:网站首页>CTF入门之md5

CTF入门之md5

2022-08-02 03:25:00 【SevenCold】

一道很综合的md5的题

一共有三关

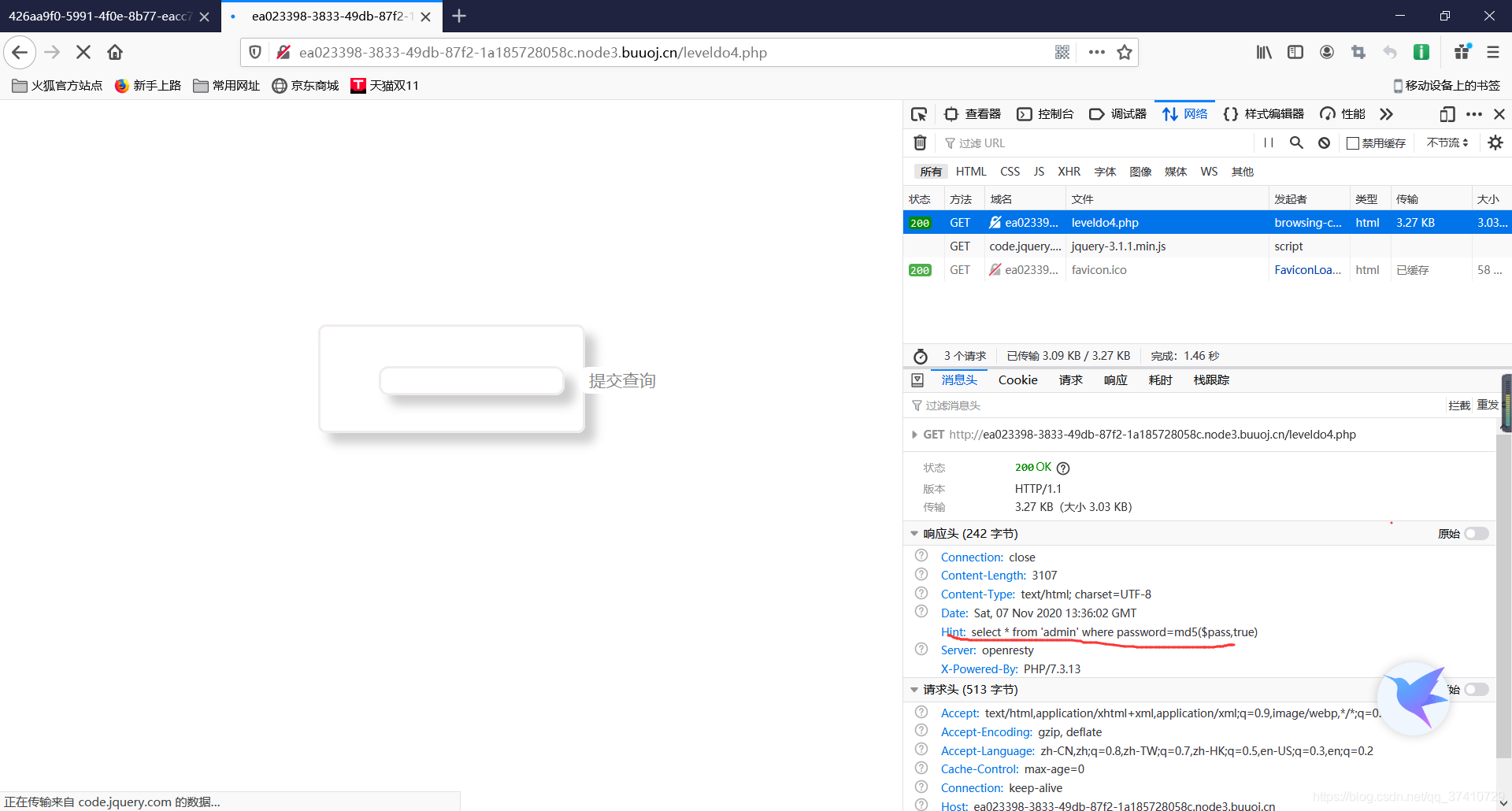

1.md5(s,true)

在响应头中发现

select * from 'admin' where password=md5($pass,true)

可以看到md5函数第二个参数是True,意为返回原始16字符二进制格式。

也就是说如果md5值经过hex转成字符串后为 ‘or’+balabala这样的字符串

目的就是让md5函数的结果为true

这里提供一个最常用的:ffifdyop,该字符串md5加密后若raw参数为True时会返回 'or’6 (其实就是一些乱码和不可见字符,这里只要第一位是非零数字即可被判定为True,后面的会在MySQL将其转换成整型比较时丢掉)

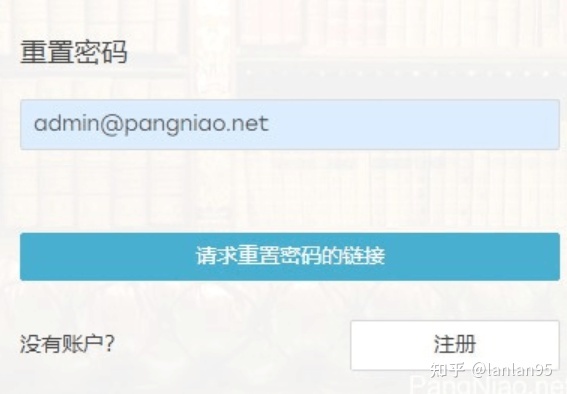

输入ffifdyop进入下一关

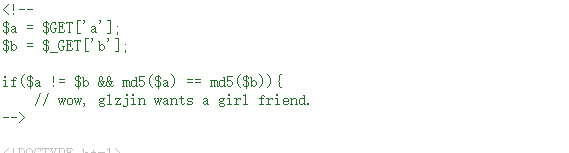

2.md5弱比较绕过

查看源码

‘==’ 会将两个变量变为同类型比较,所以寻找两个明文不同但md5值为"0exxxxx"的字符串,因为0exxxx会被看成科学计数法,所以0exxxx都为0

,所以相等。

列举几个例子:

QNKCDZO

0e830400451993494058024219903391

240610708

0e462097431906509019562988736854

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

s214587387a

0e848240448830537924465865611904

s214587387a

0e848240448830537924465865611904

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s1885207154a

0e509367213418206700842008763514

s1502113478a

0e861580163291561247404381396064

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s155964671a

0e342768416822451524974117254469

payload:levels91.php?a=s878926199a&b=s155964671a

进入下一关

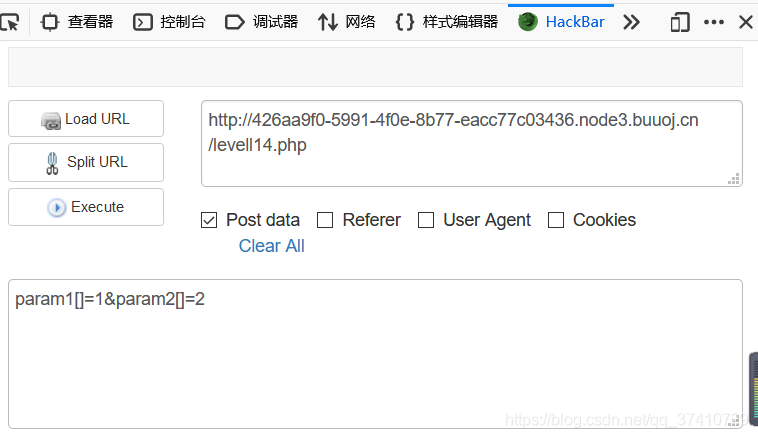

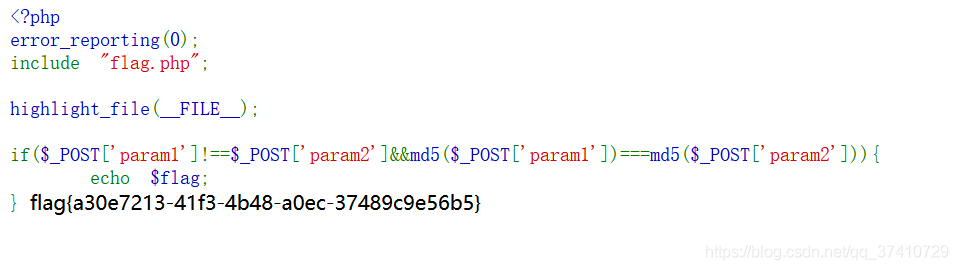

3.强比较绕过

‘===’可以用数组绕过,因为所有数组的md5值都为NULL(当然第二关也可以用此方法绕过)

得到flag!

边栏推荐

- 12. What is JS

- TCP通信程序

- Solve the problem of Zlibrary stuck/can't find the domain name/reached the limit, the latest address of Zlibrary

- 批量替换文件字体,简体->繁体

- Turn trendsoft/capital amount of Chinese capital library

- 解决uni-app 打包H5网站 下载图片问题

- vim编辑模式

- 点名系统和数组元素为对象的排序求最大值和最小值

- PHP Foundation March Press Announcement Released

- easyswoole 使用redis执行geoRadiusByMember Count无效修复

猜你喜欢

![[league/climate]一个功能健全的命令行功能操作库](/img/ce/39114b1c74af649223db97e5b0e29c.png)

[league/climate]一个功能健全的命令行功能操作库

稳定好用的短连接生成平台,支持API批量生成

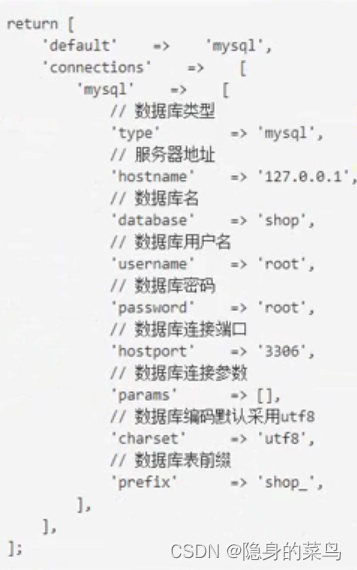

Phpstudy安装Thinkphp6(问题+解决)

hackmyvm-random walkthrough

js eventLoop 事件循环机制

(1) print()函数、转义字符、二进制与字符编码 、变量、数据类型、input()函数、运算符

PHP基金会三月新闻公告发布

Solve the problem of Zlibrary stuck/can't find the domain name/reached the limit, the latest address of Zlibrary

(7) 浅学 “爬虫” 过程 (概念+练习)

(3) Thinkphp6 database

随机推荐

Phpstudy安装Thinkphp6(问题+解决)

Introduction to PHP (self-study notes)

[league/climate]一个功能健全的命令行功能操作库

正则笔记(2)- 正则表达式位置匹配攻略

13.JS输出内容和语法

What are the PHP framework?

阿里云MySQL5.7安装以及部分主要问题(总和)

IO流、字节流、字节缓冲流

Solve the problem of Zlibrary stuck/can't find the domain name/reached the limit, the latest address of Zlibrary

(6) 学生信息管理系统设计

Phpstudy installs Thinkphp6 (problem + solution)

Kali install IDEA

线程池(线程池介绍与使用)

IO streams, byte stream and byte stream buffer

微信小程序开发视频加载:[渲染层网络层错误] Failed to load media

IO stream, encoding table, character stream, character buffer stream

阿里云服务器如何使用admin账户登录

Xiaoyao multi-open emulator ADB driver connection

PHP image compression to specified size

4. The form with the input