当前位置:网站首页>因员工将密码设为“123456”,AMD 被盗 450Gb 数据?

因员工将密码设为“123456”,AMD 被盗 450Gb 数据?

2022-07-07 12:38:00 【CSDN资讯】

整理 | 郑丽媛

出品 | CSDN(ID:CSDNnews)

现实告诉我们,很多情况下生活会比段子还离谱得多:因员工将密码设成“123456”,导致公司泄露了 450Gb 数据——这一听起来就很“离奇”的事情,居然真实发生在了芯片巨头 AMD 的身上。

上周,一个名为 RansomHouse 的勒索组织声称,已从 AMD 窃取了 450Gb 数据,而一切都要“归功于 AMD 员工设置的弱密码”。

一、不是“勒索软件组织”,而是“专业调解员”

RansomHouse 最早于 2021 年 12 月开始活跃,当时它泄露了加拿大萨斯喀彻温省酒类和博彩管理局(SLGA)的数据,由此“一炮而红”。

与其他网络犯罪组织相比,RansomHouse 有些“特别”。它并不认为自己是一个“勒索软件组织”,反而将自己定义为“专业调解员”,还表示从未生产过勒索软件或加密数据:

我们与任何违规行为无关,也不生产或使用任何勒索软件。我们的主要目标是尽量减少相关方可能遭受的损害。RansomHouse 成员更喜欢常识、良好的冲突管理和明智的谈判,以努力实现各方义务的履行,而不是无建设性的争论。这些都是促成友好协议、甚至是富有成效的友好合作所必需的必要和充分原则。

尽管这番自我介绍再怎么“清新脱俗”,RansomHouse 入侵公司窃取数据的行为仍一桩接着一桩:前脚刚声称从非洲最大零售商 Shoprite 获得了 600 GB 数据,后脚还有心情为公开下一个已入侵公司,在 Telegram 上发布谜语:

我们准备了一个新的惊喜!首先,有一个小谜题给你:第一个解开它的人将会得到相关链接。那么,请说出这个公司的名字:

1)几乎每个人都知道

2)名称由 3 个字母组成

3)第一个字母是 A

只要在这个频道写下你的猜测,之后你就可以在私人邮件中获得链接。

随后在一周之后,RansomHouse 公布了答案:AMD,并补充道“你将十分惊讶于他们如何保护其安全性”。

二、“一切都归功于这些密码”

据 RansomHouse 表示,早在 2022 年 1 月它就已成功入侵 AMD 的内部网络,窃取了“超过 450 Gb”的数据。为此,RansomHouse 还发布了一个数据样本作为证据,其中包括网络文件、系统信息和弱密码文档:

RansomHouse 在其网站上写道:“这是一个高科技、进步和高度安全的时代,这句话对人们来说意义重大。但是当像 AMD 这样的科技巨头使用简单密码,如用‘password’来保护其网络不被入侵时,这句话似乎仍只停留在表面的美丽。很遗憾的是,这就是 AMD 员工使用的真实密码,对 AMD 安全部门来说更是丢脸,由于我们窃取的文件,他们还得到了一大笔建设资金——这一切都归功于这些弱密码。”

原以为 RansomHouse 的说法不过是“夸大其词”,但根据 TechCrunch 对其公开数据样本的分析结果表明,RansomHouse 并不是在开玩笑:部分 AMD 员工使用的密码的确过于简单,如 “password”、“123456”和“Welcome1”等等——对黑客来说,入侵 AMD 内部系统简直易如反掌。

但这也更令人迷惑:AMD 这么偌大一个芯片巨头,居然没有对其系统进行任何安全检查以确保员工使用强密码?或者说,进入 AMD 内部系统竟无需其他步骤,仅需一个密码即可?

“AMD 和任何高科技公司都应该要求对所有登录进行抗网络钓鱼的多因素认证。如果不能使用 MFA,也该要求强大独特的密码。”一位来自安全意识培训平台 KnowBe4 的专家 Roger Grimes 表示:“讽刺的是,AMD 员工还在使用像’password’这样的密码来访问关键网络,这真的无法理解。”

三、AMD:目前正在进行调查

在 RansomHouse 宣告“谜底”的当天,AMD 进行了回应:“AMD 知道有不法分子声称拥有从 AMD 窃取的数据,目前正在进行调查。”但有关是否被要求交付赎金、哪些系统已成为目标、客户数据是否被访问、是否设置了密码安全措施等提问,AMD 一律拒绝回答。

反观 RansomHouse 主页的“受害者”名单,加上 AMD 之后已有六名,最近的两名即为 Shoprite 和 AMD:

此外,从 RansomHouse 对这份名单的描述来看,其窃取数据的主要目的是为了钱:“这些公司要么认为他们的经济利益高于将数据委托给其他人的利益,要么就是选择隐瞒他们的数据已被泄露的事实。”

不过据 BleepingComputer 报道,RansomHouse 没有直接联系 AMD 索要赎金,而是打算将数据出售给其他实体或其竞争对手,因为这将“更有价值”。

最后,你对 AMD 因员工的弱密码导致数据泄露的事件有何看法?

参考链接:

https://restoreprivacy.com/ransomhouse-group-amd-advanced-micro-devices/

https://www.bleepingcomputer.com/news/security/amd-investigates-ransomhouse-hack-claims-theft-of-450gb-data/

https://techcrunch.com/2022/06/28/amd-extortion-ransomhouse/

边栏推荐

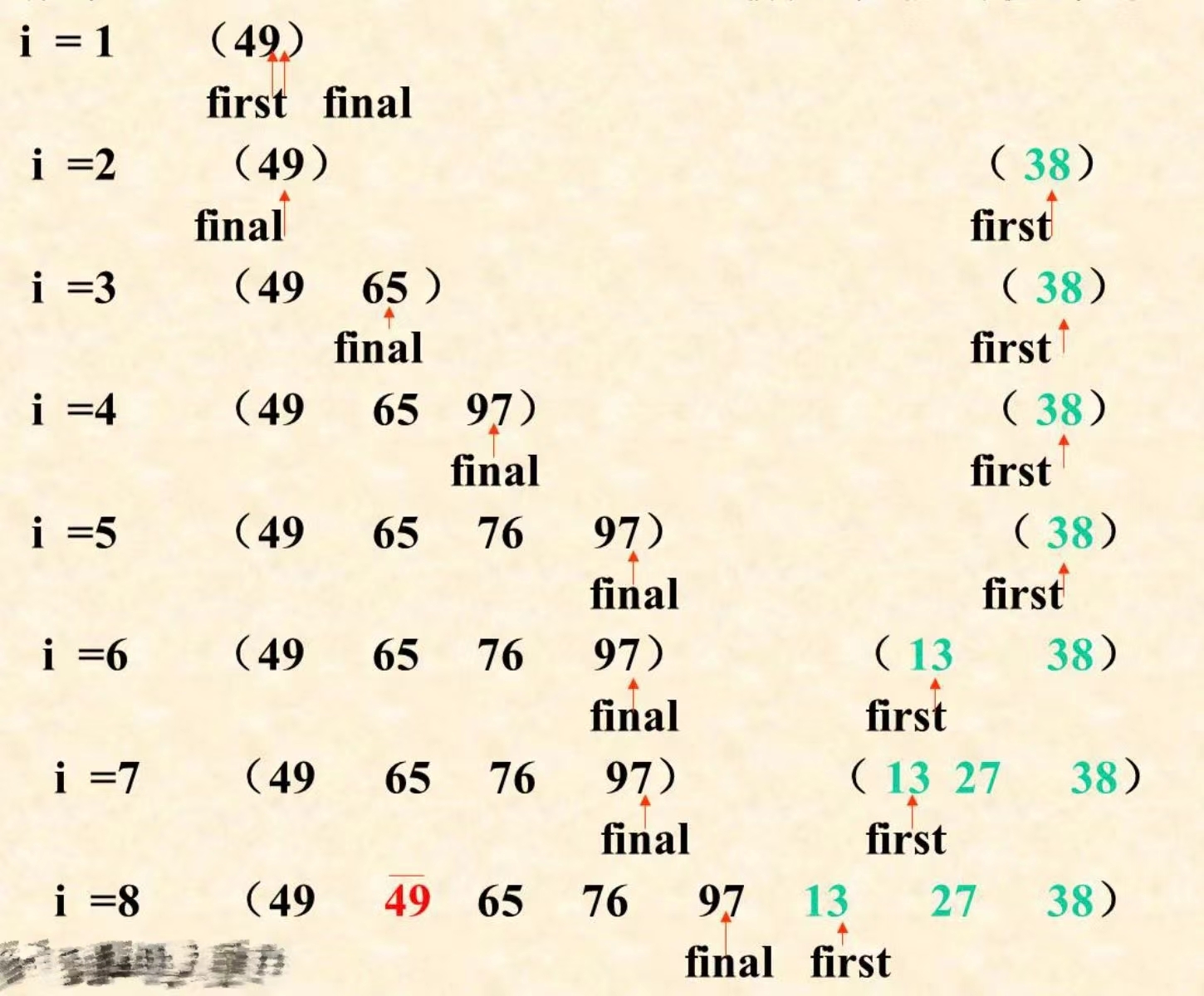

- Internal sort - insert sort

- Similarities and differences between switches and routers

- WPF DataGrid realizes the UI interface to respond to a data change in a single line

- Verilog implementation of a simple legv8 processor [4] [explanation of basic knowledge and module design of single cycle implementation]

- STM32CubeMX,68套组件,遵循10条开源协议

- 一文读懂数仓中的pg_stat

- When FC connects to the database, do you have to use a custom domain name to access it outside?

- 寺岗电子称修改IP简易步骤

- Cargo placement problem

- 半小时『直播连麦搭建』动手实战,大学生技术岗位简历加分项get!

猜你喜欢

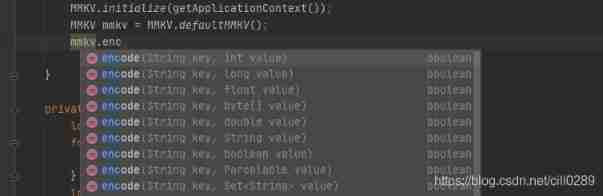

Mmkv use and principle

一个程序员的水平能差到什么程度?尼玛,都是人才呀...

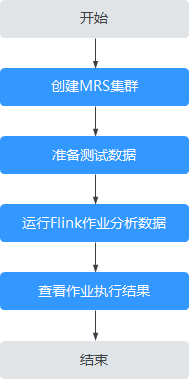

MRS离线数据分析:通过Flink作业处理OBS数据

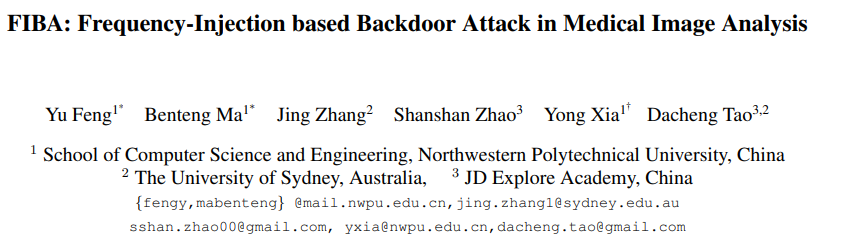

Cvpr2022 | backdoor attack based on frequency injection in medical image analysis

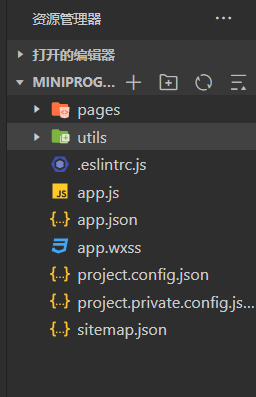

Applet directory structure

【愚公系列】2022年7月 Go教学课程 005-变量

UML state diagram

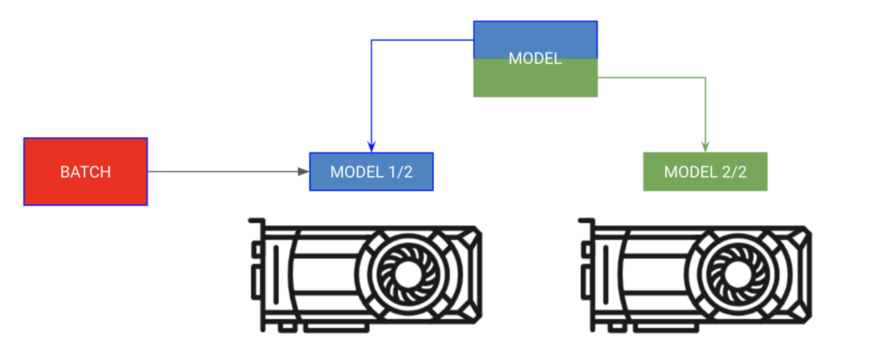

PyTorch模型训练实战技巧,突破速度瓶颈

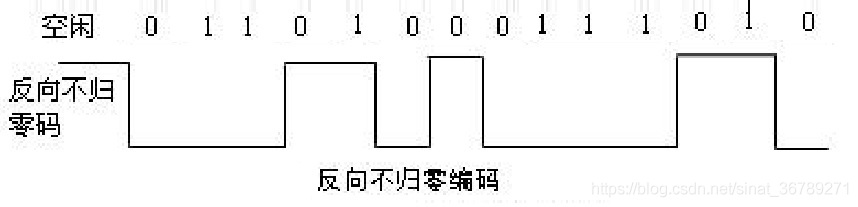

Reverse non return to zero code, Manchester code and differential Manchester code of common digital signal coding

内部排序——插入排序

随机推荐

Demis Hassabis谈AlphaFold未来目标

Ascend 910实现Tensorflow1.15实现LeNet网络的minist手写数字识别

Is the spare money in your hand better to fry stocks or buy financial products?

Excuse me, does PTS have a good plan for database pressure measurement?

多商戶商城系統功能拆解01講-產品架構

请问,PTS对数据库压测有好方案么?

Codes de non - retour à zéro inversés, codes Manchester et codes Manchester différentiels couramment utilisés pour le codage des signaux numériques

Analysis of arouter

ES日志报错赏析-- allow delete

今日睡眠质量记录78分

最长上升子序列模型 AcWing 1012. 友好城市

SAKT方法部分介绍

属性关键字ServerOnly,SqlColumnNumber,SqlComputeCode,SqlComputed

交换机和路由器的异同

Excusez - moi, l'exécution a été réussie lors de l'utilisation des données de puits SQL Flink à Kafka, mais il n'y a pas de nombre dans Kafka

课设之百万数据文档存取

GVIM [III] [u vimrc configuration]

请问,我kafka 3个分区,flinksql 任务中 写了 join操作,,我怎么单独给join

MRS离线数据分析:通过Flink作业处理OBS数据

一款你不容错过的Laravel后台管理扩展包 —— Voyager