当前位置:网站首页>Automatique, intelligent, visuel! Forte conviction des huit conceptions derrière la solution sslo

Automatique, intelligent, visuel! Forte conviction des huit conceptions derrière la solution sslo

2022-07-01 15:42:00 【51CTO】

AvecSSL/TLSLe Protocole s'applique davantage àwebSite Web、Système de courrier、FTPEt dans l'Internet des objets,Entreprise traditionnelle“Chaîne de gourdes sucrées”L'architecture de sécurité a également rencontré des défis:

■Les affaires ne sont pas visibles:Certains dispositifs de sécurité peuvent ne pas être décryptés et détectésSSL/TLSFlux,Devenir l'angle mort de la sécurité de l'entreprise.Ou l'équipement de sécuritéSSLAprès la désinstallation,Réduction significative des performances de manutention des équipements de sécurité,Les exigences de sécurité de l'entreprise ne peuvent être satisfaites.

■Les ressources sont facilement gaspillées:Dans le cadre de l'architecture de sécurité traditionnelle,Il existe de nombreux points de défaillance dans le mode de déploiement de chaînes de gourdes de sucre pour de nombreux équipements de sécurité,Faible stabilité globale,Il est difficile de s'adapter aux changements dans la structure du réseau.En même temps, l'équipement de sécurité consomme des performances inutiles,Amenez - le.ITGaspillage de ressources.

■Dépannage gênant:Les centres de données réseau traditionnels utilisent souvent un grand nombre d'appareils de fournisseurs de sécurité différents, En cas de défaillance, il est souvent nécessaire de coordonner l'assistance des différents fabricants de sécurité pour le dépannage. , Augmentation de la difficulté de dépannage .

■ Difficile d'étendre le périphérique :Dans le cadre de l'architecture de sécurité traditionnelle,FW、IPS、WAF Les dispositifs de sécurité similaires sont généralement déployés en mode veille primaire , L'échelle horizontale est difficile . .En cas de performance insuffisante de l'équipement , L'échelle verticale ne peut être réalisée qu'en remplaçant du matériel plus performant .

↑ Architecture de sécurité traditionnelle

Relever les défis susmentionnés , Persuasion profonde pour un nouveau SSLOSolutions,Adoption Remodeler l'architecture de sécurité Aider les utilisateurs à organiser et gérer intelligemment le trafic .Le programme dispose:SSL Visualisation du trafic 、 Mise en commun des équipements de sécurité 、 Chorégraphie de la chaîne de services Caractéristiques équivalentes, Innovation fondée sur le mode d'accès aux équipements de sécurité et la chaîne de services de sécurité , Réalisation d'un dispositif de sécurité extensible 、 La salle des équipements peut être hétérogène 、 Utilisation accrue des ressources et orchestration intelligente du trafic .

Un.、SécuritéSSLFlux visible

ArrivéeSSL Le flux passe SSLOHeure de l'équipement, Décharge centralisée du trafic global :Décrypter d'abord, Puis l'orchestration intelligente du trafic , Puis au serveur ( Re - cryptage ). Cela permettra non seulement d'éliminer les angles morts en matière de sécurité ,Tous lesSSL Le flux est également clairement visible , Tout en économisant de l'équipement de sécurité SSLPlus、Le décryptage consomme, Éviter l'utilisation SSL Risques pour la sécurité liés au contournement des dispositifs de sécurité .

2.、 Mise en commun des équipements de sécurité

Persuasion profondeSSLO Fournir une technologie professionnelle d'équilibrage de charge , Capacité de mettre en commun les dispositifs de sécurité , Éviter les actifs inactifs , Prise en charge de l'expansion en douceur et de l'hétérogénéité de la marque , Accroître la résilience de l'architecture du réseau .

Trois、 Prise en charge de l'accès à l'équipement de sécurité de plusieurs façons

Persuasion profondeSSLO Prise en charge de l'accès aux dispositifs de sécurité fonctionnant dans différents modes de fonctionnement .

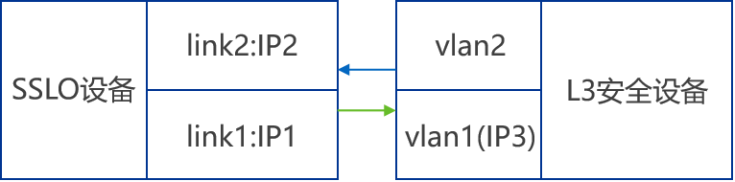

1. Accès au deuxième niveau des équipements de sécurité

L'accès en mode 2 couches est similaire au mode câble réseau . Pour distinguer efficacement les différents dispositifs de sécurité de niveau 2 , Deux liens différents sont nécessaires pour chaque dispositif de sécurité de niveau 2 (OuVLAN),InSSLO Le deuxième lien de l'appareil est configuré avec un VIP(IP3)Pour le faire.,Ici.VIPLien avec1DeIP1Même segment réseau,QuandIP3Capable de recevoirIP1Au débit de, Nous supposons que l'équipement de sécurité du deuxième étage fonctionne correctement. , Sinon, l'équipement n'est pas normal .

Diagramme logique

2. Accès au niveau 3 de l'équipement de sécurité

L'accès à l'équipement à trois niveaux lui - même offre IPAdresse.C'est exact.SSLOPour l'équipement, L'interface de sortie du trafic vers l'équipement de sécurité et l'interface de réception du trafic à partir de l'équipement de sécurité n'ont pas besoin d'être complètement indépendantes pour le moment. , Avec un seul bras , Le mode double bras est également disponible .

Mode à bras unique:L3 Une seule route doit être configurée sur l'appareil de sécurité , Acheminer les paquets dans les directions de la demande et de la réponse vers IP1, C'est plus facile à configurer .

Mode double bras :L3 L'appareil de sécurité nécessite plusieurs itinéraires , Acheminer le paquet de direction de la demande vers IP2, En même temps, acheminer les paquets dans la direction de la réponse à IP1.

3.TAP Accès au dispositif miroir

Le dispositif miroir lui - même ne reçoit que des paquets , Par défaut, il n'est pas nécessaire de configurer le moniteur .SSLO L'appareil doit assigner un lien à l'appareil miroir (link1), Si l'appareil miroir est configuré avec IP, Et réagira SSLO De ARP Demande,Alors SSLO Peut utiliser directement l'appareil miroir sur IP C'est tout..Si le miroir Pas de réponse sur l'appareil ARP Demande,Alors SSLO Il est nécessaire d'assigner un IP, Et pour ça aussi. IPAttachez. Miroir fixe MAC Adresse.

Quatre、 Technologie de séparation des sessions

Persuasion profondeSSLO La technologie de séparation des sessions fournit une garantie technique solide pour l'arrangement intelligent du trafic .

InLinuxDans le système, Les informations de session sont généralement enregistrées par un mécanisme de suivi des connexions , Lorsque les informations quintuples sont les mêmes, la même session est touchée en même temps , Dans le flux SSLO Le flux de retour de l'équipement de sécurité après orchestration ne change généralement pas l'information Quintal , Le trafic ne peut donc pas être organisé en différents dispositifs de sécurité .

Pour pouvoir distinguer les différentes sessions , Profondément convaincu d'un design innovant :

(1) Assurez - vous que les différents dispositifs de sécurité utilisent des liens différents , En outre, différents dispositifs de sécurité peuvent être distingués en fonction de l'interface d'entrée de trafic. .

(2) Enregistrer les informations de liaison d'interface entrante dans les informations de session , Le trafic entrant de différentes interfaces entrantes peut atteindre différentes sessions , Mise en œuvre de l'isolement des sessions .

(3) Sur la base de l'isolement des sessions , Raccorder séquentiellement les dispositifs de sécurité par lesquels le trafic passe , D'une part, pour déterminer la séquence dans laquelle le débit passe à travers l'équipement de sécurité , D'autre part, il est utilisé pour mettre en œuvre un dispositif de sécurité basé sur cette information en cas d'anomalie du dispositif de sécurité. bypass, Assurer la continuité du débit .

Cinq、 Inspection sanitaire des équipements de sécurité

Persuasion profondeSSLO Être capable de fournir une variété de tests de santé , Pour s'assurer que le trafic est acheminé vers un dispositif de sécurité fonctionnant correctement . Les examens de santé les plus courants sont effectués par icmp Protocole pour la détection du réseau ,Sauf queicmpComment, Il est également possible d'envoyer quatre couches / Vérification des données à sept niveaux .

Six、 Planification de la chaîne de services de sécurité

Persuasion profondeSSLO Mise en œuvre de l'arrangement intelligent du trafic par l'ordonnancement de la chaîne de services de sécurité , L'ordonnancement de la chaîne de services de sécurité est très flexible , Peut répondre aux besoins de divers scénarios d'affaires , Inclure une chaîne de services de sécurité de référence de service virtuel 、 .La politique préalable fait référence à la chaîne de services de sécurité 、ipro Référence à la chaîne de services de sécurité, etc. .

Sept、 Déploiement de la sécurité en mode double

Pour l'exploitation, l'entretien et les caractéristiques commerciales des équipements de sécurité , Élaborer des stratégies de déploiement souples , Mise en œuvre du déploiement de la sécurité en mode double . Basé sur une entreprise , Drainage à l'échelle grise , Spécifier une chaîne de services différente . Comme les chaînes à l'état d'équilibre et les chaînes sensibles , La chaîne à l'état d'équilibre met l'accent sur la stabilité et la fiabilité de l'entreprise , Et la chaîne sensible se concentre sur le niveau gris d'affaires en ligne 、 Ajustement sensible .

Huit、Fautebypass(Évacuation)Mécanismes

Pour assurer le bon fonctionnement de l'entreprise , Même dans des cas extrêmes , Tous les dispositifs de sécurité d'un pool de ressources de sécurité sont défectueux ,SSLO L'appareil peut encore être programmé de manière flexible grâce au trafic ,Exécution automatiqueBypassMécanismes, Contournement actif d'un groupe de dispositifs de sécurité défectueux , Éviter d'affecter l'ensemble de l'entreprise en raison d'une défaillance de l'équipement de sécurité .

Ce qui précède concerne la conviction profonde SSLO Introduction à la solution ,Attention“Profondément convaincu de la technologie” Le numéro public a accès à plus de produits technologiques secs .

边栏推荐

- 精益六西格玛项目辅导咨询:集中辅导和点对点辅导两种方式

- 并发编程系列之什么是ForkJoin框架?

- Research on manually triggering automatic decision of SAP CRM organization model with ABAP code

- S32K1xx 微控制器的硬件設計指南

- 【云动向】6月上云新风向!云商店热榜揭晓

- 厦门灌口镇田头村特色农产品 甜头村特色农产品蚂蚁新村7.1答案

- What are the EN ISO 20957 certification standards for common fitness equipment

- 微信小程序01-底部导航栏设置

- Day 3 of rhcsa study

- Guide de conception matérielle du microcontrôleur s32k1xx

猜你喜欢

C#/VB.NET 合并PDF文档

硬件开发笔记(九): 硬件开发基本流程,制作一个USB转RS232的模块(八):创建asm1117-3.3V封装库并关联原理图元器件

Wechat official account subscription message Wx open subscribe implementation and pit closure guide

微信小程序03-文字一左一右显示,行内块元素居中

A unifying review of deep and shallow anomaly detection

张驰咨询:家电企业用六西格玛项目减少客户非合理退货案例

厦门灌口镇田头村特色农产品 甜头村特色农产品蚂蚁新村7.1答案

S32K1xx 微控制器的硬件設計指南

她就是那个「别人家的HR」|ONES 人物

入侵检测模型(An Intrusion-Detection Model)

随机推荐

Photoshop plug-in HDR (II) - script development PS plug-in

最新NLP赛事实践总结!

《QT+PCL第六章》点云配准icp系列6

Summary of week 22-06-26

Skywalking 6.4 distributed link tracking usage notes

go-zero实战demo(一)

MySQL审计插件介绍

Using swiper to make mobile phone rotation map

MySQL advanced 4

使用swiper制作手机端轮播图

Zhang Chi's class: several types and differences of Six Sigma data

新出生的机器狗,打滚1小时后自己掌握走路,吴恩达开山大弟子最新成果

Wechat official account subscription message Wx open subscribe implementation and pit closure guide

MySQL backup and restore single database and single table

vim 从嫌弃到依赖(22)——自动补全

Guide de conception matérielle du microcontrôleur s32k1xx

异常检测中的浅层模型与深度学习模型综述(A Unifying Review of Deep and Shallow Anomaly Detection)

Survey of intrusion detection systems:techniques, datasets and challenges

厦门灌口镇田头村特色农产品 甜头村特色农产品蚂蚁新村7.1答案

Photoshop插件-HDR(二)-脚本开发-PS插件